Мониторинг защиты от атак DDoS Azure

Azure Monitor собирает и агрегирует метрики и журналы из системы для мониторинга доступности, производительности и устойчивости, а также уведомляет вас о проблемах, влияющих на систему. Вы можете использовать портал Azure, PowerShell, Azure CLI, REST API или клиентские библиотеки для настройки и просмотра данных мониторинга.

Различные метрики и журналы доступны для различных типов ресурсов. В этой статье описываются типы данных мониторинга, которые можно собирать для этой службы и способы анализа этих данных.

Сбор данных с помощью Azure Monitor

В этой таблице описывается, как собирать данные для мониторинга службы и что можно сделать с данными после сбора:

| Данные, которые нужно собрать | Description | Сбор и маршрутизация данных | Где просмотреть данные | Поддерживаемые данные |

|---|---|---|---|---|

| Данные метрик | Метрики — это числовые значения, описывающие аспект системы в определенный момент времени. Метрики можно агрегировать с помощью алгоритмов, по сравнению с другими метриками и анализировать для тенденций с течением времени. | — собирается автоматически через регулярные интервалы. — Вы можете направлять некоторые метрики платформы в рабочую область Log Analytics для запроса с другими данными. Проверьте параметры экспорта DS для каждой метрики, чтобы узнать, можно ли использовать параметр диагностики для маршрутизации данных метрик. |

Обозреватель метрик | Метрики защиты от атак DDoS Azure, поддерживаемые Azure Monitor |

| Данные журнала ресурсов | Журналы записывают системные события с меткой времени. Журналы могут содержать различные типы данных, а также структурировать или текст свободной формы. Данные журнала ресурсов можно направлять в рабочие области Log Analytics для запроса и анализа. | Создайте параметр диагностики для сбора и маршрутизации данных журнала ресурсов. | Служба Log Analytics | Данные журнала ресурсов защиты от атак DDoS Azure, поддерживаемые Azure Monitor |

| Данные журнала действий | Журнал действий Azure Monitor содержит сведения о событиях уровня подписки. Журнал действий включает информацию, например, об изменении ресурса или запуске виртуальной машины. | — собирается автоматически. - Создайте параметр диагностики для рабочей области Log Analytics без платы. |

Журнал действий |

Список всех данных, поддерживаемых Azure Monitor, см. в следующих статье:

Встроенный мониторинг для защиты от атак DDoS Azure

Защита от атак DDoS Azure предоставляет подробные аналитические сведения и визуализации шаблонов атак с помощью аналитики атак DDoS. Он предоставляет клиентам исчерпывающую информацию о действиях по устранению атак и устранению рисков с помощью отчетов и журналов потоков. Во время атаки DDoS подробные метрики доступны через Azure Monitor, что также позволяет настраивать оповещения на основе этих метрик.

Вы можете просматривать и настраивать данные телеметрии защиты от атак DDoS Azure.

Данные телеметрии для атаки предоставляются Azure Monitor в режиме реального времени. Условия для устранения рисков для TCP SYN, TCP и UDP предоставляются во время отсутствия атак, но другие данные телеметрии доступны только во время устранения рисков общедоступного IP-адреса.

Вы можете просмотреть данные телеметрии DDoS для защищенного общедоступного IP-адреса через три разных типа ресурсов: план защиты от атак DDoS, виртуальная сеть и общедоступный IP-адрес.

Ведение журналов можно интегрировать с Microsoft Sentinel, Splunk (Центрами событий Azure), OMS Log Analytics и службой хранилища Azure для расширенного анализа через интерфейс диагностики Azure Monitor.

Дополнительные сведения о метриках см. в статье "Мониторинг защиты от атак DDoS Azure" для получения подробных сведений о журналах мониторинга защиты от атак DDoS .

Просмотр метрик из плана защиты от DDoS-атак

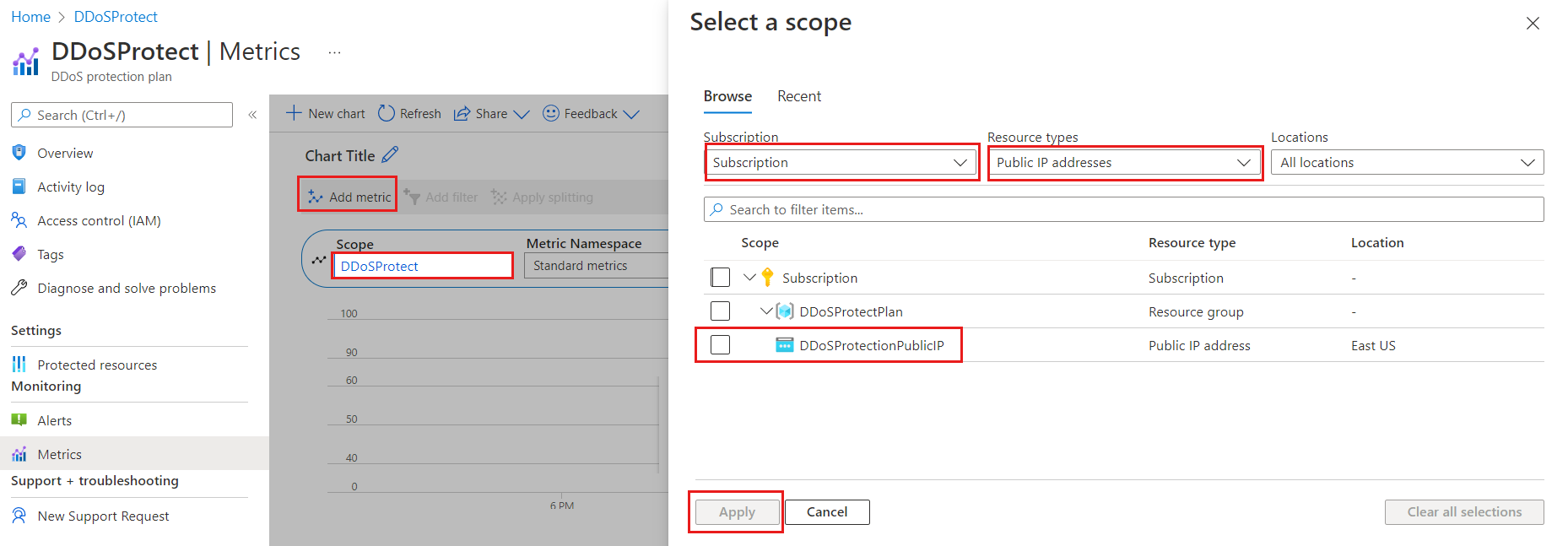

Войдите на портал Azure и выберите план защиты от атак DDoS.

В меню портал Azure выберите или найдите и выберите планы защиты от атак DDoS, а затем выберите план защиты от атак DDoS.

В разделе Мониторинг выберите Метрики.

Выберите " Добавить метрику ", а затем выберите "Область".

В меню "Выбор области" выберите подписку , содержащую общедоступный IP-адрес, который требуется записать.

Для параметра Тип ресурса выберите значение Общедоступный IP-адрес, затем выберите общедоступный IP-адрес, для метрик которого требуется вести журнал, и нажмите кнопку Применить.

Для параметра Метрика выберите Под атакой DDoS или нет.

Выберите тип агрегирования Максимум.

Просмотр метрик из виртуальной сети

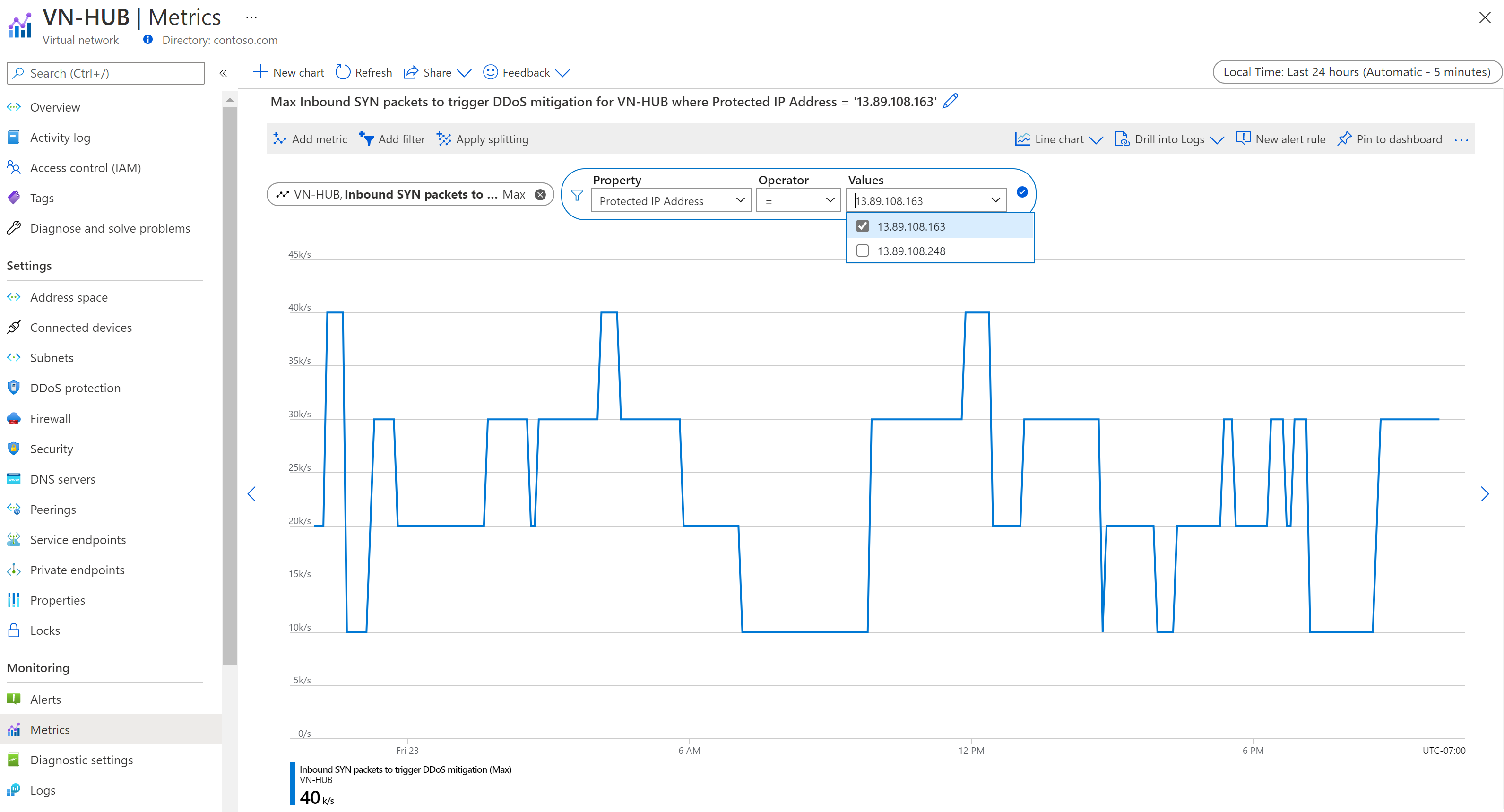

Войдите на портал Azure и перейдите к той виртуальной сети, для которой включена защита от атак DDoS.

В разделе Мониторинг выберите Метрики.

Выберите " Добавить метрику ", а затем выберите "Область".

В меню "Выбор области" выберите подписку , содержащую общедоступный IP-адрес, который требуется записать.

Для параметра Тип ресурса выберите значение Общедоступный IP-адрес, затем выберите общедоступный IP-адрес, для метрик которого требуется вести журнал, и нажмите кнопку Применить.

В разделе Метрика выберите необходимую метрику, а затем в разделе Агрегат выберите тип Max.

Примечание.

Чтобы отфильтровать IP-адреса, нажмите кнопку "Добавить фильтр". В разделе Свойство выберите Защищенный IP-адрес и задайте оператор =. В разделе "Значения" вы увидите раскрывающийся список общедоступных IP-адресов, связанных с виртуальной сетью, которые защищены защитой От атак DDoS Azure.

Просмотр метрик из общедоступного IP-адреса

- Войдите на портал Azure и перейдите к нужному общедоступному IP-адресу.

- В меню портала Azure выберите или найдите и выберите Общедоступные IP-адреса, а затем выберите общедоступный IP-адрес.

- В разделе Мониторинг выберите Метрики.

- Выберите " Добавить метрику ", а затем выберите "Область".

- В меню "Выбор области" выберите подписку , содержащую общедоступный IP-адрес, который требуется записать.

- Для параметра Тип ресурса выберите значение Общедоступный IP-адрес, затем выберите общедоступный IP-адрес, для метрик которого требуется вести журнал, и нажмите кнопку Применить.

- В разделе Метрика выберите необходимую метрику, а затем в разделе Агрегат выберите тип Max.

Примечание.

При изменении защиты IP-адресов DDoS отключено на отключенное, данные телеметрии для ресурса общедоступного IP-адреса недоступны.

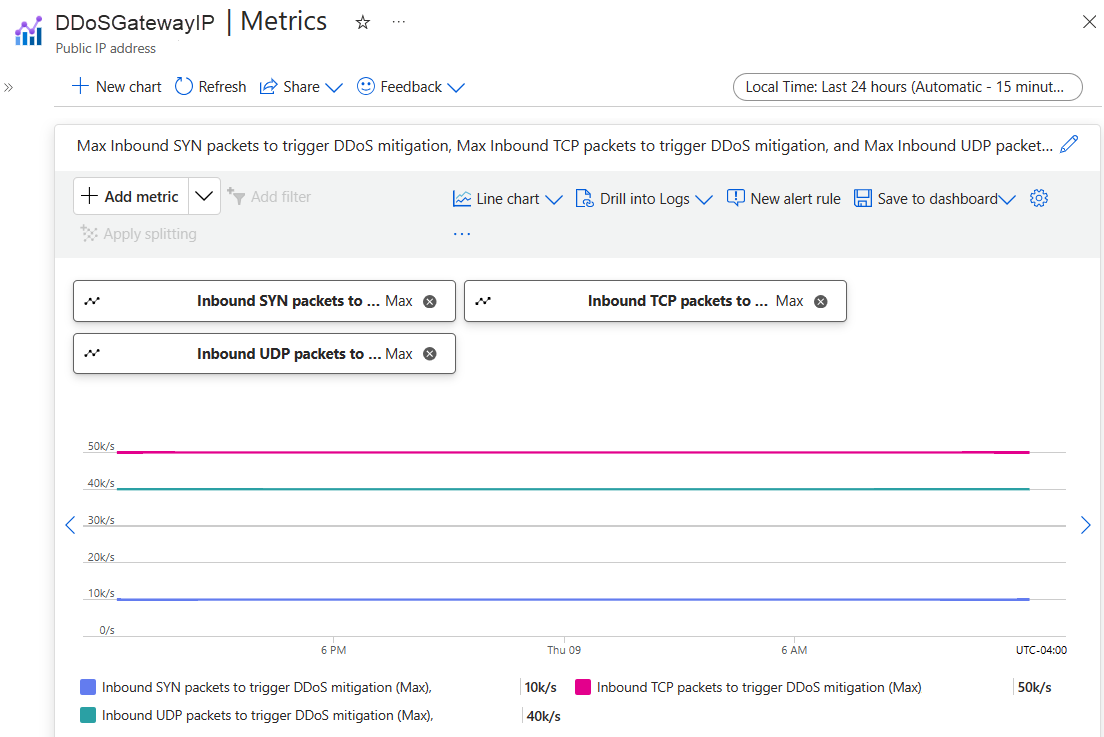

Просмотр политики устранения атак DDoS

Защита от атак DDoS Azure использует три автоматически настроенных политики устранения рисков (TCP SYN, TCP и UDP) для каждого общедоступного IP-адреса защищаемого ресурса. Этот подход применяется к любой виртуальной сети с включенной защитой от атак DDoS.

Вы можете увидеть ограничения политики в метриках общедоступных IP-адресов, выбрав пакеты Inbound SYN для активации устранения рисков DDoS, входящих TCP-пакетов для активации устранения рисков DDoS и входящих пакетов UDP для активации метрик устранения рисков DDoS. Убедитесь, что для типа агрегирования задано значение Max.

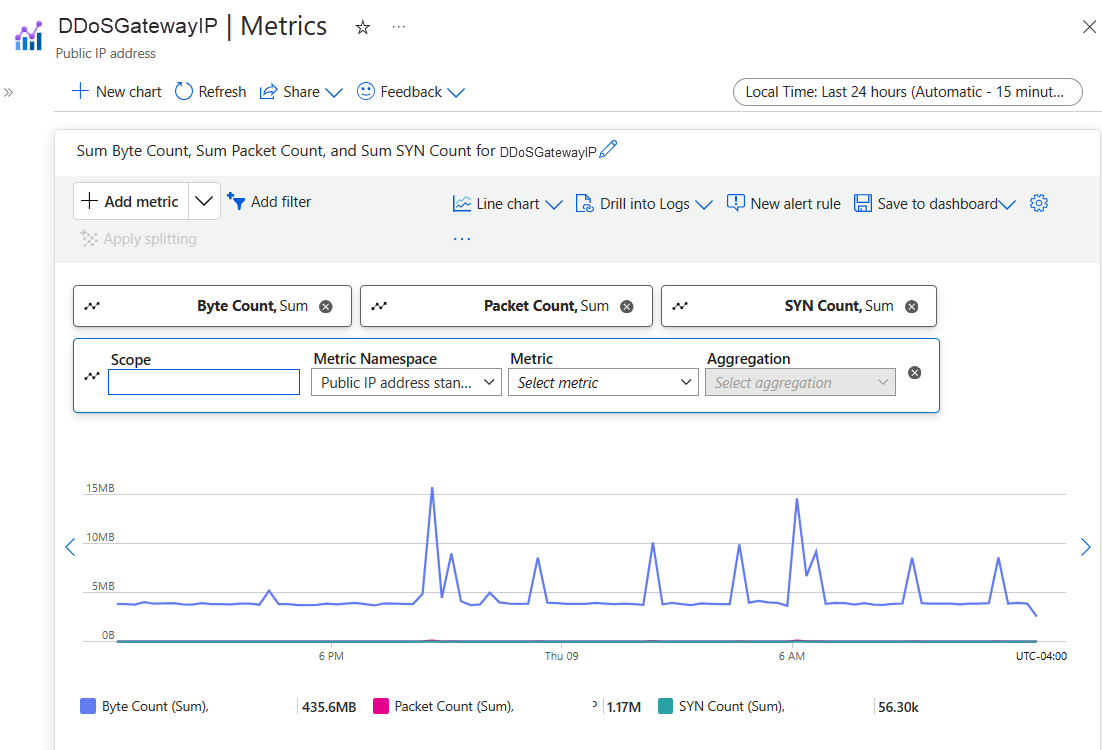

Просмотр телеметрии трафика в мирное время

Важно следить за метриками для триггеров обнаружения TCP SYN, UDP и TCP. Эти метрики помогут вам узнать, когда начинается защита от атак DDoS. Убедитесь, что эти триггеры отражают обычные уровни трафика при отсутствии атаки.

Вы можете сделать диаграмму для ресурса общедоступного IP-адреса. На этой диаграмме включите метрики счетчика пакетов и счетчика SYN. Число пакетов включает как TCP, так и пакеты UDP. В этом примере показана сумма трафика.

Примечание.

Чтобы сделать справедливое сравнение, необходимо преобразовать данные в пакеты в секунду. Это преобразование можно сделать, разделив число, которое отображается на 60, так как данные представляют количество пакетов, байтов или пакетов SYN, собранных более 60 секунд. Например, если у вас есть 91 000 пакетов, собранных более 60 секунд, разделите 91 000 на 60, чтобы получить примерно 1500 пакетов в секунду (pps).

Проверка и тестирование

Чтобы имитировать атаки DDoS для проверки телеметрии защиты от них, ознакомьтесь со статьей Проверка обнаружения атак DDoS.

Использование средств Azure Monitor для анализа данных

Эти средства Azure Monitor доступны в портал Azure для анализа данных мониторинга:

Некоторые службы Azure имеют встроенную панель мониторинга мониторинга в портал Azure. Эти панели мониторинга называются аналитическими сведениями, и их можно найти в разделе "Аналитика" в Azure Monitor в портал Azure.

Обозреватель метрик позволяет просматривать и анализировать метрики для ресурсов Azure. Дополнительные сведения см. в разделе "Анализ метрик" с помощью обозревателя метрик Azure Monitor.

Log Analytics позволяет запрашивать и анализировать данные журнала с помощью языка запросов Kusto (KQL). Дополнительные сведения см. в статье Начало работы с запросами журнала в Azure Monitor.

В портал Azure есть пользовательский интерфейс для просмотра и базового поиска журнала действий. Чтобы выполнить более подробный анализ, перенаправите данные в журналы Azure Monitor и выполните более сложные запросы в Log Analytics.

Application Insights отслеживает доступность, производительность и использование веб-приложений, чтобы можно было выявлять и диагностировать ошибки, не ожидая, когда пользователь сообщит о них.

Application Insights включает точки подключения к различным средствам разработки и интегрируется с Visual Studio для поддержки процессов DevOps. Дополнительные сведения см. в разделе "Мониторинг приложений" для Служба приложений.

Средства, которые позволяют более сложной визуализации, включают:

- Панели мониторинга, позволяющие объединить различные виды данных в одну область в портал Azure.

- Книги, настраиваемые отчеты, которые можно создать в портал Azure. Книги могут включать текст, метрики и запросы журналов.

- Grafana — открытое средство платформы, которое работает на операционных панелях мониторинга. С помощью Grafana можно создавать панели мониторинга, содержащие данные из нескольких источников, отличных от Azure Monitor.

- Power BI— служба бизнес-аналитики, которая предоставляет интерактивные визуализации в различных источниках данных. Вы можете настроить Power BI на автоматический импорт данных журналов из Azure Monitor, чтобы воспользоваться этими визуализациями.

Экспорт данных Azure Monitor

Вы можете экспортировать данные из Azure Monitor в другие средства с помощью:

Метрики. Используйте REST API для метрик для извлечения данных метрик из базы данных метрик Azure Monitor. Дополнительные сведения см . в справочнике по REST API Azure Monitor.

Журналы: используйте REST API или связанные клиентские библиотеки.

Экспорт данных рабочей области Log Analytics.

Сведения о начале работы с REST API Azure Monitor см . в пошаговом руководстве по REST API мониторинга Azure.

Использование запросов Kusto для анализа данных журнала

Вы можете анализировать данные журнала Azure Monitor с помощью языка запросов Kusto (KQL). Дополнительные сведения см. в разделе Запросы журналов в Azure Monitor.

Использование оповещений Azure Monitor для уведомления о проблемах

Оповещения Azure Monitor позволяют выявлять и устранять проблемы в системе, а также заранее уведомлять вас, когда конкретные условия находятся в данных мониторинга, прежде чем клиенты заметят их. Вы можете получать оповещения о любых источниках данных метрик или журналов на платформе данных Azure Monitor. Существуют различные типы оповещений Azure Monitor в зависимости от служб, которые вы отслеживаете, и собираемых данных мониторинга. См. раздел "Выбор правильного типа правила генерации оповещений".

Рекомендуемые правила генерации оповещений Azure Monitor для защиты от атак DDoS Azure

Дополнительные сведения о оповещениях в службе "Защита от атак DDoS Azure" см. в статье "Настройка оповещений метрики защиты от атак DDoS Azure" на портале и настройка оповещений журнала диагностики DDoS Protection в Azure.

Примеры распространенных оповещений для ресурсов Azure см. в примерах запросов оповещений журнала.

Реализация оповещений в масштабе

Для некоторых служб можно отслеживать масштаб, применяя одно правило генерации оповещений метрик к нескольким ресурсам одного типа, которые существуют в одном регионе Azure. Оповещения базовых показателей Azure Monitor (AMBA) предоставляют полуавтомативный метод реализации важных оповещений метрик платформы, панелей мониторинга и рекомендаций в масштабе.