Краткое руководство. Создание и настройка защиты сети DDoS Azure с помощью Terraform

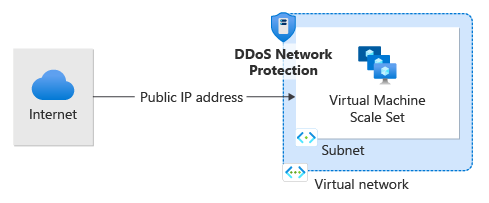

В этом кратком руководстве описывается, как использовать Terraform для создания и включения плана защиты от атак DDoS и виртуальной сети Azure . План защиты сети DDoS Azure определяет набор виртуальных сетей с поддержкой защиты от атак DDoS в подписках. Вы можете настроить один план защиты от атак DDoS для своей организации и привязать к нему виртуальные сети из нескольких подписок.

Terraform поддерживает определение, предварительный просмотр и развертывание облачной инфраструктуры. С помощью Terraform можно создавать файлы конфигурации с применением синтаксиса HCL. Синтаксис HCL позволяет указать поставщика облачных служб, например Azure, и элементы, составляющие облачную инфраструктуру. После создания файлов конфигурации создается план выполнения, который позволяет предварительно просматривать изменения инфраструктуры до их развертывания. После проверки изменений примените план выполнения для развертывания инфраструктуры.

Вы узнаете, как выполнять следующие задачи:

- Создание случайного значения для имени группы ресурсов Azure с помощью random_pet

- Создание группы ресурсов Azure с помощью azurerm_resource_group

- Создание случайного значения для имени виртуальной сети с помощью random_string

- Создание плана защиты от атак DDoS Azure с помощью azurerm_network_ddos_protection_plan

- Создание виртуальной сети Azure с помощью azurerm_virtual_network

Необходимые компоненты

Реализация кода Terraform

Примечание.

Пример кода для этой статьи находится в репозитории Azure Terraform GitHub. Вы можете просмотреть файл журнала, содержащий результаты теста из текущих и предыдущих версий Terraform.

См. другие статьи и примеры кода, в которых показано, как использовать Terraform для управления ресурсами Azure.

Создайте каталог для тестирования и выполнения примера кода Terraform и сделайте его текущим каталогом.

Создайте файл с именем

providers.tfи вставьте следующий код:terraform { required_version = ">=1.0" required_providers { azurerm = { source = "hashicorp/azurerm" version = "~>3.0" } random = { source = "hashicorp/random" version = "~>3.0" } } } provider "azurerm" { features {} }Создайте файл с именем

main.tfи вставьте следующий код:resource "random_pet" "rg_name" { prefix = var.resource_group_name_prefix } resource "azurerm_resource_group" "rg" { name = random_pet.rg_name.id location = var.resource_group_location } resource "random_string" "ddos_protection_plan" { length = 13 upper = false numeric = false special = false } resource "azurerm_network_ddos_protection_plan" "ddos" { name = random_string.ddos_protection_plan.result resource_group_name = azurerm_resource_group.rg.name location = azurerm_resource_group.rg.location } resource "random_string" "virtual_network_name" { length = 13 upper = false numeric = false special = false } resource "azurerm_virtual_network" "vnet" { name = random_string.virtual_network_name.result resource_group_name = azurerm_resource_group.rg.name location = azurerm_resource_group.rg.location address_space = [var.vnet_address_prefix] subnet { name = "default" address_prefix = var.subnet_prefix } ddos_protection_plan { id = azurerm_network_ddos_protection_plan.ddos.id enable = var.ddos_protection_plan_enabled } }Создайте файл с именем

variables.tfи вставьте следующий код:variable "resource_group_location" { type = string description = "Location for all resources." default = "eastus" } variable "resource_group_name_prefix" { type = string description = "Prefix of the resource group name that's combined with a random ID so name is unique in your Azure subscription." default = "rg" } variable "vnet_address_prefix" { type = string description = "Specify the virtual network address prefix" default = "172.17.0.0/16" } variable "subnet_prefix" { type = string description = "Specify the virtual network subnet prefix" default = "172.17.0.0/24" } variable "ddos_protection_plan_enabled" { type = bool description = "Enable DDoS protection plan." default = true }Создайте файл с именем

outputs.tfи вставьте следующий код:output "resource_group_name" { value = azurerm_resource_group.rg.name } output "ddos_protection_plan_name" { value = azurerm_network_ddos_protection_plan.ddos.name } output "virtual_network_name" { value = azurerm_virtual_network.vnet.name }

Инициализация Terraform

Запустите terraform init, чтобы инициализировать развертывание Terraform. Эта команда скачивает поставщик Azure, необходимый для управления ресурсами Azure.

terraform init -upgrade

Основные моменты:

- Параметр

-upgradeобновляет необходимые подключаемые модули поставщика до последней версии, которая соответствует ограничениям версии конфигурации.

Создание плана выполнения Terraform

Чтобы создать план выполнения, выполните terraform plan.

terraform plan -out main.tfplan

Основные моменты:

- Команда

terraform planсоздает план выполнения, но не выполняет его. Вместо этого она определяет, какие действия необходимы для создания конфигурации, заданной в файлах конфигурации. Этот шаблон позволяет проверить, соответствует ли план выполнения вашим ожиданиям, прежде чем вы начнете вносить изменения в фактические ресурсы. - Необязательный параметр

-outпозволяет указать выходной файл для плана. Использование параметра-outгарантирует, что проверяемый план полностью соответствует применяемому.

Применение плана выполнения Terraform

Выполните terraform apply, чтобы применить план выполнения к вашей облачной инфраструктуре.

terraform apply main.tfplan

Основные моменты:

- В примере

terraform applyкоманды предполагается, что вы ранее выполнили.terraform plan -out main.tfplan - Если для параметра

-outуказано другое имя файла, используйте то же имя в вызове кterraform apply. - Если вы не использовали параметр

-out, вызовитеterraform applyбез параметров.

Проверка результатов

Получите имя группы ресурсов Azure.

resource_group_name=$(terraform output -raw resource_group_name)Получите имя плана защиты от атак DDoS.

ddos_protection_plan_name=$(terraform output -raw ddos_protection_plan_name)Запустите az network ddos-protection show , чтобы отобразить сведения о новом плане защиты от атак DDoS.

az network ddos-protection show \ --resource-group $resource_group_name \ --name $ddos_protection_plan_name

Очистка ресурсов

Если вам больше не нужны ресурсы, созданные через Terraform, выполните следующие действия:

Выполните команду terraform plan и укажите флаг

destroy.terraform plan -destroy -out main.destroy.tfplanОсновные моменты:

- Команда

terraform planсоздает план выполнения, но не выполняет его. Вместо этого она определяет, какие действия необходимы для создания конфигурации, заданной в файлах конфигурации. Этот шаблон позволяет проверить, соответствует ли план выполнения вашим ожиданиям, прежде чем вы начнете вносить изменения в фактические ресурсы. - Необязательный параметр

-outпозволяет указать выходной файл для плана. Использование параметра-outгарантирует, что проверяемый план полностью соответствует применяемому.

- Команда

Выполните команду terraform apply, чтобы применить план выполнения.

terraform apply main.destroy.tfplan

Устранение неполадок с Terraform в Azure

Устранение распространенных проблем при использовании Terraform в Azure