Функции Защиты от атак DDoS Azure

В следующих разделах описаны основные функции службы защиты от атак DDoS Azure.

Постоянный мониторинг трафика

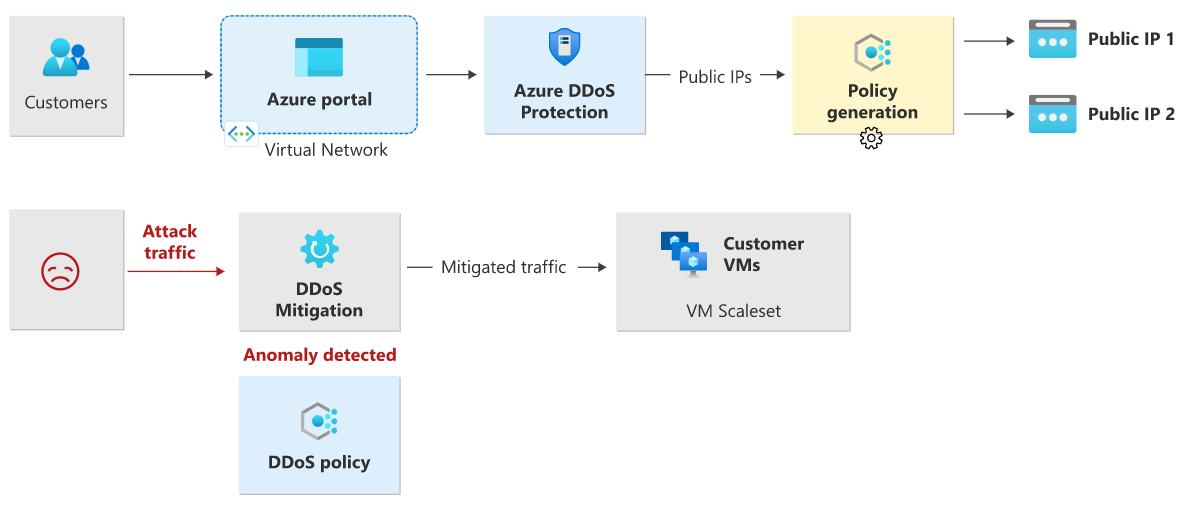

Защита от атак DDoS Azure отслеживает фактическое использование трафика и постоянно сравнивает его с порогами, определенными в политике DDoS. При превышении порогового значения трафика атака DDoS автоматически устраняется. Когда объем трафика уменьшается ниже порогового значения, устранение атаки отключается.

В процессе устранения атаки служба защиты от атак DDoS перенаправляет весь трафик, нацеленный на защищаемый ресурс, и выполняет несколько таких проверок:

- Убедитесь, что пакеты соответствуют спецификациям Интернета и не являются неправильными.

- Взаимодействуйте с клиентом, чтобы определить, является ли трафик потенциально спуфингом пакета (например, SYN Auth или SYN Cookie или путем удаления пакета для повторной передачи).

- Ограничение частоты пакетов, если другой метод применить не удается.

Защита от атак DDoS Azure блокирует трафик атаки и направляет оставшийся трафик на целевую систему. В течение нескольких минут после обнаружения атаки вы будете уведомлены с помощью метрик Azure Monitor. Настроив ведение журнала в телеметрии защиты от атак DDoS, вы можете записать журналы в доступные параметры для дальнейшего анализа. Данные метрик в Azure Monitor для защиты от атак DDoS хранятся в течение 30 дней.

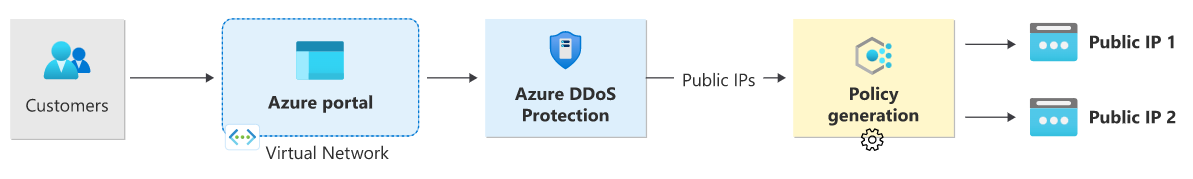

Адаптивная настройка в режиме реального времени

Сложность атак (например, многовекторных атак DDoS) и поведение арендаторов, связанное с конкретными приложениями, требуют использования настраиваемых политик для каждого клиента. Служба выполняет эту настройку с помощью двух аналитических инструментов:

Автоматическое изучение шаблонов трафика уровня 3 и 4 для каждого клиента (по каждому общедоступному IP-адресу).

Минимизация ложных срабатываний, учитывая, что масштаб Azure позволяет поглощать значительный объем трафика.

Телеметрия, мониторинг и предупреждение службы "Защита от атак DDoS"

Защита от атак DDoS Azure предоставляет широкие возможности телеметрии с помощью Azure Monitor. Вы можете настроить получение оповещений для любой метрики Azure Monitor, которую использует защита от атак DDoS. Вы можете интегрировать ведение журналов со Splunk (Центрами событий Azure), журналами Azure Monitor и службой хранилища Azure для расширенного анализа через интерфейс диагностики Azure Monitor.

Политики защиты от атак DDoS Azure

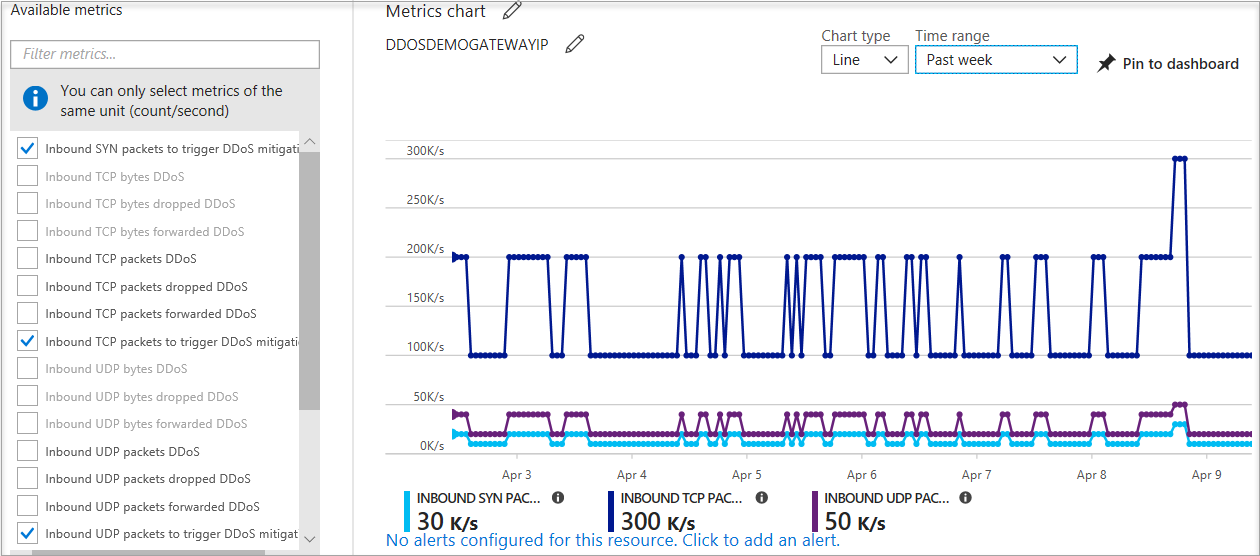

На портале Azure выберите Монитор>Метрики. На панели Метрики выберите группу ресурсов, выберите тип ресурса Общедоступный IP-адрес и свой общедоступный IP-адрес Azure. Метрики DDoS видны на панели Доступные метрики.

Защита от атак DDoS применяет три автоматически настроенных политики устранения рисков (TCP SYN, TCP и UDP) для каждого общедоступного IP-адреса защищенного ресурса в виртуальной сети с включенным DDoS. Вы можете просмотреть пороговые значения политики, выбрав метрику Inbound packets to trigger DDoS mitigation (Входящие пакеты для активации устранения рисков DDoS).

Пороговые значения политики настраиваются автоматически через профилирование сетевого трафика на основе машинного обучения. Устранение атак DDoS выполняется для атакованного IP-адреса, только если превышены пороговые значения политики.

Дополнительные сведения см. в разделе "Просмотр и настройка телеметрии защиты от атак DDoS".

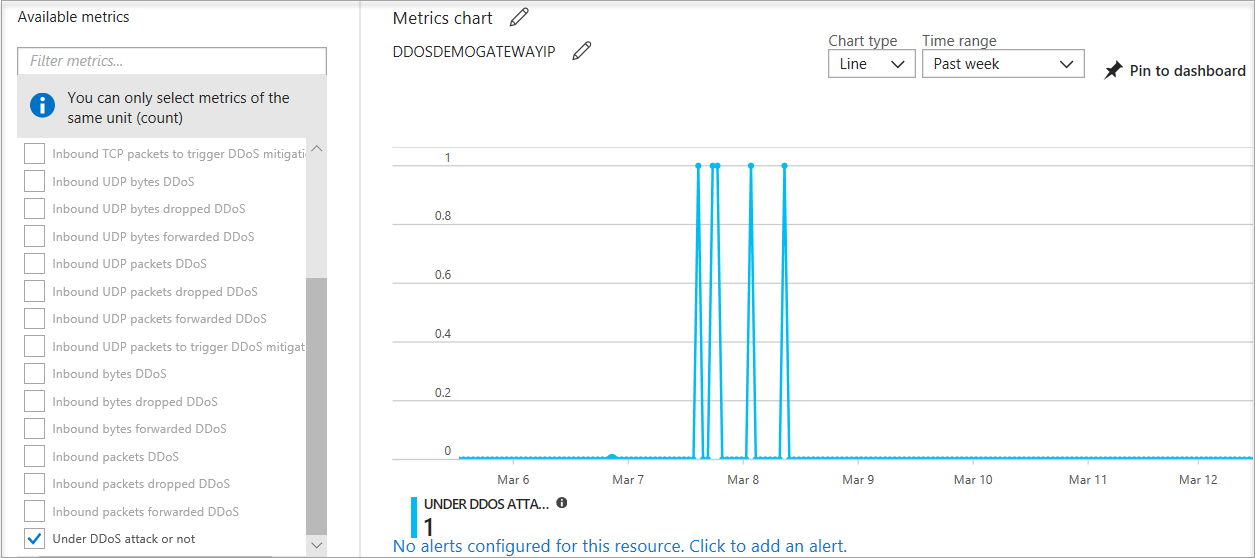

Метрики для IP-адреса при атаке DDoS

Если общедоступный IP-адрес находится под атакой, значение метрики Выполняется ли атака DDoS изменяется на 1, так как служба "Защита от атак DDoS" устраняет атаку трафика.

Мы советуем настроить оповещение на основе этой метрики. Тогда вы будете получать уведомления о выполнении активного устранения атак DDoS на общедоступном IP-адресе.

Дополнительные сведения см. в статье "Управление защитой от атак DDoS Azure" с помощью портал Azure.

Брандмауэр веб-приложения для ресурсных атак

При атаках конкретных ресурсов на уровне приложения вы должны настроить брандмауэр веб-приложения (WAF), чтобы защитить веб-приложения. WAF проверяет входящий веб-трафик, чтобы блокировать внедрения кода SQL, межсайтовые сценарии, атаки DDoS и другие атаки уровня 7. Azure предоставляет WAF как компонент Шлюза приложений для централизованной защиты веб-приложений от распространенных эксплойтов и уязвимостей. В Azure Marketplace можно найти разные предложения WAF от партнеров Azure, соответствующие вашим требованиям.

Даже брандмауэры веб-приложений подвержены объемным атакам. Настоятельно рекомендуется включить защиту от атак DDoS в виртуальной сети WAF, чтобы защититься от атак томов и протоколов. Дополнительные сведения см. в разделе эталонных архитектур защиты от атак DDoS Azure.

Планирование защиты

Планирование и подготовка важны для понимания работы системы во время атаки DDoS. Сюда также входит разработка плана управления реагированием на инциденты.

Если у вас есть защита от атак DDoS, убедитесь, что она включена в виртуальной сети конечных точек, подключенных к Интернету. Настройка предупреждений об атаках DDoS помогает постоянно следить за любыми потенциальными атаками, направленными на вашу инфраструктуру.

Вы должны самостоятельно отслеживать свои приложения и распознавать нормальное поведение приложения. Подготовьтесь действовать, если приложение во время атаки DDoS не будет вести себя так, как ожидалось.

Узнайте, как службы будут реагировать на атаку, проверив с помощью моделирования DDoS.

Следующие шаги

- Дополнительные сведения об эталонных архитектурах.