настройка ключей, управляемых клиентом, для DBFS с помощью портала Azure;

Примечание.

Эта функция доступна только в плане Premium.

Вы можете использовать портал Azure для настройки собственного ключа шифрования для шифрования учетной записи хранения рабочей области. В этой статье описывается настройка собственного ключа из хранилищ Azure Key Vault. Инструкции по использованию ключа из управляемого HSM в Azure Key Vault см. в статье Настройка ключей, управляемых клиентом HSM для DBFS, с помощью портал Azure.

Дополнительные сведения о ключах, управляемых клиентом для DBFS, см. в разделе "Ключи, управляемые клиентом" для корневого каталога DBFS.

Создание ключей в Azure Key Vault

В этом разделе описывается создание ключа в Azure Key Vault. Необходимо использовать Хранилище ключей, которое находится в том же клиенте Идентификатора Microsoft Entra, что и ваша рабочая область.

Если у вас уже есть хранилище ключей в том же регионе, можно пропустить первый шаг в этой процедуре. Однако помните, что при использовании портал Azure для назначения управляемого клиентом ключа для корневого шифрования DBFS система включает свойства обратимого удаления и не очищать свойства по умолчанию для хранилища ключей. Дополнительные сведения по этим свойствам см. в статье Общие сведения об обратимом удалении Azure Key Vault.

Создайте Key Vault, следуя инструкциям в кратком руководстве. Задайте и получите ключ из Azure Key Vault с помощью портал Azure.

Рабочая область Azure Databricks и Key Vault должны находиться в одном регионе и одном и том же клиенте Идентификатора Microsoft Entra, но они могут находиться в разных подписках.

Создайте ключ в Key Vault, продолжая следовать инструкциям в кратком руководстве.

Хранилище корневых DBFS поддерживает ключи RSA и RSA-HSM размером 2048, 3072 и 4096. Дополнительные сведения о ключах см. в статье Ключи Key Vault.

После создания ключа скопируйте и вставьте идентификатор ключа в текстовый редактор. Он понадобится при настройке ключа для Azure Databricks.

Шифрование учетной записи хранения рабочей области с помощью ключа

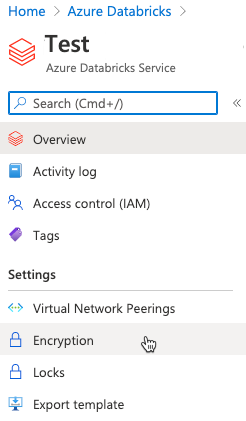

На портале Azure выберите ресурс службы Azure Databricks.

В меню слева в разделе Параметры выберите Шифрование.

Выберите Использовать собственный ключ, введите Идентификатор ключа и выберите Подписка, которая содержит ключ. Если версия ключа не указана, используется последняя версия ключа. Дополнительные сведения см. в статье документации Azure по ключевым версиям.

Чтобы сохранить конфигурацию ключа, нажмите кнопку Сохранить.

Примечание.

Можно сохранить только пользователей с ролью участника Key Vault или более поздней версии для Key Vault.

Если шифрование включено, система включает обратимое удаление и очистку в Key Vault, создает управляемое удостоверение в корневом каталоге DBFS и добавляет политику доступа для этого удостоверения в Key Vault.

Повторное создание (замена) ключей

При повторном создании ключа необходимо вернуться на страницу Шифрование в ресурсе службы Azure Databricks, обновить поле Идентификатор ключа новым идентификатором ключа и нажать кнопку Сохранить. Это относится к новым версиям того же ключа, а также к новым ключам.

Внимание

При удалении ключа, используемого для шифрования, доступ к данным в корне DBFS невозможен. Для восстановления удаленных ключейможно использовать API Azure Key Vault.