Настройка правил брандмауэра доменных имен

Если корпоративный брандмауэр блокирует трафик на основе доменных имен, необходимо разрешить трафик HTTPS и WebSocket в доменные имена Azure Databricks, чтобы обеспечить доступ к ресурсам Azure Databricks. Вы можете выбрать один из двух вариантов: один более разрешительный, но проще настроить, другой, специфичный для доменов вашей рабочей области.

Вариант 1: Разрешить трафик на *.azuredatabricks.net

Обновите правила брандмауэра, чтобы разрешить трафик HTTPS и WebSocket на *.azuredatabricks.net (или *.databricks.azure.us, если ваша рабочая область является ресурсом Azure Government для государственных организаций). Это более разрешительно, чем вариант 2, но он экономит усилия по обновлению правил брандмауэра для каждой рабочей области Azure Databricks в вашей учетной записи.

Вариант 2. Разрешить трафик только к рабочим областям Azure Databricks

Если вы решили настроить правила брандмауэра для каждой рабочей области в учетной записи, необходимо:

Определите домены рабочей области.

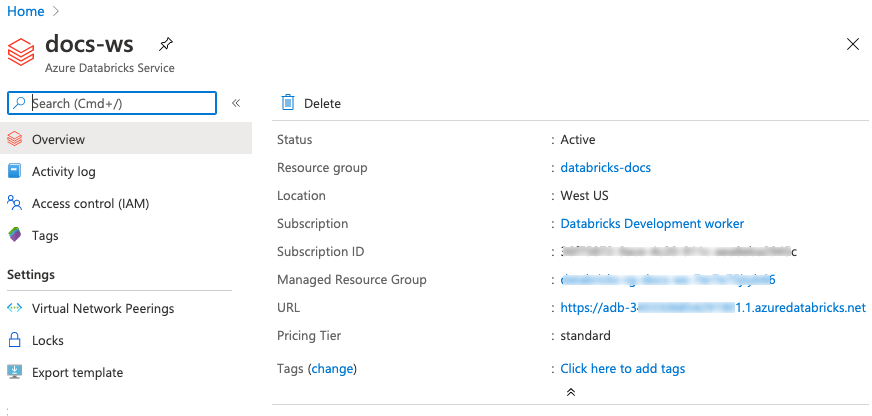

Каждый ресурс Azure Databricks имеет два уникальных доменных имени. Вы можете найти первый, перейдя к ресурсу Azure Databricks на портале Azure.

Поле URL-адрес отображает URL-адрес в формате

https://adb-<digits>.<digits>.azuredatabricks.net, напримерhttps://adb-1666506161514800.0.azuredatabricks.net. Удалитеhttps://, чтобы получить первое доменное имя.Второе доменное имя точно совпадает с первым, за исключением того, что он имеет префикс

adb-dp-вместоadb-. Например, если первое доменное имяadb-1666506161514800.0.azuredatabricks.net, второе -adb-dp-1666506161514800.0.azuredatabricks.net.Обновите правила брандмауэра.

Обновите правила брандмауэра, чтобы разрешить трафик HTTPS и WebSocket двум доменам, указанным на шаге 1.