Мониторинг и отзыв личных токенов доступа

Для проверки подлинности в REST API Azure Databricks пользователь может создать личный маркер доступа (PAT) и использовать его в запросе REST API. Пользователь также может создать субъект-службу и использовать его с личным маркером доступа для вызова REST API Azure Databricks в средствах CI/CD и автоматизации. В этой статье объясняется, как администраторы Azure Databricks могут управлять личными маркерами доступа в рабочей области. Чтобы создать личный маркер доступа, ознакомьтесь с проверкой подлинности личного маркера доступа Azure Databricks.

Использование OAuth вместо личных маркеров доступа

Databricks рекомендует использовать маркеры доступа OAuth вместо PATS для повышения безопасности и удобства. Databricks продолжает поддерживать PAT, но из-за их большего риска безопасности предполагается, что вы проверяете текущее использование PAT учетной записи и переносите пользователей и субъектов-служб в маркеры доступа OAuth. Сведения о создании маркера доступа OAuth (вместо PAT) для использования с субъектом-службой в службе автоматизации см. в статье Авторизация автоматического доступа к ресурсам Azure Databricks с субъектом-службой с помощью OAuth.

Databricks рекомендует свести к минимуму доступ к личному маркеру доступа, выполнив следующие действия.

- Установите короткий срок действия для всех новых токенов, создаваемых в ваших рабочих областях. Время существования должно быть меньше 90 дней. По умолчанию максимальное время существования всех новых маркеров составляет 730 дней (два года).

- Обратитесь к администраторам рабочей области Azure Databricks и пользователям, чтобы перейти на эти маркеры с более коротким временем существования.

- Отменяйте все долгоживущие токены, чтобы снизить риск ненадлежащего использования этих устаревших токенов с течением времени. Databricks автоматически отзывает все персональные токены доступа для рабочих областей Azure Databricks, если токен не был использован 90 дней или дольше.

Требования

Вы должны быть администратором для управления личными маркерами доступа.

Администраторы учетных записей Azure Databricks могут отслеживать и отзывать личные токены доступа по всему аккаунту.

Администраторы рабочей области Azure Databricks могут выполнять следующие действия:

- Отключите личные маркеры доступа для рабочей области.

- Управление тем, какие пользователи, не являющиеся администраторами, могут создавать маркеры и использовать маркеры.

- Задайте максимальное время существования для новых маркеров.

- Отслеживайте и отменяйте маркеры в рабочей области.

Для управления личными маркерами доступа в рабочей области требуется план Premium.

Мониторинг и отзыв персональных токенов доступа в учетной записи

Важный

Эта функция доступна в приватной предварительной версии. Чтобы присоединиться к этой предварительной версии, обратитесь к группе учетной записи Azure Databricks.

Администраторы учетных записей могут отслеживать и отзывать личные маркеры доступа из консоли учетной записи. Запросы для отслеживания токенов выполняются только в том случае, если администратор учетной записи использует страницу отчета о токенах.

Чтобы присоединиться к этой предварительной версии, обратитесь к группе учетной записи Azure Databricks.

Войдите в консоль учетной записи как администратор учетной записи.

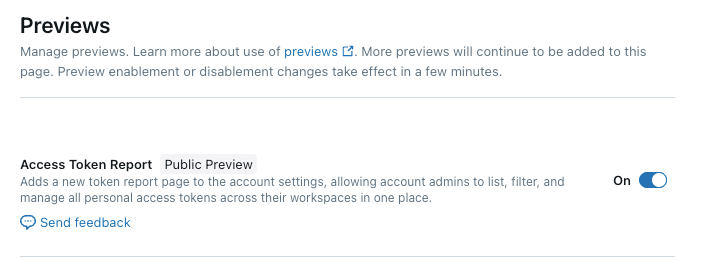

На боковой панели щелкните предпросмотры.

Используйте переключатели

в положении "Вкл.", чтобы включить отчет маркера доступа

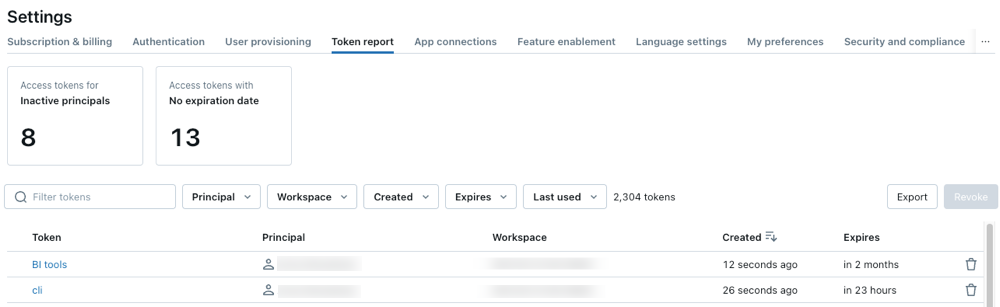

На боковой панели щелкните Параметры и Отчет по маркерам.

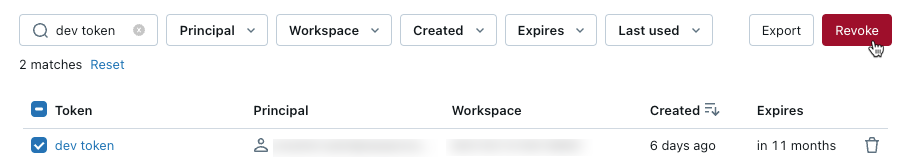

Вы можете фильтровать по владельцу токена, рабочей области, дате создания, дате окончания срока действия и дате последнего использования маркера. Используйте кнопки в верхней части отчета, чтобы отфильтровать маркеры доступа для неактивных субъектов или маркеров доступа без даты окончания срока действия.

Чтобы экспортировать отчет в CSV-файл, щелкните Экспортировать.

Чтобы отозвать токен, выберите токен и нажмите Отозвать.

Включение или отключение проверки подлинности личного маркера доступа для рабочей области

Проверка подлинности маркера личного доступа включена по умолчанию для всех рабочих областей Azure Databricks, созданных в 2018 году или более поздней версии. Этот параметр можно изменить на странице параметров рабочей области.

Если личные маркеры доступа отключены для рабочей области, личные маркеры доступа нельзя использовать для проверки подлинности в Azure Databricks и пользователей рабочей области и субъектов-служб не могут создавать новые маркеры. Маркеры не удаляются при отключении проверки подлинности личного маркера доступа для рабочей области. Если маркеры снова включены позже, все маркеры, не истекшие срок действия, доступны для использования.

Если вы хотите отключить доступ по токенам для подмножества пользователей, вы можете оставить аутентификацию по токенам личного доступа включенной для рабочей области и задать более подробные разрешения для пользователей и групп. См. раздел "Управление тем, кто может создавать и использовать личные маркеры доступа".

Предупреждение

Для интеграции с партнером ипартнерам требуется включить личные маркеры доступа в рабочей области.

Чтобы отключить возможность создания и использования личных маркеров доступа для рабочей области:

Перейдите на вкладку Дополнительно.

Щелкните переключатель Личные маркеры доступа.

Нажмите кнопку Подтвердить.

Для вступления в силу этого изменения может потребоваться несколько секунд.

Вы также можете использовать API конфигурации рабочей области, чтобы отключить личные маркеры доступа для рабочей области.

Управление тем, кто может создавать и использовать личные маркеры доступа

Администраторы рабочей области могут задавать разрешения на личные маркеры доступа, чтобы управлять тем, какие пользователи, субъекты-службы и группы могут создавать и использовать маркеры. Дополнительные сведения о настройке разрешений маркера личного доступа см. в статье "Управление разрешениями личного маркера доступа".

Установить максимальный срок действия новых личных токенов доступа

По умолчанию максимальное время существования новых маркеров составляет 730 дней (два года). Вы можете задать более короткое максимальное время существования маркера в рабочей области с помощью cli

Задайте в качестве целого числа maxTokenLifetimeDays предельный срок действия новых маркеров в днях. Например:

Интерфейс командной строки Databricks

databricks workspace-conf set-status --json '{

"maxTokenLifetimeDays": "90"

}'

API конфигурации рабочей области

curl -n -X PATCH "https://<databricks-instance>/api/2.0/workspace-conf" \

-d '{

"maxTokenLifetimeDays": "90"

}'

Если maxTokenLifetimeDays равно нулю, новые маркеры можно создать с сроком существования до 730 дней (два года).

Сведения об использовании поставщика Databricks Terraform для управления максимальным временем существования новых маркеров в рабочей области см. в разделе databricks_workspace_conf Resource.

Отслеживайте и отзывайте токены в рабочей области

В этом разделе описывается, как администраторы рабочих областей могут использовать интерфейс командной строки Databricks для управления существующими токенами в рабочей области. Вы также можете использовать API управления маркерами. Databricks автоматически отменяет личные маркеры доступа, которые не использовались в течение 90 или более дней.

Получите токены для рабочей области

Чтобы получить маркеры рабочей области, выполните следующие действия.

Python

from databricks.sdk import WorkspaceClient

w = WorkspaceClient()

spark.createDataFrame([token.as_dict() for token in w.token_management.list()]).createOrReplaceTempView('tokens')

display(spark.sql('select * from tokens order by creation_time'))

Bash

# Filter results by a user by using the `created-by-id` (to filter by the user ID) or `created-by-username` flags.

databricks token-management list

Удаление (отмена) токена

Чтобы удалить маркер, замените TOKEN_ID идентификатором маркера для удаления:

databricks token-management delete TOKEN_ID