Управление общедоступным доступом для Azure Cosmos DB для PostgreSQL

Область применения: Azure Cosmos DB для PostgreSQL (на базе расширения базы данных Citus до PostgreSQL)

Правила брандмауэра на уровне сервера можно использовать для управления общедоступным доступом к узлу координатора с указанного IP-адреса (или диапазона IP-адресов) в общедоступном Интернете.

Необходимые компоненты

Прежде чем приступить к выполнению этого руководства, необходимы следующие компоненты:

- Кластер Azure Cosmos DB для PostgreSQL.

Создание правила брандмауэра на уровне сервера с помощью портала Azure

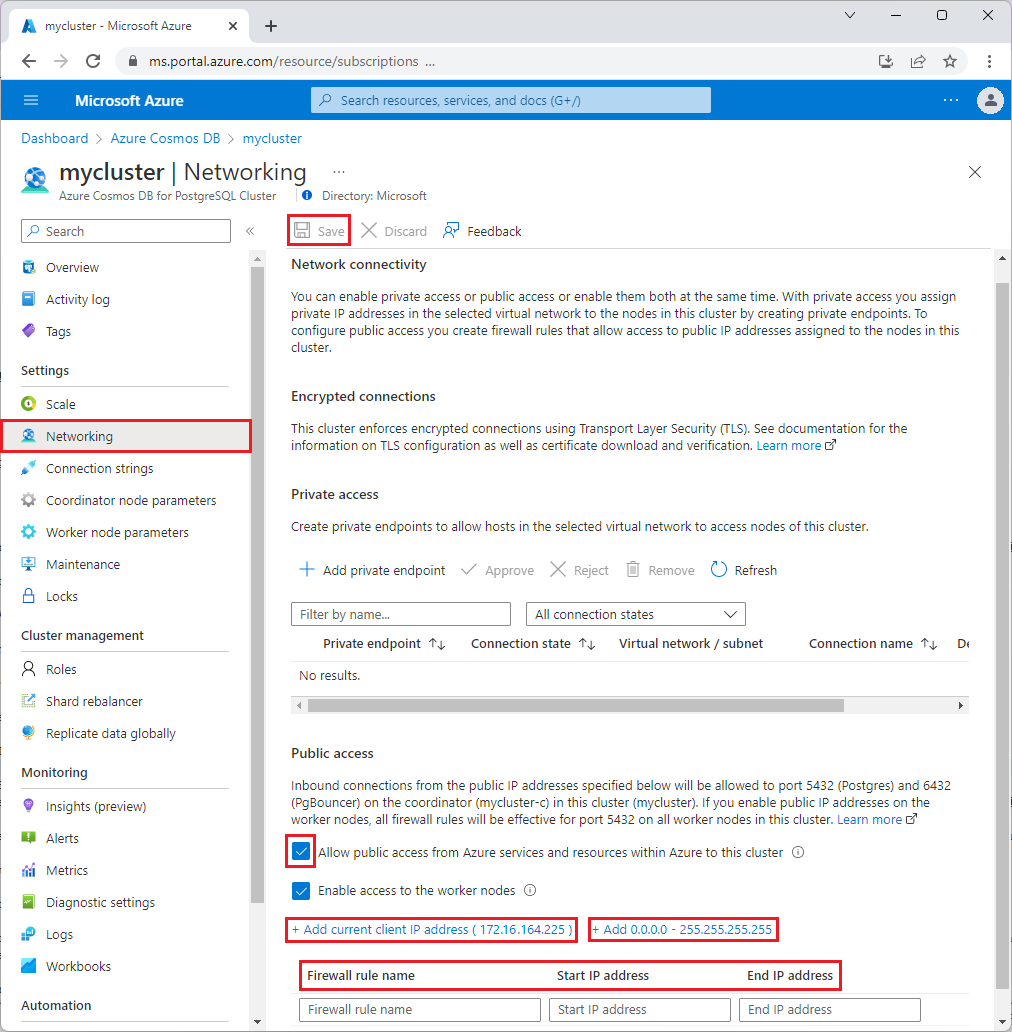

На странице кластера PostgreSQL в разделе "Параметры" выберите "Сеть".

На странице "Сеть" выберите "Разрешить общедоступный доступ" из служб и ресурсов Azure в этом кластере.

При необходимости выберите Разрешить доступ к рабочим узлам. С помощью этого параметра правила брандмауэра разрешают доступ ко всем рабочим узлам, а также к узлу координатора.

Выберите "Добавить текущий IP-адрес клиента", чтобы создать правило брандмауэра с общедоступным IP-адресом компьютера, как воспринимается системой Azure.

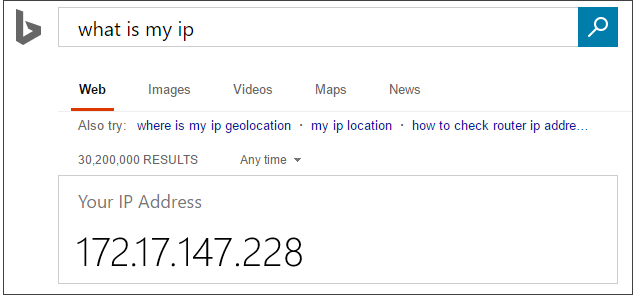

Проверьте IP-адрес перед сохранением этой конфигурации. В некоторых случаях IP-адрес, определенный порталом Azure, может отличаться от IP-адреса, используемого для доступа к Интернету и серверам Azure. Таким образом, может потребоваться изменить начальный IP-адрес и конечный IP-адрес, чтобы сделать функцию правила должным образом. Используйте поисковую систему или другой сетевой инструмент, чтобы проверить собственный IP-адрес. Например, найдите мой IP-адрес.

Вы также можете выбрать добавить 0.0.0.0 - 255.255.255.255, чтобы разрешить не только ваш IP-адрес, но и весь Интернет для доступа к порту координатора 5432 (и 6432 для пула подключений). В этом случае клиентам по-прежнему необходимо выполнить вход с правильным именем пользователя и паролем для использования кластера. Тем не менее, рекомендуется разрешить доступ по всему миру только в течение короткого периода времени и только для непроизводственных баз данных.

Чтобы добавить правила брандмауэра, введите имя правила брандмауэра, начальный IP-адрес и конечный IP-адрес. Открытие брандмауэра позволяет администраторам, пользователям и приложениям получать доступ к узлу-координатору через порты 5432 и 6432. Можно указать один IP-адрес или диапазон адресов. Если вы хотите ограничить правило одним IP-адресом, введите тот же адрес в полях "Начальный IP-адрес" и "Конечный IP-адрес".

Нажмите кнопку "Сохранить " на панели инструментов, чтобы сохранить параметры и правила брандмауэра на уровне сервера. Дождитесь подтверждения успешности обновления.

Примечание.

Эти параметры также доступны во время создания кластера Azure Cosmos DB для PostgreSQL. На вкладке "Сеть" для метода подключения выберите общедоступный доступ (разрешенный IP-адрес).

Подключение из Azure

Существует простой способ предоставить кластерный доступ к приложениям, размещенным в Azure, например приложению Azure веб-приложения или работающим на виртуальной машине Azure. На странице портала кластера в разделе "Сеть" установите флажок Разрешить службам и ресурсам Azure доступ к этому кластеру, а затем нажмите кнопку "Сохранить".

Внимание

Этот параметр позволяет настроить брандмауэр так, чтобы разрешить все подключения из Azure, включая подключения из подписок других клиентов. При выборе этого параметра убедитесь, что используемое имя для входа и разрешения пользователя предоставляют доступ только авторизованным пользователям.

Управление существующими правилами брандмауэра с помощью портала Azure

Повторите действия для управлению правилами брандмауэра.

- Чтобы добавить текущий компьютер, выберите "Добавить текущий IP-адрес клиента". Выберите Сохранить, чтобы сохранить изменения.

- Чтобы добавить дополнительные IP-адреса, введите имя правила брандмауэра, начальный IP-адрес и конечный IP-адрес. Выберите Сохранить, чтобы сохранить изменения.

- Чтобы изменить существующее правило, измените значение в любом поле в данном правиле. Выберите Сохранить, чтобы сохранить изменения.

- Чтобы удалить существующее правило, выберите многоточие ... и нажмите кнопку "Удалить ", чтобы удалить правило. Выберите Сохранить, чтобы сохранить изменения.

Следующие шаги

Дополнительные сведения о правилах брандмауэра, включая устранение неполадок с подключением, см. в статье "Общедоступный доступ" в Azure Cosmos DB для PostgreSQL.