Реестр контейнеров Azure устранение кражи данных с помощью выделенных конечных точек данных

Реестр контейнеров Azure представлена выделенная конечная точка данных. Эта функция обеспечивает строго ограниченные правила брандмауэра клиента для определенных реестров, минимизируя проблемы кражи данных.

Функция выделенных конечных точек данных доступна на уровне служб "Премиум ". Сведения о ценах см. в разделе "Цены на контейнер-реестр".

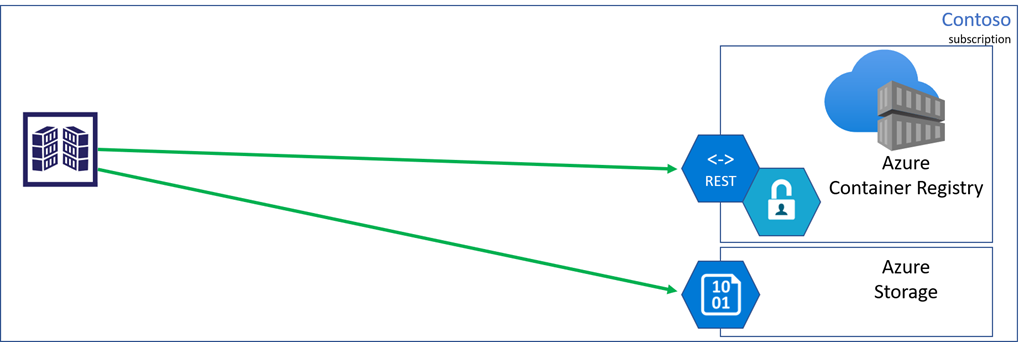

Извлечение содержимого из реестра включает две конечные точки:

Конечная точка реестра, часто называемая URL-адресом входа, используемой для проверки подлинности и обнаружения содержимого. Команда, например docker pulls contoso.azurecr.io/hello-world , выполняет запрос REST, который проходит проверку подлинности и согласовывает слои, представляющие запрошенный артефакт.

Конечные точки данных служат большим двоичным объектам, представляющим слои содержимого.

Управляемые учетные записи хранения реестра

Реестр контейнеров Azure — это мультитенантная служба. Служба реестра управляет учетными записями хранения конечных точек данных. Преимущества управляемых учетных записей хранения включают балансировку нагрузки, разбиение содержимого, несколько копий для более высокой параллельной доставки содержимого и поддержки нескольких регионов с георепликацией.

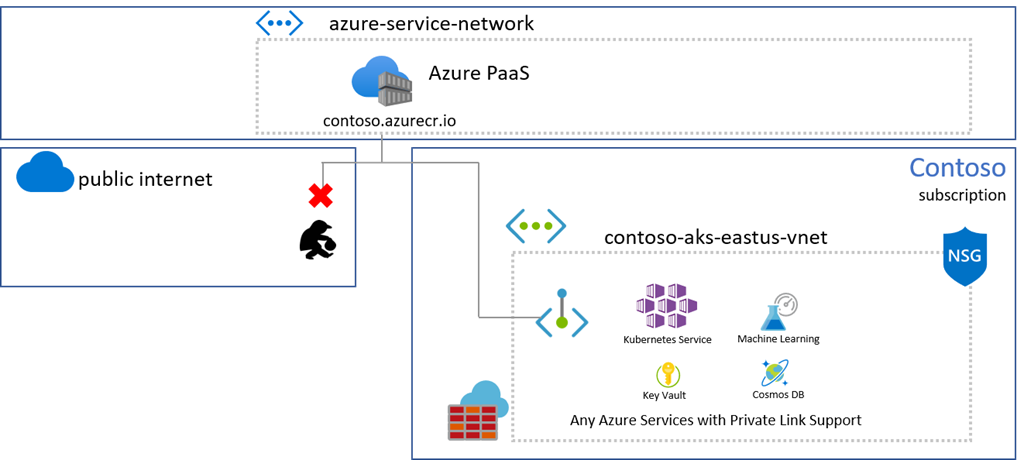

поддержка виртуальной сети Приватный канал Azure

Поддержка Приватный канал Azure виртуальной сети включает частные конечные точки для управляемой службы реестра из виртуальная сеть Azure. В этом случае реестр и конечные точки данных доступны из виртуальной сети с помощью частных IP-адресов.

После того как служба управляемого реестра и учетные записи хранения защищены для доступа из виртуальной сети, то общедоступные конечные точки удаляются.

К сожалению, подключение к виртуальной сети не всегда является вариантом.

Внимание

Приватный канал Azure является самым безопасным способом управления доступом к сети между клиентами и реестром, так как сетевой трафик ограничен виртуальная сеть Azure, используя частные IP-адреса. Если Приватный канал не является вариантом, выделенные конечные точки данных могут предоставлять безопасные знания о том, какие ресурсы доступны каждому клиенту.

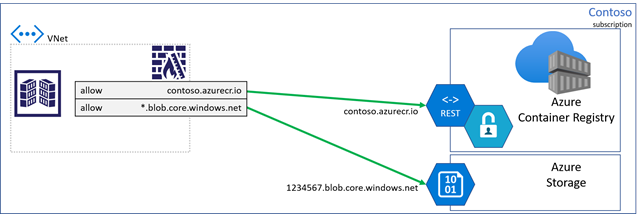

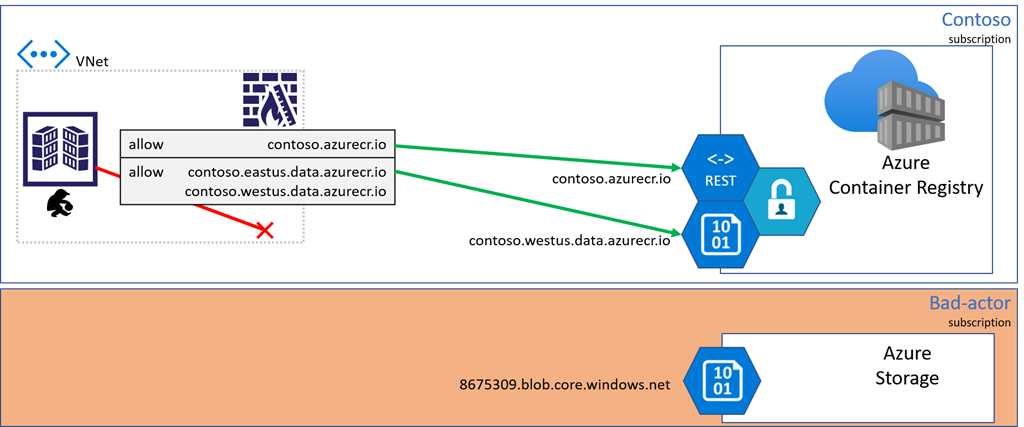

Правила брандмауэра клиента и риски кражи данных

Правила брандмауэра клиента ограничивают доступ к определенным ресурсам. Правила брандмауэра применяются при подключении к реестру из локальных узлов, устройств Интернета вещей, пользовательских агентов сборки. Правила также применяются, если поддержка Приватный канал не является вариантом.

Поскольку клиенты заблокировали конфигурации брандмауэра клиента, они поняли, что они должны создать правило с подстановочным знаком для всех учетных записей хранения, что вызывает опасения по поводу кражи данных. Плохой субъект может развернуть код, который может записываться в свою учетную запись хранения.

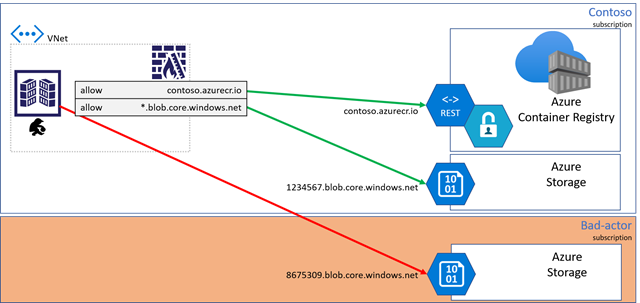

Таким образом, для решения проблем, связанных с утечкой данных, Реестр контейнеров Azure делает выделенные конечные точки данных доступными.

Выделенные конечные точки данных

Выделенные конечные точки данных помогают извлекать слои из службы Реестр контейнеров Azure с полными доменными именами, представляющими домен реестра.

Так как любой реестр может стать геореплицированным, используется региональный шаблон: [registry].[region].data.azurecr.io

В примере Contoso добавляются несколько региональных конечных точек данных, поддерживающих локальный регион с соседней репликой.

При использовании выделенных конечных точек данных недопустимый субъект блокирует запись в другие учетные записи хранения.

Включение выделенных конечных точек данных

Примечание.

Переключение на выделенные конечные точки данных повлияет на клиенты, которые настроили доступ брандмауэра к существующим *.blob.core.windows.net конечным точкам, что приводит к сбоям извлечения. Чтобы обеспечить клиентам согласованный доступ, добавьте новые конечные точки данных в правила брандмауэра клиента. После завершения существующие реестры могут включать выделенные конечные точки данных через az cli.

Чтобы использовать шаги Azure CLI в этой статье, требуется Azure CLI версии 2.4.0 или более поздней. Если вам нужно установить или обновить, см . статью "Установка Azure CLI " или запуск в Azure Cloud Shell.

- Выполните команду az acr update, чтобы включить выделенную конечную точку данных.

az acr update --name contoso --data-endpoint-enabled

- Выполните команду az acr show, чтобы просмотреть конечные точки данных, включая региональные конечные точки для геореплицированных реестров.

az acr show-endpoints --name contoso

Образец вывода:

{

"loginServer": "contoso.azurecr.io",

"dataEndpoints": [

{

"region": "eastus",

"endpoint": "contoso.eastus.data.azurecr.io",

},

{

"region": "westus",

"endpoint": "contoso.westus.data.azurecr.io",

}

]

}

Следующие шаги

- Настройте доступ к реестру контейнеров Azure за правилами брандмауэра .

- Подключение Реестр контейнеров Azure с помощью Приватный канал Azure