Модели развертывания в конфиденциальных вычислениях

Конфиденциальные вычисления Azure поддерживают несколько моделей развертывания. Эти модели поддерживают широкий спектр требований к безопасности клиентов для современных облачных вычислений.

Инфраструктура как услуга

В модели развертывания инфраструктуры как службы (IaaS) в облачных вычислениях можно использовать следующее:

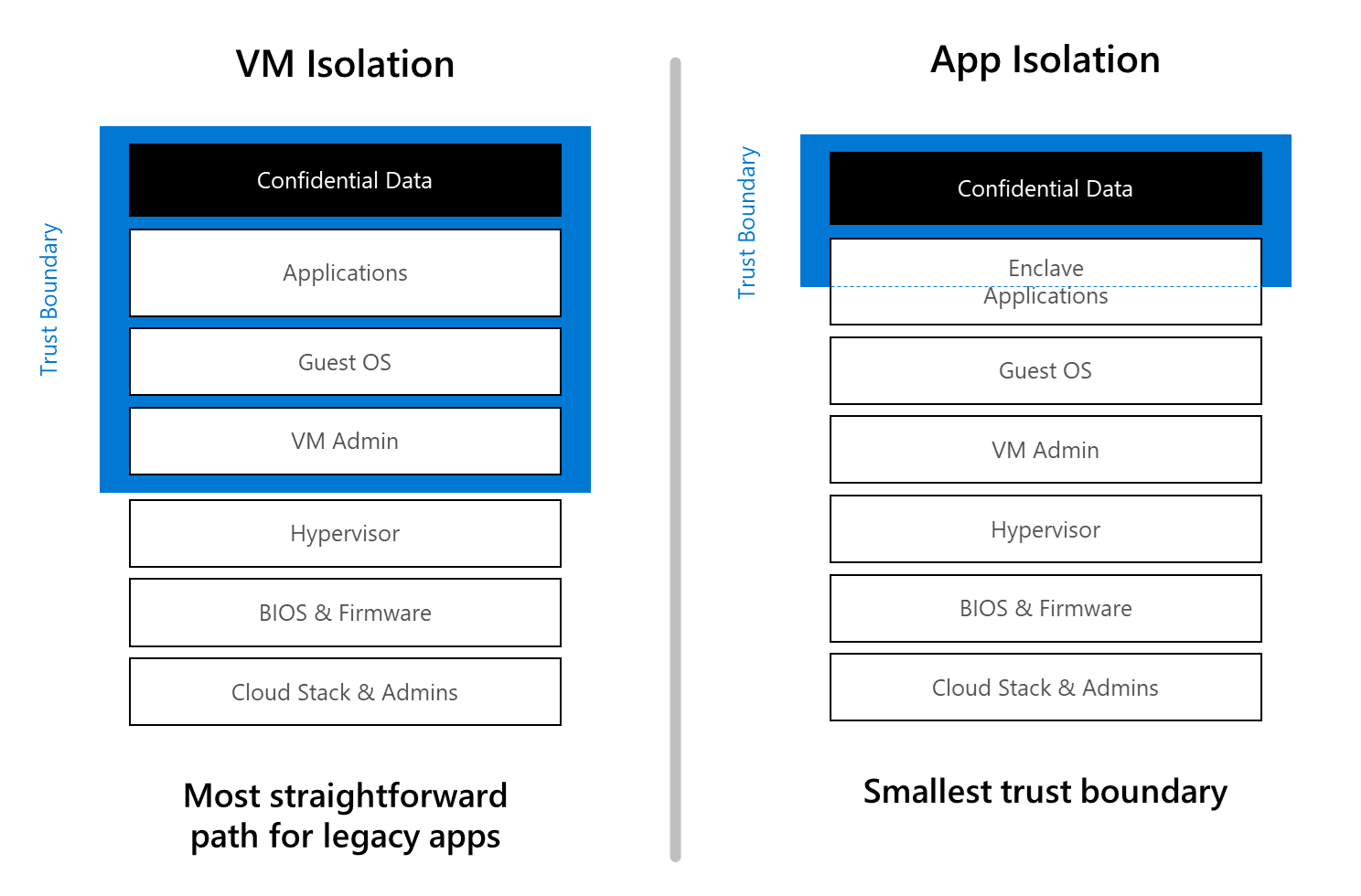

- Конфиденциальные виртуальные машины (виртуальные машины) на основе AMD SEV-SNP или Intel TDX для изоляции виртуальных машин.

- Анклавы приложений с intel SGX для изоляции приложений.

Эти варианты предоставляют организациям различные модели развертывания в зависимости от границы доверия или требуемой простоты развертывания.

Модель развертывания IaaS предоставляет доступ к масштабируемым вычислительным ресурсам (таким как серверы, хранилище, сеть и виртуализация) по запросу. Приняв модель развертывания IaaS, организации могут забыли процесс приобретения, настройки и управления собственной инфраструктурой. Вместо этого они платят только те ресурсы, которые они используют. Эта возможность делает IaaS экономичным решением.

В области облачных вычислений модель развертывания IaaS позволяет предприятиям арендовать отдельные службы от поставщиков облачных служб (CSPS), таких как Azure. Azure несет ответственность за управление инфраструктурой и ее обслуживание, чтобы организации могли сосредоточиться на установке, настройке и управлении своим программным обеспечением. Azure также предлагает дополнительные службы, такие как комплексное управление выставлением счетов, ведение журнала, мониторинг, устойчивость хранилища и безопасность.

Масштабируемость — это еще одно преимущество модели развертывания IaaS в облачных вычислениях. Предприятия могут быстро масштабировать свои ресурсы вверх и вниз в соответствии с их требованиями. Эта гибкость упрощает более быстрый жизненный цикл разработки, ускоряя время на рынок новых продуктов и идей. Модель развертывания IaaS также помогает обеспечить надежность путем устранения отдельных точек сбоя. Даже если аппаратный компонент завершается сбоем, служба остается доступной.

В целом модель развертывания IaaS в сочетании с конфиденциальными вычислениями Azure предлагает такие преимущества, как экономия затрат, повышение эффективности, возможности инноваций, надежность и высокая масштабируемость. Это позволяет использовать надежное и комплексное решение для обеспечения безопасности, предназначенное для защиты конфиденциальных данных.

Платформа как услуга

Для платформы как службы (PaaS) можно использовать конфиденциальные контейнеры в конфиденциальных вычислениях. Это предложение включает контейнеры с поддержкой анклава в Служба Azure Kubernetes (AKS).

Выбор правильной модели развертывания зависит от многих факторов. Возможно, потребуется рассмотреть наличие устаревших приложений, возможностей операционной системы и миграции из локальных сетей.

Несмотря на то что существует множество причин использования виртуальных машин, контейнеры обеспечивают дополнительную гибкость для многих сред программного обеспечения современных ИТ-специалистов. Контейнеры могут поддерживать приложения, которые:

- Запуск в нескольких облаках.

- Подключитесь к микрослужбам.

- Используйте различные языки программирования и платформы.

- Используйте автоматизацию и Azure Pipelines, включая непрерывную интеграцию и реализацию непрерывного развертывания (CI/CD).

Контейнеры также повышают переносимость приложений и улучшают использование ресурсов, применяя эластичность облака Azure.

Как правило, решение можно развернуть на конфиденциальных виртуальных машинах, если:

- У вас есть устаревшие приложения, которые нельзя изменить или контейнеризировать. Однако при обработке данных все равно необходимо внедрить защиту данных в памяти.

- Вы выполняете несколько приложений, требующих разных операционных систем (OS) в одной части инфраструктуры.

- Вы хотите эмулировать всю вычислительную среду, включая все ресурсы ОС.

- Вы переносите существующие виртуальные машины из локальной среды в Azure.

Вы можете выбрать подход на основе конфиденциального контейнера, если:

- Вы обеспокоены распределением затрат и ресурсов. Однако вам нужна более гибкая платформа для развертывания собственных приложений и наборов данных.

- Вы создаете современное облачное решение. Вы также можете полностью контролировать исходный код и процесс развертывания.

- Вам нужна поддержка нескольких облаков.

Оба варианта предлагают самый высокий уровень безопасности для служб Azure.

Сравнение границ безопасности

Существуют некоторые различия в состояниях безопасности конфиденциальных виртуальных машин и конфиденциальных контейнеров.

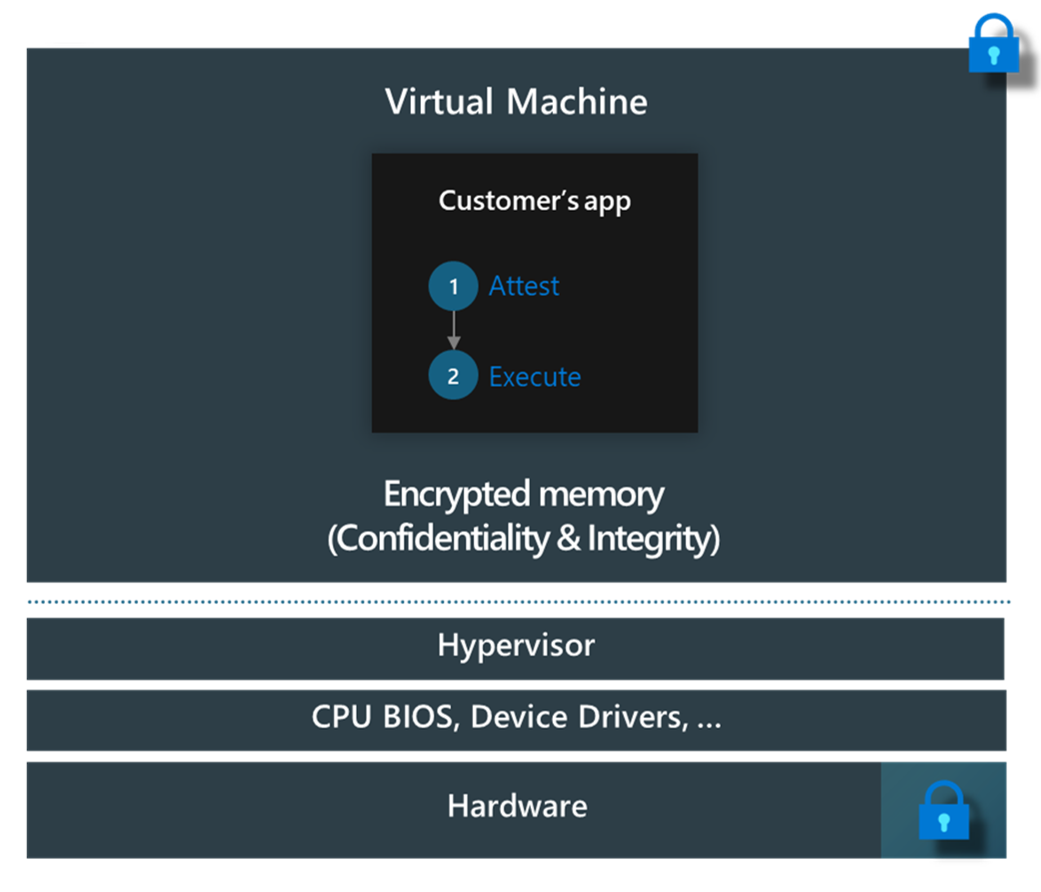

Конфиденциальные виртуальные машины

Конфиденциальные виртуальные машины обеспечивают аппаратно зашифрованную защиту всей виртуальной машины от несанкционированного доступа администратора узла. Этот уровень обычно включает гипервизор, которым управляет поставщик служб CSP. Этот тип конфиденциальной виртуальной машины можно использовать для предотвращения доступа КSP к данным и коду, выполняемым на виртуальной машине.

Администраторы виртуальных машин или любые другие приложения или службы, работающие внутри виртуальной машины, работают вне защищенных границ. Эти пользователи и службы могут получить доступ к данным и коду в виртуальной машине.

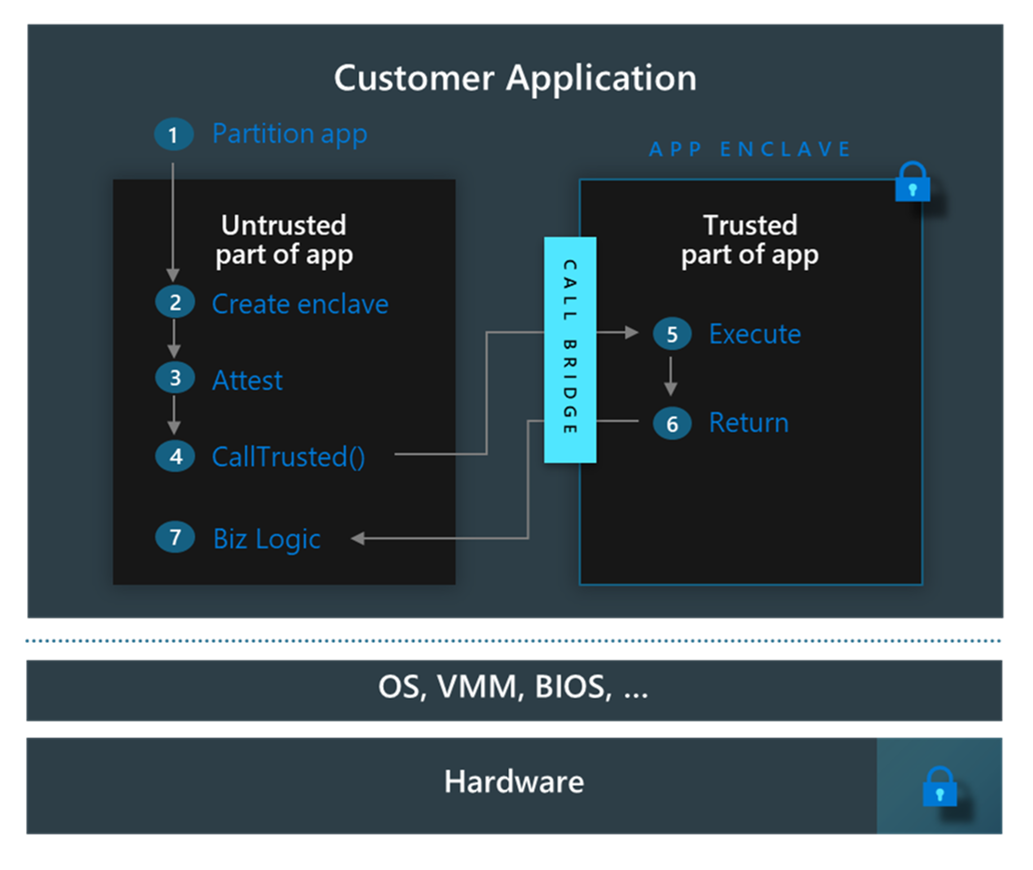

Анклавы приложений

Анклавы приложений помогают защитить пространства памяти на виртуальной машине с помощью аппаратного шифрования. Граница безопасности анклавов приложений более ограничена, чем граница для конфиденциальных виртуальных машин. Для Intel SGX граница безопасности применяется к частям памяти в виртуальной машине. Гостевые администраторы, приложения и службы, работающие внутри виртуальной машины, не могут получить доступ к данным и коду в выполнении внутри анклава.

Intel SGX повышает безопасность приложений путем изоляции используемых данных. Он создает безопасные анклавы, которые предотвращают изменения выбранного кода и данных, чтобы получить к ним доступ только авторизованный код. Даже с высокими разрешениями сущности за пределами анклава (включая ОС и гипервизор) не могут получить доступ к памяти анклава через стандартные вызовы. Для доступа к функциям анклава требуются определенные инструкции по ЦП Intel SGX, которые включают несколько проверок безопасности.