Примеры архитектур для решения Azure VMware

При создании целевой зоны решения Azure VMware необходимо сначала разработать и реализовать сетевые возможности. Сетевые продукты и службы Azure поддерживают несколько сетевых сценариев. В этой статье описываются четыре наиболее распространенных сценария сети.

- сценарий 1. защищенный концентратор виртуальной глобальной сети с намерением маршрутизации

- сценарии 2. виртуальное сетевое устройство (NVA) в виртуальной сети Azure проверяет весь сетевой трафик.

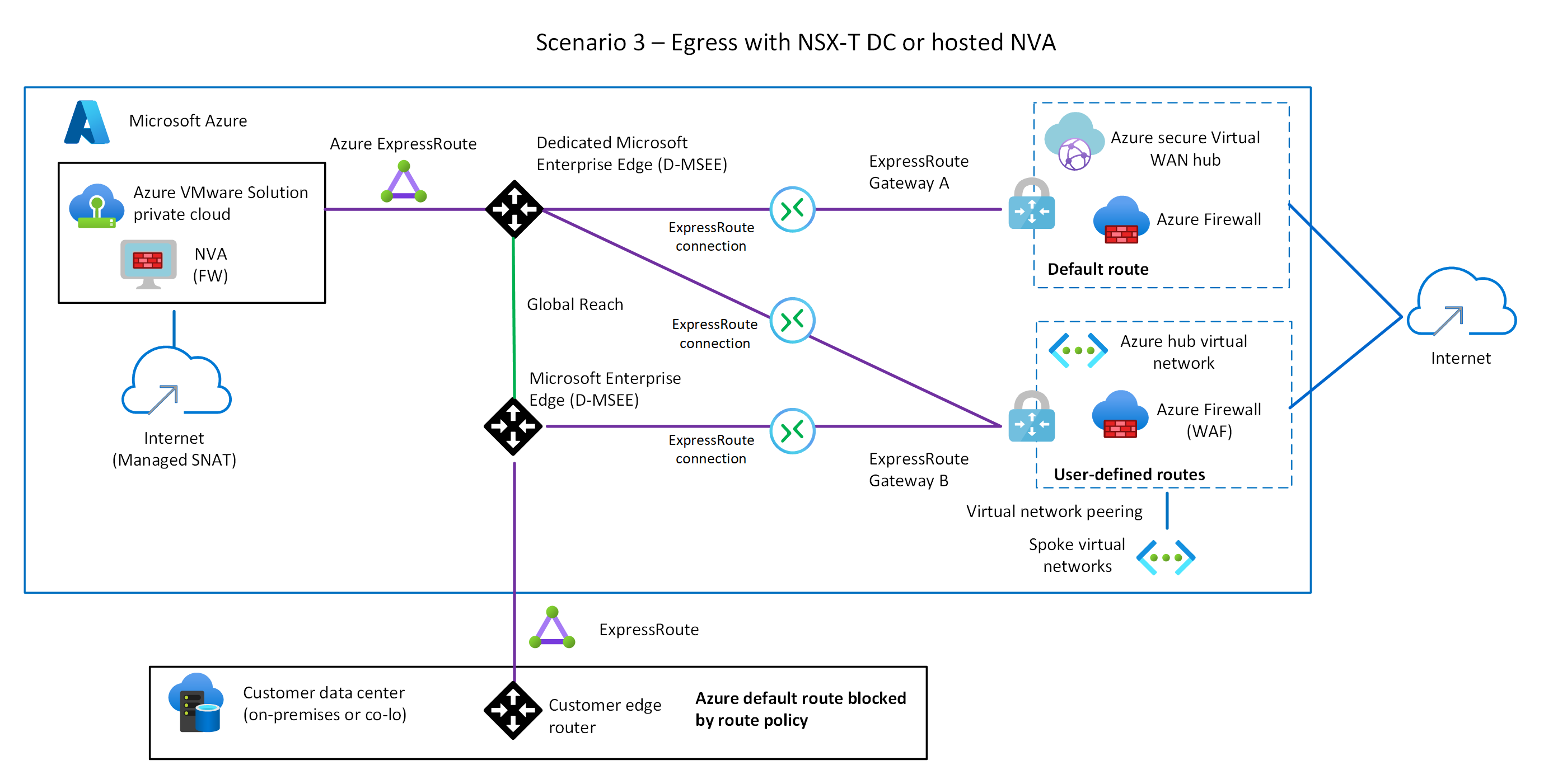

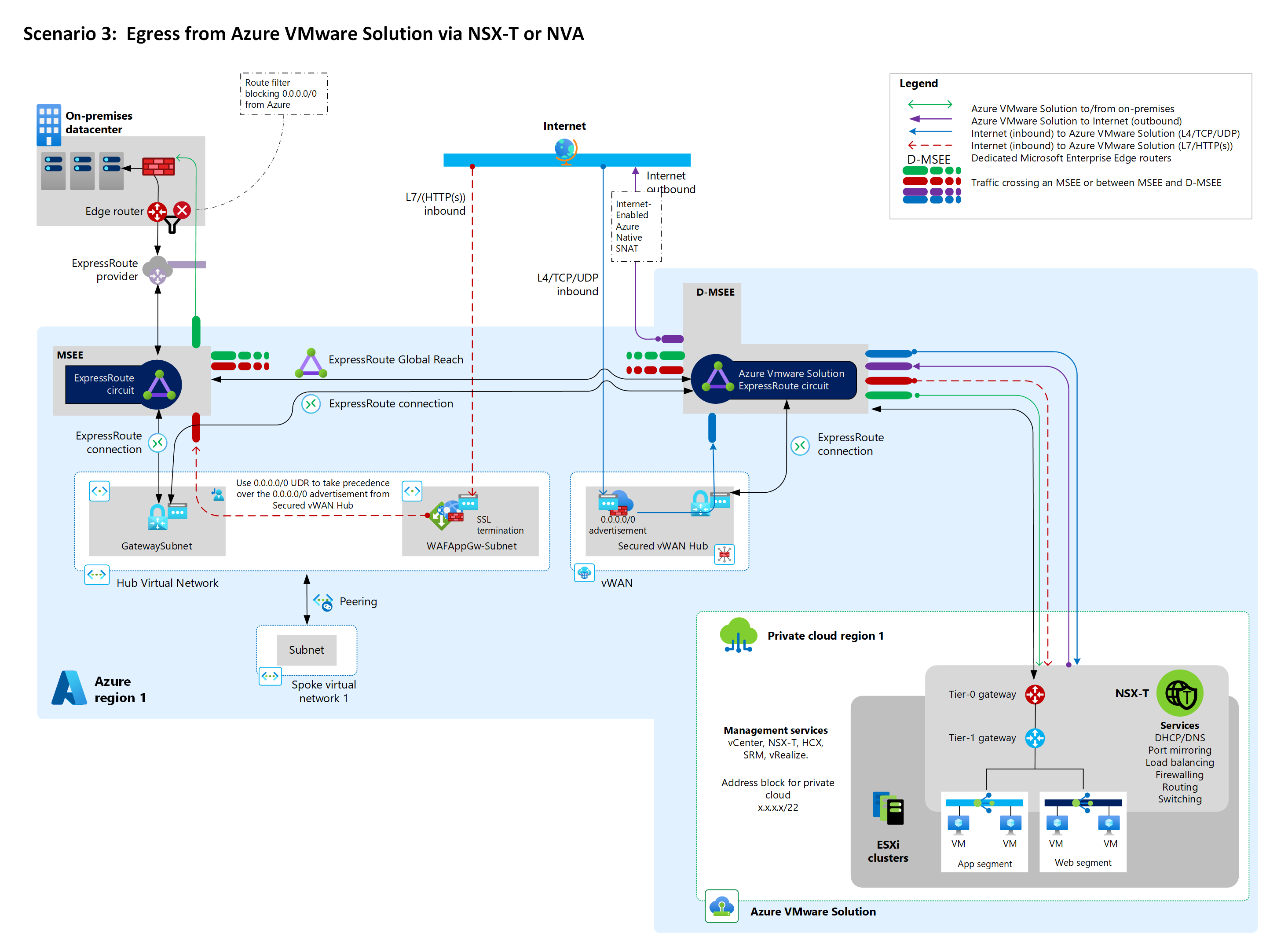

- Сценарий 3: Исходящий трафик из Azure VMware Solution с использованием или без использования NSX-T или NVAs.

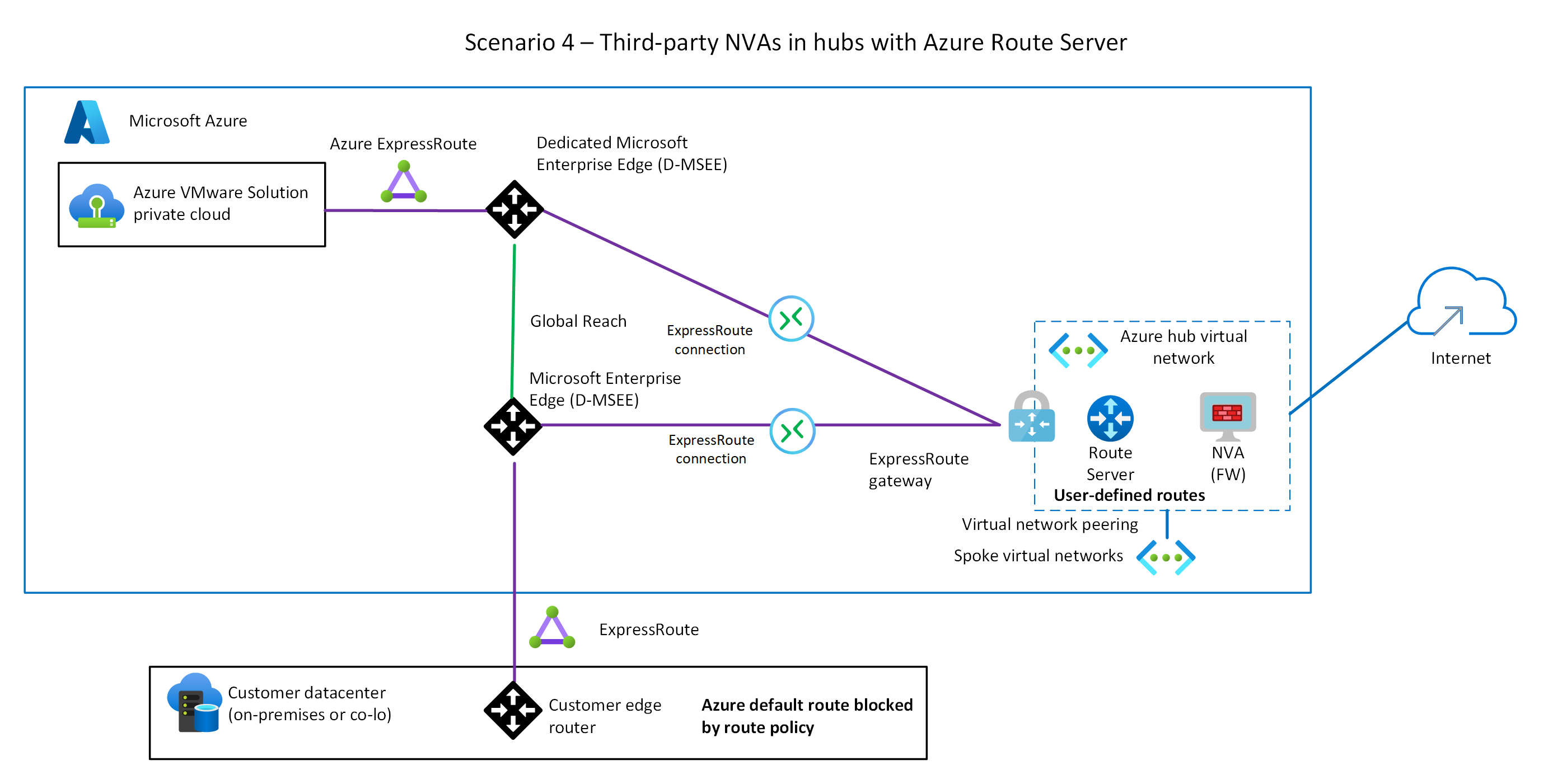

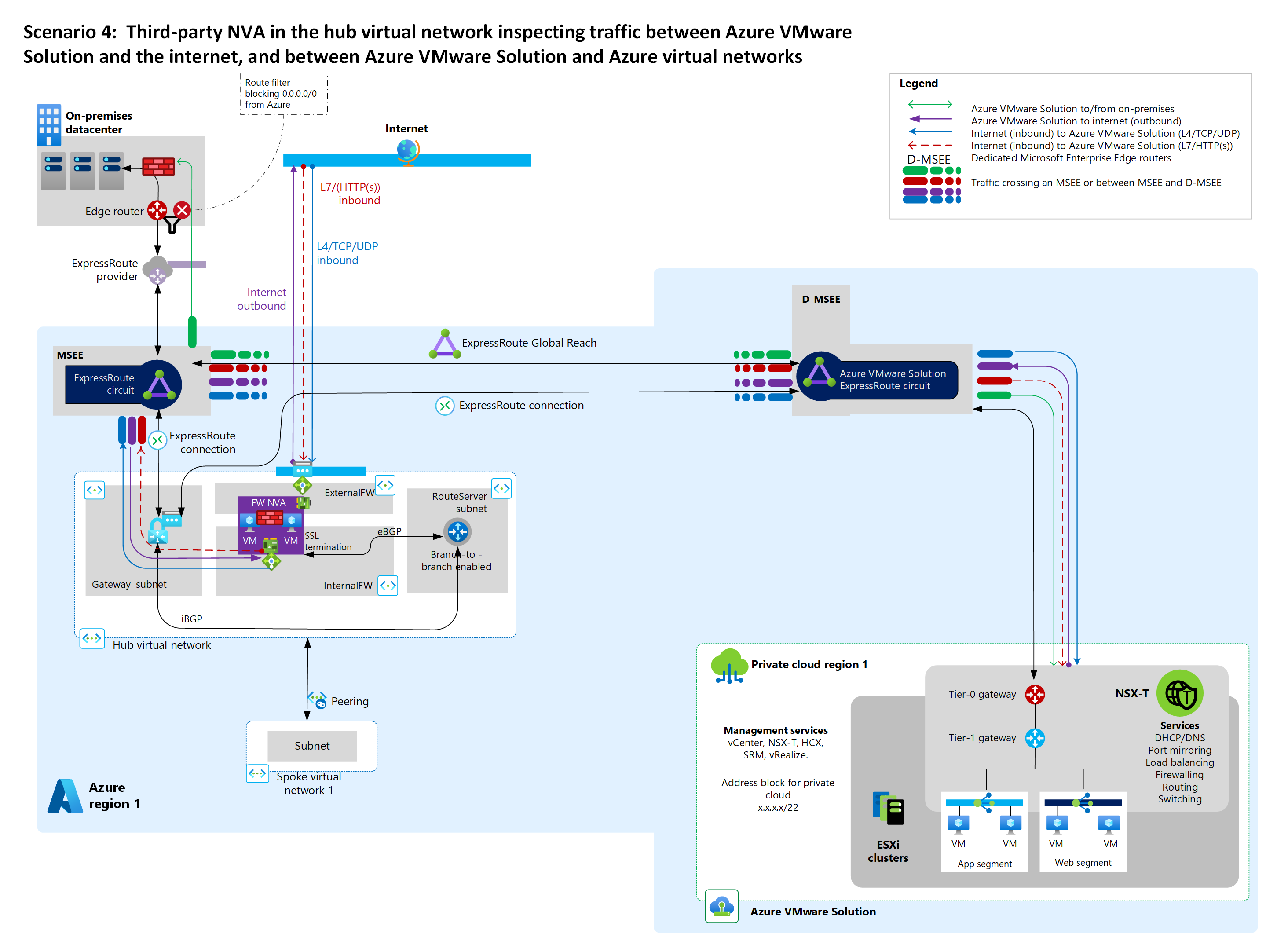

- сценарии 4. решения брандмауэра, отличные от Майкрософт, в центральной виртуальной сети с сервером маршрутизации Azure

Чтобы выбрать соответствующую архитектуру и запланировать структуру служб, оцените рабочие нагрузки вашей организации, управление и требования.

Рекомендации по сценариям

Ознакомьтесь со следующими рекомендациями и ключевыми требованиями, прежде чем выбрать сценарий развертывания решения Azure VMware.

Требования к интернет-трафику, который входит в приложения решения Azure VMware

Рассмотрение маршрутов для интернет-трафика, покидающего приложения решения Azure VMware.

Расширение Network L2 для миграций

Использование NVA в текущей архитектуре

Подключение решения Azure VMware к стандартной виртуальной сети концентратора или концентратору Виртуальной глобальной сети Azure

Подключение Azure ExpressRoute из локальных центров обработки данных к решению Azure VMware

Использование ExpressRoute Global Reach

Требования к проверке трафика для:

- Доступ к Интернету приложениям решения Azure VMware

- Доступ к решению Azure VMware в Интернете

- Доступ решения Azure VMware к локальным центрам обработки данных

- Доступ решения Azure VMware к виртуальной сети

- Трафик в частном облаке решения Azure VMware

В следующей таблице описываются рекомендации и факторы, которые необходимо учитывать, на основе требований к инспекции трафика решения Azure VMware для каждого сценария.

| Сценарий | Требования к проверке трафика | Рекомендуемый дизайн решения | Соображения |

|---|---|---|---|

| 1 | - Из Интернета - В интернет |

Используйте защищенный концентратор виртуальной глобальной сети с распространением шлюза по умолчанию. Используйте шлюз приложений Azure для трафика HTTP или HTTPS. Используйте брандмауэр Azure для трафика, отличного от HTTP или HTTPS. Разверните защищенный концентратор виртуальной глобальной сети с намерением маршрутизации. |

Этот параметр использует Global Reach, который неэффективен для локальной фильтрации, так как он обходит узлы виртуальной WAN. |

| 2 | - Из Интернета - Интернет — в локальный центр обработки данных — виртуальная сеть |

Используйте решения NVA для брандмауэра, отличные от Майкрософт, в виртуальной сети концентратора с сервером маршрутизации. Не используйте Global Reach. Используйте шлюз приложений для трафика HTTP или HTTPS. Используйте брандмауэр NVA не от Microsoft в Azure для трафика, который не является HTTP или HTTPS. |

Выберите этот параметр, если вы хотите использовать существующий NVA и централизировать все проверки трафика в виртуальной сети концентратора. |

| 3 | - Из Интернета - Интернет — в локальный центр обработки данных - К виртуальной сети — в решении Azure VMware |

Используйте NSX-T Центр обработки данных или брандмауэр NVA, который не является продуктом Майкрософт, в системе Azure VMware. Используйте шлюз приложений для трафика HTTPS. Используйте брандмауэр Azure для трафика, отличного от HTTPS. Разверните защищенный концентратор виртуальной глобальной сети и включите общедоступный IP-адрес в решении Azure VMware. |

Выберите этот параметр, если необходимо проверить трафик из двух или нескольких частных облаков решения Azure VMware. Используйте этот параметр, чтобы воспользоваться преимуществами функций NSX-T-native. Также вы можете сочетать этот параметр с виртуальными сетевыми устройствами, работающими в решении Azure VMware Solution. |

| 4 | - Из Интернета - К интернету — в локальный центр обработки данных — виртуальная сеть |

Используйте решения брандмауэра, отличные от Майкрософт, в центральной виртуальной сети с сервером маршрутизации. Используйте шлюз приложений для трафика HTTP или HTTPS. Используйте небрандмауэрные NVA, не являющиеся продуктами Майкрософт, в Azure для трафика, отличного от HTTP или HTTPS. Используйте локальный брандмауэр, отличный от Майкрософт, NVA. Развертывание решений брандмауэра, отличных от Майкрософт, в центральной виртуальной сети с сервером маршрутизации. |

Выберите этот параметр, чтобы анонсировать маршрут 0.0.0.0/0 из NVA в виртуальной сети концентратора Azure в решение Azure VMware. |

Рассмотрим эти ключевые моменты о сетевых сценариях.

Все сценарии имеют аналогичные шаблоны входящего трафика через шлюз приложений и брандмауэр Azure.

Решения подсистемы балансировки нагрузки L4 и L7 можно использовать в решении Azure VMware.

Распределенный брандмауэр NSX-T можно использовать для любого из этих сценариев.

В следующих разделах описаны архитектурные шаблоны для частных облаков решения Azure VMware. Дополнительные сведения см. в разделе концепции сетевого взаимодействия и взаимосоединений Azure VMware Solution.

Сценарий 1. Защищенный концентратор виртуальной глобальной сети с намерением маршрутизации

Этот сценарий включает следующие архитектурные компоненты и рекомендации.

Когда следует использовать этот сценарий

Используйте этот сценарий, если:

Вам не требуется проверка трафика между решением Azure VMware и локальными центрами обработки данных.

Вам требуется проверка трафика между рабочими нагрузками решения Azure VMware и Интернетом.

Необходимо защитить входящий общедоступный трафик для рабочих нагрузок в решении Azure VMware.

Кроме того, рассмотрите следующие факторы:

В этом сценарии можно владеть общедоступными IP-адресами. Дополнительные сведения см. в пользовательском префиксе IP-адреса ,.

При необходимости можно добавить входящие общедоступные службы уровня L4 или L7.

Возможно, вы еще не подключены к ExpressRoute между локальными центрами обработки данных и Azure.

Обзор

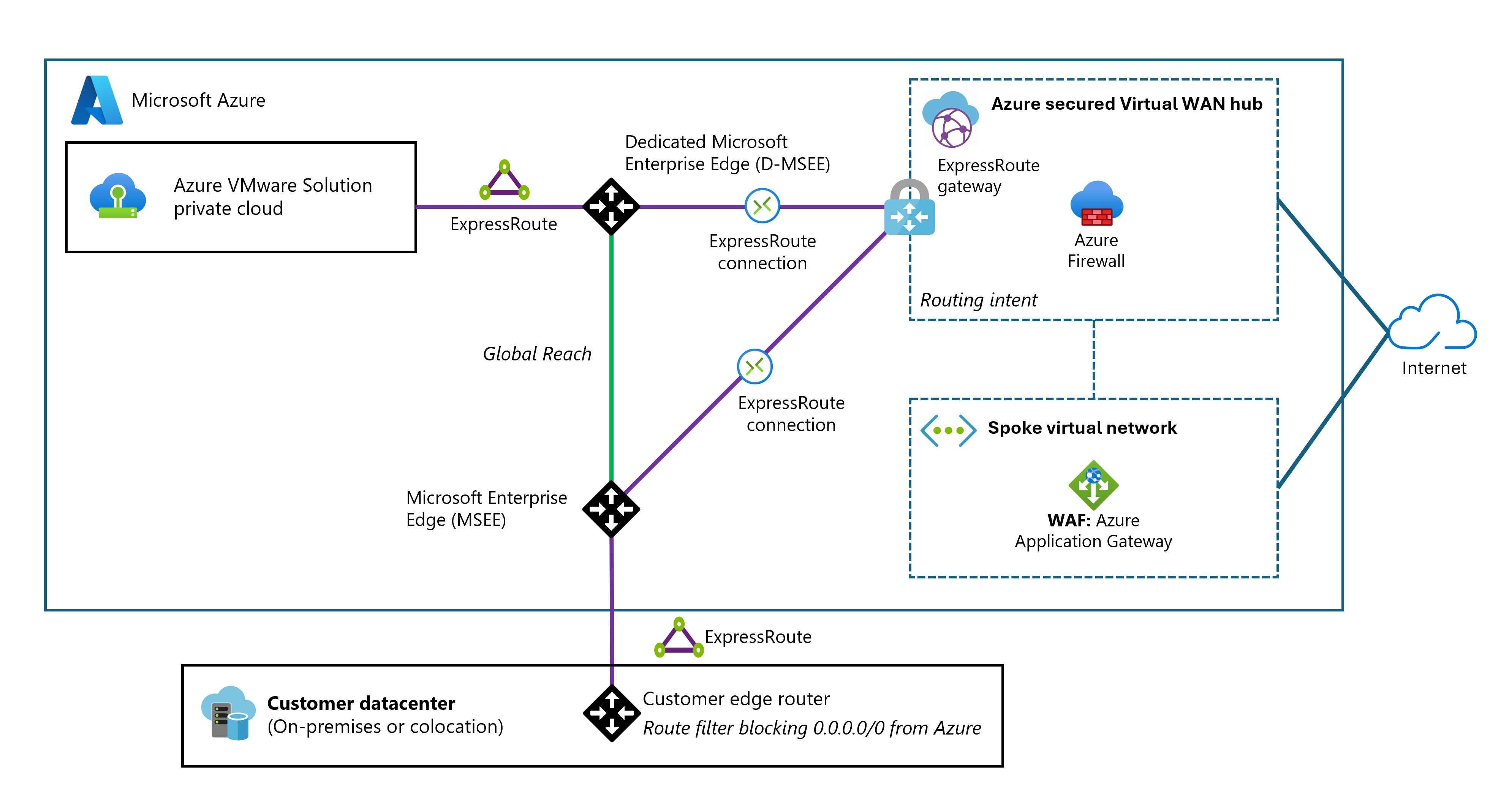

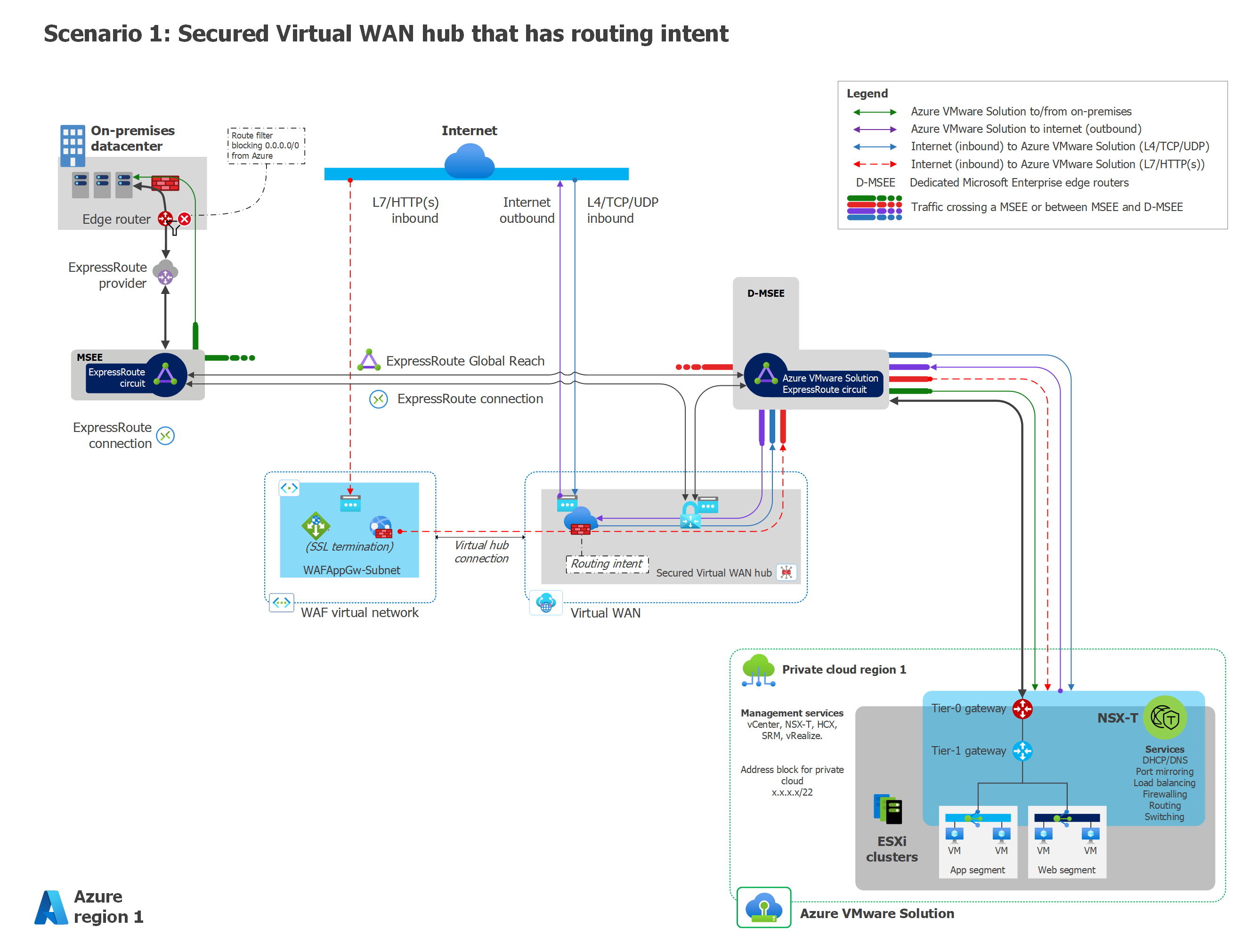

На следующей схеме представлен общий обзор сценария 1.

Скачайте файл PowerPoint этой архитектуры.

Компоненты

Этот сценарий состоит из следующих компонентов:

Брандмауэр Azure в защищенном концентраторе виртуальной глобальной сети для брандмауэров

Шлюз приложений для балансировки нагрузки L7 и брандмауэр веб-приложения Azure

Преобразование сетевых адресов назначения L4 (DNAT) с брандмауэром Azure для трансляции и фильтрации входящего трафика.

Исходящий Интернет через брандмауэр Azure в концентраторе виртуальной глобальной сети

EXR, VPN или SD-WAN для подключения между локальными центрами обработки данных и решением Azure VMware

Скачайте файл Visio данной архитектуры.

Соображения

Брандмауэр Azure в защищенном концентраторе виртуальной глобальной сети объявляет маршрут

0.0.0.0/0в решение Azure VMware. Этот маршрут также объявляется локально через Global Reach. Вы можете использовать SD-WAN или VPN для реализации локального фильтра маршрутов, чтобы предотвратить обучение маршрутов0.0.0.0/0.VPN, ExpressRoute или виртуальные сетевые подключения к защищенному концентратору виртуальной глобальной сети, для которых не требуется реклама

0.0.0.0/0, всё равно получают рекламу. Чтобы предотвратить это действие, можно выполнить следующие действия:Используйте локальное граничное устройство, чтобы отфильтровать маршрут

0.0.0.0/0.Отключите распространение

0.0.0.0/0для определенных подключений.- Отключите подключения ExpressRoute, VPN или виртуальной сети.

- Включите функцию распространения «

0.0.0.0/0». - Отключите распространение

0.0.0.0/0для этих конкретных подключений. - Повторно подключите эти подключения.

Шлюз приложений можно разместить в периферийной виртуальной сети, которая подключается к концентратору виртуальной глобальной сети.

Включение решения Azure VMware для проверки локального трафика с помощью брандмауэра Azure

Чтобы включить решение Azure VMware для проверки локального трафика через брандмауэр Azure, сделайте следующее:

- Удалите подключение Global Reach между решением Azure VMware и локальной средой.

- Откройте заявку в службу поддержки Microsoft, чтобы включить транзитное подключение ExpressRoute-to-ExpressRoute через Azure Firewall в концентраторе, сконфигурированном с частными маршрутными политиками.

Сценарий 2. NVA в виртуальной сети проверяет весь сетевой трафик

Этот сценарий включает следующие архитектурные компоненты и рекомендации.

Когда следует использовать этот сценарий

Используйте этот сценарий, если:

Для проверки всего трафика необходимо использовать межсетевые экраны NVAs, не от Microsoft, в узловой виртуальной сети, и вы не можете использовать Global Reach по геополитическим или по другим причинам.

- У вас есть подключение между локальными центрами обработки данных и решением Azure VMware.

- У вас есть подключение между виртуальной сетью и решением Azure VMware.

- Вам нужен доступ к Интернету из решения Azure VMware.

- Вам нужен доступ к Интернету к решению Azure VMware.

Вам нужен точный контроль над брандмауэрами, которые находятся за пределами частного облака решения Azure VMware.

Вам потребуется несколько общедоступных IP-адресов для входящих служб и требуется блок предопределенных IP-адресов в Azure. В этом сценарии вы не владеете общедоступными IP-адресами.

В этом сценарии предполагается, что у вас есть подключение ExpressRoute между локальными центрами обработки данных и Azure.

Обзор

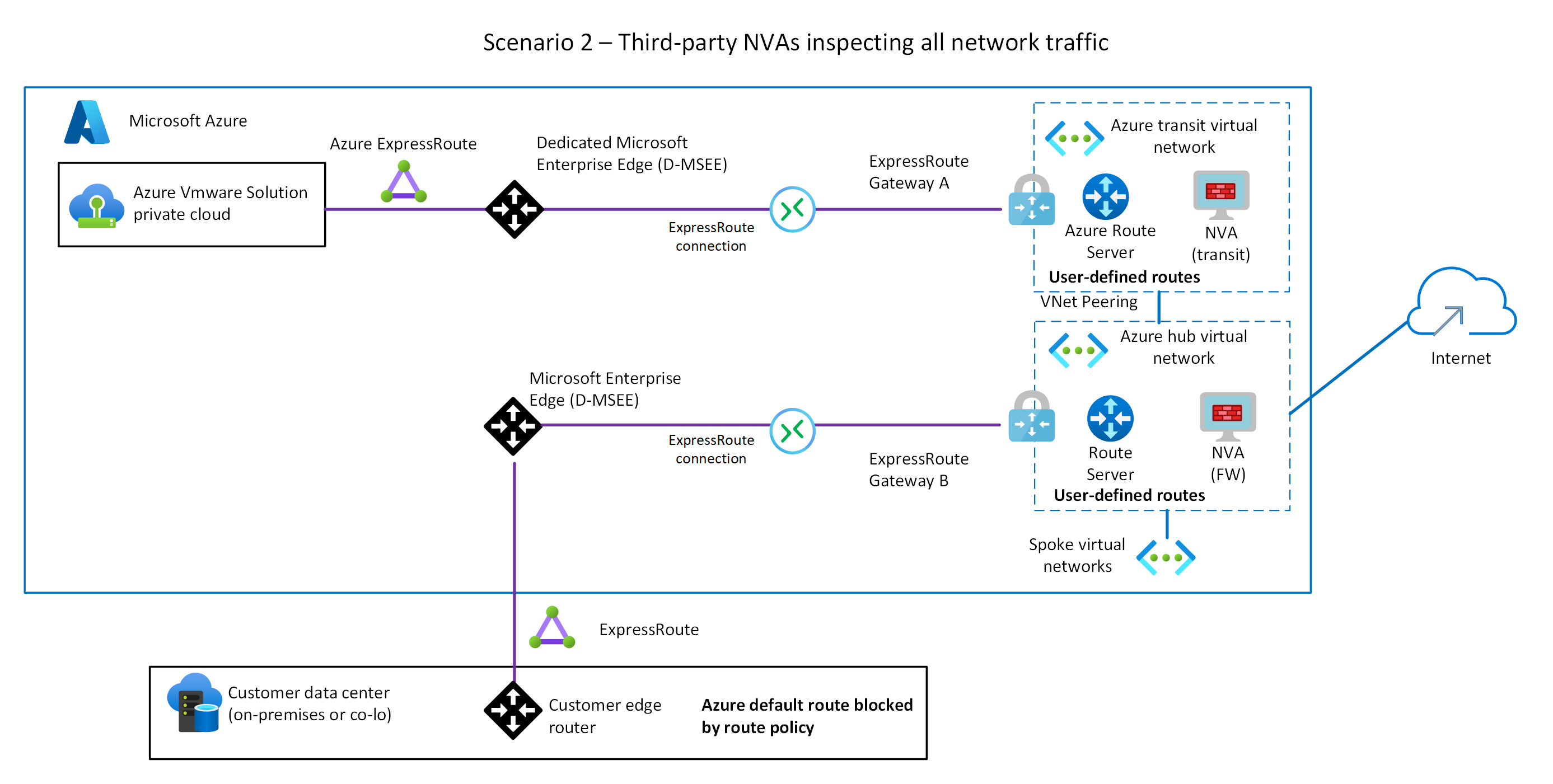

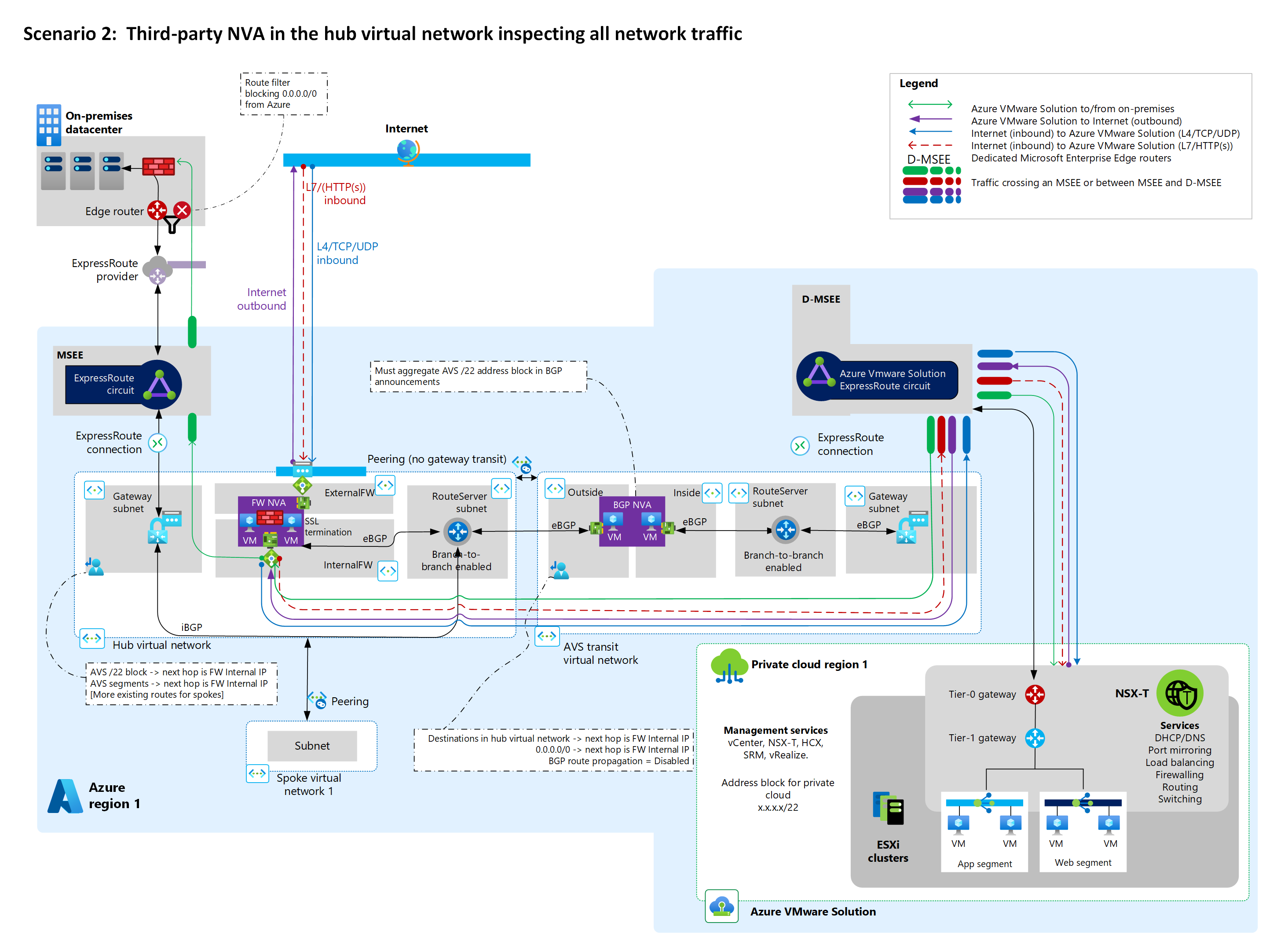

На следующей схеме представлен общий обзор сценария 2.

Скачайте файл Visio этой архитектуры.

Компоненты

Этот сценарий состоит из следующих компонентов:

Брандмауэры NVAs, не относящиеся к продуктам Майкрософт и размещенные в виртуальной сети, обеспечивают проверку трафика и выполняют другие сетевые функции.

сервер маршрутизации для маршрутизации трафика между решением Azure VMware, локальными центрами обработки данных и виртуальными сетями.

Шлюз приложений для обеспечения балансировки нагрузки уровня 7 протоколов HTTP и HTTPS.

В этом сценарии необходимо отключить ExpressRoute Global Reach. NVAs, не принадлежащие Microsoft, предоставляют исходящий доступ в интернет для решения Azure VMware.

Скачайте файл Visio этой архитектуры.

Соображения

Не настраивайте ExpressRoute Global Reach для этого сценария, так как трафик решения Azure VMware передается непосредственно между маршрутизаторами ExpressRoute Microsoft Enterprise Edge (MSEE). Трафик обходит виртуальную сеть концентратора.

Разверните сервер маршрутизации в виртуальной сети концентратора. Сервер маршрутизации должен установить пиринговое соединение по протоколу пограничного шлюза (BGP) с NVAs в транзитной виртуальной сети. Настройте сервер маршрутизации, чтобы разрешить подключение между филиалами .

Используйте пользовательские таблицы маршрутов и определяемые пользователем маршруты для маршрутизации трафика в обоих направлениях между решением Azure VMware и балансировщиком нагрузки для не-Microsoft межсетевых экранов NVA. Эта настройка поддерживает все режимы высокой доступности, включая активные и активные и активные и резервные, и помогает обеспечить симметрию маршрутизации.

Если вам требуется высокий уровень доступности для NVA, ознакомьтесь с документацией вашего поставщика NVA и процессом развертывания высокодоступных NVA.

Сценарий 3. Исходящий трафик из решения Azure VMware с NSX-T или без него

Этот сценарий включает следующие архитектурные компоненты и рекомендации.

Когда следует использовать этот сценарий

Используйте этот сценарий, если:

Вы используете собственную NSX-T платформу Центра обработки данных, поэтому для решения Azure VMware требуется развертывание платформы как службы (PaaS).

Для проверки трафика вам потребуется NVA с собственной лицензией (BYOL) в решении Azure VMware.

Вам нужны входящие службы HTTP, HTTPS или L4.

Возможно, вы еще не подключены к ExpressRoute между локальными центрами обработки данных и Azure. Весь трафик из решения Azure VMware в виртуальную сеть, из решения Azure VMware в Интернет и из решения Azure VMware в локальные центры обработки данных перемещается через шлюзы центра обработки данных NSX-T уровня 0 или уровня 1 или NVA.

Обзор

На следующей схеме представлен общий обзор сценария 3.

Скачайте файл Visio этой архитектуры.

Компоненты

Этот сценарий состоит из следующих компонентов:

- Распределенный брандмауэр NSX или NVA за уровнем 1 в решении Azure VMware.

- Шлюз приложений для обеспечения балансировки нагрузки L7.

- DNAT L4 через брандмауэр Azure.

- Подключение к Интернету из решения Azure VMware.

Скачайте файл Visio этой архитектуры.

Соображения

Включите доступ к Интернету на портале Azure. В этом сценарии исходящий IP-адрес может измениться и не является детерминированным. Общедоступные IP-адреса находятся за пределами NVA. NVA в решении Azure VMware по-прежнему имеет частные IP-адреса и не определяет исходящий общедоступный IP-адрес.

NVA — BYOL, что означает, что вы приносите лицензию и реализуете высокий уровень доступности для NVA.

Обратитесь к документации VMware для получения информации о вариантах размещения NVA и ограничении VMware на восемь виртуальных сетевых интерфейсов на виртуальной машине. Для получения дополнительной информации см. раздел об интеграции брандмауэра в решении Azure VMware .

Сценарий 4. Решения брандмауэра, отличные от Майкрософт, в центральной виртуальной сети с сервером маршрутизации

Этот сценарий включает следующие архитектурные компоненты и рекомендации.

Когда следует использовать этот сценарий

Используйте этот сценарий, если:

Вы хотите настроить выход в интернет для Azure VMware Solution через виртуальное сетевое устройство (NVA), не относящееся к Microsoft, в концентраторе виртуальной сети Azure. И вы хотите проверить трафик между решением Azure VMware и виртуальной сетью.

Вы хотите анализировать трафик между локальными центрами обработки данных и Azure с использованием вашего локального NVA, не принадлежащего Microsoft.

Вам потребуется несколько общедоступных IP-адресов для входящих служб и требуется блок предопределенных IP-адресов в Azure. В этом сценарии вы не владеете общедоступными IP-адресами.

Вам нужен точный контроль над брандмауэрами за пределами частного облака Решения Azure VMware.

Обзор

На следующей схеме представлен общий обзор сценария 4.

Скачайте файл Visio этой архитектуры.

Компоненты

Этот сценарий состоит из следующих компонентов:

NVAs, отличные от Майкрософт, настроенные в активном/активном или резервном режиме, размещенные в виртуальной сети для осуществления функций брандмауэра и других сетевых функций.

сервер маршрутизации для обмена маршрутами между решением Azure VMware, локальными центрами обработки данных и виртуальными сетями.

NVAs, не связанные с Майкрософт, в концентраторе виртуальной сети Azure для обеспечения исходящего доступа в интернет в Azure VMware Solution.

ExpressRoute для подключения между локальными центрами обработки данных и решением Azure VMware.

Скачайте файл Visio этой архитектуры.

Соображения

Для этого сценария исходящие общедоступные IP-адреса назначаются виртуальным сетевым устройствам в виртуальной сети Azure.

NVAs, отличные от Майкрософт в концентраторе виртуальной сети, настроены на пиринг с помощью службы маршрутизации через BGP и Equal-Cost маршрутизации с несколькими путями (ECMP). Эти NVAs анонсируют маршрут по умолчанию

0.0.0.0/0в Azure VMware Solution.Маршрут по умолчанию

0.0.0.0/0также объявляется локально через Global Reach. Реализуйте фильтр маршрутов в локальной среде, чтобы предотвратить обучение маршрута по умолчанию0.0.0.0/0.Трафик между решением Azure VMware и локальной сетью передается через ExpressRoute Global Reach. Для получения дополнительной информации см. о подключении локальных сред к решению Azure VMware. Локальная NVA не Microsoft осуществляет проверку трафика между локальной средой и решением Azure VMware Solution вместо NVA не Microsoft в концентраторе виртуальной сети Azure.

Шлюз приложений можно разместить в периферийной виртуальной сети, которая подключается к концентратору или находится в виртуальной сети концентратора.

Дальнейшие действия

интегрировать решение Azure VMware в концентраторную и периферийную архитектуру

Настройка сетевых компонентов NSX с помощью решения Azure VMware

Сведения об архитектурных принципах зоны размещения в масштабе предприятия, соображениях проектирования и лучших практиках для решения Azure VMware Cloud Adoption Framework см. в следующей статье этой серии.