Рекомендации по управлению удостоверениями и доступом для Red Hat Enterprise Linux в Azure

В этой статье описываются рекомендации по управлению удостоверениями и доступом (IAM) для развертывания акселератора целевой зоны Azure Red Hat Enterprise Linux (RHEL). IAM является ключевой частью параметров безопасности вашей организации. Операционная система RHEL и приложения, работающие на нем, должны использовать внешние удостоверения для масштабирования операций. Тщательно разработайте гибридную облачную реализацию IAM, чтобы обеспечить плавную интеграцию и управление ландшафтом экземпляра в облаке Azure. Red Hat и Корпорация Майкрософт работают вместе, чтобы обеспечить встроенную интеграцию между RHEL, Windows Server Active Directory и Microsoft Entra управление привилегированными пользователями (PIM).

Рекомендации по проектированию

Реализуйте эти рекомендации и рекомендации по созданию плана IAM, соответствующего требованиям вашей организации для развертывания Azure RHEL.

Как правило, развертывание RHEL в гибридной облачной среде должно:

- Используйте централизованный центр идентификации Linux, который интегрируется с подсистемой безопасности операционной системы, где это возможно, чтобы повысить эффективность работы и видимость управления доступом. Используйте централизованный центр удостоверений Linux, чтобы можно было:

- Управление авторизацией для конкретного узла для операционной системы Linux.

- Обеспечение согласованности между гибридными развертываниями.

- Делегировать проверку подлинности внешним источникам.

- Упрощение процесса проверки контроля доступа.

- Обеспечение единообразия.

- Ускорьте процесс реализации.

- Повышение уровня безопасности гибридной облачной инфраструктуры Linux.

- Одновременно применяйте политики к нескольким экземплярам. Используйте этот подход, чтобы не было необходимости использовать автоматизацию для изменения каждого экземпляра в инфраструктуре при возникновении изменения.

- Поддержка централизованного, безопасного, дифференцированного управления доступом на уровне экземпляра с помощью управления доступом на основе узла, делегирования и других правил.

- Централизованное управление правилами повышения привилегий на уровне системы в центре идентификации. Последовательно применяйте эту политику в отдельных экземплярах и группах экземпляров в среде.

- Поддержка или предоставление современных возможностей средств автоматизации для тестирования и последовательной реализации конфигураций безопасности в нескольких системах. С самого начала следует разработать автоматизацию безопасности в гибридном развертывании в облаке.

- Поддержка интеграции существующих устаревших возможностей единого входа (SSO) предприятия для упрощения миграции, обеспечения согласованности операций безопасности и поддержки современных интеграции для облачных развертываний.

Реализация проверки подлинности

Развертывания Linux, как правило, реализуют локальные среды проверки подлинности пользователей на уровне операционной системы. Проверка подлинности и авторизация на уровне системы, владение объектами, разрешения объектов и интеграции приложений основаны на этой модели. Приложения операционной системы используют эти удостоверения различными способами. Например:

- Процессы приложений выполняются под некоторыми удостоверениями пользователей.

- Процессы приложений создают или получают доступ к файлам, которые относятся к определенным пользователям и группам.

- Набор групп, к которым принадлежит пользователь при входе. Изменения членства применяются только к новым сеансам.

- Поток проверки подлинности и авторизации пользователя напрямую привязан к сеансу входа, активному в результате проверки подлинности.

Ранее сеансы оболочки, инициированные пользователем на основе этих удостоверений, были основным средством взаимодействия с приложениями в Linux. При переходе на веб-, мобильные и облачные пользовательские интерфейсы приложения, использующие этот шаблон потребления удостоверений, менее распространены.

Сегодня эти удостоверения обычно являются механизмом поддержки при запуске изолированных приложений или служб в операционной системе. Удостоверения уровня приложения не обязательно должны совпадать с пользователями на уровне системы. Но удостоверение уровня системы по-прежнему критически важно для эффективного запуска и защиты инфраструктуры Linux, которая выполняется в масштабе облачной среды.

Для небольших облачных развертываний или пилотных развертываний эти традиционные методологии IAM позволяют легко приступить к работе. По мере масштабирования среды эти механизмы сложнее управлять, даже если вы используете автоматизацию. По мере увеличения числа сенсорных точек объем данных конфигурации, данных ведения журнала, смещения данных и обязательного анализа также увеличивается. Для управления этой сложностью можно централизованно использовать IAM.

Вы можете использовать различные средства, обеспечивающие централизованную безопасность в среде Linux. Убедитесь, что средство соответствует вашим бизнес-требованиям и техническим требованиям. RHEL содержит широкий список совместимости программного обеспечения для обеспечения безопасности. Вы можете интегрировать безопасность на уровне приложений с помощью идентификатора Microsoft Entra, коммерческих программных решений с открытым исходным кодом, таких как Okta, SailPoint или JumpCloud, или решения проекта с открытым исходным кодом, такие как Keycloak. Существуют также различные решения для обеспечения безопасности на уровне операционной системы. Вы можете развернуть несколько коммерческих решений и проектов программного обеспечения с открытым кодом в облаке.

Рекомендации по проектированию для управления удостоверениями Red Hat

В этом разделе описываются рекомендации по проектированию IAM в целевых зонах Azure для RHEL при использовании единого входа Red Hat Identity Management (IdM) и Red Hat. Эти службы соответствуют модели внедрения Cloud Adoption Framework для Azure и Red Hat Infrastructure Standard. Рекомендации расширяют принципы, используемые для реализации гибридного развертывания в облаке.

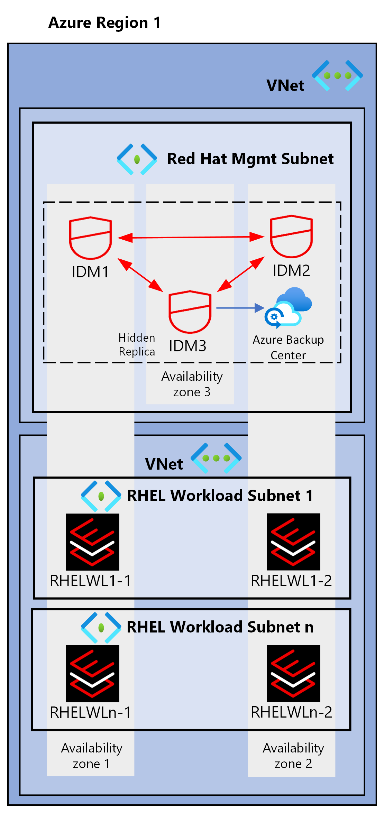

Red Hat IdM предоставляет централизованный способ управления хранилищами удостоверений, проверкой подлинности, политиками и авторизацией в домене под управлением Linux. Red Hat IdM изначально интегрируется с Windows Server Active Directory и идентификатором Microsoft Entra и включается в RHEL. Если вы расширяете локальная служба Active Directory в Azure, вы можете воспользоваться возможностями доверия Red Hat IdM с Windows Server Active Directory. Аналогичным образом, если вы используете идентификатор Microsoft Entra или используете альтернативный поставщик удостоверений, вы можете использовать Red Hat IdM и Единый вход Red Hat для простой интеграции. Единый вход Red Hat — это поддерживаемая корпоративная реализация проекта Keycloak с открытым исходным кодом. Она предоставляется без дополнительных затрат с различными подписками Red Hat, включая Red Hat Ansible Automation Platform. Red Hat рекомендует реализовать Red Hat IdM в развертывании RHEL в Azure. На следующей схеме показано развертывание подписки на управление RHEL.

Компоненты IAM для развертывания Red Hat в Azure используют модель масштабирования подписки, чтобы обеспечить дополнительный контроль и изоляцию средств управления. Основные системы Red Hat IdM и системы реплик и экземпляры единого входа Red Hat находятся в подписке Red Hat Management с другими инструментами. Подписка предоставляет группы ресурсов, которые можно использовать во всей реализации для предоставления локализованных служб и высокой доступности.

На следующей схеме показана зональная архитектура развертывания Red Hat IdM.

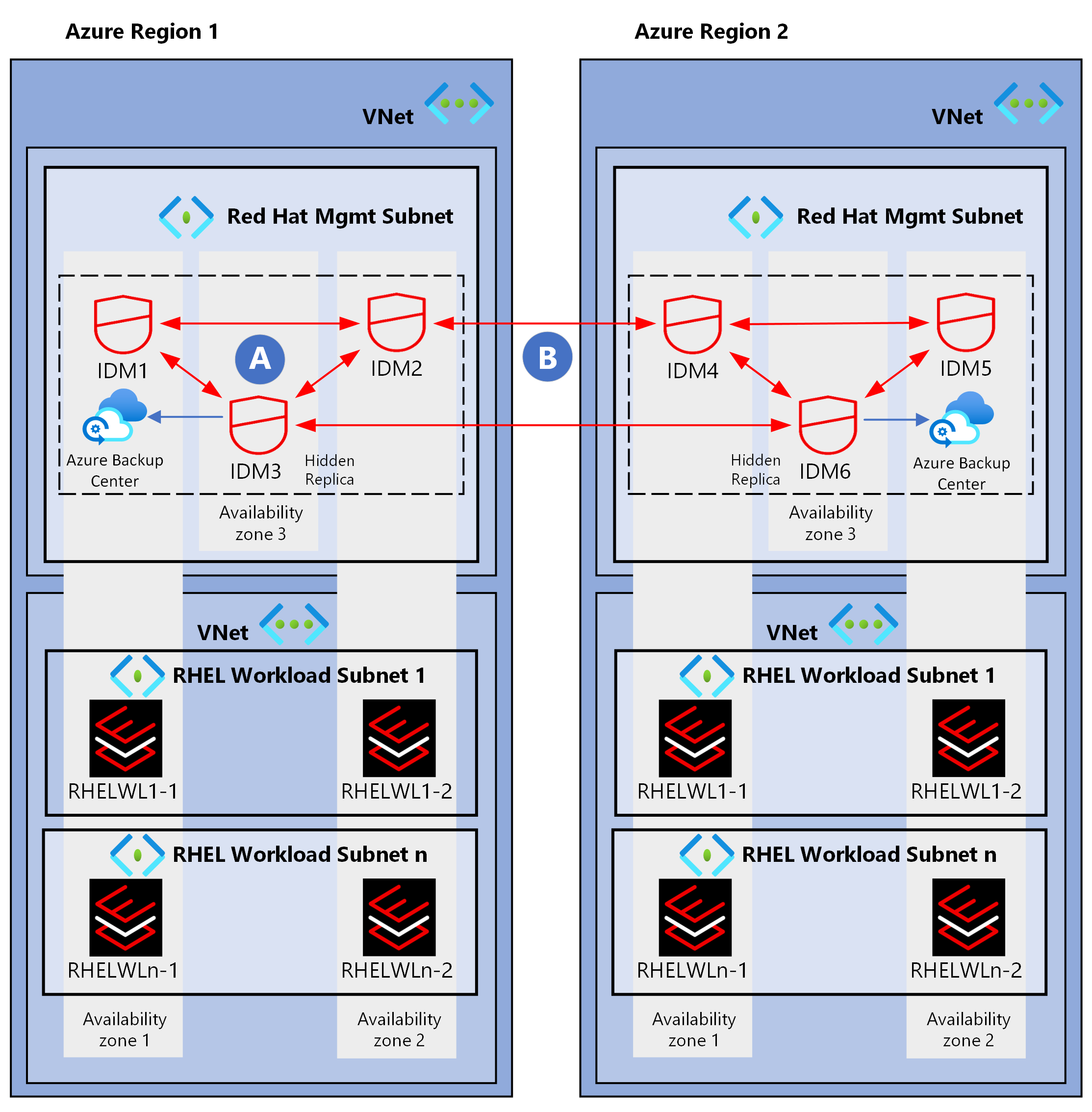

На следующей схеме показано высокодоступное развертывание Red Hat IdM в регионах и зонах доступности.

Эта архитектура содержит серверы IdM в каждом регионе, который реплицируется в другую и в скрытую реплику. Существует по крайней мере две связи репликации между регионами. Скрытые реплики служат точками резервного копирования, так как их можно перевести в автономный режим как полные резервные копии, не влияя на доступность.

Клиенты IdM могут балансировать нагрузку и отработку отказа между серверами IdM на основе обнаружения записей службы или через список серверов в файле sssd.conf . Не используйте внешнюю балансировку нагрузки или конфигурации высокой доступности с idM.

Рассмотрим следующие критически важные рекомендации по проектированию для развертывания Red Hat IdM.

Реализуйте инфраструктуру в виде кода (IaC) для развертывания, настройки и 2-го дня операций Red Hat IdM. Чтобы автоматизировать Red Hat IdM, можно использовать сертифицированную коллекцию Ansible redhat.rhel_idm через Центр автоматизации Ansible. Для автоматизации единого входа Red Hat можно использовать сертифицированную коллекцию Ansible redhat.sso .

Реализуйте поддержку удостоверений предприятия и приложений. Узнайте, какие службы предоставляются экземплярами и какие службы требуют проверки подлинности на уровне операционной системы и на уровне приложения. Используйте Red Hat IdM для реализации правил управления доступом на основе узлов и правил управления привилегиями, таких как sudo. Вы также можете использовать Red Hat IdM для сопоставления политик SELinux и удостоверений карт для устаревших систем. Используйте единый вход Red Hat для интеграции источников корпоративной проверки подлинности с веб-приложениями.

Используйте централизованное управление удостоверениями для реагирования на угрозы. Вы можете мгновенно отменять или сменить скомпрометированные учетные данные в облачных развертываниях.

Определите начальный путь интеграции для поставщиков удостоверений azure, таких как Windows Server Active Directory и идентификатор Microsoft Entra. Red Hat IdM поддерживает несколько вариантов интеграции. Вы можете добавлять и удалять интеграции в IdM, но вы должны оценивать существующие требования, эффекты миграции и затраты на изменение с течением времени.

Настройте основные развертывания Red Hat IdM и развертывания реплик, чтобы сократить задержки и убедиться, что в репликации нет единой точки сбоя. Географические развертывания экземпляров RHEL влияют на инфраструктуру Red Hat IdM. Вы можете использовать Red Hat IdM для развертывания нескольких реплик Red Hat IdM, что обеспечивает улучшенную производительность, балансировку нагрузки, отработку отказа и высокий уровень доступности. Развертывания могут состоять из до 60 реплик. Развертывание реплики должно гарантировать, что системы охватывают домены сбоя. Управление обновлениями реплики реплики Red Hat IdM с помощью автоматизации для обеспечения согласованности репликации. Используйте топологии репликации, рекомендуемые Red Hat.

Убедитесь, что вы правильно настроили конфигурацию доверия Windows Server Active Directory и конфигурацию системы доменных имен (DNS). При настройке Red Hat IdM и Windows Server Active Directory оба сервера локальная служба Active Directory и серверы Red Hat IdM должны находиться в собственных доменах DNS или поддоменах. Это требование обусловлено записью службы Kerberos и обнаружением службы Kerberos. Cloud Adoption Framework рекомендует разрешение частных IP-адресов DNS для экземпляров на основе Azure.

Настройте интеграцию Red Hat Satellite для Red Hat IdM для автоматизации задач управления, таких как переадресация и обратные зоны DNS, регистрация узлов и создание ключей Secure Shell (SSH) в Red Hat IdM. Red Hat IdM предоставляет интегрированную службу DNS. Объедините эту интеграцию с доверием Windows Server Active Directory, чтобы пользователи Windows Server Active Directory могли легко войти в системы и службы RHEL через единый вход.

Резервное копирование ресурсов Red Hat IdM. Как правило, вы развертываете Red Hat IdM в конфигурации самоуправляемой много основной реплики, но также необходимо убедиться, что у вас есть правильные системные и резервные копии данных. Используйте скрытые реплики Red Hat IdM для реализации полного автономного резервного копирования без прерывания доступности службы. Используйте Azure Backup для зашифрованного средства резервного копирования.

При развертывании RHEL с интегрированным ЦС есть внешний центр сертификации, корпоративный ЦС или центр сертификации партнера.

Интеграция служб удостоверений Red Hat с другими продуктами Red Hat. Red Hat IdM и Red Hat SSO интегрируются с Ansible Automation Platform, OpenShift Container Platform, OpenStack Platform, Satellite и средства разработки.

Используйте руководство по управлению удостоверениями планирования, чтобы спланировать инфраструктуру и интегрировать службы для развертывания Red Hat IdM. Ознакомьтесь с конкретным руководством по выпуску RHEL операционной системы, в которой планируется развернуть Red Hat IdM.

Рекомендации по проектированию для управления удостоверениями в машинном коде Azure

Используйте виртуальные машины Azure RHEL с идентификатором Microsoft Entra, чтобы ограничить права пользователей и свести к минимуму количество пользователей, имеющих права администратора. Ограничение прав пользователя для защиты доступа к конфигурации и секретам. Дополнительные сведения см. в статье о встроенных ролях Azure для вычислений.

Следуйте принципу минимальных привилегий и назначьте минимальные разрешения, необходимые пользователям для авторизованных задач. Предоставление полного доступа и JIT-доступа только по мере необходимости. Используйте Microsoft Entra PIM и IAM в целевых зонах Azure.

Используйте управляемые удостоверения для доступа к защищенным ресурсам RHEL идентификатора Microsoft Entra без необходимости управлять секретами для рабочих нагрузок, работающих в Azure.

Рассмотрите возможность использования идентификатора Microsoft Entra в качестве основной платформы проверки подлинности и центра сертификации для SSH на виртуальной машине Linux.

Защита конфиденциальных данных, таких как ключи, секреты и сертификаты. Дополнительные сведения см. в статье Cloud Adoption Framework для управления шифрованием и ключами в Azure.

Реализуйте единый вход с помощью Windows Server Active Directory, идентификатора Microsoft Entra или службы федерации Active Directory (AD FS) (AD FS). Выберите службу на основе типа доступа. Используйте единый вход, чтобы пользователи могли подключаться к приложениям RHEL без идентификатора пользователя и пароля после успешной проверки подлинности центрального поставщика удостоверений.

Используйте решение, например решение локального администратора паролей (LAPS), для частого смены паролей локального администратора. Дополнительные сведения см. в статье "Оценка безопасности: использование Microsoft LAPS".