Соображения и рекомендации для многопользовательских сценариев зоны приземления Azure

В статье, целевых зонах Azure и нескольких клиентах Microsoft Entra описывается, как группы управления и Политика Azure и подписки взаимодействуют и работают с клиентами Microsoft Entra. В статье описывается ограничение этих ресурсов при работе в одном клиенте Microsoft Entra. В этих условиях, если существует несколько клиентов Microsoft Entra или необходимы для организации, целевые зоны Azure должны быть развернуты в каждом клиенте Microsoft Entra отдельно.

Целевые зоны Azure с несколькими клиентами Microsoft Entra

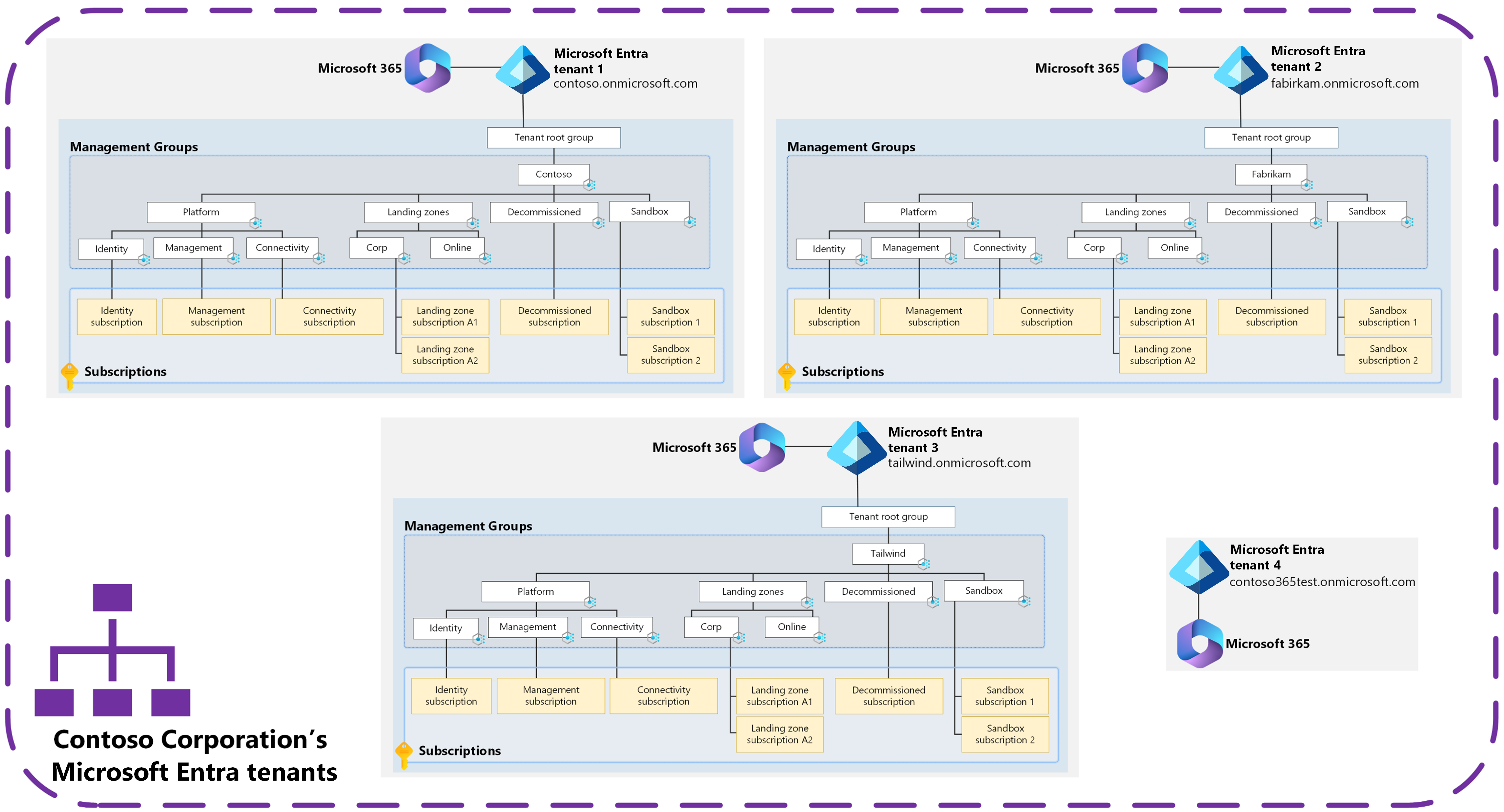

Схема нескольких клиентов Microsoft Entra с развернутыми целевыми зонами Azure.

Схема нескольких клиентов Microsoft Entra с развернутыми целевыми зонами Azure.

На предыдущей схеме показан пример компании Contoso Corporation, который имеет четыре клиента Microsoft Entra из-за слияний и приобретений, так как корпорация выросла со временем.

Домен клиента *.onmicrosoft.com Microsoft Entra |

Примечания об использовании |

|---|---|

contoso.onmicrosoft.com |

Основной корпоративный клиент Microsoft Entra, используемый корпорацией Contoso. Службы Azure и Microsoft 365 используются в этом клиенте. |

fabrikam.onmicrosoft.com |

Основной клиент Microsoft Entra, используемый Fabrikam. Службы Azure и Microsoft 365 используются в этом клиенте. Этот клиент остался разделенным с момента приобретения корпорацией Contoso. |

tailwind.onmicrosoft.com |

Основной клиент Microsoft Entra, используемый Tailwind. Службы Azure и Microsoft 365 используются в этом клиенте. Этот клиент остался разделенным с момента приобретения корпорацией Contoso. |

contoso365test.onmicrosoft.com |

Клиент Microsoft Entra, используемый корпорацией Contoso для тестирования идентификатора Microsoft Entra и служб Microsoft 365 и конфигурации. Все среды Azure живут в клиенте contoso.onmicrosoft.com Microsoft Entra. |

Корпорация Contoso начала работу с одним клиентом contoso.onmicrosoft.comMicrosoft Entra. Со временем они сделали несколько приобретений других компаний и принесли эти компании в корпорацию Contoso.

Приобретения Fabrikam () и Tailwind (fabrikam.onmicrosoft.comtailwind.onmicrosoft.com) принесли с ними существующие клиенты Microsoft Entra, в которых используются службы Microsoft 365 (Exchange Online, SharePoint, OneDrive) и Azure. Эти компании и связанные арендаторы Microsoft Entra хранятся отдельно, так как части корпорации Contoso и ее компании могут быть проданы в будущем.

Корпорация Contoso имеет отдельный клиент Microsoft Entra для тестирования идентификатора Microsoft Entra и служб и функций Microsoft 365. Но в этом отдельном клиенте Microsoft Entra не тестируются службы Azure. Они тестируются в клиенте contoso.onmicrosoft.com Microsoft Entra.

Совет

Дополнительные сведения о тестировании целевых зон Azure и рабочих нагрузок Azure и ресурсов в целевых зонах Azure см. в следующем разделе:

Примечание.

Целевые зоны Azure развертываются в одном клиенте Microsoft Entra. Если у вас есть несколько клиентов Microsoft Entra, которые вы хотите развернуть ресурсы Azure в пределах, и вы хотите контролировать, управлять ими с помощью целевых зон Azure, необходимо развернуть целевые зоны Azure в каждом из этих клиентов по отдельности.

Соображения и рекомендации по целевым зонам Azure в сценариях с несколькими арендаторами

В этом разделе объясняются ключевые соображения и рекомендации по целевым зонам Azure и мультитенантным сценариям и использованию Microsoft Entra.

Рекомендации

- Начните с единого подхода к проектированию клиента Microsoft Entra.

- Один клиент обычно является корпоративным клиентом Microsoft Entra организации, где существуют удостоверения пользователя, а служба, например Microsoft 365, выполняется.

- Только создайте больше клиентов Microsoft Entra, если существуют требования, которые не могут быть выполнены с помощью корпоративного клиента Microsoft Entra.

- Рассмотрите возможность использования административных единиц Microsoft Entra ID для управления сегрегацией и изоляцией пользователей, групп и устройств (например, разных команд) в одном клиенте Microsoft Entra. Используйте этот ресурс вместо создания нескольких клиентов Microsoft Entra.

- Рассмотрите возможность использования подписок песочницы для разработки и исследования начальной рабочей нагрузки приложений. Дополнительные сведения см. в статье "Обработка целевых зон рабочей нагрузки dev/test/production" в архитектуре целевой зоны Azure.

- Перенос подписок Azure между клиентами Microsoft Entra является сложным и требует завершения действий перед миграцией и после миграции для включения миграции. Дополнительные сведения см. в статье Перенос подписки Azure в другой каталог Microsoft Entra. Проще перестроить рабочую нагрузку приложения в новой подписке Azure в целевом клиенте. Он обеспечивает более полный контроль над миграцией.

- Рассмотрим сложности управления, управления, настройки, мониторинга и защиты нескольких клиентов Microsoft Entra. Единый клиент Microsoft Entra упрощает управление, управление и безопасность.

- Рассмотрим процесс JML (присоединение, перемещение и листья) , рабочие процессы и средства. Убедитесь, что эти ресурсы могут поддерживать и обрабатывать несколько клиентов Microsoft Entra.

- Учитывайте влияние на конечных пользователей при управлении, управлении и защите нескольких удостоверений для себя.

- При выборе нескольких клиентов Microsoft Entra учитывайте влияние на совместную работу между клиентами, особенно с точки зрения конечного пользователя. Взаимодействие с microsoft 365 и поддержка между пользователями в одном клиенте Microsoft Entra оптимально.

- Прежде чем выбирать подход, рассмотрите влияние на аудит и проверку соответствия нормативным требованиям для нескольких клиентов Microsoft Entra.

- Рассмотрите увеличение затрат на лицензирование при использовании нескольких клиентов Microsoft Entra. Лицензии на такие продукты, как Microsoft Entra ID P1 или P2 или службы Microsoft 365, не охватываются клиентами Microsoft Entra.

- Одна Соглашение Enterprise регистрация может поддерживать и предоставлять подписки нескольким клиентам Microsoft Entra, задав уровень проверки подлинности для рабочей и учебной учетной записи между клиентами. Дополнительные сведения см. в статье администрирование портала Azure EA.

- Один Клиентское соглашение Майкрософт может поддерживать и предоставлять подписки нескольким клиентам Microsoft Entra. Дополнительные сведения см. в разделе "Управление клиентами" в учетной записи выставления счетов Клиентское соглашение Майкрософт.

- При выборе мультитенантной архитектуры Microsoft Entra рассмотрите ограничения, которые могут возникнуть для команд приложений и разработчиков. Помните об ограничениях интеграции Microsoft Entra для продуктов и служб Azure, таких как виртуальный рабочий стол Azure, Файлы Azure и SQL Azure. Дополнительные сведения см. в разделе интеграции Microsoft Entra с продуктами и службами Azure.

- Рассмотрите возможность использования Microsoft Entra B2B , чтобы упростить и улучшить взаимодействие с пользователями и администрирование, если в вашей организации есть несколько клиентов Microsoft Entra.

- Рассмотрите возможность использования платформа удостоверений Майкрософт с идентификатором Microsoft Entra с возможностями B2B и B2C, чтобы разработчики могли создавать приложения в одной подписке Azure и в одном клиенте. Этот метод поддерживает пользователей из многих источников удостоверений. Дополнительные сведения см. в статье мультитенантных приложенийи мультитенантных решений архитектора в Azure.

- Рассмотрите возможность использования функций, доступных для мультитенантных организаций. Дополнительные сведения см. в разделе «Что такое многопользовательская организация в Microsoft Entra ID».

- Рассмотрите возможность актуальности целевой зоны Azure.

Интеграция Microsoft Entra с продуктами и службами Azure

Многие продукты и службы Azure не поддерживают Microsoft Entra B2B в рамках собственной интеграции Microsoft Entra. Существует только несколько служб, поддерживающих проверку подлинности Microsoft Entra B2B в рамках интеграции Microsoft Entra. По умолчанию служба не поддерживает Microsoft Entra B2B в рамках интеграции Microsoft Entra.

Службы, обеспечивающие встроенную интеграцию с идентификатором Microsoft Entra, например служба хранилища Azure, SQL Azure, Файлы Azure и виртуальным рабочим столом Azure, используйте подход к интеграции с стилем "один щелчок" или "без щелчка". Для них требуются сценарии проверки подлинности и авторизации в рамках их службы. Этот подход обычно поддерживается для "домашнего клиента", и некоторые службы могут включать поддержку сценариев Microsoft Entra B2B/B2C. Дополнительные сведения о связи подписки Azure с идентификатором Microsoft Entra см. в статье "Связывание" или добавление подписки Azure в клиент Microsoft Entra.

Важно тщательно рассмотреть, с каким клиентом Microsoft Entra связаны подписки Azure. Эта связь определяет, какие продукты и службы, а также их функции, команды приложений или рабочих нагрузок используют, которые должны поддерживать удостоверения и из которых находятся удостоверения клиента. Как правило, удостоверения находятся в корпоративном клиенте Microsoft Entra.

Если для размещения всех подписок Azure используется несколько клиентов Microsoft Entra, команды рабочей нагрузки приложений не могут воспользоваться некоторыми продуктами и службами Microsoft Entra integrations. Если командам рабочей нагрузки приложений придется разрабатывать свои приложения вокруг этих ограничений, процесс проверки подлинности и авторизации становится более сложным и менее безопасным.

Избегайте этой проблемы с помощью одного клиента Microsoft Entra в качестве дома для всех подписок Azure. Единый клиент — лучший подход к проверке подлинности и авторизации для приложения или службы. Эта простая архитектура позволяет группе рабочей нагрузки приложений меньше управлять, управлять и управлять ими, а также удалять потенциальные ограничения.

Дополнительные сведения см. в разделе "Изоляция ресурсов" в одном клиенте.

Рекомендации

- Используйте один клиент Microsoft Entra, который обычно является корпоративным клиентом Microsoft Entra. Только создайте больше клиентов Microsoft Entra, если существуют требования, которые не могут быть выполнены с помощью корпоративного клиента Microsoft Entra.

- Используйте подписки песочницы, чтобы обеспечить безопасные, управляемые и изолированные среды разработки в одном клиенте Microsoft Entra. Дополнительные сведения см. в статье "Обработка целевых зон рабочей нагрузки dev/test/production" в архитектуре целевой зоны Azure.

- Используйте мультитенантные приложения Microsoft Entra при создании интеграции из операционных средств, таких как ServiceNow, и подключите их к нескольким клиентам Microsoft Entra. Дополнительные сведения см. в рекомендациях по всем архитектурам изоляции.

- Если вы являетесь поставщиком программного обеспечения (ISV), ознакомьтесь с рекомендациями независимых поставщиков программного обеспечения (ISV) для целевых зон Azure.

- Используйте Azure Lighthouse для упрощения управления несколькими клиентами. Дополнительные сведения см. в статье использование Azure Lighthouse в зонах приземления Azure в многотенантных сценариях.

- На Соглашение Enterprise регистрации или Клиентское соглашение Майкрософт, размещенных в целевом клиенте Microsoft Entra, создайте владельцев учетных записей, владельцев разделов счетов и создателей подписок. Назначьте владельцам и создателям созданные им подписки, чтобы избежать необходимости изменять каталоги в подписках Azure после создания. Дополнительные сведения см. в статье "Добавление учетной записи из другого клиента Microsoft Entra" и "Управление клиентами" в учетной записи выставления счетов Клиентское соглашение Майкрософт.

- См. руководство по операциям безопасности Microsoft Entra.

- Минимальное число учетных записей глобального администратора меньше 5.

- Включите управление привилегированными пользователями (PIM) для всех учетных записей администратора, чтобы гарантировать отсутствие постоянных привилегий и предоставление доступа JIT.

- Требуется утверждение в PIM для активации критически важных ролей, таких как роль глобального администратора. Рекомендуется создавать утверждающих из нескольких команд, чтобы утвердить использование глобального администратора.

- Включите мониторинг и уведомления всем необходимым заинтересованным лицам о активации роли глобального администратора.

- Убедитесь, что для параметра "Управление доступом для ресурсов Azure" для глобальных администраторов задано значение No , где оно не требуется.

Внимание

Корпорация Майкрософт рекомендует использовать роли с наименьшими разрешениями. Это помогает повысить безопасность вашей организации. Глобальный администратор — это высоко привилегированная роль, которая должна быть ограничена сценариями чрезвычайных ситуаций, когда вы не можете использовать существующую роль.

- Включите и настройте следующие службы и функции Microsoft Entra, чтобы упростить мультитенантный интерфейс для администрирования и пользователей в организации:

- Для организаций с клиентом Microsoft Entra в нескольких облаках Майкрософт, таких как коммерческое облако Microsoft Azure, Microsoft Azure China 21Vianet, Microsoft Azure для государственных организаций, настройте параметры облака Майкрософт для совместной работы B2B, чтобы упростить взаимодействие пользователей с клиентами.

- Команды приложений и разработчики должны просматривать следующие ресурсы при создании приложений и служб для многотенантности:

- мультитенантные приложения в Microsoft Entra идентификатор

- мультитенантные решения архитектора в Azure