Диспетчер виртуальная сеть Azure в целевых зонах Azure

В этой статье описывается, как использовать диспетчер виртуальная сеть для реализации принципов проектирования целевой зоны Azure для миграции приложений, модернизации и инноваций в масштабе. Концептуальная архитектура целевых зон Azure рекомендует одну из двух топологий сети: топологию сети, основанную на azure Виртуальная глобальная сеть или сетевой топологии, основанной на традиционной архитектуре концентратора и периферийных серверов.

Вы можете использовать диспетчер виртуальная сеть для расширения и реализации сетевых изменений, так как бизнес-требования изменяются со временем, например, если требуется гибридное подключение для переноса локальных приложений в Azure. Во многих случаях вы можете расширить и реализовать сетевые изменения, не нарушая развернутые ресурсы в Azure.

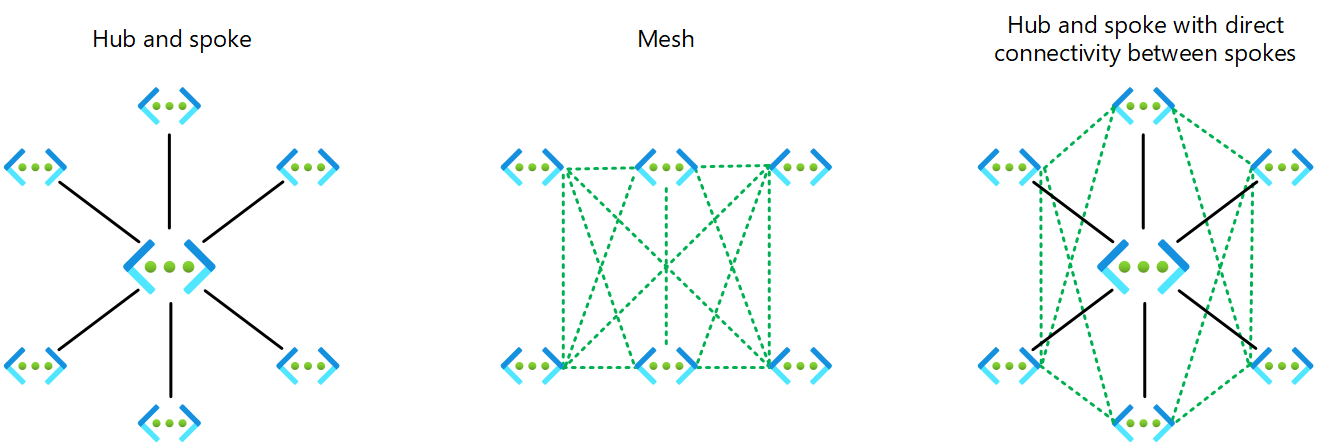

Диспетчер виртуальная сеть можно использовать для создания трех типов топологий между подписками как для существующих, так и для новых виртуальных сетей:

- Топология концентратора и периферийной топологии

- Топология сетки (предварительная версия)

- Топология концентратора и периферийной сети с прямым подключением между периферийными периферийными устройствами

виртуальная сеть Manager поддерживает Виртуальная глобальная сеть в закрытой предварительной версии.

Топология концентратора и периферийной сети с прямым подключением в диспетчере виртуальная сеть имеет периферийные устройства, которые подключаются друг к другу напрямую. Функция подключенной группы автоматически и двунаправленно обеспечивает прямое подключение между периферийными виртуальными сетями в той же группе сети. Две подключенные группы могут иметь одну и ту же виртуальную сеть.

Диспетчер виртуальная сеть можно использовать для статического или динамического добавления виртуальных сетей в определенные группы сети. Добавьте виртуальные сети в определенные группы сети, чтобы определить и создать нужную топологию на основе конфигурации подключения в виртуальная сеть Manager.

Можно создать несколько сетевых групп, чтобы изолировать группы виртуальных сетей от прямого подключения. Каждая сетевая группа обеспечивает одну и ту же область и многорегионную поддержку подключения между периферийными сетями. Оставайтесь в пределах ограничений, определенных диспетчером виртуальная сеть. Дополнительные сведения см. в разделе виртуальная сеть Вопросы и ответы о диспетчере.

С точки зрения безопасности диспетчер виртуальная сеть предоставляет эффективный способ применения правил администратора безопасности, которые запрещают или разрешают потоки трафика централизованно независимо от определенных правил в группах безопасности сети (NSG). Эта возможность позволяет администраторам безопасности сети применять элементы управления доступом и разрешать владельцам приложений управлять собственными правилами более низкого уровня в группах безопасности сети.

Диспетчер виртуальная сеть можно использовать для группировки виртуальных сетей. Затем можно применить конфигурации к группам, а не к отдельным виртуальным сетям. Используйте эту функцию для одновременного управления подключением, конфигурацией и топологией, правилами безопасности и развертыванием в одном или нескольких регионах без потери детального управления.

Вы можете сегментирование сетей по средам, командам, расположениям, линиям бизнеса или другой функции, которая соответствует вашим потребностям. Чтобы определить сетевые группы статически или динамически, создайте набор условий, которые управляют членством в группах.

Рекомендации по проектированию

В традиционном развертывании концентраторов и периферийных серверов вы вручную создаете и обслуживаете пиринговые подключения к виртуальной сети. виртуальная сеть Manager представляет уровень автоматизации пиринга виртуальных сетей, что упрощает управление крупными и сложными топологиями сети, такими как сетка. Дополнительные сведения см. в разделе "Общие сведения о группе сети".

Требования к безопасности различных бизнес-функций определяют необходимость создания групп сети. Сетевая группа — это набор виртуальных сетей, которые выбираются вручную или с помощью условных инструкций. При создании сетевой группы необходимо указать политику или диспетчер виртуальная сеть может создать политику, если она явно разрешена. Эта политика позволяет диспетчеру виртуальная сеть получать уведомления об изменениях. Чтобы обновить существующие инициативы политики Azure, необходимо развернуть изменения в сетевой группе в ресурсе виртуальная сеть Manager.

Чтобы разработать соответствующие сетевые группы, следует оценить, какие части общего сетевого ресурса имеют общие характеристики безопасности. Например, можно создавать группы сети для корпоративного и онлайн-управления их подключением и правилами безопасности в большом масштабе.

Если несколько виртуальных сетей в подписках организации используют одинаковые атрибуты безопасности, вы можете использовать диспетчер виртуальная сеть для эффективного применения. Например, следует разместить все системы, которые бизнес-подразделение, например отдел кадров или финансы, используются в отдельной сетевой группе, так как к ним необходимо применить различные правила администратора.

диспетчер виртуальная сеть может централизованно применять правила администратора безопасности, которые имеют более высокий приоритет, чем правила NSG, применяемые на уровне подсети. (Эта функция доступна в предварительной версии.) Эта функция позволяет группам безопасности сети и безопасности эффективно применять политики компании и создавать средства безопасности в масштабе. Она также позволяет командам продуктов одновременно поддерживать контроль над группами безопасности сети в подписках целевой зоны.

Вы можете использовать функцию правил администратора безопасности виртуальная сеть Manager, чтобы явно разрешить или запретить определенные сетевые потоки независимо от конфигураций группы безопасности сети на уровне подсети или сетевого интерфейса. Эту возможность можно использовать, например, для постоянного разрешения сетевых потоков служб управления. Группы безопасности сети, управляющие командами приложений, не могут переопределить эти правила.

Рекомендации по проектированию

Определите область диспетчера виртуальная сеть. Применение правил администратора безопасности, которые применяют правила уровня организации в корневой группе управления или клиенте. Эта стратегия иерархически применяет правила автоматически к существующим ресурсам, новым ресурсам и ко всем связанным группам управления.

Создайте экземпляр диспетчера виртуальная сеть в подписке Подключение ivity с область промежуточной корневой группы управления, например Contoso. Включите функцию администратора безопасности в этом экземпляре. Эта конфигурация позволяет определить правила администратора безопасности, которые применяются ко всем виртуальным сетям и подсетям в иерархии целевой зоны Azure и помогают демократизировать группы безопасности для владельцев и команд целевой зоны приложения.

Сегментируйте сети путем группировки виртуальных сетей либо статически, то есть ручного процесса или динамического процесса, который является процессом на основе политик.

Включите прямое подключение между периферийными устройствами, если выбранные периферийные периферийные устройства часто взаимодействуют, с низкой задержкой и высокой пропускной способностью, а также друг с другом, а также при необходимости доступа к общим службам или виртуальным (модуль) сети (NVA) в концентраторе.

Включите глобальную сетку, когда все виртуальные сети между регионами должны взаимодействовать друг с другом.

Назначьте значение приоритета каждому правилу администратора безопасности в коллекциях правил. Чем ниже значение, тем выше приоритет правила.

Используйте правила администратора безопасности для явного разрешения или запрета сетевых потоков независимо от конфигураций NSG, которые управляют командами приложений. Используйте правила администратора безопасности, чтобы полностью делегировать управление группами безопасности и их правилами в команды приложений.