Использование управляемых удостоверений для Azure сеть доставки содержимого для доступа к сертификатам Azure Key Vault

Внимание

Azure CDN standard от Корпорации Майкрософт (классическая версия) будет прекращена 30 сентября 2027 г. Чтобы избежать нарушений работы служб, важно перенести профили Azure CDN уровня "Стандартный" от Майкрософт (классический) на уровень Azure Front Door standard или Premium к 30 сентября 2027 г. Дополнительные сведения см. в статье Azure CDN Standard от майкрософт (классическая версия).

Azure CDN из Эдгио был прекращен 15 января 2025 г. Дополнительные сведения см. в статье Azure CDN из Edgio для выхода на пенсию.

Управляемое удостоверение, созданное идентификатором Microsoft Entra, позволяет экземпляру Azure сеть доставки содержимого легко и безопасно получать доступ к другим защищенным ресурсам Microsoft Entra, таким как Azure Key Vault. Azure управляет ресурсом удостоверений, поэтому вам не нужно создавать или менять секреты. Сведения об управляемых удостоверениях см. в статье Что такое управляемые удостоверения для ресурсов Azure?.

После включения управляемого удостоверения для Azure Front Door и предоставления соответствующих разрешений для доступа к хранилищу ключей Azure Front Door используется только управляемое удостоверение для доступа к сертификатам. Если вы не добавляете разрешение на управляемое удостоверение в Key Vault, настраиваемое автоматическое создание сертификатов и добавление новых сертификатов завершается ошибкой без разрешений в Key Vault. Если отключить управляемое удостоверение, Azure Front Door возвращается к использованию исходного настроенного приложения Microsoft Entra. Это решение не рекомендуется и будет прекращено в будущем.

Вы можете предоставить два типа удостоверений профилю Azure Front Door:

Назначаемое системой удостоверение привязывается к службе и удаляется при удалении этой службы. Служба может иметь только одно удостоверение, назначаемое системой.

Назначаемое пользователем удостоверение — это изолированный ресурс Azure, который можно назначить службе. Служба может иметь несколько удостоверений, назначенных пользователем.

Управляемые удостоверения относятся к клиенту Microsoft Entra, где размещена подписка Azure. Они не обновляются, если подписка перемещается в другой каталог. Если подписка перемещается, необходимо повторно создать и перенастроить удостоверение.

Необходимые компоненты

Прежде чем настроить управляемое удостоверение для Azure Front Door, необходимо создать профиль Azure Front Door уровня "Стандартный" или "Премиум". Сведения о создании профиля Azure Front Door см. в статье "Создание профиля azure сеть доставки содержимого".

Включение управляемого удостоверения

Перейдите к существующему профилю Azure сеть доставки содержимого. Выберите удостоверение в разделе "Параметры" в области меню слева.

Выберите управляемое удостоверение, назначенное системой или назначаемое пользователем.

Назначаемая системой — управляемое удостоверение создается для жизненного цикла профиля Azure сеть доставки содержимого и используется для доступа к Azure Key Vault.

Назначенный пользователем ресурс автономного управляемого удостоверения используется для проверки подлинности в Azure Key Vault и имеет собственный жизненный цикл.

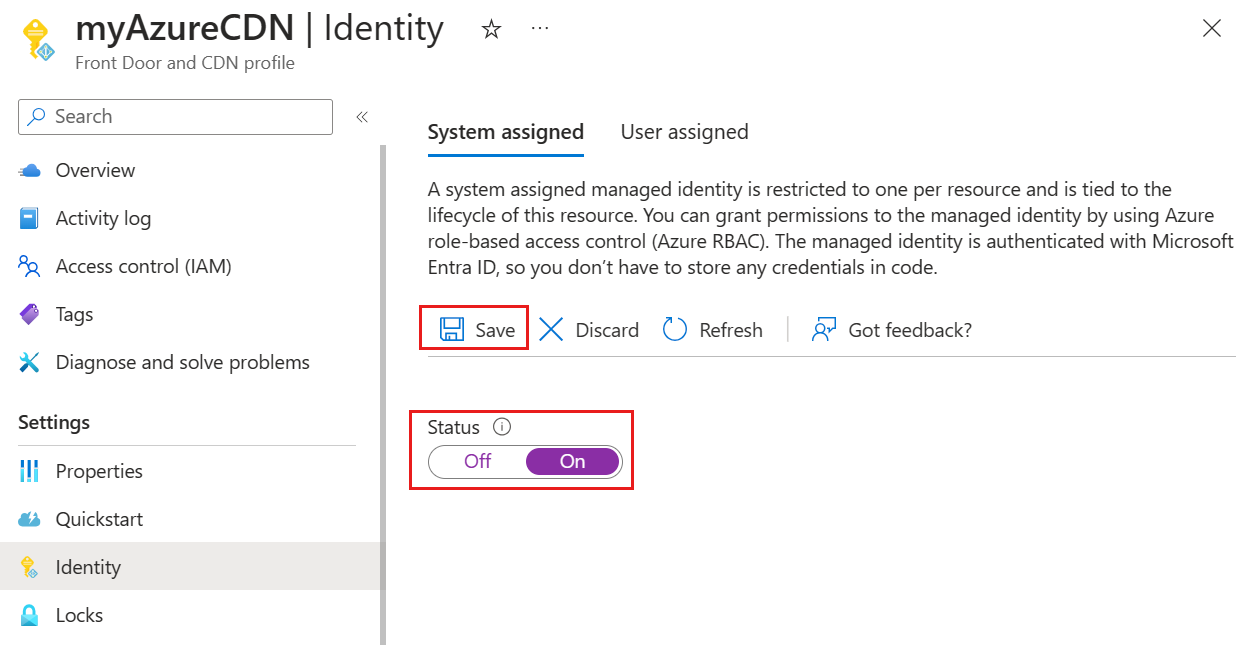

Назначено системой

Установите переключатель "Состояние включено", а затем нажмите кнопку "Сохранить".

Появится запрос на подтверждение того, что вы хотите создать системное управляемое удостоверение для профиля Azure Front Door. Выберите Да для подтверждения.

После создания и регистрации управляемого удостоверения, назначаемого системой, и его идентификатор можно использовать для предоставления Azure сеть доставки содержимого доступа к хранилищу ключей Azure.

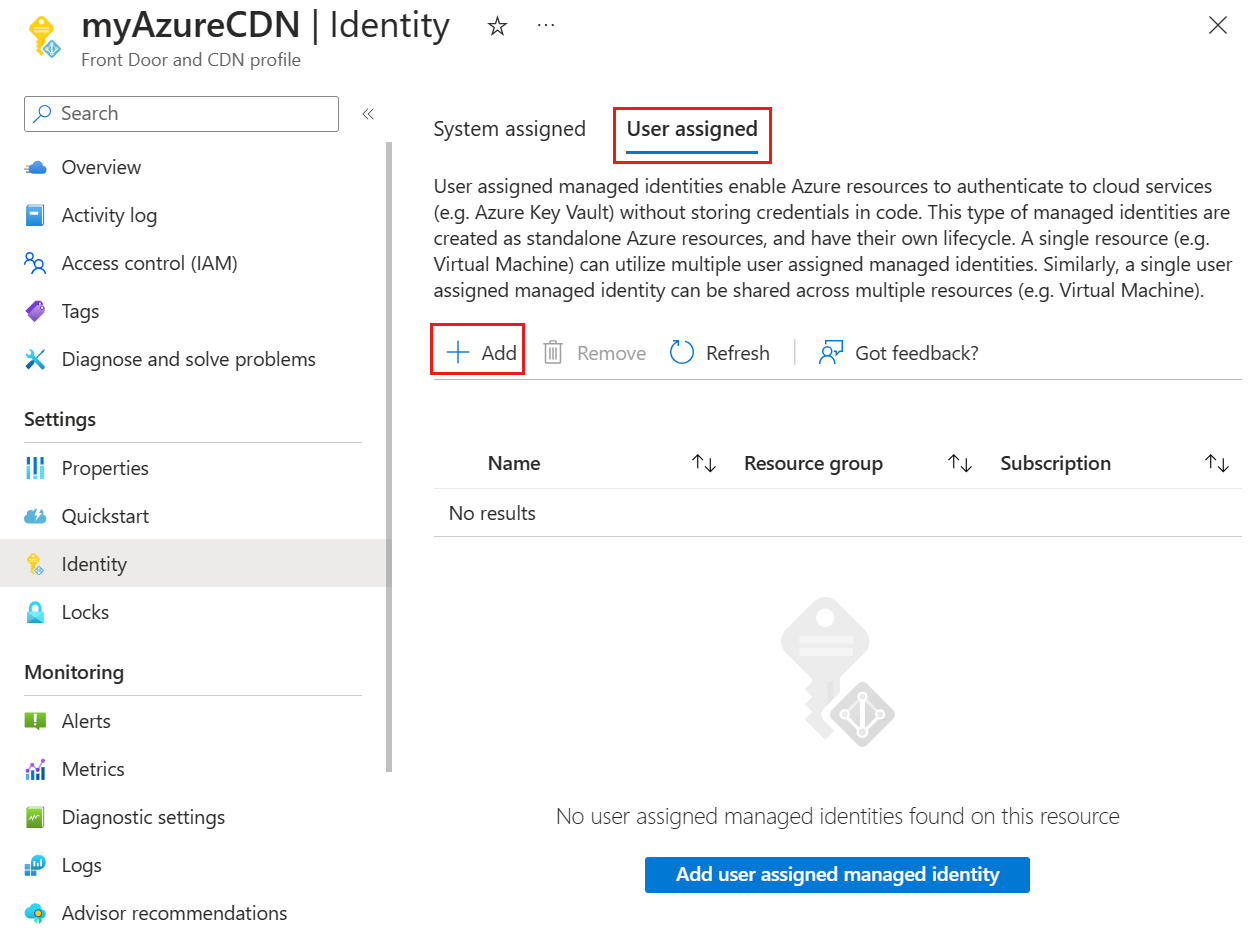

Назначено пользователем

У вас уже должно быть создано управляемое удостоверение пользователя. Сведения о создании нового удостоверения см. в статье "Создание управляемого удостоверения, назначаемого пользователем".

На вкладке "Назначаемый пользователем" нажмите кнопку +Добавить, чтобы добавить назначенное пользователем управляемое удостоверение.

Найдите и выберите удостоверение управления, назначаемое пользователем. Затем нажмите кнопку "Добавить", чтобы добавить управляемое удостоверение пользователя в профиль Azure сеть доставки содержимого.

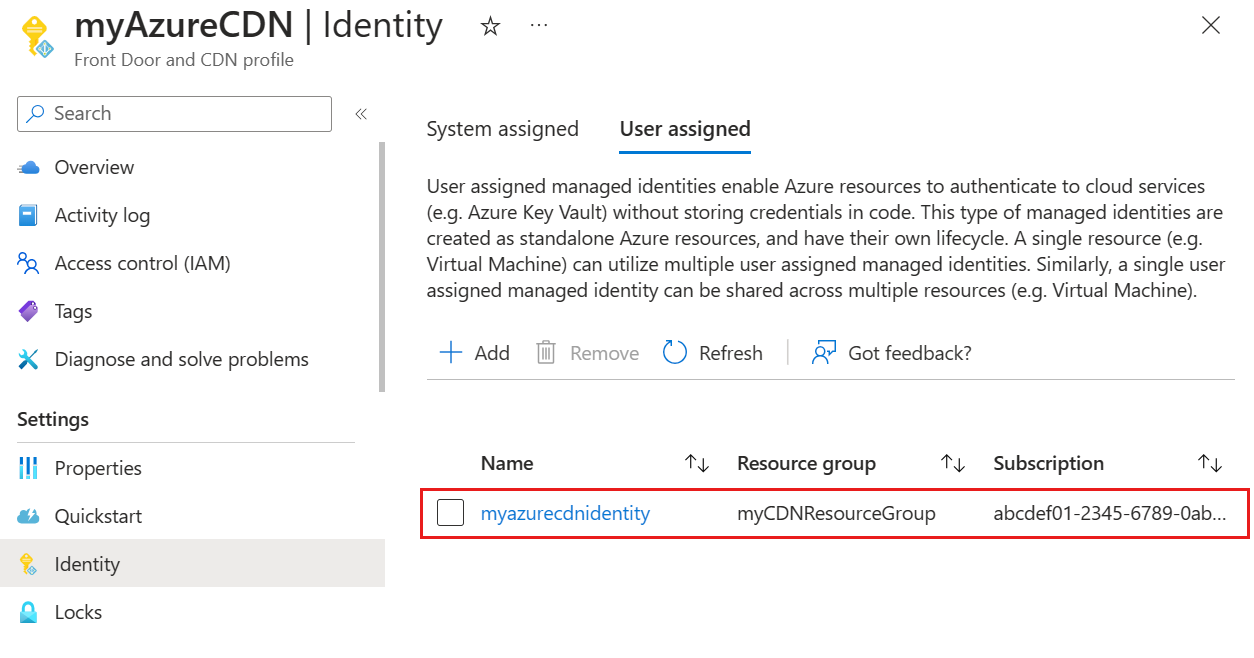

Вы увидите имя выбранного управляемого удостоверения, назначаемого пользователем, в профиле сеть доставки содержимого Azure.

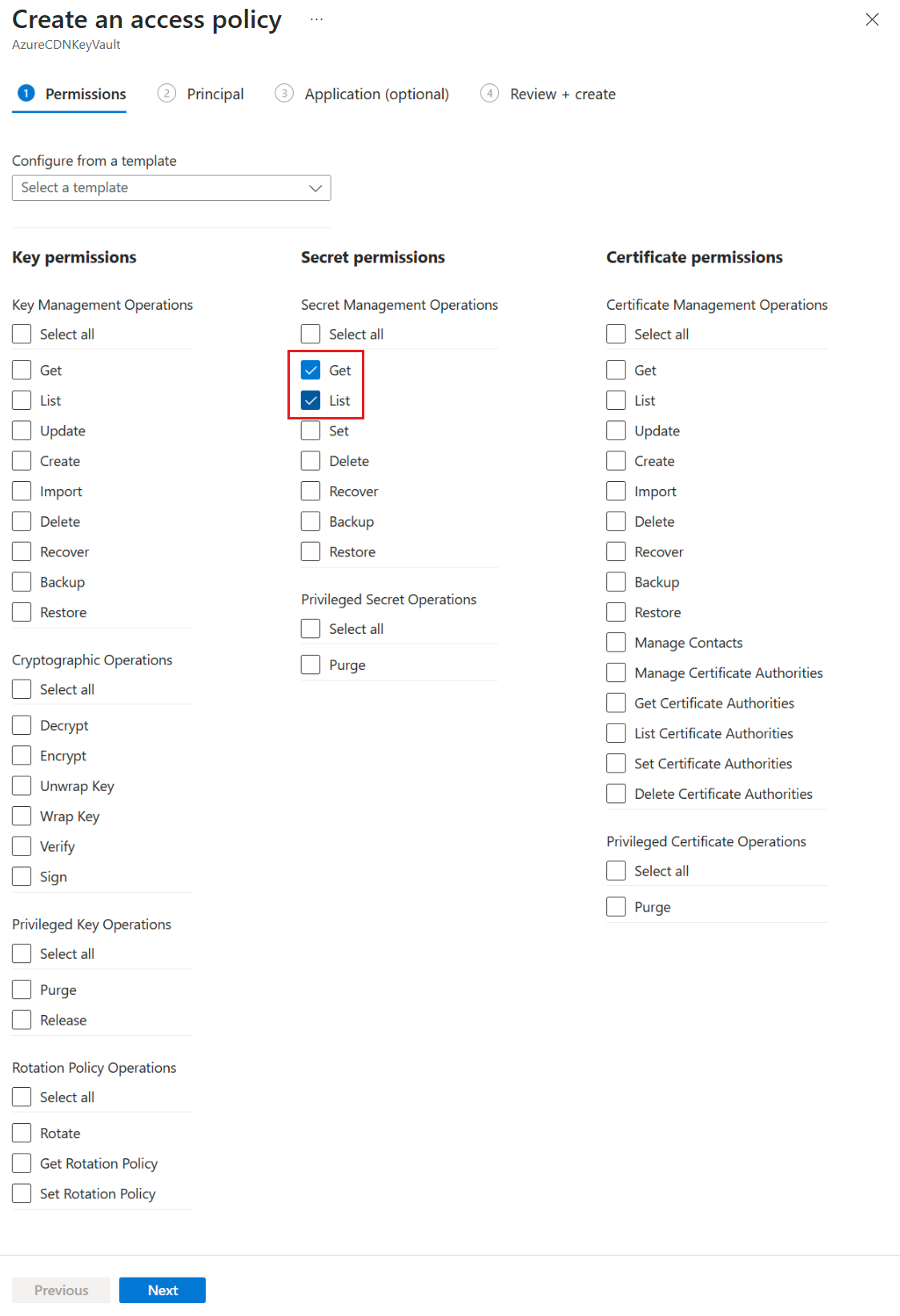

Настройка политики доступа к Key Vault

Перейдите в хранилище ключей Azure. Выберите политики доступа в разделе "Параметры" и нажмите кнопку "Создать".

На вкладке "Разрешения" на странице "Создание политики доступа" выберите "Список" и "Получить для разрешений секрета". Затем нажмите кнопку "Далее ", чтобы настроить вкладку субъекта.

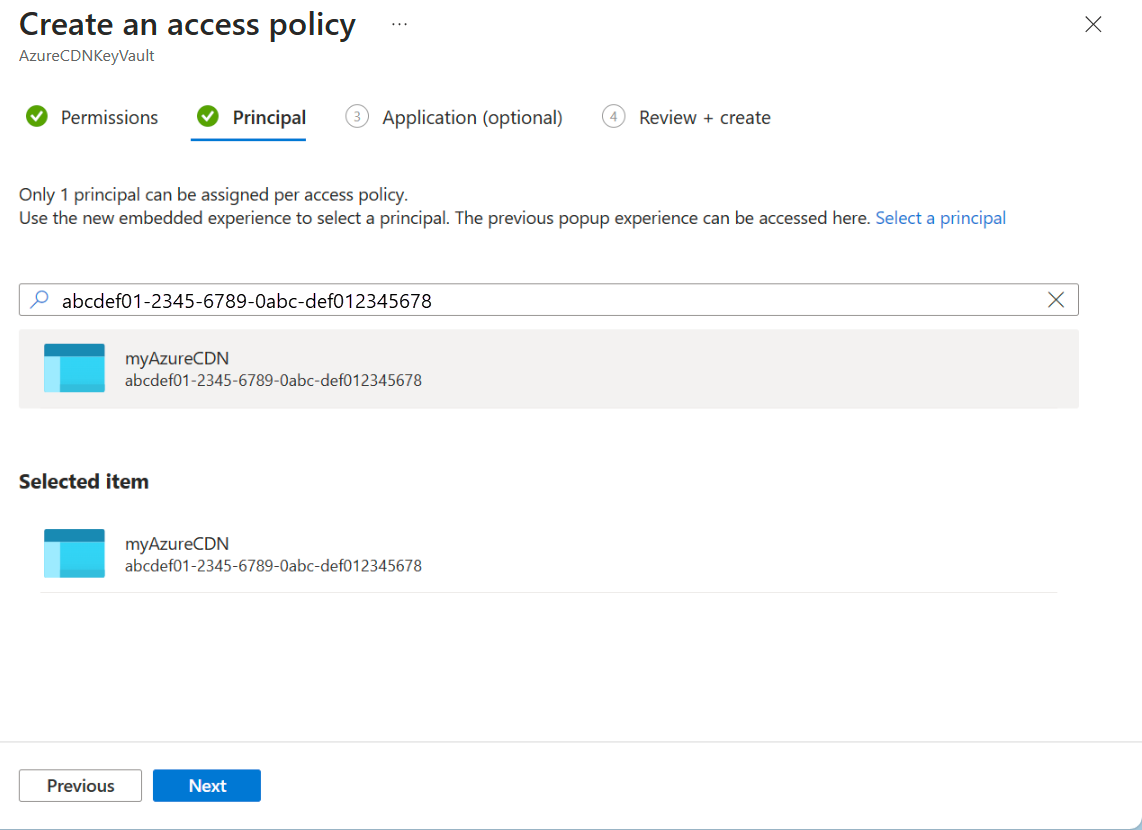

На вкладке "Субъект" вставьте идентификатор объекта (субъекта), если вы используете системное управляемое удостоверение или введите имя , если вы используете управляемое удостоверение, назначаемое пользователем. Затем нажмите кнопку "Рецензирование и создание вкладки". Вкладка "Приложение " пропущена, так как Azure Front Door уже выбрана.

Просмотрите параметры политики доступа и нажмите кнопку "Создать ", чтобы настроить политику доступа.