Добавление проверки подлинности в бот

ОБЛАСТЬ ПРИМЕНЕНИЯ: ПАКЕТ SDK версии 4

Пакет SDK azure AI Служба Bot версии 4 упрощает разработку ботов, которые могут получать доступ к интернет-ресурсам, для которых требуется проверка подлинности пользователей. Боту не нужно управлять маркерами проверки подлинности, так как Azure делает это для вас с помощью OAuth 2.0 для создания маркера на основе учетных данных каждого пользователя. Бот будет использовать маркеры, созданные в Azure, для доступа к нужным ресурсам. Таким образом, пользователю не нужно предоставлять идентификатор и пароль боту для доступа к защищенному ресурсу, но только доверенному поставщику удостоверений.

Общие сведения о том, как Bot Framework обрабатывает эту проверку подлинности, см. в разделе "Проверка подлинности пользователей".

Эта статья содержит ссылки на два примера. Один из них демонстрирует, как получить маркер проверки подлинности. Другой является более сложным и показывает, как получить доступ к Microsoft Graph от имени пользователя. В обоих случаях azure AD версии 1 или версии 2 можно использовать в качестве поставщика удостоверений для получения маркера OAuth для бота. В этой статье рассматриваются следующие вопросы:

- Создание ресурса Azure Bot

- Создание поставщика удостоверений Идентификатора Microsoft Entra

- Регистрация поставщика удостоверений идентификатора Microsoft Entra в боте

- Подготовка кода бота

После завершения этой статьи у вас будет бот, который может отвечать на несколько простых задач. В примере Microsoft Graph можно отправить сообщение электронной почты, отобразить его и проверить последние сообщения электронной почты. Не нужно публиковать бота для тестирования функций OAuth; Однако боту потребуется действительный идентификатор приложения Azure и пароль.

Примечание.

Пакеты SDK для JavaScript, C# и Python для Bot Framework по-прежнему будут поддерживаться, однако пакет SDK java отменяется с окончательной долгосрочной поддержкой, заканчивающейся в ноябре 2023 года.

Существующие боты, созданные с помощью пакета SDK для Java, будут продолжать функционировать.

Для создания нового бота рекомендуется использовать Microsoft Copilot Studio и ознакомиться с выбором подходящего решения copilot.

Дополнительные сведения см. в статье "Будущее создания бота".

Рекомендации по веб-чатам и Direct Line

Внимание

Для устранения рисков безопасности при подключении к боту с помощью элемента управления Веб-чат необходимо использовать Прямую линию с расширенной проверкой подлинности. Дополнительные сведения см. в разделе "Расширенная проверка подлинности Direct Line".

Необходимые компоненты

Понимание принципов работы ботов, управления состоянием, использования библиотек диалогов, реализации последовательного процесса общения, а также повторного использования диалогов.

Понимание процессов разработки для Azure и OAuth 2.0.

Visual Studio 2017 или более поздней версии для платформы .NET.

Node.js для JavaScript.

Python 3.8+ для Python.

Один из перечисленных ниже примеров.

Пример Версия Bot Builder Что демонстрирует Проверка подлинности в C# или JavaScript или Java или Python версия 4 Поддержка OAuthCard Проверка подлинности для Microsoft Graph в C# или JavaScript или Java или Python версия 4 Поддержка API Microsoft Graph с OAuth 2.0 Проверка подлинности для Microsoft Teams в C# или JavaScript или Java или Python версия 4 Поддержка API Microsoft Graph с OAuth 2.0 Чтобы запустить примеры, указанные в этой статье, вам потребуется:

- Приложение идентификатора Microsoft Entra ID, с помощью которого необходимо зарегистрировать ресурс бота в Azure. Это приложение позволяет боту обращаться к внешнему защищенному ресурсу, например Microsoft Graph. Также оно позволяет пользователю взаимодействовать с ботом через несколько каналов, таких как Web Chat.

- Отдельное приложение идентификатора Microsoft Entra, которое будет функционировать в качестве поставщика удостоверений. Это приложение предоставит учетные данные, необходимые для установки соединения OAuth между ботом и защищенным ресурсом. Обратите внимание, что в этой статье в качестве поставщика удостоверений используется Active Directory. Поддерживаются и другие поставщики.

Внимание

При регистрации бота в Azure он назначается приложению Идентификатора Microsoft Entra. Но это приложение защищает доступ из канала к боту. Вам потребуется дополнительное приложение идентификатора Microsoft Entra для каждого внешнего защищенного ресурса, к которому бот должен получить доступ от имени пользователя.

Создание ресурса

Создайте ресурс Azure Bot, который позволит зарегистрировать бота в Служба Bot Azure AI.

Совет

Новые ресурсы регистрации каналов веб-приложения и бота не могут быть созданы. Однако все существующие ресурсы, настроенные и развернутые, будут продолжать работать. Боты, созданные из шаблона VSIX или Yeoman из пакета SDK версии 4.14.1.2 или более поздней, содержат шаблоны ARM, которые будут создавать ресурс Azure Bot.

Переход на портал Azure.

В правой области выберите "Создать ресурс".

В поле поиска введите

bot, а затем нажмите клавишу ВВОД.Выберите карточку Azure Bot .

Нажмите кнопку создания.

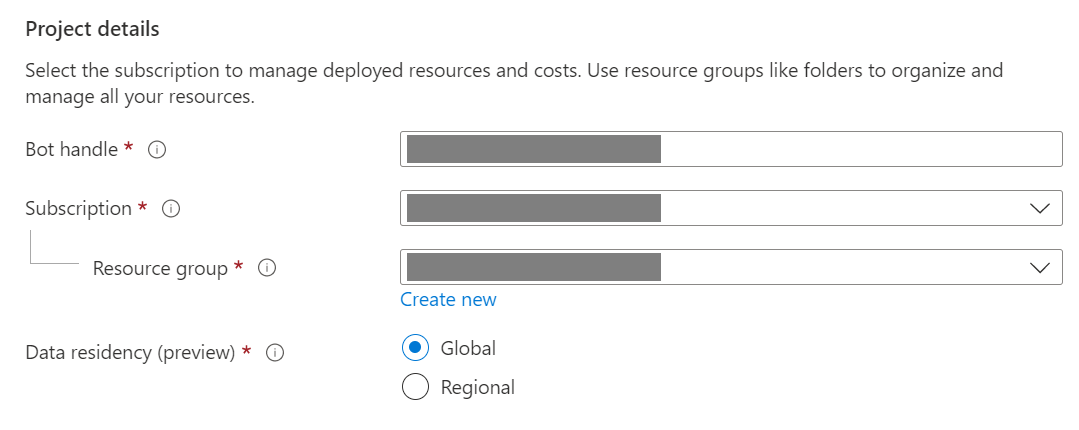

Введите значения в обязательных полях и проверьте и обновите параметры.

Укажите сведения в разделе "Сведения о проекте". Выберите, будет ли бот иметь глобальное или локальное расположение данных. В настоящее время функция расположения локальных данных доступна для ресурсов в регионе "westeurope" и "centralindia". Дополнительные сведения см. в разделе "Регионизация" в azure AI Служба Bot.

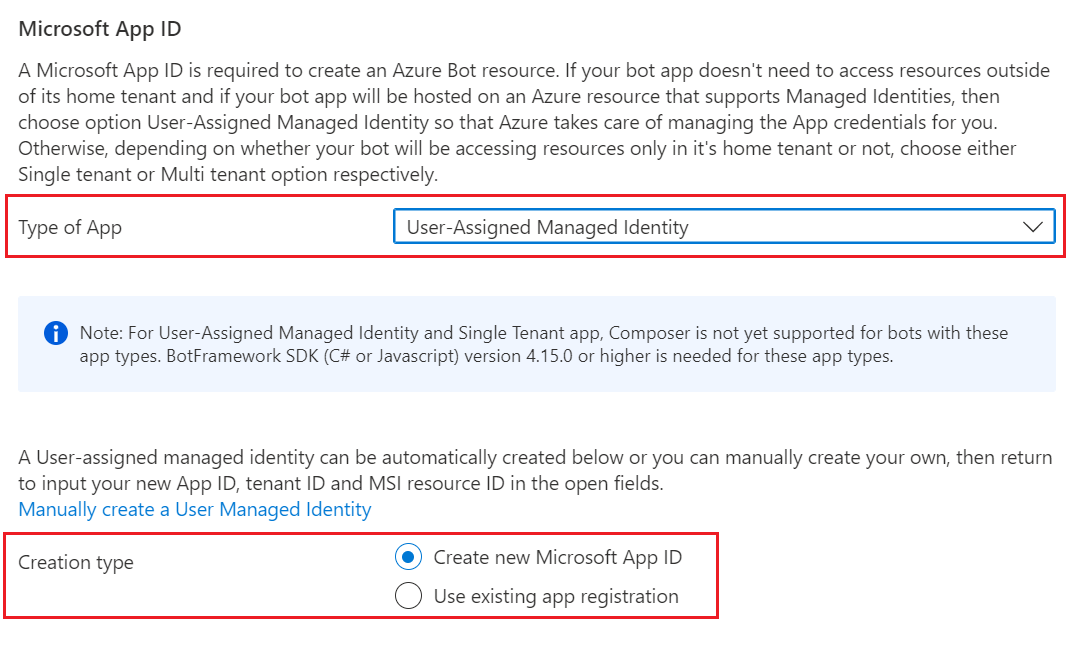

Укажите сведения в разделе идентификатора приложения Майкрософт. Выберите способ управления удостоверением бота в Azure и создание нового удостоверения или использование существующего.

Выберите Review + create (Просмотреть и создать).

Если проверка проходит, нажмите кнопку "Создать".

После завершения развертывания выберите "Перейти к ресурсу". Вы увидите бота и связанные ресурсы, перечисленные в выбранной группе ресурсов.

Если у вас еще нет пакета SDK Bot Framework, выберите "Скачать" из GitHub , чтобы узнать, как использовать пакеты для предпочитаемого языка.

Теперь вы готовы к созданию бота с помощью пакета SDK Bot Framework.

Совет

При создании ресурса Azure с одним клиентом или несколькими клиентами Azure Bot с новым идентификатором приложения он также создает пароль.

Сведения об удостоверениях бота

Выполните следующие действия, чтобы добавить сведения об удостоверениях в файл конфигурации бота. Файл отличается в зависимости от языка программирования, используемого для создания бота.

Внимание

Версия пакета SDK Bot Framework для Java поддерживает только многотенантные боты. Версии C#, JavaScript и Python поддерживают все три типа приложений для управления удостоверением бота.

| Язык | Имя файла | Примечания. |

|---|---|---|

| C# | appsettings.json | Поддерживает все три типа приложений для управления удостоверениями бота. |

| JavaScript | env. | Поддерживает все три типа приложений для управления удостоверениями бота. |

| Java | application.properties | Поддерживает только многотенантные боты. |

| Python | config.py | Поддерживает все три типа приложений для управления удостоверениями бота. |

Сведения об удостоверениях, которые необходимо добавить, зависят от типа приложения бота. Укажите следующие значения в файле конфигурации.

Доступно для ботов C#, JavaScript и Python.

| Свойство | Значение |

|---|---|

MicrosoftAppType |

UserAssignedMSI |

MicrosoftAppId |

Идентификатор клиента управляемого удостоверения, назначаемого пользователем. |

MicrosoftAppPassword |

Неприменимо. Оставьте это пустым для бота управляемого удостоверения, назначаемого пользователем. |

MicrosoftAppTenantId |

Идентификатор клиента управляемого удостоверения, назначаемого пользователем. |

Обновление службы приложений

Если у вас есть существующий ресурс Служба приложений (веб-приложение) для бота, а бот — это приложение управляемого удостоверения, назначаемое пользователем, может потребоваться обновить службу приложений бота:

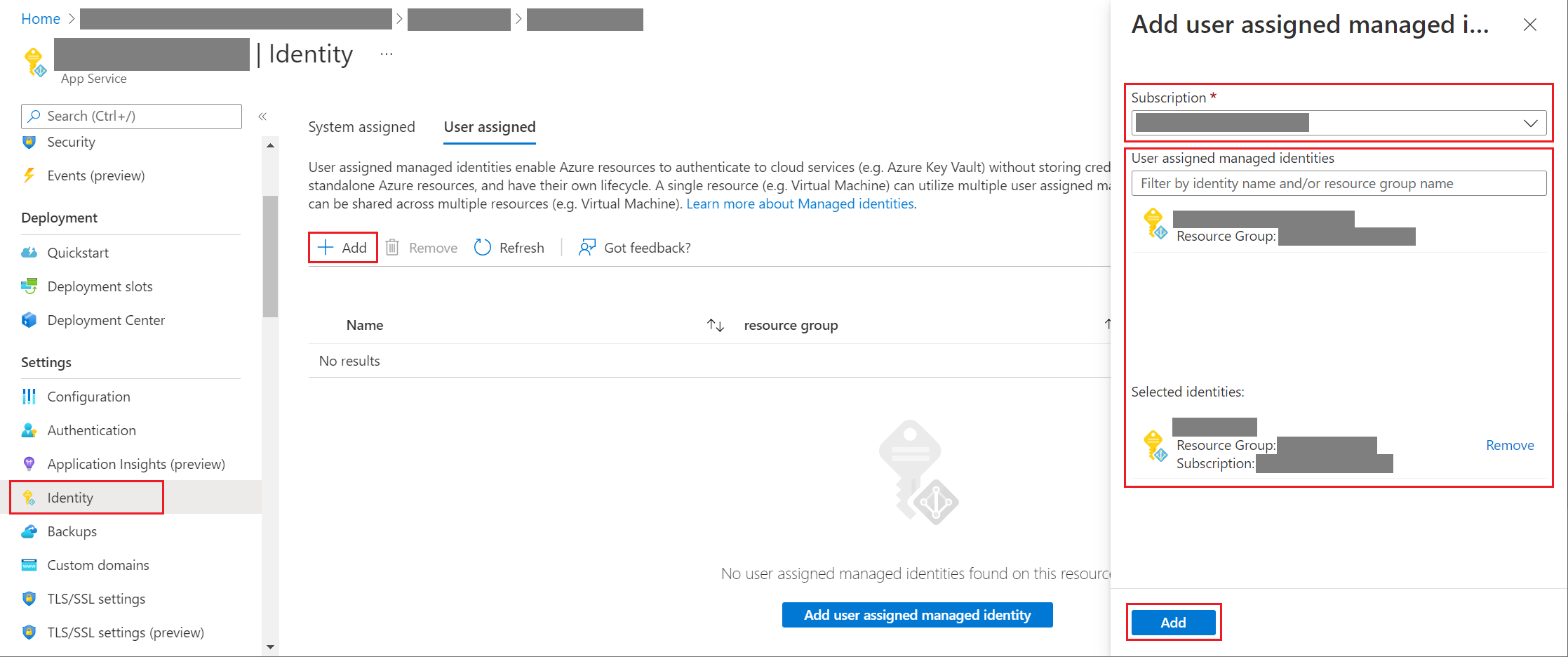

- Перейдите в колонку Служба приложений для веб-приложения бота.

- В разделе Параметры выберите пункт Удостоверение.

- В колонке "Удостоверение" выберите вкладку "Назначаемый пользователем" и "Добавить " (+).

- В колонке "Добавление назначаемого пользователем управляемого удостоверения ":

Выберите свою подписку.

Для управляемых удостоверений, назначенных пользователем, выберите управляемое удостоверение для бота. Если управляемое удостоверение было автоматически создано для вас, оно будет иметь то же имя, что и бот.

Выберите "Добавить ", чтобы использовать это удостоверение для бота.

Получение идентификатора приложения или клиента

Чтобы получить идентификатор приложения или клиента бота:

- Перейдите в колонку ресурсов Azure Bot для бота.

- Перейдите в колонку конфигурации бота. В этой колонке можно скопировать идентификатор приложения Майкрософт или идентификатор клиента приложения бота.

Создание нового пароля

Боты с одним клиентом и несколькими клиентами имеют секрет приложения или пароль, необходимый для некоторых операций. Azure AI Служба Bot скрывает секрет бота. Однако владелец ресурса Служба приложений бота может создать новый пароль:

- Перейдите в колонку ресурсов Azure Bot для бота.

- Перейдите в колонку конфигурации бота.

- Выберите "Управление", рядом с идентификатором приложения Майкрософт, чтобы перейти в колонку "Сертификаты и секреты " для службы приложений.

- Следуйте инструкциям в колонке, чтобы создать новый секрет клиента и записать значение в безопасном месте.

Служба удостоверений идентификатора Microsoft Entra

Идентификатор Microsoft Entra — это облачная служба удостоверений, которая позволяет создавать приложения, безопасные для входа пользователей с помощью стандартных отраслевых протоколов, таких как OAuth 2.0.

Вы можете выбрать одну из двух служб идентификации:

- Платформа разработчика Идентификатора Microsoft Entra (версия 1.0). Это конечная точка AAD версии 1, которая позволяет создавать приложения с поддержкой безопасного входа пользователей с рабочей или учебной учетной записью Майкрософт. Дополнительные сведения см. в обзоре идентификатора Microsoft Entra для разработчиков (версии 1.0).

- Платформа удостоверений Майкрософт (версия 2.0) Также известная как конечная точка идентификатора Microsoft Entra ID , которая является эволюцией платформы Azure AD (версия 1.0). С ее помощью вы можете создавать приложения, которые поддерживают вход через любых поставщиков удостоверений Майкрософт и получение токенов для вызова таких программных API Майкрософт, как API Microsoft Graph или других API, созданных разработчиками. Дополнительные сведения см. в обзоре платформа удостоверений Майкрософт (версии 2.0).

См. сведения о различиях между конечными точками версий 1 и 2 в статье Зачем выполнять обновление до платформы удостоверений Майкрософт (версия 2.0)? Полные сведения см. в разделе платформа удостоверений Майкрософт (прежнее название — идентификатор Microsoft Entra для разработчиков).

Создание поставщика удостоверений Идентификатора Microsoft Entra

В этом разделе показано, как создать поставщик удостоверений Идентификатора Microsoft Entra, использующий OAuth 2.0 для проверки подлинности бота. Можно использовать конечные точки идентификатора Azure AD версии 1 или Microsoft Entra ID.

Совет

Вам потребуется создать и зарегистрировать приложение идентификатора Microsoft Entra в клиенте, в котором можно предоставить согласие на делегирование разрешений, запрошенных приложением.

Откройте панель идентификатора Microsoft Entra в портал Azure. Если вы не в правильном клиенте, выберите "Переключить каталог ", чтобы переключиться на правильный клиент. (Сведения о создании клиента см. в разделе .Доступ к порталу и создание клиента.)

Откройте панель Регистрация приложений.

На панели Регистрация приложений выберите "Создать регистрацию".

Заполните обязательные поля и создайте регистрацию приложения.

Присвойте имя приложению.

Выберите Поддерживаемые типы учетных записей для приложения. (Все эти параметры будут работать с этим примером.)

Для URI перенаправления выберите веб-адрес и задайте URL-адрес для одного из поддерживаемых URL-адресов перенаправления OAuth.

Выберите Зарегистрировать.

- После создания Azure отображает страницу обзора для приложения.

- Запишите идентификатор приложения (клиента). Это значение будет использоваться позже в качестве идентификатора клиента при создании строка подключения и регистрации поставщика идентификатора Microsoft Entra с регистрацией бота.

- Запишите значение идентификатора каталога (клиента). Это значение будет использоваться для регистрации этого приложения поставщика в боте.

В области навигации выберите сертификаты и секреты , чтобы создать секрет для приложения.

- В разделе Секреты клиента выберите Новый секрет клиента.

- Добавьте описание, чтобы отличать этот секрет от других секретов, которые могут вам понадобиться для создания этого приложения, включая

bot login. - Для истечения срока действия выберите период времени, после которого срок действия секрета истекает.

- Выберите Добавить.

- Перед выходом из секретов и сертификатов запишите секрет. Это значение будет использоваться позже в качестве секрета клиента при регистрации приложения Идентификатора Microsoft Entra в боте.

В области навигации выберите разрешения API, чтобы открыть панель разрешений API. Рекомендуется явно задать разрешения API для приложения.

Выберите " Добавить разрешение", чтобы отобразить область разрешений API запроса.

Для этого примера выберите API Microsoft и Microsoft Graph.

Выберите Делегированные разрешения и убедитесь, что выбраны все разрешения, требуемые для этого примера.

Примечание.

Для любого разрешения, отмеченного как Требуется согласие администратора, необходимо, чтобы пользователь и администратор клиента вошли в систему. Поэтому для бота лучше использовать поменьше разрешений такого типа.

- openid

- profile

- Mail.Read

- Mail.Send

- User.Read

- User.ReadBasic.All

Выберите Добавить разрешения. (При первом доступе пользователя к этому приложению через бот он должен предоставить согласие.)

Теперь у вас настроено приложение идентификатора Microsoft Entra.

Примечание.

Вы назначите идентификатор приложения (клиента) и секрет клиента при создании строка подключения и регистрации поставщика удостоверений в регистрации бота. Ознакомьтесь со следующим разделом.

Регистрация поставщика удостоверений идентификатора Microsoft Entra в боте

Следующим шагом является регистрация поставщика удостоверений в боте.

Откройте страницу ресурсов Azure Bot бота в портал Azure.

Выберите Параметры.

В разделе "Параметры подключения OAuth" в нижней части страницы выберите "Добавить параметр".

Заполните форму следующим образом.

Имя. Введите имя для подключения. которое было использовано в коде бота.

Поставщик услуг. Выберите идентификатор Microsoft Entra, чтобы отобразить поля, относящиеся к идентификатору Microsoft Entra.

Идентификатор клиента. Введите идентификатор приложения (клиента), записанный для поставщика удостоверений Идентификатора Microsoft Entra.

Секрет клиента. Введите секрет, записанный для поставщика удостоверений Идентификатора Microsoft Entra.

Совет

Если вы хотите использовать сертификаты, можно выбрать AAD версии 2 с поставщиком сертификатов . Вам потребуется предоставить Служба Bot хранилище токенов (appid: 00001111-aaaa-2222-bbbb-333cccc4444) разрешение на получение сертификата.

URL-адрес Exchange токена. Оставьте его пустым, так как он используется только для единого входа в идентификаторе Microsoft Entra ID.

Идентификатор клиента. Введите идентификатор каталога (клиента), записанный ранее для приложения идентификатора Microsoft Entra ID или распространенных в зависимости от поддерживаемых типов учетных записей, выбранных при создании приложения Azure DD. Чтобы решить, какое значение следует назначить, выполните следующие критерии:

- При создании приложения идентификатора Microsoft Entra ID, если вы выбрали учетные записи только в этом каталоге организации (только Майкрософт — один клиент), введите идентификатор клиента, записанный ранее для приложения Идентификатора Microsoft Entra.

- Однако если вы выбрали учетные записи в любом каталоге организации (любой каталог идентификатора Microsoft Entra — мультитенантные и личные учетные записи Майкрософт, например Xbox, Outlook.com) или учетные записи в любом каталоге организации (каталог Microsoft Entra ID — Мультитенант), введите

commonвместо идентификатора клиента. В противном случае приложение Идентификатора Microsoft Entra проверяется с помощью клиента, идентификатор которого выбран и исключен личные учетные записи Майкрософт.

Данный клиент будет связан с пользователями, которые могут пройти проверку подлинности. Дополнительные сведения см. в разделе "Клиентство" в идентификаторе Microsoft Entra.

В области введите имена разрешения, выбранного в регистрации приложения. Для тестирования можно просто ввести:

openid profileПримечание.

Для идентификатора Microsoft Entra поле "Области " принимает регистр, разделенный пробелами список значений.

Выберите Сохранить.

Примечание.

Используя API Microsoft Graph, эти значения позволяют приложению получать доступ к данным Office 365. Кроме того, URL-адрес Exchange токенов должен оставаться пустым, так как он используется только для единого входа в идентификаторе Microsoft Entra.

Проверьте подключение

- Выберите запись подключения, чтобы открыть созданное соединение.

- Выберите "Проверить подключение" в верхней части панели параметров подключения поставщика услуг.

- При выполнении данного действия в первый раз должна открыться новая вкладка браузера с перечисленными разрешениями, которые запрашивает приложение, и предложение их принять.

- Выберите Принять.

- Затем необходимо перенаправить вас на страницу "Проверка подключения" на <страницу "Успешное подключение>".

Для получения токенов пользователя можно использовать имя этого подключения в коде бота.

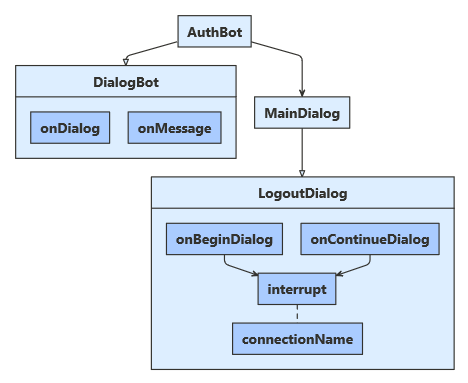

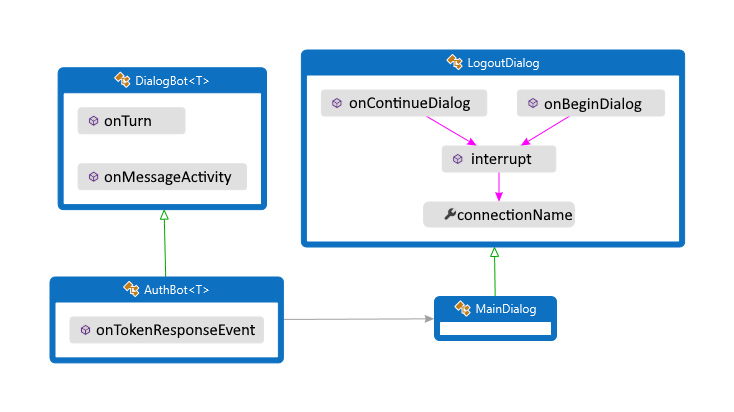

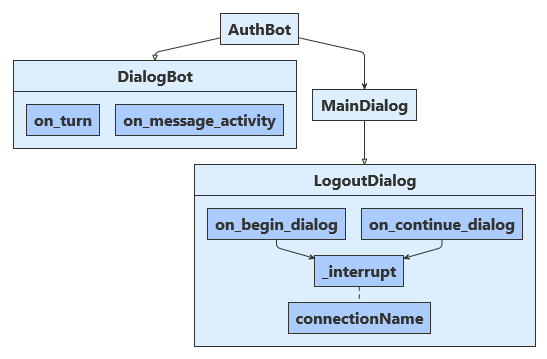

Подготовка кода бота

Чтобы завершить этот процесс, вам потребуется идентификатор приложения бота и пароль.

Клонируйте из репозитория GitHub пример, с которым вы хотите работать: проверка подлинности бота или проверка подлинности бота для Microsoft Graph.

Обновите файл appsettings.json:

параметру

ConnectionNameприсвойте значение имени подключения OAuth, которое вы добавили в бот;параметрам

MicrosoftAppIdиMicrosoftAppPasswordприсвойте значения идентификатора приложения бота и секрета приложения.В зависимости от символов, из которых состоит секрет бота, может потребоваться XML-экранирование пароля. Например, символ амперсанда (&) потребуется кодировать как

&.

{ "MicrosoftAppType": "", "MicrosoftAppId": "", "MicrosoftAppPassword": "", "MicrosoftAppTenantId": "", "ConnectionName": "" }Чтобы использовать OAuth в боте с размещением данных в общедоступном облаке, необходимо добавить в приложения следующие конфигурации.

"OAuthUrl": "<Regional-OAuth-Uri>", "ToChannelFromBotOAuthScope": "https://api.botframework.com", "ToChannelFromBotLoginUrlTemplate": "https://api.botframework.com", "PublicAzureChannel": "https://api.botframework.com", "ToBotFromChannelOpenIdMetadataUrl": "https://login.botframework.com/v1/.well-known/openidconfiguration", "ToBotFromEmulatorOpenIdMetadataUrl": "https://login.microsoftonline.com/common/v2.0/.well-known/openid-configuration", "ToBotFromChannelTokenIssuer": "https://api.botframework.com", "ToChannelFromBotLoginUrl": "https://login.microsoftonline.com/botframework.com",Где <регион-OAuth-URL> является одним из следующих URI:

URI-адрес Description https://europe.api.botframework.comДля общедоступных облачных ботов с размещением данных в Европе. https://unitedstates.api.botframework.comДля общедоступных облачных ботов с размещением данных в США. https://india.api.botframework.comДля общедоступных облачных ботов с размещением данных в Индии. Обновление Startup.cs:

Чтобы использовать OAuth в недоступных облаках Azure, таких как облако для государственных организаций, необходимо добавить следующий код в файл Startup.cs .

string uri = "<uri-to-use>"; MicrosoftAppCredentials.TrustServiceUrl(uri); OAuthClientConfig.OAuthEndpoint = uri;Где <универсальный код ресурса (URI)> является одним из следующих URI:

URI-адрес Description https://api.botframework.azure.usДля США правительственных облачных ботов без расположения данных. https://api.botframework.comДля общедоступных облачных ботов без расположения данных. Это универсальный код ресурса (URI) по умолчанию и не требует изменения в Startup.cs.

Чтобы получить идентификатор приложения Майкрософт и значения пароля приложения Майкрософт, см. раздел "Получить пароль регистрации".

Примечание.

Теперь вы можете опубликовать этот код бота в подписке Azure (щелкните правой кнопкой мыши проект и выберите "Опубликовать"), но для этой статьи не требуется. Вам нужно настроить конфигурацию публикации, которая использует план приложения и размещения, с помощью которого выполнялась настройка бота на портале Azure.

Тестирование бота с помощью эмулятора

Если это еще не сделано, установите эмулятор Bot Framework. См. также отладку с помощью эмулятора.

Чтобы пример входа бота работал, необходимо настроить эмулятор, как показано в разделе "Настройка эмулятора для проверки подлинности".

Тестирование

После настройки механизма проверки подлинности можно выполнить фактическое тестирование примера бота.

Примечание.

Возможно, вам будет предложено ввести магический код, так как реализуется пример бота. Этот магический код рассматривается в документе RFC#7636 и предназначен для добавления дополнительного элемента безопасности. При удалении магического кода возникает повышенный риск безопасности. Это можно устранить с помощью Direct Line с включенной расширенной проверкой подлинности. Дополнительные сведения см. в статье о расширенной проверке подлинности Bot Framework.

- Запустите пример бота на локальном компьютере.

- Запустите эмулятор Bot Framework.

- При подключении к боту необходимо указать идентификатор приложения бота и пароль.

- Идентификатор приложения и пароль можно получить в области регистрации приложений Azure. Это те же значения, которые вы назначили боту в файле

appsettings.jsonили.env. В эмуляторе эти значения назначаются в файле конфигурации или при первом подключении к боту. - Вы также можете экранировать пароль (XML) в коде бота.

- Идентификатор приложения и пароль можно получить в области регистрации приложений Azure. Это те же значения, которые вы назначили боту в файле

- Чтобы просмотреть список доступных команд для бота и проверить функции проверки подлинности, введите

help. - После выполнения входа и до момента выхода не требуется повторно предоставлять учетные данные.

- Чтобы выйти и отменить проверку подлинности, введите

logout.

Примечание.

Для проверки подлинности бота требуется использовать службу Bot Connector. Служба получает доступ к данным из ресурса Azure Bot.

Пример проверки подлинности

В примере Аутентификация бота диалог получает маркер пользователя после входа пользователя в систему.

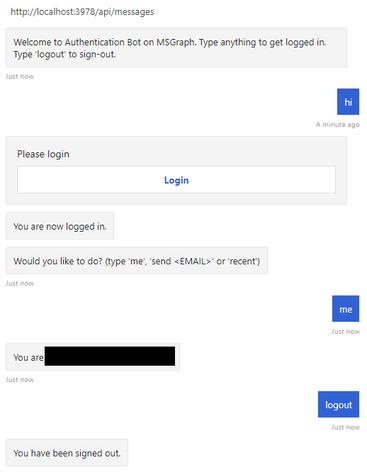

Пример проверки подлинности для Microsoft Graph

В примере проверки подлинности Бота для Microsoft Graph диалоговое окно предназначено для принятия ограниченного набора команд после входа пользователя.

Дополнительная информация:

Когда пользователь приказывает боту выполнить некоторые действия, которые требуют пользовательского входа, бот может с помощью OAuthPrompt инициировать извлечение токена для данного соединения. OAuthPrompt создает поток получения маркера, который выполняет следующие действия.

- Проверка наличия маркера для текущего пользователя и подключения Служба Bot Azure AI. Если есть маркер, возвращается маркер.

- Если в azure AI Служба Bot нет кэшированного токена, создается кнопка входа,

OAuthCardкоторую пользователь может выбрать. - После нажатия

OAuthCardкнопки входа azure AI Служба Bot отправить бот маркера пользователя напрямую или представить пользователю код проверки подлинности с 6 цифрами, чтобы войти в окно чата. - Если пользователю предоставлен код аутентификации, бот позднее обменивает этот код на маркер пользователя.

В следующих разделах объясняется, как этот пример реализует некоторые распространенные задачи проверки подлинности.

Использование запроса OAuth для входа пользователя и получения маркера

Dialogs\MainDialog.cs

Добавьте запрос OAuth в MainDialog с помощью конструктора. Здесь мы получаем значение имени подключения из файла appsettings.json.

AddDialog(new OAuthPrompt(

nameof(OAuthPrompt),

new OAuthPromptSettings

{

ConnectionName = ConnectionName,

Text = "Please Sign In",

Title = "Sign In",

Timeout = 300000, // User has 5 minutes to login (1000 * 60 * 5)

}));

В шаге диалога укажите BeginDialogAsync для запуска командной строки OAuth, в которой пользователю будет предложено войти в систему.

- Если пользователь уже выполнил вход, будет создано событие ответа маркера без подтверждения пользователя.

- В противном случае пользователю будет предложено войти в систему. Azure AI Служба Bot отправляет событие ответа маркера после попытки входа пользователя.

return await stepContext.BeginDialogAsync(nameof(OAuthPrompt), null, cancellationToken);

В следующем шаге диалога проверьте наличие маркера в результате, полученном от предыдущего шага. Если он не имеет значения NULL, пользователь успешно вошел в систему.

// Get the token from the previous step. Note that we could also have gotten the

// token directly from the prompt itself. There is an example of this in the next method.

var tokenResponse = (TokenResponse)stepContext.Result;

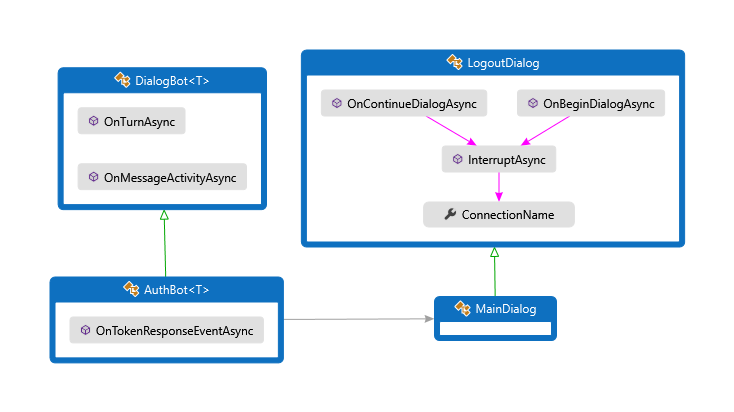

Ожидание метода TokenResponseEvent

Когда вы запускаете командную строку OAuth, она ожидает события получения маркера, из которого затем извлекает маркер пользователя.

Bots\AuthBot.cs

AuthBot наследуется от ActivityHandler и явным образом обрабатывает действия ответа маркера. Здесь мы продолжаем активный диалог, что позволяет командной строке OAuth обработать событие и получить маркер.

protected override async Task OnTokenResponseEventAsync(ITurnContext<IEventActivity> turnContext, CancellationToken cancellationToken)

{

Logger.LogInformation("Running dialog with Token Response Event Activity.");

// Run the Dialog with the new Token Response Event Activity.

await Dialog.RunAsync(turnContext, ConversationState.CreateProperty<DialogState>(nameof(DialogState)), cancellationToken);

}

Выход пользователя

Рекомендуется явно выйти из сети, а не полагаться на время ожидания подключения.

Dialogs\LogoutDialog.cs

private async Task<DialogTurnResult> InterruptAsync(DialogContext innerDc, CancellationToken cancellationToken = default(CancellationToken))

{

if (innerDc.Context.Activity.Type == ActivityTypes.Message)

{

var text = innerDc.Context.Activity.Text.ToLowerInvariant();

if (text == "logout")

{

// The UserTokenClient encapsulates the authentication processes.

var userTokenClient = innerDc.Context.TurnState.Get<UserTokenClient>();

await userTokenClient.SignOutUserAsync(innerDc.Context.Activity.From.Id, ConnectionName, innerDc.Context.Activity.ChannelId, cancellationToken).ConfigureAwait(false);

await innerDc.Context.SendActivityAsync(MessageFactory.Text("You have been signed out."), cancellationToken);

return await innerDc.CancelAllDialogsAsync(cancellationToken);

}

}

return null;

}

Добавление аутентификации Teams

OAuth обрабатывается иначе в Teams, чем в других каналах. Пример бота проверки подлинности Teams (в C#, JavaScript, Java или Python) демонстрирует, как правильно реализовать проверку подлинности для Teams.

Дополнительные материалы

- Дополнительные ресурсы Bot Framework содержат ряд ссылок с сопроводительной информацией.

- Репозиторий с пакетом SDK Bot Framework содержит дополнительные сведения о репозиториях, примерах, средствах и спецификациях для пакета SDK Bot Builder.