Авторизация запроса управляемого удостоверения с помощью идентификатора Microsoft Entra

Служба Azure Web PubSub поддерживает идентификатор Microsoft Entra для авторизации запросов из управляемых удостоверений.

В этой статье показано, как настроить ресурс Web PubSub и код для авторизации запроса к ресурсу Web PubSub из управляемого удостоверения.

Настройка управляемых удостоверений

Первым шагом является настройка управляемых удостоверений.

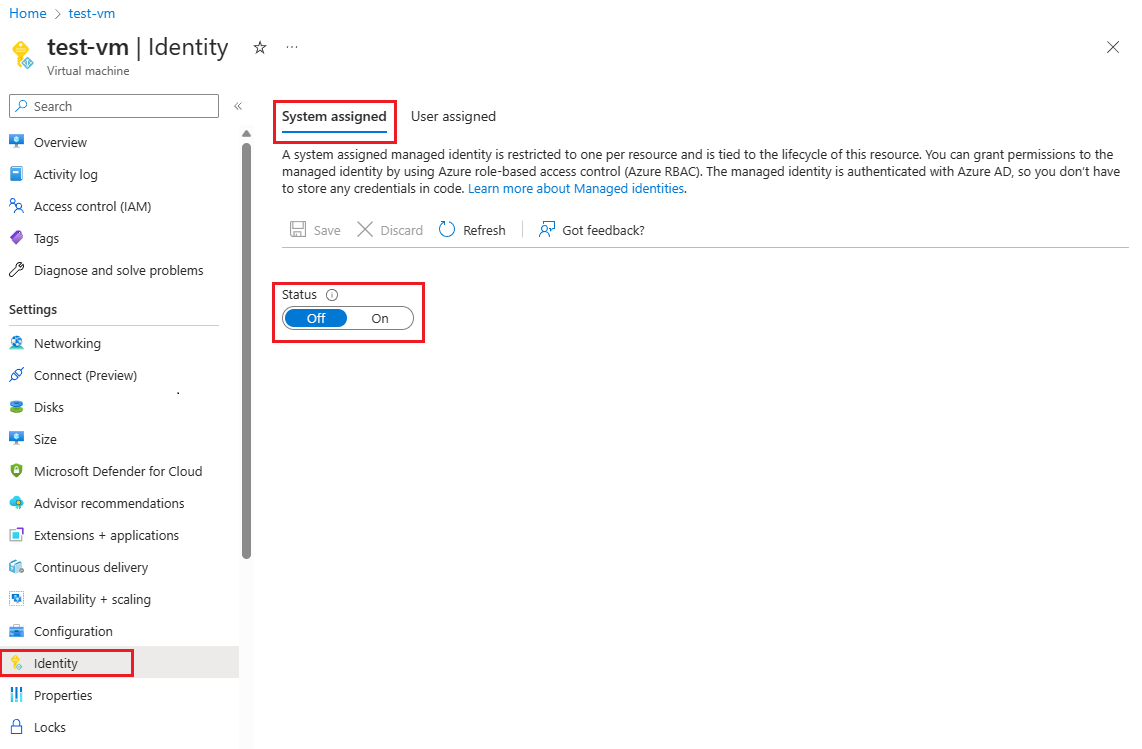

В этом разделе описана настройка управляемого удостоверения, назначаемого системой, на виртуальной машине с помощью портал Azure.

В портал Azure найдите виртуальную машину и выберите виртуальную машину.

В разделе Параметры выберите пункт Удостоверение.

На вкладке "Назначаемая системой" установите значение "Состояние включено".

Щелкните Сохранить, чтобы подтвердить изменения.

Создание управляемого удостоверения, назначаемого пользователем

Узнайте, как создать управляемое удостоверение, назначаемое пользователем.

Настройка управляемых удостоверений на других платформах

- Настройка управляемых удостоверений для ресурсов Azure на виртуальной машине с помощью портал Azure

- Настройка управляемых удостоверений для ресурсов Azure на виртуальной машине Azure с помощью Azure PowerShell

- Настройка управляемых удостоверений для ресурсов Azure на виртуальной машине Azure с помощью Azure CLI

- Настройка управляемых удостоверений для ресурсов Azure на виртуальной машине Azure с помощью шаблона

- Настройка управляемых удостоверений для ресурсов Azure на виртуальной машине с помощью пакета SDK Azure

Настройка управляемых удостоверений для службы приложение Azure и Функции Azure

Узнайте, как использовать управляемые удостоверения для Служба приложений и функций.

Добавление назначения ролей в портал Azure

В этом разделе показано, как назначить роль владельца службы Web PubSub системе для ресурса Web PubSub.

Примечание.

Вы можете назначить роль любой области, включая группу управления, подписку, группу ресурсов и один ресурс. Дополнительные сведения о области см. в статье "Общие сведения о области" для Azure RBAC.

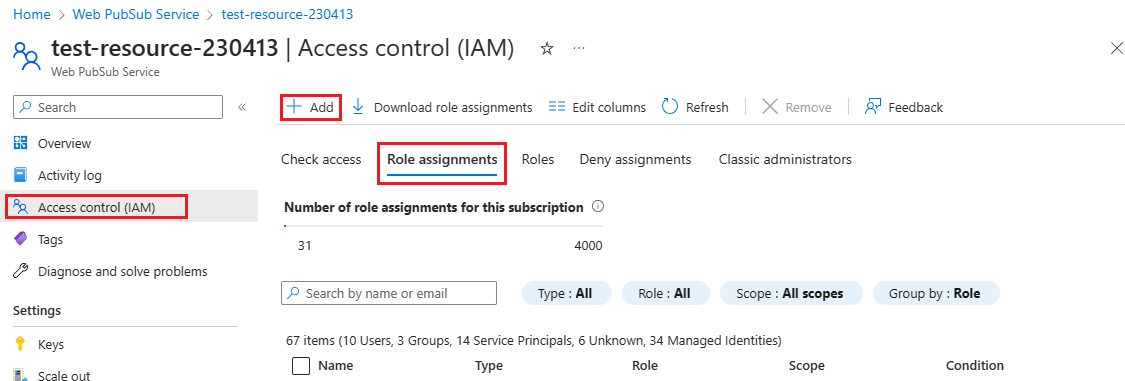

В портал Azure перейдите к ресурсу Web PubSub.

В меню слева выберите элемент управления доступом (IAM), чтобы отобразить параметры управления доступом для экземпляра Web PubSub.

Перейдите на вкладку "Назначения ролей" и просмотрите назначения ролей в этой области.

На следующем снимке экрана показан пример области управления доступом (IAM) для ресурса Web PubSub:

Выберите Добавить>Добавить назначение ролей.

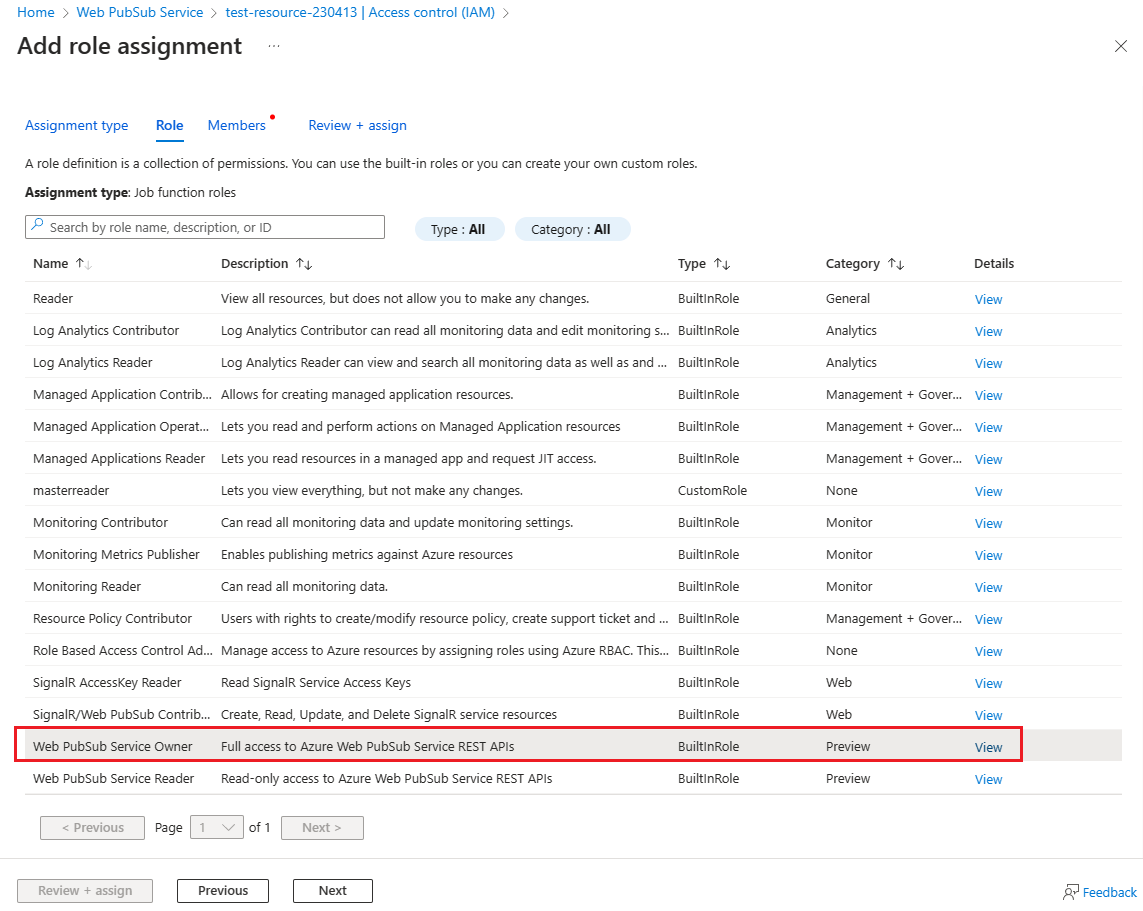

Перейдите на вкладку " Роли " и выберите владельца службы Web PubSub.

Выберите Далее.

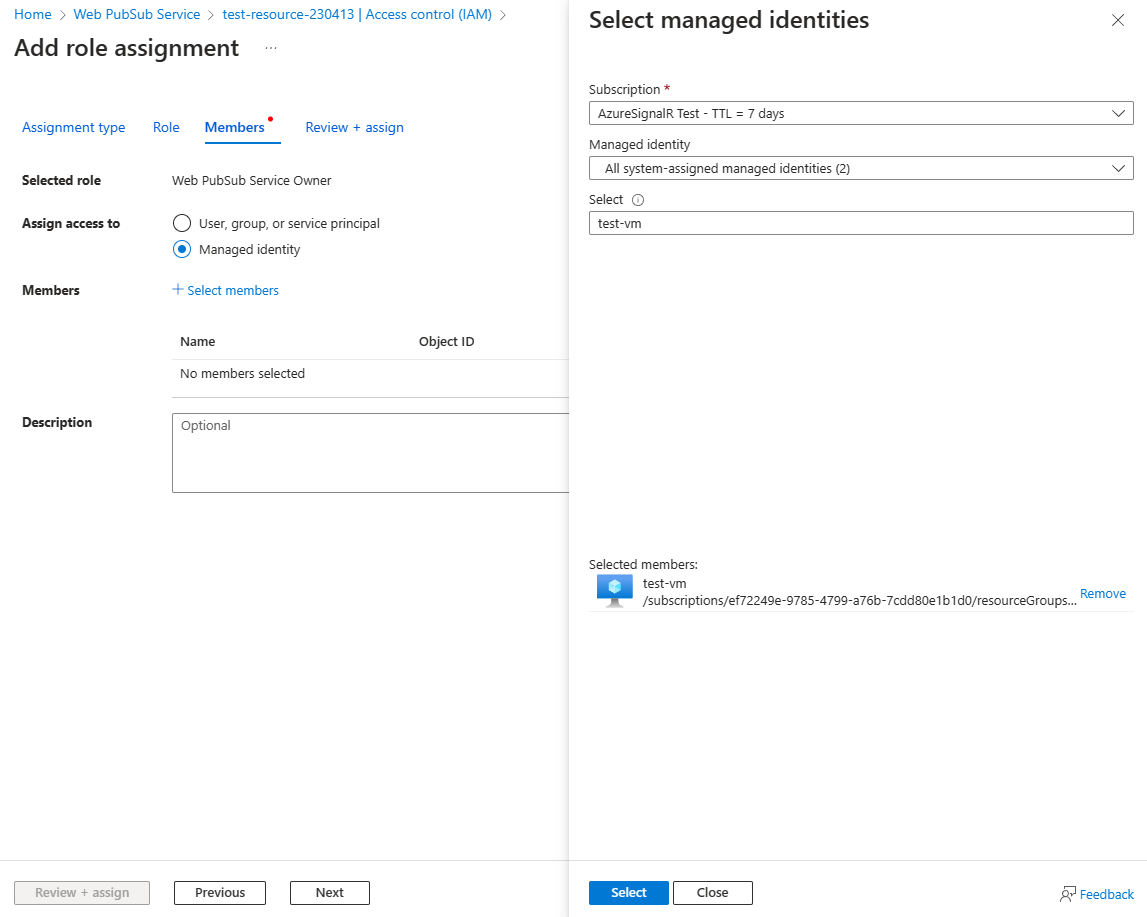

Перейдите на вкладку "Члены ". В разделе "Назначение доступа" выберите "Управляемое удостоверение".

Выберите "Выбрать участников".

На панели "Выбор управляемых удостоверений>" выберите виртуальную машину, назначаемую системой.

Найдите и выберите виртуальную машину, которой нужно назначить роль.

Нажмите кнопку " Выбрать ", чтобы подтвердить выбор.

Выберите Далее.

Выберите "Рецензирование" и " Назначить ", чтобы подтвердить изменение.

Внимание

Для распространения назначений ролей Azure может потребоваться до 30 минут.

Дополнительные сведения о назначении ролей Azure и управлении ими см. в следующих статьях:

- Назначение ролей Azure с помощью портала Azure

- Назначение ролей Azure с помощью REST API

- Назначение ролей Azure с помощью Azure PowerShell

- Назначение ролей Azure с помощью Azure CLI

- Назначение ролей Azure с помощью шаблона Azure Resource Manager

Примеры кодов, использующих авторизацию Microsoft Entra

Получите примеры, использующие авторизацию Microsoft Entra на четырех официально поддерживаемых языках программирования: