Параметры подключения

Применимо к: База данных SQL Azure

базе данных SQL в Fabric

В этой статье приведены параметры, управляющие подключением к серверу для базы данных SQL Azure и базы данных SQL в Microsoft Fabric.

- Для получения дополнительных сведений о различных компонентах, которые направляют сетевой трафик и политики подключения, см. архитектуру подключения.

- Эта статья не относится к Управляемому экземпляру SQL Azure, вместо этого см. статью "Подключение приложения к Управляемому экземпляру SQL Azure".

- Эта статья не применяется к Azure Synapse Analytics.

- Параметры, управляющие подключением к выделенным пулам SQL в Azure Synapse Analytics, см. в параметрах подключения Azure Synapse Analytics.

- Строки подключения к пулам Azure Synapse Analytics см. в статье Connect to Synapse SQL.

- Руководство по настройке правил брандмауэра для IP-адресов для Azure Synapse Analytics с помощью рабочих областей см. в этой статье.

Сеть или подключение

Эти параметры можно изменить на логическом сервере.

Изменение доступа к общедоступной сети

Можно изменить доступ к общедоступной сети для базы данных SQL Azure с помощью портала Azure, Azure PowerShell и Azure CLI.

Примечание.

Эти параметры вступают в силу сразу же после применения. Ваши клиенты могут столкнуться с потерей подключения, если они не соответствуют требованиям для каждого параметра.

Чтобы включить доступ к общедоступной сети для логического сервера, на котором размещены базы данных, выполните следующие действия.

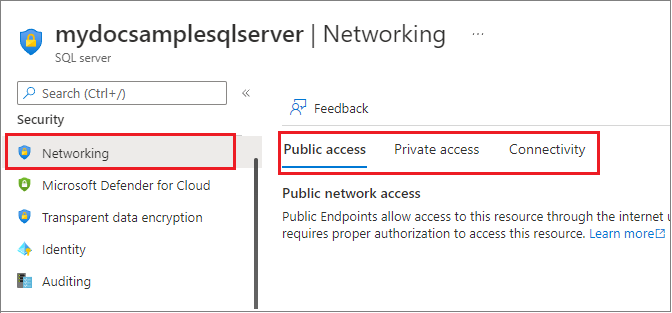

- Перейдите к портал Azure и перейдите на логический сервер в Azure.

- В разделе "Безопасность" выберите страницу "Сеть ".

- Выберите вкладку Общедоступный доступ, затем установите доступ к общедоступной сети на Выбор сетей.

На этой странице можно добавить правило виртуальной сети, а также настроить правила брандмауэра для общедоступной конечной точки.

Выберите вкладку "Закрытый доступ", чтобы настроить частную конечную точку.

Запретить доступ из общедоступной сети

Значение по умолчанию для параметра доступа к общедоступной сети — Disable. Клиенты могут подключаться к базе данных с помощью общедоступных конечных точек (с правилами брандмауэра на уровне IP-адреса сервера или с правилами брандмауэра виртуальной сети), или частных конечных точек (используя Azure Private Link), как описано в обзоре сетевого доступа.

Если для общедоступного сетевого доступа задано значение Disable, разрешены только подключения из частных конечных точек. Все подключения из общедоступных конечных точек будут отклонены с сообщением об ошибке, аналогичным:

Error 47073

An instance-specific error occurred while establishing a connection to SQL Server.

The public network interface on this server is not accessible.

To connect to this server, use the Private Endpoint from inside your virtual network.

Если для общедоступного сетевого доступа задано значение Disable, любые попытки добавить, удалить или изменить правила брандмауэра будут отклонены с сообщением об ошибке, аналогичным:

Error 42101

Unable to create or modify firewall rules when public network interface for the server is disabled.

To manage server or database level firewall rules, please enable the public network interface.

Убедитесь, что общий доступ к сети установлен на выбранные сети, чтобы можно было добавлять, удалять или изменять правила брандмауэра для базы данных SQL Azure.

Минимальная версия TLS

Минимальный параметр версии TLS позволяет клиентам выбрать версию TLS, которую использует база данных SQL. Минимальную версию TLS можно изменить с помощью портал Azure, Azure PowerShell и Azure CLI.

В настоящее время База данных SQL Azure поддерживает TLS 1.0, 1.1, 1.2 и 1.3. Установка минимальной версии TLS гарантирует, что поддерживаются более новые версии TLS. Например, при выборе версии TLS 1.1 принимаются только соединения по TLS 1.1 и 1.2, а соединения по TLS 1.0 отклоняются. После тестирования убедитесь, что приложения поддерживают его, рекомендуется установить минимальную версию TLS на 1.3. Эта версия включает исправления уязвимостей, обнаруженных в предыдущих версиях, и является максимальной версией TLS, поддерживаемой в базе данных SQL Azure.

Предстоящие изменения в пенсионной системе

Azure объявила, что поддержка старых версий TLS (TLS 1.0 и 1.1) заканчивается 31 августа 2025 г. Для получения дополнительной информации см. статью Об прекращении поддержки TLS 1.0 и 1.1.

Начиная с ноября 2024 г. вы больше не сможете установить минимальную версию TLS для клиентских подключений базы данных SQL Azure ниже TLS 1.2.

Настройка минимальной версии TLS

Минимальную версию TLS для клиентских подключений можно настроить с помощью портал Azure, Azure PowerShell или Azure CLI.

Внимание

- Значение по умолчанию для минимальной версии TLS — "Разрешить все версии". После применения версии TLS невозможно вернуться к значениям по умолчанию.

- Принудительное применение протокола TLS 1.3 может вызвать проблемы с подключениями от клиентов, которые не поддерживают TLS 1.3, так как не все драйверы и операционные системы поддерживают TLS 1.3.

Для заказчиков, использующих приложения, которые применяют более ранние версии TLS, рекомендуется указывать минимальную версию TLS в соответствии с требованиями конкретного приложения. Если требования к приложению неизвестны или рабочие нагрузки используют старые драйверы, которые больше не поддерживаются, рекомендуется не устанавливать минимальную версию TLS.

Дополнительные сведения см. в разделе Рекомендации по использованию протокола TLS для подключения к базе данных SQL.

После установки минимальной версии TLS клиенты, использующие версию TLS ниже минимальной версии TLS сервера, не смогут пройти проверку подлинности с следующей ошибкой:

Error 47072

Login failed with invalid TLS version

Примечание.

Минимальная версия TLS применяется на уровне приложения. Средства, пытающиеся определить поддержку TLS на уровне протокола, могут возвращать версии TLS в дополнение к минимальной требуемой версии при выполнении непосредственно с конечной точкой базы данных SQL.

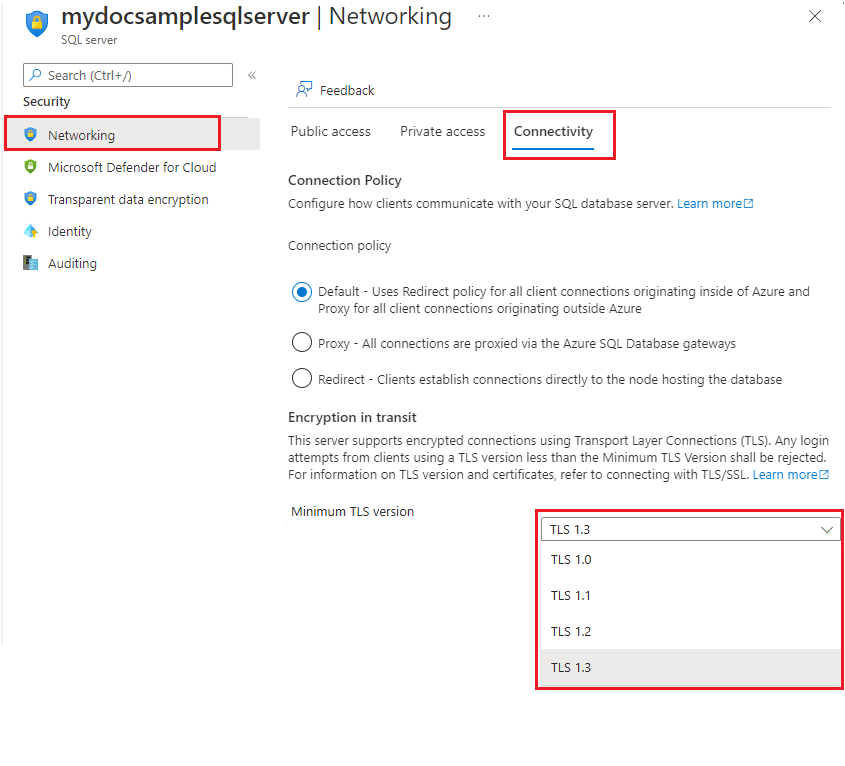

- Перейдите к портал Azure и перейдите на логический сервер в Azure.

- В разделе "Безопасность" выберите страницу "Сеть ".

- Перейдите на вкладку "Подключение". Выберите минимальную версию TLS, необходимую для всех баз данных, связанных с сервером, и нажмите кнопку "Сохранить".

Определение клиентских подключений

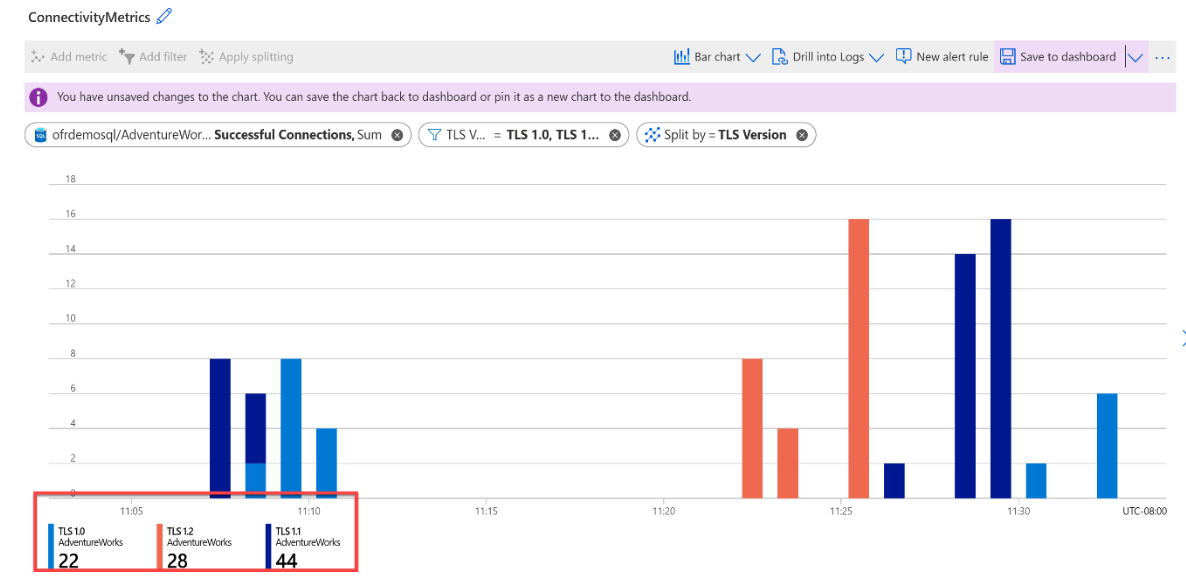

Портал Azure и журналы аудита SQL можно использовать для идентификации клиентов, подключающихся с помощью TLS 1.0 и 1.1.

В портале Azure перейдите на вкладку Метрики в разделе Мониторинг для вашего ресурса базы данных, а затем отфильтруйте по успешным подключениям и по версиям TLS = 1.0:1.1.

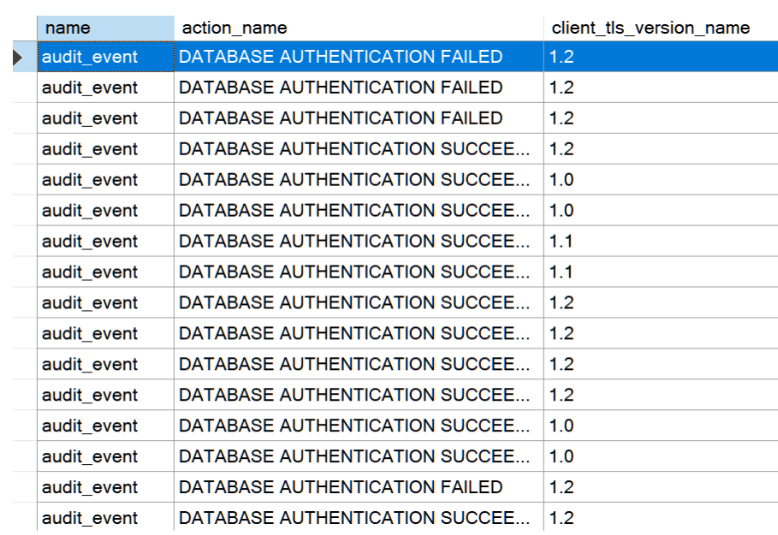

Вы также можете сделать запрос к sys.fn_get_audit_file непосредственно в вашей базе данных, чтобы просмотреть client_tls_version_name в файле аудита и найти события с именем audit_event.

Изменение политики подключения

Политика подключения определяет, как клиенты подключаются. Мы настоятельно рекомендуем политику подключения Redirect вместо политики подключения Proxy для минимальной задержки и максимальной пропускной способности.

Политику подключения можно изменить с помощью портал Azure, Azure PowerShell и Azure CLI.

Можно изменить политику подключения для логического сервера с помощью портал Azure.

- Перейдите на портал Azure. Перейдите на логический сервер в Azure.

- В разделе "Безопасность" выберите страницу "Сеть ".

- Перейдите на вкладку "Подключение ". Выберите нужную политику подключения и нажмите кнопку "Сохранить".