Установка агента Azure Monitor на клиентских устройствах Windows с помощью установщика клиента

Используйте установщик клиента для установки агента Azure Monitor на клиентских устройствах Windows и отправки данных мониторинга в рабочую область Log Analytics.

Расширение агента Azure Monitor и установщик устанавливают один и тот же базовый агент и используют правила сбора данных (DCR) для настройки сбора данных.

В этой статье объясняется, как установить агент Azure Monitor на клиентских устройствах Windows с помощью установщика клиента и как связать контроллеры домена с клиентскими устройствами Windows.

Примечание.

В этой статье приводятся конкретные рекомендации по установке агента Azure Monitor на клиентских устройствах Windows при условии ограничений. Стандартные инструкции по установке и управлению агентом см. в руководстве по управлению расширениями агента.

Сравнение с расширением виртуальной машины

Ниже приведено сравнение использования клиентского установщика и использования расширения виртуальной машины для агента Azure Monitor:

| Функциональный компонент | Метод для виртуальных машин или серверов с помощью расширения | Метод для клиентов с помощью установщика |

|---|---|---|

| Способ установки агента | Расширение виртуальной машины | Установщик клиента |

| Агент, установленный | Агент Azure Monitor | Агент Azure Monitor |

| Проверка подлинности | Управляемое удостоверение | Токен устройства Microsoft Entra |

| Центральная конфигурация | Запросы на изменение структуры | Запросы на изменение структуры |

| Связывание правил конфигурации с агентами | контроллеры домена напрямую связываются с отдельными ресурсами виртуальной машины | Контроллеры домена связываются с отслеживаемой объектом, который сопоставляется со всеми устройствами в клиенте Microsoft Entra |

| Отправка данных в Log Analytics | Конечные точки Log Analytics | Конечные точки Log Analytics |

| Поддерживаемые компоненты | Все документированные функции | Функции, зависящие от расширения агента Azure Monitor, которые не требуют дополнительных расширений (включает поддержку фильтрации событий Microsoft Sentinel Windows) |

| Параметры сети | Поддержка прокси-сервера, поддержка приватного канала | Поддержка только прокси-сервера |

Поддерживаемые типы устройств

| Тип устройства | Поддерживается? | Метод установки | Дополнительная информация: |

|---|---|---|---|

| Windows 11, 10 настольных компьютеров, рабочих станций | Да | Установщик клиента | Устанавливает агент с помощью установщика Windows MSI. |

| Ноутбуки с Windows 11, 10 | Да | Установщик клиента | Устанавливает агент с помощью установщика WINDOWS MSI (установка работает на ноутбуках, но агент еще не оптимизирован для потребления батареи или сети). |

| Виртуальные машины, масштабируемые наборы | No | Расширение виртуальной машины | Устанавливает агент с помощью платформы расширений Azure. |

| Локальные серверы | No | Расширение виртуальной машины (с агентом Azure Arc) | Устанавливает агент с помощью платформы расширения Azure, предоставленной для локальной среды, установив агент Azure Arc. |

Необходимые компоненты

Компьютер должен работать под управлением клиентской ОС Windows версии 10 RS4 или более поздней версии.

Чтобы скачать установщик, на компьютере должна быть установлена распространяемая версия C++ версии 2015 или более поздняя.

Компьютер должен быть присоединен к клиенту Microsoft Entra (присоединенным или гибридным компьютерам). Когда компьютер присоединен к домену, агент может получить маркеры устройств Microsoft Entra для проверки подлинности и получения контроллеров домена из Azure.

Проверьте, требуются ли разрешения администратора клиента в клиенте Microsoft Entra.

Устройство должно иметь доступ к следующим конечным точкам HTTPS:

global.handler.control.monitor.azure.com<virtual-machine-region-name>.handler.control.monitor.azure.com(Пример:

westus.handler.control.azure.com)<log-analytics-workspace-id>.ods.opinsights.azure.com(Пример:

12345a01-b1cd-1234-e1f2-1234567g8h99.ods.opinsights.azure.com)Если вы используете закрытые ссылки для агента, необходимо также добавить конечные точки сбора данных.

DCR, который требуется связать с устройствами. Если он еще не существует, создайте правило сбора данных. Пока не свяжите правило с ресурсами.

Прежде чем использовать любой командлет PowerShell, убедитесь, что модуль PowerShell, связанный с командлетом, установлен и импортирован.

Ограничения

- Правила сбора данных, создаваемые для клиентских компьютеров Windows, могут использовать только всю область клиента Microsoft Entra. То есть правило сбора данных, которое вы связываете с отслеживаемый объект, применяется ко всем клиентским компьютерам Windows, на которых устанавливается агент Azure Monitor с помощью этого установщика клиента в клиенте. Детализированное назначение с помощью правил сбора данных пока не поддерживается для клиентских устройств Windows.

- Агент Azure Monitor не поддерживает мониторинг компьютеров Windows, подключенных через частные каналы Azure.

- Агент, установленный с помощью установщика клиента Windows, предназначен главным образом для настольных компьютеров Или рабочих станций Windows, которые всегда подключены. Хотя агент Azure Monitor можно установить на ноутбуки с помощью установщика, агент не оптимизирован для потребления батареи и сетевых ограничений на ноутбуке.

- Метрики Azure Monitor не поддерживаются в качестве назначения для клиентских устройств Windows.

Установка агента

Скачайте установщик WINDOWS MSI агента.

Его также можно скачать в портал Azure. В меню портала перейдите к разделу "Мониторинг>правил> сбора данных", как показано на следующем снимке экрана:

Откройте окно командной строки администратора с повышенными привилегиями и измените каталог на расположение, в котором вы скачали установщик.

Чтобы установить с параметрами по умолчанию, выполните следующую команду:

msiexec /i AzureMonitorAgentClientSetup.msi /qnЧтобы установить пользовательские пути к файлам, параметры сетевого прокси-сервера или в облаке, отличном от публикации, используйте следующую команду. Используйте значения из следующей таблицы.

msiexec /i AzureMonitorAgentClientSetup.msi /qn DATASTOREDIR="C:\example\folder"Параметр Описание INSTALLDIRПуть к каталогу, в котором установлены двоичные файлы агента. DATASTOREDIRПуть к каталогу, в котором агент хранит свои операционные журналы и данные. PROXYUSEНеобходимо задать для trueиспользования прокси-сервера.PROXYADDRESSЗадайте для прокси-адреса. PROXYUSEнеобходимо задатьtrueправильное применение.PROXYUSEAUTHУстановите значение true, если прокси-сервер требует проверки подлинности.PROXYUSERNAMEЗадайте имя пользователя прокси-сервера. PROXYUSEиPROXYUSEAUTHдолжен иметь значениеtrue.PROXYPASSWORDЗадайте для пароля прокси-сервера. PROXYUSEиPROXYUSEAUTHдолжен иметь значениеtrue.CLOUDENVЗадайте для имени облака: Azure Commercial,Azure China, ,Azure US GovAzure USNatилиAzure USSec.Проверьте установку:

- Откройте панель управления> Programs и компоненты. Убедитесь, что агент Azure Monitor отображается в списке программ.

- Откройте службы и убедитесь, что агент Azure Monitor отображается и состояние запущено.

Перейдите к следующему разделу, чтобы создать отслеживаемый объект для связывания с контроллерами домена для запуска агента.

Примечание.

При установке агента с помощью установщика клиента в настоящее время невозможно обновить параметры локального агента после установки агента. Чтобы обновить эти параметры, удалите и переустановите агент Azure Monitor.

Создание и связывание отслеживаемого объекта

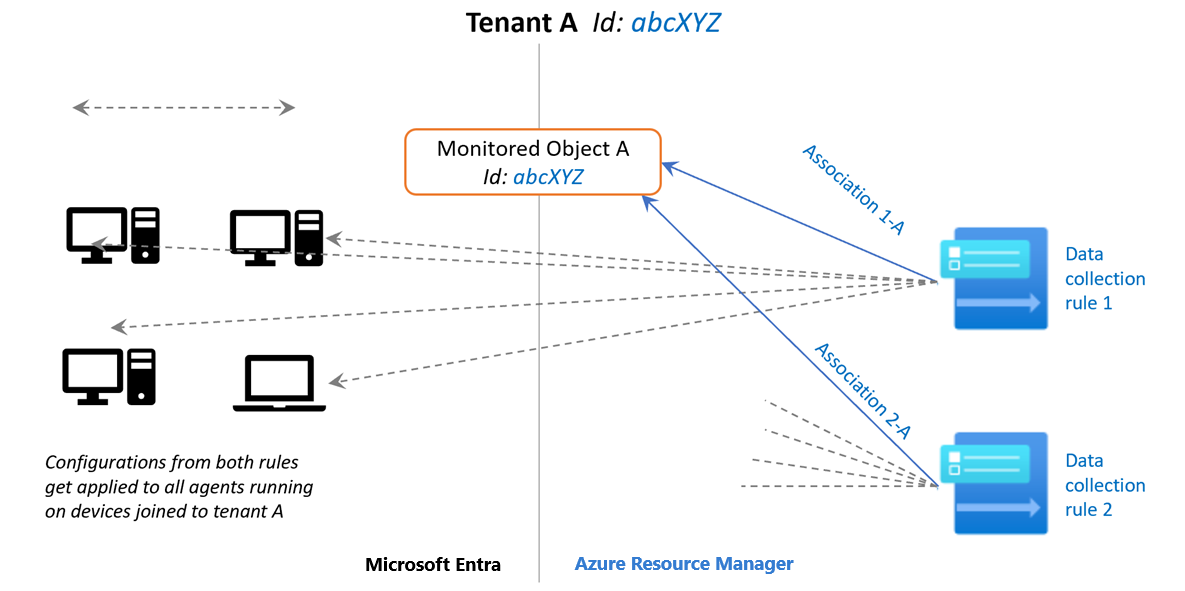

Затем создайте отслеживаемый объект, представляющий клиент Microsoft Entra в Azure Resource Manager. Затем контроллеры домена связаны с сущностью Azure Resource Manager. Azure связывает отслеживаемый объект со всеми клиентскими компьютерами Windows в одном клиенте Microsoft Entra.

В настоящее время область этой связи ограничена клиентом Microsoft Entra. Конфигурация, применяемая к клиенту Microsoft Entra, применяется ко всем устройствам, которые являются частью клиента и запускаем агента, установленного с помощью установщика клиента. Агенты, установленные с помощью расширения виртуальной машины, не входят в область и не затрагиваются.

На следующем рисунке показано, как работает отслеживаемое сопоставление объектов:

Затем перейдите к следующему разделу, чтобы создать и связать контроллеры домена с отслеживаемым объектом с помощью REST API или команд Azure PowerShell.

Требуемые разрешения

Так как отслеживаемый объект является ресурсом уровня клиента, область разрешений больше области разрешений, необходимых для подписки. Администратор клиента Azure может потребоваться для выполнения этого шага. Выполните действия, чтобы повысить уровень администратора клиента Microsoft Entra в качестве администратора клиента Azure. Он предоставляет разрешения владельца администратора Microsoft Entra в корневой области. Эта область разрешений необходима для всех методов, описанных в следующем разделе.

Использование интерфейсов REST API

В следующих разделах описаны шаги по созданию DCR и связыванию его с отслеживаемым объектом с помощью REST API:

- Назначьте роль участника отслеживаемых объектов оператору.

- Создайте отслеживаемый объект.

- Свяжите DCR с отслеживаемого объекта.

Эти задачи также описаны:

- Вывод списка связей с отслеживаемого объекта.

- Отсоедините DCR от отслеживаемого объекта.

Назначение роли участника отслеживаемых объектов оператору

На этом шаге предоставляются разрешения на создание и связывание отслеживаемого объекта с пользователем или группой.

URI запроса

PUT https://management.azure.com/providers/microsoft.insights/providers/microsoft.authorization/roleassignments/{roleAssignmentGUID}?api-version=2021-04-01-preview

Параметры универсального кода ресурса

| Имя. | In | Тип | Описание |

|---|---|---|---|

roleAssignmentGUID |

path | строка | Укажите любой действительный глобальный уникальный идентификатор (GUID). Вы можете создать GUID с помощью генератора GUID. |

Заголовки

- Авторизация: маркер носителя Azure Resource Manager (используйте Get-AzAccessToken или другой метод)

- Тип содержимого: приложение или JSON

Текст запроса

{

"properties":

{

"roleDefinitionId":"/providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b",

"principalId":"aaaaaaaa-aaaa-aaaa-aaaa-aaaaaaaaaaaa"

}

}

Параметры запроса

| Имя | Описание |

|---|---|

roleDefinitionId |

Фиксированное значение: идентификатор определения роли участника отслеживаемых объектов: /providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b |

principalId |

Object Id Укажите значение удостоверения пользователя, которому должна быть назначена роль. Это может быть пользователь, который поднялся на начале шага 1 или другой пользователь или группа, который выполняет последующие действия. |

После завершения этого шага повторно выполните проверку подлинности сеанса и повторно укажите маркер носителя Azure Resource Manager.

Создание отслеживаемого объекта

На этом шаге создается отслеживаемый объект для области клиента Microsoft Entra. Он используется для представления клиентских устройств, подписанных удостоверением клиента Microsoft Entra.

Необходимые разрешения: любой пользователь, имеющий роль участника отслеживаемых объектов в соответствующей области, может выполнить эту операцию, как назначено на шаге 1.

URI запроса

PUT https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}?api-version=2021-09-01-preview

Параметры универсального кода ресурса

| Имя. | In | Тип | Описание |

|---|---|---|---|

AADTenantId |

path | строка | Идентификатор клиента Microsoft Entra, к которому принадлежит устройство. Отслеживаемый объект создается с помощью того же идентификатора. |

Заголовки

- Авторизация: маркер носителя Azure Resource Manager

- Тип содержимого: приложение или JSON

Текст запроса

{

"properties":

{

"location":"eastus"

}

}

Параметры запроса

| Имя | Описание |

|---|---|

location |

Регион Azure, в котором хранится отслеживаемый объект. Это должен быть тот же регион , в котором вы создали DCR. Этот регион — это расположение, в котором происходит взаимодействие с агентом. |

Связывание DCR с отслеживаемого объекта

Теперь вы связываете DCR с отслеживаемым объектом, создавая связи правил сбора данных (DCRAs).

Необходимые разрешения: любой пользователь, имеющий роль участника отслеживаемых объектов в соответствующей области, может выполнить эту операцию, как назначено на шаге 1.

URI запроса

PUT https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

Пример URI запроса

PUT https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

Параметры универсального кода ресурса

| Имя. | In | Тип | Описание |

|---|---|---|---|

MOResourceId |

path | строка | Полный идентификатор ресурса отслеживаемого объекта, созданного на шаге 2. Пример: providers/Microsoft.Insights/monitoredObjects/{AADTenantId} |

Заголовки

- Авторизация: маркер носителя Azure Resource Manager

- Тип содержимого: приложение или JSON

Текст запроса

{

"properties":

{

"dataCollectionRuleId": "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Insights/dataCollectionRules/{DCRName}"

}

}

Параметры запроса

| Имя | Описание |

|---|---|

dataCollectionRuleID |

Идентификатор ресурса существующего DCR, созданного в том же регионе , что и отслеживаемый объект. |

Вывод списка сопоставлений с отслеживаемого объекта

Если необходимо просмотреть связи, можно перечислить связи для отслеживаемого объекта.

Необходимые разрешения: любой пользователь, имеющий роль читателя в соответствующей области, может выполнить эту операцию, как и разрешения, назначенные на шаге 1.

URI запроса

GET https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/?api-version=2021-09-01-preview

Пример URI запроса

GET https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/?api-version=2021-09-01-preview

{

"value": [

{

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVm/providers/Microsoft.Insights/dataCollectionRuleAssociations/myRuleAssociation",

"name": "myRuleAssociation",

"type": "Microsoft.Insights/dataCollectionRuleAssociations",

"properties": {

"dataCollectionRuleId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Insights/dataCollectionRules/myCollectionRule",

"provisioningState": "Succeeded"

},

"systemData": {

"createdBy": "user1",

"createdByType": "User",

"createdAt": "2021-04-01T12:34:56.1234567Z",

"lastModifiedBy": "user2",

"lastModifiedByType": "User",

"lastModifiedAt": "2021-04-02T12:34:56.1234567Z"

},

"etag": "070057da-0000-0000-0000-5ba70d6c0000"

}

],

"nextLink": null

}

Отсоединение DCR от отслеживаемого объекта

Если необходимо удалить связь DCR из отслеживаемого объекта.

Необходимые разрешения: любой пользователь, имеющий роль участника отслеживаемых объектов в соответствующей области, может выполнить эту операцию, как назначено на шаге 1.

URI запроса

DELETE https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

Пример URI запроса

DELETE https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

Параметры универсального кода ресурса

| Имя. | In | Тип | Описание |

|---|---|---|---|

MOResourceId |

path | строка | Полный идентификатор ресурса отслеживаемого объекта, созданного на шаге 2. Пример: providers/Microsoft.Insights/monitoredObjects/{AADTenantId} |

associationName |

path | строка | Имя ассоциации. Имя не учитывает регистр. Пример: assoc01 |

Заголовки

- Авторизация: маркер носителя Azure Resource Manager

- Тип содержимого: приложение или JSON

Использование Azure PowerShell для подключения

Следующий скрипт Azure PowerShell создает DCR и связывает его с отслеживаемого объекта, а затем перечисляет связи.

$TenantID = "xxxxxxxxx-xxxx-xxx" #Your tenant ID

$SubscriptionID = "xxxxxx-xxxx-xxxxx" #Your subscription ID

$ResourceGroup = "rg-yourResourceGroup" #Your resource group

#If the following cmdlet produces the error 'Interactive authentication is not supported in this session,' run

#cmdlet Connect-AzAccount -UseDeviceAuthentication

#uncomment -UseDeviceAuthentication on next line

Connect-AzAccount -Tenant $TenantID #-UseDeviceAuthentication

#Select the subscription

Select-AzSubscription -SubscriptionId $SubscriptionID

#Grant access to the user at root scope "/"

$user = Get-AzADUser -SignedIn

New-AzRoleAssignment -Scope '/' -RoleDefinitionName 'Owner' -ObjectId $user.Id

#Create the auth token

$auth = Get-AzAccessToken

$AuthenticationHeader = @{

"Content-Type" = "application/json"

"Authorization" = "Bearer " + $auth.Token

}

#Assign the Monitored Object Contributor role to the operator

$newguid = (New-Guid).Guid

$UserObjectID = $user.Id

$body = @"

{

"properties": {

"roleDefinitionId":"/providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b",

"principalId": `"$UserObjectID`"

}

}

"@

$requestURL = "https://management.azure.com/providers/microsoft.insights/providers/microsoft.authorization/roleassignments/$newguid`?api-version=2021-04-01-preview"

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

##########################

#Create a monitored object

#The 'location' property value in the 'body' section should be the Azure region where the monitored object is stored. It should be the same region where you created the data collection rule. This is the region where agent communications occurs.

$Location = "eastus" #Use your own location

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

$body = @"

{

"properties":{

"location":`"$Location`"

}

}

"@

$Respond = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body -Verbose

$RespondID = $Respond.id

##########################

#Associate a DCR to the monitored object

#See reference documentation https://learn.microsoft.com/rest/api/monitor/data-collection-rule-associations/create?tabs=HTTP

$associationName = "assoc01" #You can define your custom association name, but you must change the association name to a unique name if you want to associate multiple DCRs to a monitored object.

$DCRName = "dcr-WindowsClientOS" #Your data collection rule name

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations/$associationName`?api-version=2021-09-01-preview"

$body = @"

{

"properties": {

"dataCollectionRuleId": "/subscriptions/$SubscriptionID/resourceGroups/$ResourceGroup/providers/Microsoft.Insights/dataCollectionRules/$DCRName"

}

}

"@

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

#(Optional example) Associate another DCR to a monitored object. Remove comments around the following text to use it as a sample.

#See reference documentation https://learn.microsoft.com/en-us/rest/api/monitor/data-collection-rule-associations/create?tabs=HTTP

<#

$associationName = "assoc02" #You must change the association name to a unique name if you want to associate multiple DCRs to a monitored object.

$DCRName = "dcr-PAW-WindowsClientOS" #Your Data collection rule name

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations/$associationName`?api-version=2021-09-01-preview"

$body = @"

{

"properties": {

"dataCollectionRuleId": "/subscriptions/$SubscriptionID/resourceGroups/$ResourceGroup/providers/Microsoft.Insights/dataCollectionRules/$DCRName"

}

}

"@

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

#(Optional) Get all the associations.

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations?api-version=2021-09-01-preview"

(Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method get).value

#>

Проверка установки

В рабочей области Log Analytics, указанной в качестве назначения в контроллерах домена, проверьте таблицу Heartbeat и другие таблицы, настроенные в правилах.

Столбцы SourceComputerId, Computer и ComputerIP должны отражать сведения о клиентском устройстве соответственно, а столбец "Категория " должен сказать агент Azure Monitor.

Использование PowerShell для отключения

Следующий скрипт PowerShell отсоединяет DCR от отслеживаемого объекта.

#Remove the monitor object

$TenantID = "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" #Your Tenant ID

Connect-AzAccount -Tenant $TenantID

#Create the auth token

$auth = Get-AzAccessToken

$AuthenticationHeader = @{

"Content-Type" = "application/json"

"Authorization" = "Bearer " + $auth.Token

}

#Get the monitored object

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

$MonitoredObject = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Get

#Get DCRs associated to the monitored object

$requestURL = "https://management.azure.com$($MonitoredObject.id)/providers/microsoft.insights/datacollectionruleassociations?api-version=2021-09-01-preview"

$MonitoredObjectAssociations = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Get

#Disassociate the monitored object from all DCRs

foreach ($Association in $MonitoredObjectAssociations.value){

$requestURL = "https://management.azure.com$($Association.id)?api-version=2022-06-01"

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Delete

}

#Delete the monitored object

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

Invoke-AzRestMethod -Uri $requestURL -Method Delete

Управление агентом

В следующих разделах показано, как управлять агентом:

- Проверка версии агента

- Удаление агента

- Обновление агента

Проверка версии агента

- Откройте панель управления> Programs и компоненты.

- В списке программ выберите агент Azure Monitor.

- Проверьте значение версии.

Вы также можете проверить версию агента в параметрах.

Удаление агента

- Откройте панель управления> Programs и компоненты.

- В списке программ выберите агент Azure Monitor.

- В строке меню выберите "Удалить".

Вы также можете удалить агент в параметрах.

Если у вас возникли проблемы при удалении агента, см . раздел "Устранение неполадок".

Обновление агента

Чтобы обновить версию, установите новую версию, которую необходимо обновить.

Устранение неполадок

Просмотр журналов диагностики агента

Повторно выполните установку с включенным ведением журнала и укажите имя

Msiexec /I AzureMonitorAgentClientSetup.msi /L*V <log file name>файла журнала.Журналы среды выполнения собираются автоматически в расположении по умолчанию C:\Resources\Azure Monitor Agent\ или по пути к файлу, указанному во время установки.

- Если не удается найти путь, точное расположение указывается в реестре как

AMADataRootDirPathпоказано вHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMonitorAgentразделе .

- Если не удается найти путь, точное расположение указывается в реестре как

Папка ServiceLogs содержит журнал из службы Windows агента Azure Monitor, которая запускает процессы агента Azure Monitor и управляет ими.

AzureMonitorAgent.MonitoringDataStoreсодержит данные и журналы из процессов агента Azure Monitor.

Устранение проблем с установкой и удалением

В следующих разделах описывается устранение проблем с установкой и удалением.

Отсутствие библиотеки DLL

Сообщение об ошибке: "Возникла проблема с этим пакетом установщика Windows. Библиотека DLL, необходимая для завершения этого установщика, не может быть выполнена..."

Решение. Перед установкой агента Azure Monitor убедитесь, что вы установили распространяемый компонент C++ (>2015 ). Установите соответствующий распространяемый файл и повторите попытку установки.

Не присоединено к Microsoft Entra

Сообщение об ошибке: "Сбой извлечения идентификаторов клиента и устройств"

Разрешение: выполните команду dsregcmd /status. Ожидаемые выходные данные приведены AzureAdJoined : YES в Device State разделе. Если выходные данные не отображаются, присоедините устройство к клиенту Microsoft Entra и повторите установку.

Автоматическая установка из командной строки завершается ошибкой

Убедитесь, что вы запускаете установщик с помощью параметра "Запуск от имени администратора ". Автоматическая установка может быть инициирована только в командной строке администратора.

Удаление завершается ошибкой, так как средство удаления не может остановить службу.

- Если есть возможность повторить удаление, повторите попытку.

- Если повторная попытка из средства удаления не работает, отмените удаление и остановите службу агента Azure Monitor в классических приложениях служб.>

- Повторите попытку удаления.

Принудительное удаление вручную, если средство удаления не работает

- Остановите службу агента Azure Monitor. Затем попробуйте повторно удалить агент. Если это не удается, выполните следующие действия.

- Удалите службу агента Azure Monitor, выполнив команду

sc delete AzureMonitorAgentадминистратора. - Скачайте целевое средство и удалите агент Azure Monitor.

- Удаление двоичных файлов агента Azure Monitor. По умолчанию двоичные файлы агента хранятся в program Files\Azure Monitor Agent.

- Удаление данных и журналов агента Azure Monitor. По умолчанию данные и журналы агента хранятся в C:\Resources\Azure Monitor Agent.

- Откройте реестр. Проверьте

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Azure Monitor Agent. Если он существует, удалите ключ.

Проблемы после установки и эксплуатации

После успешной установки агента (то есть вы увидите службу агента, но не видите ожидаемые данные), выполните стандартные действия по устранению неполадок, перечисленные для виртуальной машины Windows и сервера с поддержкой Windows Arc соответственно.

Вопросы и ответы

Получите ответы на общие вопросы.

Требуется ли Azure Arc для компьютеров, присоединенных к Microsoft Entra?

№ Компьютеры Microsoft Entra, присоединенные (или гибридные присоединенные к Microsoft Entra), на которых запущена ос Windows 11 или 10 (клиентская ОС), не требуют установки Azure Arc . Вместо этого можно использовать установщик MSI Windows для агента Azure Monitor.

Вопросы и отзывы

Ознакомьтесь с этим кратким опросом или поделитесь своими отзывами или вопросами о установщике клиента.