Ознакомьтесь с шаблоном справочника по сети развертывания хранилища с одним сервером для Локальной среды Azure

Область применения: Azure Local 2311.2 и более поздних версий

В этой статье описывается шаблон ссылки на сеть хранилища с одним сервером, который можно использовать для развертывания локального решения Azure. Сведения в этой статье также помогают определить, подходит ли эта конфигурация для планирования развертывания. Эта статья ориентирована на ИТ-администраторов, которые развертывают и управляют Azure Local в своих центрах обработки данных.

Дополнительные сведения о других шаблонах сети см . в шаблонах развертывания локальной сети Azure.

Введение

Развертывания с одним сервером обеспечивают преимущества затрат и пространства, помогая модернизировать инфраструктуру и перенести гибридные вычисления Azure в расположения, которые могут терпеть устойчивость одного компьютера. Локальная среда Azure, работающая на одном компьютере, работает аналогично Azure Local в кластере с несколькими узлами: она обеспечивает встроенную интеграцию Azure Arc, возможность добавлять серверы для горизонтального масштабирования системы и включает те же преимущества Azure.

Она также поддерживает те же рабочие нагрузки, такие как Виртуальный рабочий стол Azure (AVD) и AKS в Azure Local, и поддерживается и оплачивается так же.

Сценарии

Используйте шаблон хранилища с одним сервером в следующих сценариях:

Объекты, которые могут терпеть более низкий уровень устойчивости. Рекомендуется реализовать этот шаблон всякий раз, когда ваше расположение или служба, предоставляемые этим шаблоном, может допускать более низкий уровень устойчивости, не влияя на бизнес.

Продукты питания, здравоохранение, финансы, розничная торговля, государственные учреждения. Некоторые сценарии питания, здравоохранения, финансов и розничной торговли могут применять этот вариант, чтобы свести к минимуму свои затраты, не влияя на основные операции и бизнес-транзакции.

Хотя службы уровня 3 (L3) уровня 3 (SDN) полностью поддерживаются в этом шаблоне, службы маршрутизации, такие как протокол BGP(BGP), может потребоваться настроить для устройства брандмауэра на коммутаторе верхнего уровня (TOR).

Функции безопасности сети, такие как микросегментация и качество обслуживания (QoS), не требуют дополнительной настройки для устройства брандмауэра, так как они реализованы на уровне адаптера виртуальной сети. Дополнительные сведения см. в статье "Микросегментация" с помощью Локальной службы Azure.

Примечание.

Одиночный сервер должен использовать только один тип диска: неизменяемые диски Memory Express (NVMe) или SSD.

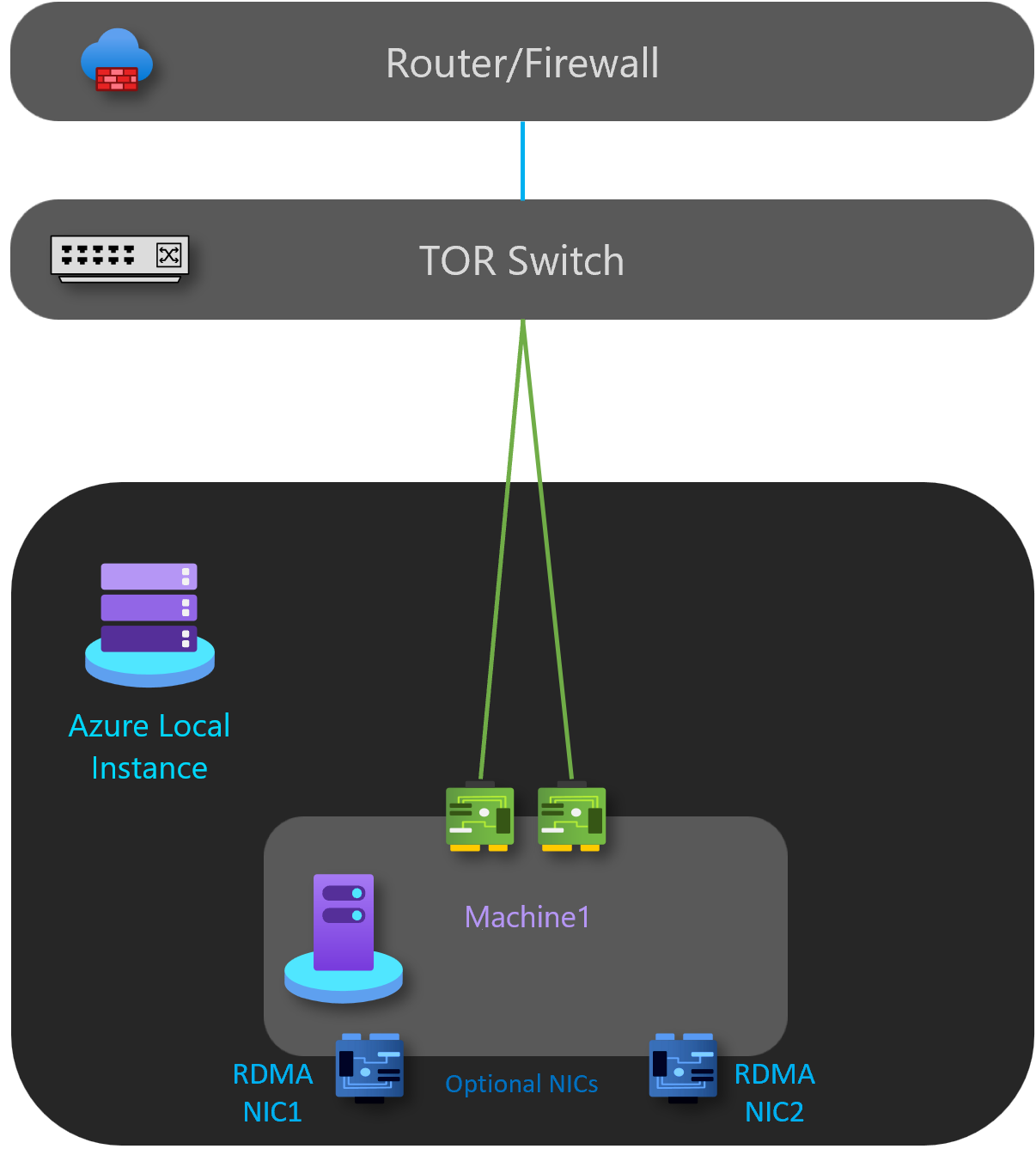

Компоненты физического подключения

Как показано на схеме ниже, этот шаблон содержит следующие компоненты физической сети:

- Для трафика на север или на юг локальный экземпляр Azure реализуется с помощью одного коммутатора TOR L2 или L3.

- Два объединенных сетевых порта для обработки трафика управления и вычислений, подключенных к коммутатору.

- Два отключенных сетевых адаптера RDMA, которые используются только при добавлении второго сервера в систему для горизонтального масштабирования. Это означает, что не увеличивается затраты на кабели или физические порты коммутатора.

- (Необязательно) Карточку BMC можно использовать для удаленного управления средой. В целях безопасности некоторые решения могут использовать бессерверную конфигурацию без карточки BMC.

В следующей таблице перечислены некоторые рекомендации по развертыванию с одним сервером:

| Network | Управление и вычисление | Хранилище | BMC |

|---|---|---|---|

| Скорость связи | По крайней мере 1 Гбит/с, если RDMA отключен, рекомендуется 10 Гбит/с. | По крайней мере 10 Гбит/с. | Обратитесь к производителю оборудования. |

| Тип интерфейса | RJ45, SFP+или SFP28 | SFP+ или SFP28 | RJ45 |

| Порты и агрегаты | Два командных порта | Необязательно, чтобы разрешить добавление второго сервера; отключенные порты. | Один порт |

| RDMA | Необязательно. Зависит от требований к поддержке гостевой RDMA и сетевой карты. | Неприменимо | Неприменимо |

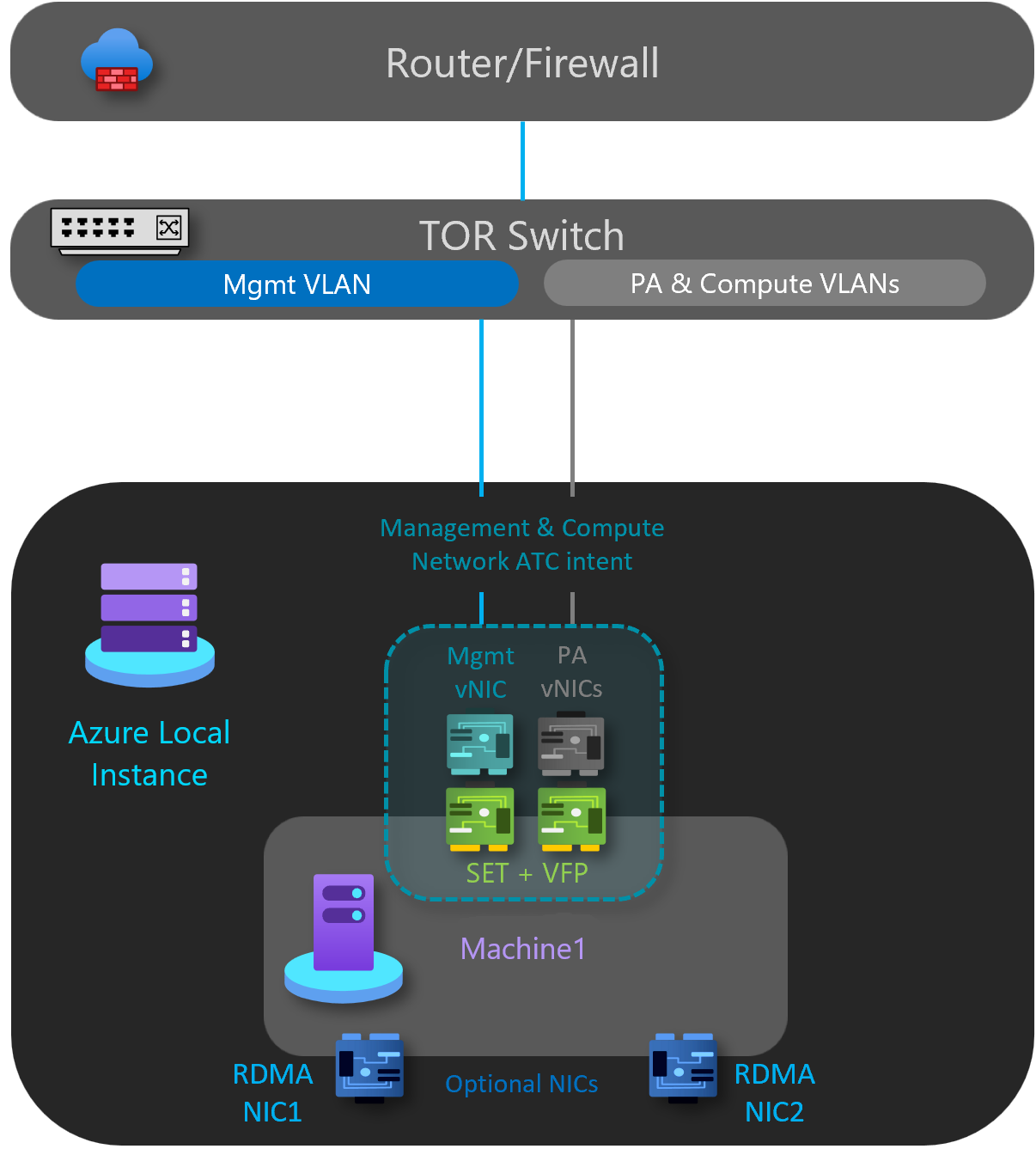

Намерения ATC сети

Шаблон с одним сервером использует только одно намерение ATC сети для управления и вычислительного трафика. Сетевые интерфейсы RDMA являются необязательными и отключенными.

Управление и намерение вычислений

Намерение управления и вычислений имеет следующие характеристики:

- Тип намерения: управление и вычисление

- В режим палатки: режим кластера

- Объединение: Да — pNIC01 и pNIC02 объединяются

- Виртуальная локальная сеть управления по умолчанию: настроенная виртуальная локальная сеть для адаптеров управления ummodified

- Виртуальная локальная сеть и виртуальные сетевые адаптеры: сетевой ATC является прозрачным для виртуальных сетей PA и виртуальных ЛС

- Вычислительные виртуальные локальные сети и виртуальные сетевые адаптеры: сетевой ATC является прозрачным для вычислений виртуальных машин виртуальных машин и виртуальных ЛС

Намерение хранилища

Намерение хранилища имеет следующие характеристики:

- Тип намерения: None

- In режим палатки: None

- Объединение: pNIC03 и pNIC04 отключены

- Виртуальные локальные сети по умолчанию: нет

- Подсети по умолчанию: Нет

Выполните следующие действия, чтобы создать намерение сети для этого эталонного шаблона:

Запустите PowerShell от имени администратора.

Выполните следующую команду:

Add-NetIntent -Name <management_compute> -Management -Compute -ClusterName <HCI01> -AdapterName <pNIC01, pNIC02>

Дополнительные сведения см. в статье "Развертывание сети узлов: намерение вычислений и управления".

Компоненты логической сети

Как показано на схеме ниже, этот шаблон содержит следующие компоненты логической сети:

Виртуальные локальные сети хранилища

Необязательно. Для этого шаблона не требуется сеть хранения.

Сеть OOB

Сеть out of Band (OOB) предназначена для поддержки интерфейса управления серверным интерфейсом", также известным как контроллер управления базовой платой (BMC). Каждый интерфейс BMC подключается к предоставленному клиентом коммутатору. BMC используется для автоматизации сценариев загрузки PXE.

Для сети управления требуется доступ к интерфейсу BMC с помощью порта 623 протокола пользовательской диаграммы (IPMI).

Сеть OOB изолирована от вычислительных рабочих нагрузок и является необязательной для развертываний, отличных от решений.

Виртуальная локальная сеть управления

Для всех физических вычислительных узлов требуется доступ к логической сети управления. Для планирования IP-адресов каждый физический вычислительный узел должен иметь по крайней мере один IP-адрес, назначенный из логической сети управления.

DHCP-сервер может автоматически назначать IP-адреса для сети управления или вручную назначать статические IP-адреса. Если DHCP является предпочтительным методом назначения IP-адресов, рекомендуется использовать резервирования DHCP без истечения срока действия.

Сеть управления поддерживает следующие конфигурации виртуальной локальной сети:

Собственная виртуальная локальная локальная сеть — вам не требуется предоставлять идентификаторы виртуальной ЛС . Это необходимо для установки на основе решения.

Помеченная виртуальная локальная сеть — вы предоставляете идентификаторы виртуальной ЛС во время развертывания. подключения клиента на каждом шлюзе и переключает потоки сетевого трафика в резервный шлюз, если шлюз завершается сбоем.

Шлюзы используют протокол пограничного шлюза для объявления конечных точек GRE и установления подключений типа "точка — точка". Развертывание SDN создает пул шлюзов по умолчанию, поддерживающий все типы подключений. В этом пуле можно указать, сколько шлюзов зарезервировано в режиме ожидания в случае сбоя активного шлюза.

Дополнительные сведения см. в статье о том, что такое шлюз RAS для SDN?

Сеть управления поддерживает весь трафик, используемый для управления кластером, включая удаленный рабочий стол, Центр администрирования Windows и Active Directory.

Дополнительные сведения см. в разделе "Планирование инфраструктуры SDN: управление и поставщик HNV".

Виртуальные локальные сети вычислений

В некоторых сценариях не требуется использовать виртуальная сеть SDN с инкапсуляцией виртуальной расширяемой локальной сети (VXLAN). Вместо этого можно использовать традиционные виртуальные локальные сети для изоляции рабочих нагрузок клиента. Эти виртуальные локальные сети настраиваются на порту коммутатора TOR в режиме магистрали. При подключении новых виртуальных машин к этим виртуальным сетям соответствующий тег виртуальной локальной сети определяется на виртуальном сетевом адаптере.

Сеть поставщика HNV (PA)

Сеть виртуализации сети Hyper-V (HNV) Address (PA) служит базовой физической сетью для трафика клиента East/West (internal-internal), трафика клиента North/South (external-internal) и обмена данными пиринга BGP с физической сетью. Эта сеть требуется только в том случае, если требуется развернуть виртуальные сети с помощью инкапсуляции VXLAN для другого уровня изоляции и многотенантности сети.

Дополнительные сведения см. в разделе "Планирование инфраструктуры SDN: управление и поставщик HNV".

Варианты сетевой изоляции

Поддерживаются следующие параметры сетевой изоляции:

Виртуальные локальные сети (IEEE 802.1Q)

Виртуальные локальные сети позволяют устройствам, которые должны быть разделены для совместного использования кабелей физической сети, и тем не менее не могут напрямую взаимодействовать друг с другом. Этот управляемый общий доступ обеспечивает простоту, безопасность, управление трафиком и экономику. Например, виртуальная локальная сеть может использоваться для разделения трафика в бизнесе на основе отдельных пользователей или групп пользователей или их ролей или на основе характеристик трафика. Многие службы размещения интернета используют виртуальные сети для разделения частных зон друг от друга, что позволяет каждому клиенту группировать серверы в одном сегменте сети независимо от того, где находятся отдельные серверы в центре обработки данных. Некоторые меры предосторожности необходимы, чтобы предотвратить переход трафика из заданной виртуальной локальной сети, эксплойт, известный как переход на виртуальную локальную сеть.

Дополнительные сведения см. в статье об использовании виртуальных сетей и виртуальных ЛС.

Политики доступа к сети по умолчанию и микросегментация по умолчанию

Политики доступа к сети по умолчанию гарантируют, что все виртуальные машины в кластере Azure Stack HCI защищены по умолчанию от внешних угроз. С помощью этих политик мы блокируем входящий доступ к виртуальной машине по умолчанию, предоставляя возможность включить выборочные входящий порт и таким образом защитить виртуальные машины от внешних атак. Это применение доступно с помощью таких средств управления, как Windows Admin Center.

Микросегментация включает создание детализированных политик сети между приложениями и службами. Это существенно сокращает периметр безопасности до ограждения вокруг каждого приложения или виртуальной машины. Это ограждение разрешает только необходимую связь между уровнями приложений или другими логическими границами, что делает ее чрезвычайно трудной для киберугроз для распространения боковой связи между одной системой в другую. Микросегментация безопасно изолирует сети друг от друга и уменьшает общую поверхность атаки инцидента безопасности сети.

Политики доступа к сети по умолчанию и микросегментация реализуются как правила брандмауэра с пятью кортежами (префикс исходного адреса, исходный порт, префикс адреса назначения, порт назначения и протокол) в кластерах Azure Stack HCI. Правила брандмауэра также называются группами безопасности сети (NSG). Эти политики применяются на порту vSwitch каждой виртуальной машины. Политики отправляются через уровень управления, а сетевой контроллер SDN распределяет их ко всем применимым узлам. Эти политики доступны для виртуальных машин в традиционных сетях виртуальной локальной сети и в сетях наложения SDN.

Дополнительные сведения см. в разделе "Что такое брандмауэр центра обработки данных?".

QoS для сетевых адаптеров виртуальных машин

Вы можете настроить качество обслуживания (QoS) для сетевого адаптера виртуальной машины, чтобы ограничить пропускную способность виртуального интерфейса, чтобы предотвратить подключение виртуальной машины с высоким трафиком к другому сетевому трафику виртуальной машины. Вы также можете настроить QoS, чтобы зарезервировать определенный объем пропускной способности виртуальной машины, чтобы убедиться, что виртуальная машина может отправлять трафик независимо от другого трафика в сети. Это можно применить к виртуальным машинам, подключенным к традиционным сетям виртуальной локальной сети, а также к виртуальным машинам, подключенным к сетям наложения SDN.

Дополнительные сведения см. в разделе "Настройка качества обслуживания" для сетевого адаптера виртуальной машины.

Виртуальные сети

Виртуализация сети предоставляет виртуальные сети виртуальным машинам, аналогичным тому, как виртуализация сервера (гипервизор) предоставляет виртуальные машины операционной системе. Виртуализация сети отделяет виртуальные сети от инфраструктуры физической сети и удаляет ограничения VLAN и иерархического назначения IP-адресов из подготовки виртуальной машины. Такая гибкость позволяет легко перейти в облака IaaS инфраструктуры как услуга и эффективно управлять инфраструктурой и центрами обработки данных, а также поддерживать необходимую изоляцию, требования к безопасности и перекрывающиеся IP-адреса виртуальных машин.

Дополнительные сведения см. в статье "Виртуализация сети Hyper-V".

Параметры сетевых служб L3

Доступны следующие параметры сетевой службы L3:

Пиринг между виртуальными сетями

Пиринг между виртуальными сетями позволяет легко подключать две виртуальные сети. После однорангового подключения виртуальные сети отображаются в качестве одного. Преимущества пиринговой связи между виртуальными сетями:

- Трафик между виртуальными машинами в одноранговых виртуальных сетях направляется через магистральную инфраструктуру только через частные IP-адреса. Для обмена данными между виртуальными сетями не требуется общедоступный Интернет или шлюзы.

- подключение между ресурсами в разных виртуальных сетях, характеризующееся низкой задержкой и высокой пропускной способностью;

- Возможность взаимодействия ресурсов в одной виртуальной сети с ресурсами в другой виртуальной сети.

- Время простоя ресурсов в любой виртуальной сети при создании пиринга не выполняется.

Дополнительные сведения см. в статье Пиринг между виртуальными сетями.

Подсистема балансировки нагрузки программного обеспечения SDN

Поставщики облачных служб (ПОСТАВЩИКИ облачных служб) и предприятия, которые развертывают программное обеспечение определяемой сетью (SDN), могут использовать Software Load Balancer (SLB) для равномерного распределения сетевого трафика клиентов между ресурсами виртуальной сети. SLB позволяет размещать одну и ту же рабочую нагрузку на нескольких серверах, что обеспечивает высокий уровень доступности и масштабирования. Он также используется для предоставления служб преобразования входящих сетевых адресов (NAT) для входящего доступа к виртуальным машинам и исходящих служб NAT для исходящего подключения.

С помощью SLB можно масштабировать возможности балансировки нагрузки с помощью виртуальных машин SLB на одних вычислительных серверах Hyper-V, используемых для других рабочих нагрузок виртуальных машин. SLB поддерживает быстрое создание и удаление конечных точек балансировки нагрузки, необходимых для операций CSP. Кроме того, SLB поддерживает десятки гигабайт на кластер, предоставляет простую модель подготовки и легко масштабируется и в ней. SLB использует протокол пограничного шлюза для объявления виртуальных IP-адресов в физической сети.

Дополнительные сведения см. в статье О том, что такое SLB для SDN?

VPN-шлюзы SDN

Шлюз SDN — это программный маршрутизатор пограничного шлюза (BGP), предназначенный для поставщиков услуг безопасности и предприятий, на которых размещаются мультитенантные виртуальные сети с помощью виртуализации сети Hyper-V (HNV). Шлюз RAS можно использовать для маршрутизации сетевого трафика между виртуальной сетью и другой сетью либо локальной, либо удаленной.

Шлюз SDN можно использовать для:

Создайте безопасные подключения IPsec типа "сеть — сеть" между виртуальными сетями SDN и внешними клиентскими сетями через Интернет.

Создание подключений универсальной маршрутизации инкапсуляции между виртуальными сетями SDN и внешними сетями. Разница между подключениями типа "сеть — сеть" и подключениями GRE заключается в том, что последний не является зашифрованным подключением.

Дополнительные сведения о сценариях подключения GRE см. в разделе "Туннелирование GRE" в Windows Server.

Создание подключений уровня 3 (L3) между виртуальными сетями SDN и внешними сетями. В этом случае шлюз SDN просто выступает в качестве маршрутизатора между виртуальной сетью и внешней сетью.

Шлюз SDN требует сетевого контроллера SDN. Сетевой контроллер выполняет развертывание пулов шлюзов, настраивает

Следующие шаги

Узнайте о шаблонах двух узлов — шаблонах развертывания локальной сети Azure.