Управление значениями безопасности по умолчанию для локальной версии Azure, версии 23H2

Область применения: Azure Local 2311.2 и более поздних версий

В этой статье описывается управление параметрами безопасности по умолчанию для локального экземпляра Azure. Вы также можете изменить параметры безопасности и параметры безопасности, определенные во время развертывания, чтобы устройство началось в известном хорошем состоянии.

Необходимые компоненты

Перед началом работы убедитесь, что у вас есть доступ к локальной системе Azure версии 23H2, развернутой, зарегистрированной и подключенной к Azure.

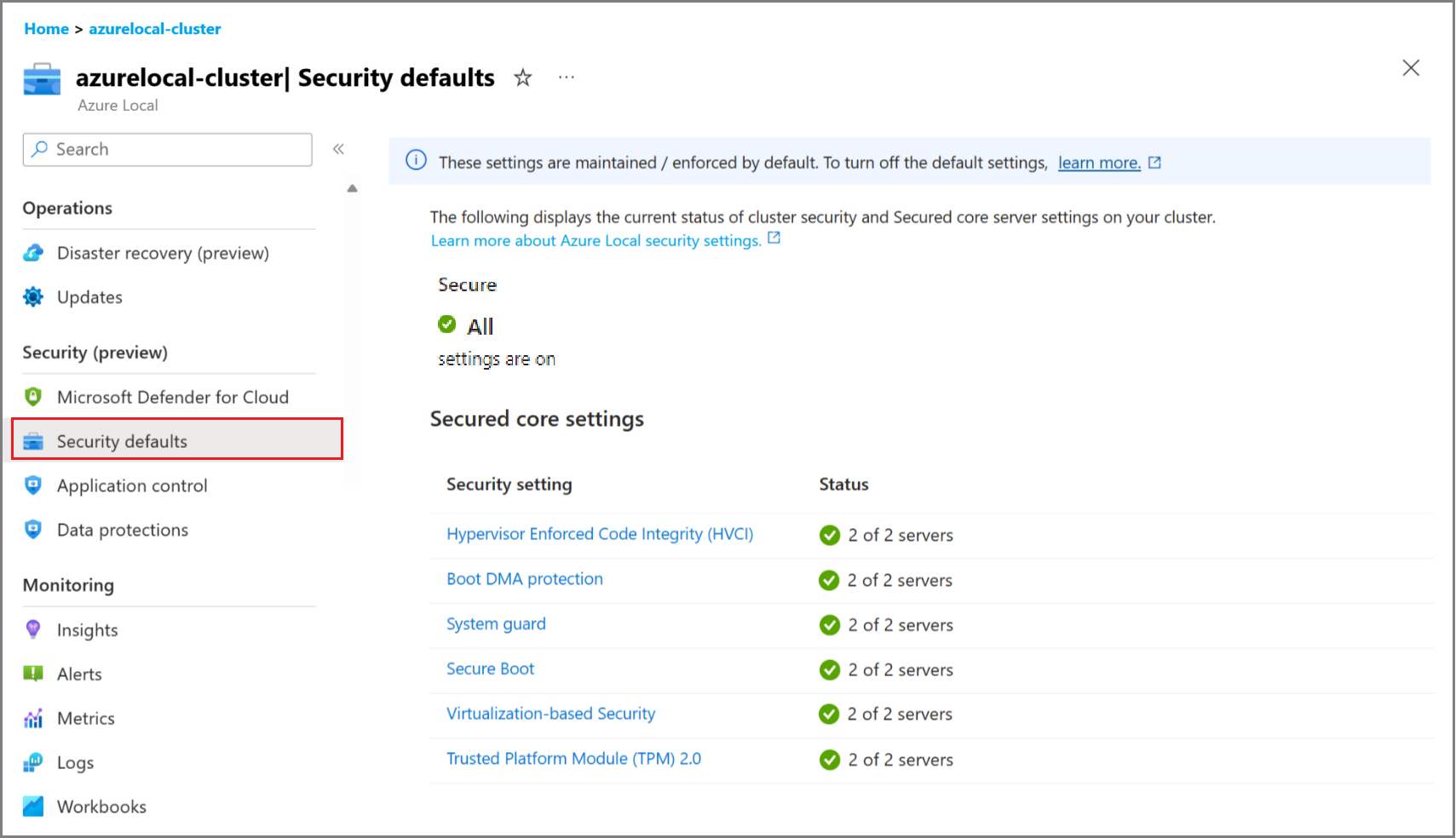

Просмотр параметров безопасности по умолчанию в портал Azure

Чтобы просмотреть параметры безопасности по умолчанию в портал Azure, убедитесь, что вы применили инициативу MCSB. Дополнительные сведения см. в статье "Применение инициативы Microsoft Cloud Security Benchmark".

Параметры безопасности по умолчанию можно использовать для управления системной безопасностью, смещением элементов управления и защищенными основными параметрами в системе.

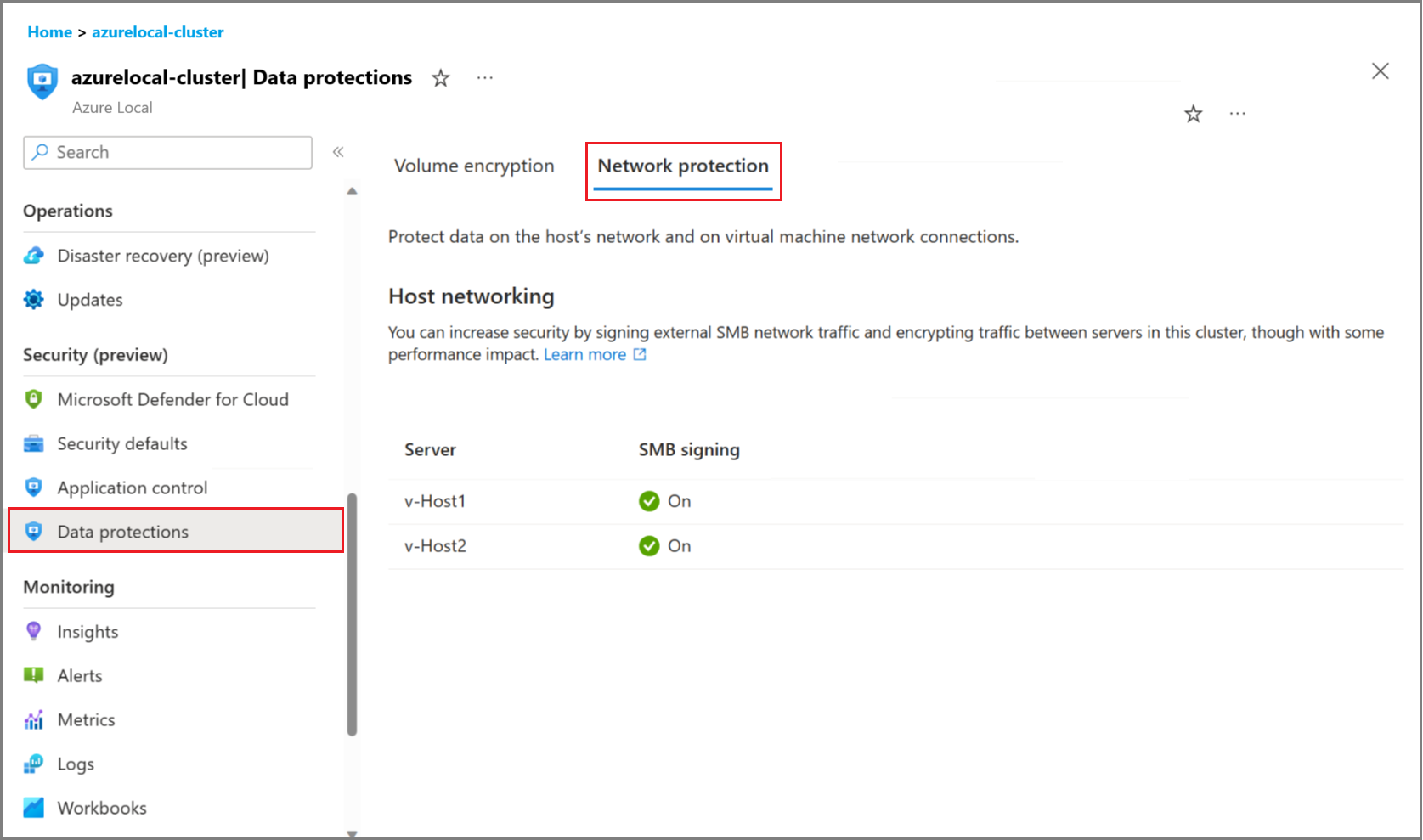

Просмотрите состояние подписи SMB на вкладке "Защита сети" на вкладке "Защита>данных". Подписывание SMB позволяет подписывать трафик SMB между локальным экземпляром Azure и другими системами.

Просмотр соответствия базовых показателей безопасности в портал Azure

После регистрации локального экземпляра Azure с Microsoft Defender для облака или назначения встроенных компьютеров Windows политики должны соответствовать требованиям базовой базы безопасности вычислений Azure, создается отчет о соответствии. Полный список правил локального экземпляра Azure сравнивается с базовым уровнем безопасности Windows.

Для локального компьютера Azure, если выполнены все требования к оборудованию для Secured-core, ожидаемый показатель соответствия по умолчанию равен 321 из 324 правил, то есть 99% правил соответствуют требованиям.

В следующей таблице описываются правила, которые не соответствуют требованиям и обоснование текущего пробела:

| Имя правила | Состояние соответствия | Причина | Комментарии |

|---|---|---|---|

| Интерактивный вход в систему: текст сообщения для пользователей при входе в систему | Не соответствует | Предупреждение — "равно" | Это должно быть определено клиентом, оно не включает управление смещением. |

| Интерактивный вход в систему: заголовок сообщения для пользователей при входе в систему | Не соответствует требованиям | Предупреждение — "" равно "" | Это должно быть определено клиентом, оно не включает управление смещением. |

| Минимальная длина пароля | Не соответствует требованиям | Критическое значение — семь меньше минимального значения 14. | Это должно быть определено клиентом, он не имеет управления смещением, чтобы разрешить этому параметру соответствовать политикам вашей организации. |

Исправление соответствия правилам

Чтобы исправить соответствие правилам, выполните следующие команды или используйте любой другой инструмент, который вы предпочитаете:

Юридическое уведомление: создайте настраиваемое значение для юридического уведомления в зависимости от потребностей и политик вашей организации. Выполните следующие команды:

Set-ItemProperty -Path "HKLM:\Software\Microsoft\Windows\CurrentVersion\Policies\System" -Name "LegalNoticeCaption" -Value "Legal Notice" Set-ItemProperty -Path "HKLM:\Software\Microsoft\Windows\CurrentVersion\Policies\System" -Name "LegalNoticeText" -Value "LegalNoticeText"Минимальная длина пароля. Задайте для политики минимальной длины пароля значение 14 characthers на локальном компьютере Azure. Значение по умолчанию равно 7, а любое значение ниже 14 по-прежнему помечено политикой базовых показателей мониторинга. Выполните следующие команды:

net accounts /minpwlen:14

Управление параметрами безопасности по умолчанию с помощью PowerShell

С включенной защитой смещения можно изменять только незащищенные параметры безопасности. Чтобы изменить защищенные параметры безопасности, которые формируют базовый план, необходимо сначала отключить защиту от смещения. Чтобы просмотреть и скачать полный список параметров безопасности, см. раздел "Базовые показатели безопасности".

Изменение значений по умолчанию безопасности

Начните с начальной базовой базы безопасности, а затем измените параметры смещения и защищенные параметры безопасности, определенные во время развертывания.

Включение элемента управления дрейфов

Чтобы включить элемент управления дрейфом, выполните следующие действия.

Подключитесь к локальному компьютеру Azure.

Запустите следующий командлет:

Enable-AzsSecurity -FeatureName DriftControl -Scope <Local | Cluster>- Local — влияет только на локальный узел.

- Кластер — влияет на все узлы в кластере с помощью оркестратора.

Отключение элемента управления дрейфов

Чтобы отключить элемент управления дрейфом, выполните следующие действия.

Подключитесь к локальному компьютеру Azure.

Запустите следующий командлет:

Disable-AzsSecurity -FeatureName DriftControl -Scope <Local | Cluster>- Local — влияет только на локальный узел.

- Кластер — влияет на все узлы в кластере с помощью оркестратора.

Внимание

При отключении элемента управления дрейфов можно изменить защищенные параметры. Если включить элемент управления дрейф снова, все изменения, внесенные в защищенные параметры, перезаписываются.

Настройка параметров безопасности во время развертывания

В рамках развертывания можно изменить элемент управления дрейфом и другие параметры безопасности, составляющие базовые показатели безопасности в кластере.

В следующей таблице описаны параметры безопасности, которые можно настроить в локальном экземпляре Azure во время развертывания.

| Область функций | Функция | Description | Поддерживает управление смещением? |

|---|---|---|---|

| Система управления | Базовые средства безопасности | Поддерживает параметры безопасности по умолчанию на каждом узле. Помогает защититься от изменений. | Да |

| Защита учетных данных | Credential Guard в Защитнике Windows | Использует безопасность на основе виртуализации для изоляции секретов от атак кражи учетных данных. | Да |

| Элемент управления приложениями | Элемент управления приложениями Защитника Windows | Определяет, какие драйверы и приложения разрешены запускать непосредственно на каждом узле. | No |

| Шифрование неактивных данных | Загрузочный том BitLocker для ОС | Шифрует том запуска ОС на каждом узле. | No |

| Шифрование неактивных данных | BitLocker для томов данных | Шифрование общих томов кластера (CSVs) в этой системе | No |

| Защита от передачи данных | Подписывание внешнего трафика SMB | Подписывает трафик SMB между этой системой и другими пользователями, чтобы предотвратить атаки ретранслятора. | Да |

| Защита от передачи данных | Шифрование SMB для трафика в кластере | Шифрует трафик между узлами в системе (в сети хранения). | No |

Изменение параметров безопасности после развертывания

После завершения развертывания можно использовать PowerShell для изменения параметров безопасности при сохранении управления смещением. Для некоторых функций требуется перезагрузка.

Свойства командлета PowerShell

Следующие свойства командлета предназначены для модуля AzureStackOSConfigAgent . Модуль устанавливается во время развертывания.

Get-AzsSecurity-Scope: <Local | PerNode | AllNodes | Гроздь>- Local — предоставляет логическое значение (true/False) на локальном узле. Можно запускать из обычного удаленного сеанса PowerShell.

- PerNode — предоставляет логическое значение (true/False) на узел.

-

Отчет . Требуется CredSSP или локальный компьютер Azure с помощью подключения к протоколу удаленного рабочего стола (RDP).

- AllNodes — предоставляет логическое значение (true/False), вычисляемое на разных узлах.

- Кластер — предоставляет логическое значение из хранилища JSON. Взаимодействует с оркестратором и действует ко всем узлам в кластере.

Enable-AzsSecurity-Scope <Local | Гроздь>Disable-AzsSecurity-Scope <Local | Гроздь>FeatureName — <CredentialGuard | DriftControl | DRTM | HVCI | SideChannelMitigation | SMBEncryption | SMBSigning | VBS>

- Элемент управления "Смещение"

- Credential Guard

- VBS (безопасность на основе виртуализации) — мы поддерживаем только команду enable.

- DRTM (динамический корень доверия для измерения)

- HVCI (гипервизор принудительно применяется, если целостность кода)

- Устранение рисков на стороне канала

- Подписывание SMB

- Шифрование кластера SMB

Внимание

Enable AzsSecurityиDisable AzsSecurityкомандлеты доступны только в новых развертываниях или в обновленных развертываниях после правильного применения базовых показателей безопасности к узлам. Дополнительные сведения см. в статье "Управление безопасностью после обновления локальной службы Azure".

В следующей таблице перечислены поддерживаемые функции безопасности, поддерживаются ли они управление смещением и требуется ли перезагрузка для реализации функции.

| Имя. | Функция | Поддерживает элемент управления смещением | Требуется перезагрузка |

|---|---|---|---|

| Включите |

Безопасность на основе виртуализации (VBS) | Да | Да |

| Включите |

Credential Guard | Да | Да |

| Включите Отключить |

Динамический корень доверия для измерения (DRTM) | Да | Да |

| Включите Отключить |

Целостность кода, защищенного гипервизором (HVCI) | Да | Да |

| Включите Отключить |

Устранение рисков на стороне канала | Да | Да |

| Включите Отключить |

Подписывание SMB | Да | Да |

| Включите Отключить |

Шифрование кластера SMB | Нет, параметр кластера | No |

Следующие шаги

- Общие сведения о шифровании BitLocker.