Функции безопасности для локальной среды Azure

Область применения: Azure Local 2311.2 и более поздних версий

Внимание

Azure Stack HCI теперь является частью Azure Local. Дополнительные сведения.

Azure Local — это продукт с безопасностью по умолчанию, в котором более 300 параметров безопасности настроены с самого начала. Параметры безопасности по умолчанию предоставляют согласованные базовые показатели безопасности для обеспечения того, чтобы устройства запускались в известном хорошем состоянии.

В этой статье представлен краткий обзор различных функций безопасности, связанных с локальным экземпляром Azure. К функциям относятся параметры безопасности по умолчанию, управление приложениями, шифрование томов с помощью BitLocker, смена секретов, локальные встроенные учетные записи пользователей, Microsoft Defender для облака и многое другое.

Параметры безопасности по умолчанию

Ваш локальный Azure имеет параметры безопасности, включенные по умолчанию, которые обеспечивают согласованный базовый уровень безопасности, систему управления базовыми уровнями и механизм контроля отклонений.

Вы можете отслеживать базовые и защищенные параметры безопасности во время развертывания и среды выполнения. При настройке параметров безопасности можно также отключить элемент управления дрейфом во время развертывания.

При применении элемента управления смещения параметры безопасности обновляются каждые 90 минут. Этот интервал обновления обеспечивает исправление любых изменений из требуемого состояния. Непрерывный мониторинг и автоматическое отслеживание обеспечивают согласованное и надежное состояние безопасности на протяжении всего жизненного цикла устройства.

Безопасная базовая база в локальной среде Azure:

- Улучшает состояние безопасности, отключив устаревшие протоколы и шифры.

- Сокращает OPEX с помощью встроенного механизма защиты от смещения, который обеспечивает согласованный мониторинг в масштабах на основе базовой конфигурации гибридных пограничных вычислений Azure Arc.

- Позволяет соответствовать требованиям Центра интернет-безопасности (CIS) и Руководству по технической реализации безопасности Агентства по системам обороны (DISA) (STIG) для ОС и рекомендуемому базовому уровню безопасности.

Дополнительные сведения см. в статье "Управление значениями безопасности по умолчанию" в локальной среде Azure.

Управление приложениями

Управление приложениями — это уровень безопасности на основе программного обеспечения, который сокращает область атаки, применяя явный список программного обеспечения, который разрешено запускать. Элемент управления приложениями включен по умолчанию и ограничивает приложения и код, которые можно запускать на основной платформе. Дополнительные сведения см. в статье Управление приложениями для локальнойAzure.

Управление приложениями предоставляет два основных режима работы, режим принудительного применения и режим аудита. В режиме принудительного применения ненадежный код блокируется, а события записываются. В режиме аудита ненадежный код может выполняться, а события записываются. Дополнительные сведения о событиях, связанных с управлением приложениями, см. в списке событий.

Внимание

Чтобы свести к минимуму риск безопасности, всегда запустите управление приложениями в режиме принудительного применения.

О разработке политики управления приложениями

Корпорация Майкрософт предоставляет базовые подписанные политики в Azure Local для режима принудительного применения и режима аудита. Кроме того, политики включают предопределенный набор правил поведения платформы и правила блокировки для применения к уровню управления приложением.

Состав базовых политик

Локальные базовые политики Azure включают следующие разделы:

- Метаданные: метаданные определяют уникальные свойства политики, такие как имя политики, версия, GUID и многое другое.

- Правила выбора: эти правила определяют поведение политики. Дополнительные политики могут отличаться только от небольшого набора вариантов правил, относящихся к базовой политике.

- Правила разрешения и запрета: эти правила определяют границы доверия для кода. Правила могут основываться на издателях, подписях, хэшах файлов и т. д.

Правила выбора

В этом разделе рассматриваются правила настройки, активированные базовой политикой.

Для установленной политики по умолчанию включены следующие опции:

| Правило опции | Значение |

|---|---|

| Включен | UMCI |

| Обязательное поле | WHQL |

| Включен | Разрешить дополнительные политики |

| Включен | Отозван из-за истечения срока действия в неподписанном состоянии |

| Отключено | Утверждение рейсов |

| Включен | Политика целостности системы без знака (по умолчанию) |

| Включен | Безопасность динамического кода |

| Включен | Меню "Дополнительные параметры загрузки" |

| Отключено | Принудительное применение скриптов |

| Включен | Управляемый установщик |

| Включен | Обновление политики без перезагрузки |

Политика аудита добавляет следующие правила параметров в базовую политику:

| Правило опции | Значение |

|---|---|

| Включен | Режим аудита (по умолчанию) |

Дополнительные сведения см. в полном списке правил для параметров.

Правила разрешения и запрета

Разрешить правила в базовой политике позволяют доверять всем компонентам Майкрософт, предоставляемым ОС и облачными развертываниями. Запрет правил блокирует приложения в режиме пользователя и компоненты ядра, которые считаются небезопасными для обеспечения безопасности решения.

Примечание.

Правила разрешения и запрета в базовой политике регулярно обновляются для улучшения функциональности продукта и максимальной защиты вашего решения.

Дополнительные сведения о правилах запрета см. в следующей статье:

Список блокировок драйверов.

Список блокировок режима пользователя.

шифрование BitLocker;

Включено шифрование покоящихся данных на томах данных, созданных во время развертывания. Эти тома данных включают как тома инфраструктуры, так и тома рабочей нагрузки. При развертывании системы можно изменить параметры безопасности.

По умолчанию шифрование неактивных данных включено во время развертывания. Рекомендуется принять параметр по умолчанию.

После успешного развертывания локального сервера Azure можно получить ключи восстановления BitLocker. Ключи восстановления BitLocker должны храниться в безопасном расположении вне системы.

Дополнительные сведения о шифровании BitLocker см. в следующем разделе:

- Используйте BitLocker с кластерными общими томами (CSV).

- Управление шифрованием BitLocker в локальной среде Azure.

Локальные встроенные учетные записи пользователей

В этом выпуске в вашей локальной системе Azure доступны следующие локальные встроенные пользователи, связанные с RID 500 и RID 501.

| Имя в исходном образе ОС | Имя после развертывания | Включено по умолчанию | Описание |

|---|---|---|---|

| Администратор | ASBuiltInAdmin | Истина | Встроенная учетная запись для администрирования компьютера или домена. |

| Гость | ASBuiltInGuest | Неверно | Встроенная учетная запись для гостевого доступа к компьютеру или домену, защищенному механизмом управления смещением базовых показателей безопасности. |

Внимание

Рекомендуется создать собственную учетную запись локального администратора и отключить известную RID 500 учетную запись пользователя.

Создание и ротация секретов

Оркестратор в Azure Local требует нескольких компонентов для обеспечения безопасного взаимодействия с другими ресурсами и службами инфраструктуры. Все службы, работающие в системе, имеют сертификаты проверки подлинности и шифрования, связанные с ними.

Чтобы обеспечить безопасность, мы реализуем возможности создания и ротации внутренних секретов. При просмотре системных узлов вы увидите несколько сертификатов, созданных по пути LocalMachine/Personal certificate store (Cert:\LocalMachine\My).

В этом выпуске включены следующие возможности:

- Возможность создавать сертификаты во время развертывания и после операций масштабирования системы.

- Автоматическая ротация до истечения срока действия сертификатов и возможность ротации сертификатов в течение срока службы системы.

- Возможность отслеживать и оповещать, являются ли сертификаты действительными.

Примечание.

Выполнение операций по созданию и смене секретов занимает около 10 минут, в зависимости от размера системы.

Дополнительные сведения см. в разделе Управление ротацией секретов.

Переадресация событий безопасности через Syslog

Для клиентов и организаций, которым требуется собственная локальная система безопасности и системы управления событиями (SIEM), Azure Local включает интегрированный механизм, позволяющий пересылать события, связанные с безопасностью, в SIEM.

Azure Local имеет интегрированный форвардер системного журнала, который после настройки генерирует сообщения системного журнала, определенные в RFC3164, с полезными данными в формате Common Event Format (CEF).

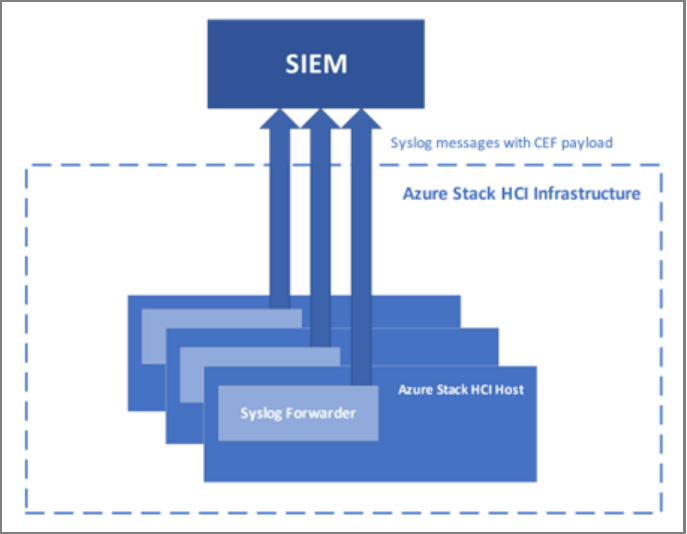

На следующей схеме показана интеграция Azure Local с SIEM. Все аудиты, журналы безопасности и оповещения собираются на каждом узле и предоставляются через системный журнал (syslog) с полезными данными в формате CEF.

Агенты пересылки системных журналов развертываются на каждом локальном узле Azure для пересылки сообщений системного журнала на сервер syslog, настроенный клиентом. Агенты пересылки системного журнала работают независимо друг от друга, но могут управляться вместе на любом из хостов.

Средство пересылки системных журналов в Azure Local поддерживает различные конфигурации в зависимости от того, осуществляется ли пересылка системного журнала с использованием TCP или UDP, включено ли шифрование и существует ли однонаправленная или двунаправленная проверка подлинности.

Дополнительные сведения см. в разделе Управление пересылкой системного журнала.

Антивирусная программа Microsoft Defender

Локальный пакет Azure поставляется с включенной антивирусной программой Microsoft Defender и настроен по умолчанию. Настоятельно рекомендуется использовать антивирусную программу Microsoft Defender с локальными экземплярами Azure. Антивирусная программа Microsoft Defender обеспечивает защиту в режиме реального времени, облачную защиту и автоматическую отправку образцов.

Хотя мы рекомендуем использовать антивирусную программу Microsoft Defender для локальной среды Azure, если вы предпочитаете антивирусное и безопасное программное обеспечение, отличное от Майкрософт, рекомендуем выбрать антивирусную программу, проверенную независимым поставщиком программного обеспечения (ISV) для локального Azure, чтобы свести к минимуму потенциальные проблемы с функциональными возможностями.

Дополнительные сведения см. в статье Совместимость антивирусной программы Microsoft Defender с другими продуктами безопасности.

В редких случаях, когда возникают какие-либо проблемы с функциональными возможностями в Azure Local с помощью антивирусного программного обеспечения, отличного от Майкрософт, можно исключить следующие пути:

- C:\Агенты\*

- C:\CloudContent\*

- C:\CloudDeployment\*

- C:\ClusterStorage\*

- C:\EceStore\*

- C:\MASLogs\*

- C:\NugetStore\*

- C:\deploymentpackage\*

- C:\ProgramData\GuestConfig\extension_logs\*

Примечание.

Если удалить антивирусную программу Microsoft Defender, оставьте параметры, связанные с функцией, из базовой базы безопасности as-is. Эти параметры не нужно удалять.

Microsoft Defender для облака (предварительная версия)

Microsoft Defender для облака — это решение для управления безопасностью с расширенными возможностями защиты от угроз. Он предоставляет средства для оценки состояния безопасности инфраструктуры, защиты рабочих нагрузок, повышения оповещений системы безопасности и выполнения конкретных рекомендаций по устранению атак и устранению будущих угроз. Она выполняет все эти службы с высокой скоростью в облаке с помощью автоматической подготовки и защиты с помощью служб Azure без затрат на развертывание.

С помощью базового плана Defender для облака вы получите рекомендации по улучшению безопасности локальной системы Azure без дополнительных затрат. Благодаря платному плану Defender для серверов вы получаете расширенные функции безопасности, включая оповещения системы безопасности для отдельных компьютеров и виртуальных машин Arc.

Дополнительные сведения см. в следующем разделе:

- Управление системой безопасности с помощьюMicrosoft Defender для облака (предварительная версия).

- антивирусные решения Microsoft Defender и антивирусные решения других производителей без использования Defender для конечных точек.

Следующие шаги

- Оцените готовность к развертыванию с помощью средства проверки среды.

- Ознакомьтесь с книгой по локальной безопасности Azure.

- Просмотрите стандарты локальной безопасности Azure.