В этой статье показано, как предоставить ресурс PaaS через частную конечную точку определенной рабочей нагрузке в одном регионе. В сценарии топология сети является концентратором, а концентратор является центром Виртуальная глобальная сеть Центра Azure.

Внимание

Эта статья является частью серии Приватный канал Azure и Azure DNS в Виртуальная глобальная сеть и основана на топологии сети, определенной в руководстве по сценарию. Сначала ознакомьтесь со страницей обзора, чтобы понять базовую сетевую архитектуру и ключевые проблемы.

Сценарий

Рис. 1. Сценарий с одним регионом для Виртуальная глобальная сеть с Приватный канал и Azure DNS — задача

Скачайте файл Visio этой архитектуры. В этом разделе определяется сценарий и переопределяется задача для этого сценария (проблема совпадает с примером нерабочего на странице обзора). Исходная архитектура сценария основана на начальной топологии сети, определенной в руководстве по обзору. Ниже приведены дополнения и изменения.

- Существует только один регион с одним виртуальным концентратором.

- В регионе с отключенным доступом к общедоступной сети есть учетная запись служба хранилища Azure. Предположение в этом сценарии заключается в том, что только одна рабочая нагрузка обращается к учетной записи хранения.

- Изначально существует одна виртуальная сеть, подключенная к виртуальному концентратору.

- В виртуальной сети есть подсеть рабочей нагрузки, содержащая клиент виртуальной машины.

- Виртуальная сеть содержит подсеть частной конечной точки, содержащую частную конечную точку для учетной записи хранения.

Успешный результат

Клиент виртуальной машины Azure может подключаться к учетной записи служба хранилища Azure через частную конечную точку учетной записи хранения, которая находится в той же виртуальной сети, и все остальные доступ к учетной записи хранения заблокированы.

Препятствием

Требуется запись DNS в потоке DNS, которая может разрешить полное доменное имя учетной записи хранения обратно в частный IP-адрес частной конечной точки. Как описано в обзоре, проблема с сценарием состоит из двух способов.

- Невозможно связать частную зону DNS, которая поддерживает необходимые записи DNS учетных записей хранения с виртуальным концентратором.

- Вы можете связать частную зону DNS с сетью рабочей нагрузки, поэтому вы можете подумать, что это будет работать. К сожалению, базовая архитектура предусматривает, что каждая подключенная виртуальная сеть имеет DNS-серверы, настроенные для указания использования прокси-сервера Брандмауэр Azure DNS.

Так как вы не можете связать частную зону DNS с виртуальным концентратором, а виртуальная сеть настроена для использования прокси-сервера Брандмауэр Azure DNS, у dns-серверов Azure нет механизма разрешения учетной записи хранения (FQDN) с частным IP-адресом частной конечной точки. Результатом является то, что клиент получает неправильный ОТВЕТ DNS.

Потоки DNS и HTTP

Давайте рассмотрим dns и результирующий поток HTTP-запросов для этой рабочей нагрузки. Обзор помогает нам визуализировать препятствия, описанные ранее.

Рис. 2. Сценарий с одним регионом для Виртуальная глобальная сеть с Приватный канал и Azure DNS — задача

Скачайте файл Visio для этой архитектуры.

Поток DNS

- DNS-запрос

stgworkload00.blob.core.windows.netот клиента отправляется на настроенный DNS-сервер, который Брандмауэр Azure в одноранговом региональном концентраторе. - Брандмауэр Azure прокси-серверы запроса в Azure DNS. Так как не удается связать частную зону DNS с виртуальным концентратором, Azure DNS не знает, как разрешить полное доменное имя частной конечной точке с частным IP-адресом частной конечной точки. Он знает, как разрешить полное доменное имя общедоступному IP-адресу учетной записи хранения, поэтому он возвращает общедоступный IP-адрес учетной записи хранения.

ПОТОК HTTP

- В результате DNS общедоступный IP-адрес учетной записи хранения клиент выдает HTTP-запрос

stgworkload00.blob.core.windows.net. - Запрос отправляется на общедоступный IP-адрес учетной записи хранения. Этот запрос завершается ошибкой по многим причинам:

- Группа безопасности сети в подсети рабочей нагрузки может не разрешать этот трафик, привязанный к Интернету.

- Брандмауэр Azure, который фильтрует исходящий трафик, привязанный к Интернету, скорее всего, не имеет правила приложения для поддержки этого потока.

- Даже если группа безопасности сети и Брандмауэр Azure имели пособия для этого потока запросов, учетная запись служба хранилища настроена для блокировки всего доступа к общедоступной сети. В конечном счете попытка нарушает нашу цель только разрешить доступ к учетной записи хранения через частную конечную точку.

Решение. Установка расширения виртуального концентратора для DNS

Решение проблемы заключается в том, чтобы группа корпоративных сетей реализовала расширение виртуального концентратора для DNS. Единой ответственностью за расширение виртуального концентратора DNS является включение групп рабочих нагрузок, которые должны использовать частные зоны DNS в своей архитектуре в рамках этой начальной топологии центра Виртуальная глобальная сеть.

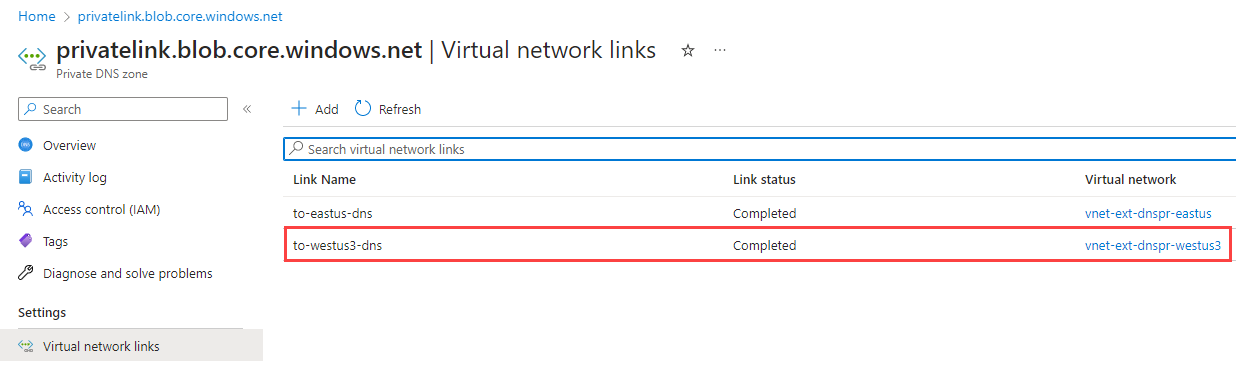

Расширение DNS реализуется в виде периферийных виртуальных сетей, одноранговых подключений к своему региональному виртуальному концентратору. Можно связать частные зоны DNS с этой виртуальной сетью. Виртуальная сеть также содержит частный сопоставитель Azure DNS, который позволяет службам вне этой виртуальной сети, например Брандмауэр Azure, запрашивать и получать значения из всех связанных частных зон DNS. Ниже приведены компоненты типичного расширения виртуального концентратора для DNS, а также некоторые необходимые изменения конфигурации:

- Новая периферийная виртуальная сеть, пиринговая с виртуальным концентратором региона. Этот периферийный сервер настраивается как любой другой периферийный сервер, то есть правила маршрутизации по умолчанию принудительно используют Брандмауэр Azure в региональном концентраторе.

- Ресурс частного сопоставителя DNS развертывается с входящей конечной точкой в периферийной виртуальной сети.

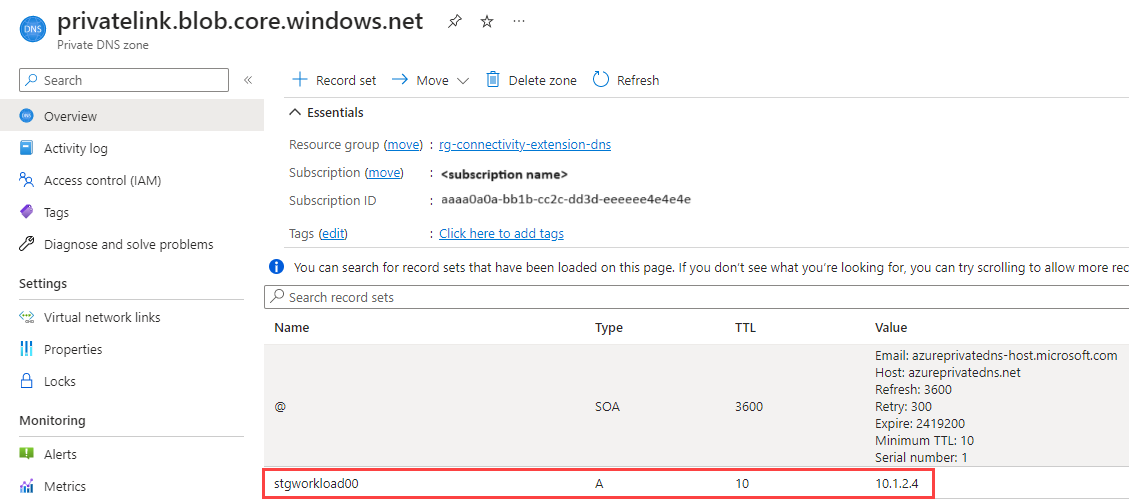

- Создается частный ресурс

privatelink.blob.core.windows.netзоны DNS.- Эта зона содержит запись, которая сопоставляется

Aс полным именем учетной записи хранения с частным IP-адресом частной конечной точки для учетной записи хранения. - Частная зона DNS связана с периферийной виртуальной сетью.

- Если позволяет управление доступом на основе ролей (RBAC), вы можете использовать автоматические записи регистрации или записи, управляемые службой, для поддержания этих записей DNS. В противном случае их можно сохранить вручную.

- Эта зона содержит запись, которая сопоставляется

- В региональном центре DNS-сервер Брандмауэр Azure изменяется на конечную точку входящего сопоставителя DNS.

На следующей схеме показана архитектура, а также потоки DNS и HTTP.

Рис. 3. Рабочее решение для сценария с одним регионом для Виртуальная глобальная сеть с Приватный канал и DNS

Скачайте файл Visio для этой архитектуры.

Поток DNS для установки расширения виртуального концентратора для DNS

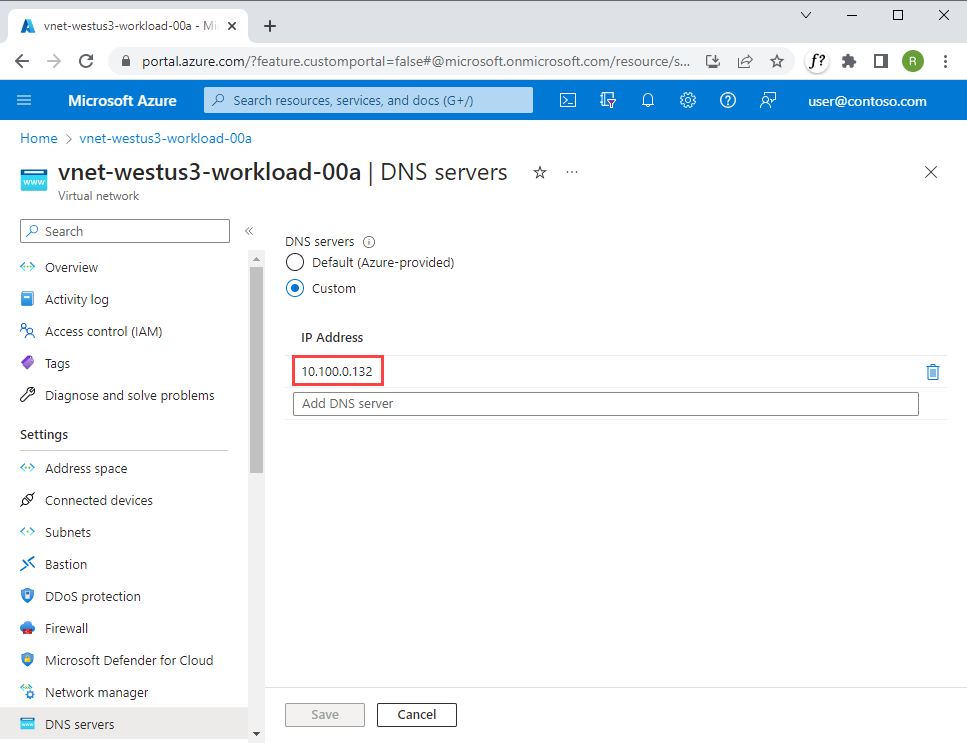

Dns-запрос

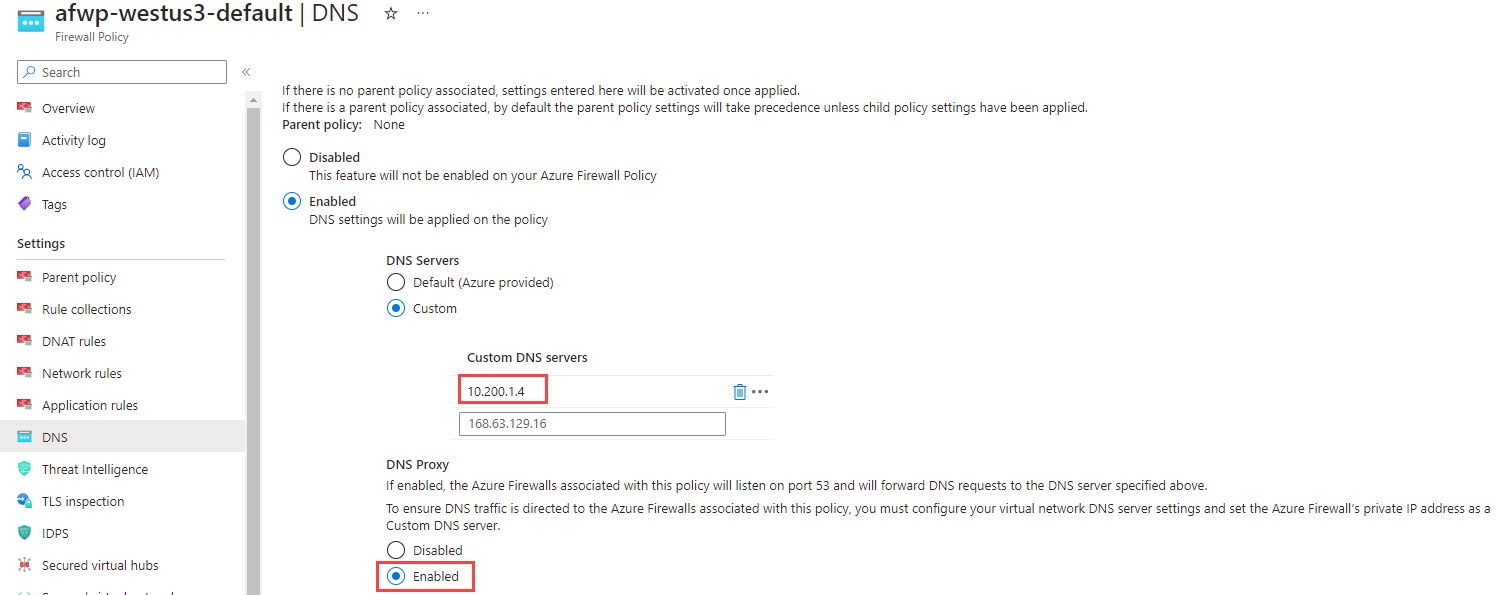

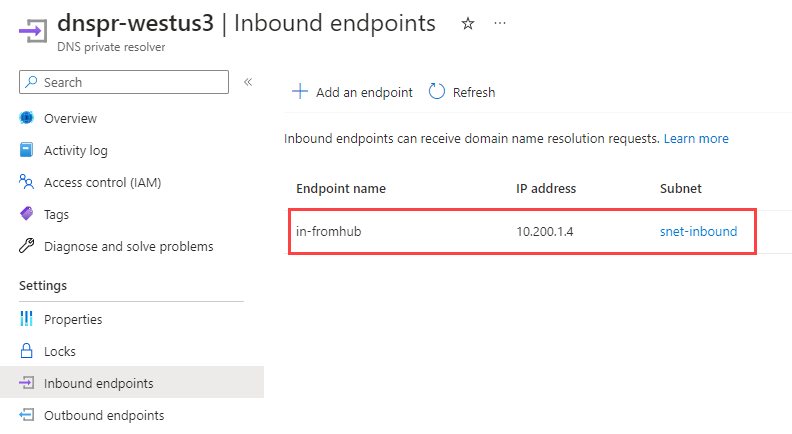

stgworkload00.blob.core.windows.netот клиента отправляется на настроенный DNS-сервер, который Брандмауэр Azure в одноранговом региональном концентраторе — 10.100.0.132 в этом случае. Рис. 4. Настройка DNS-серверов для виртуальной сети рабочей нагрузки

Рис. 4. Настройка DNS-серверов для виртуальной сети рабочей нагрузкиБрандмауэр Azure прокси-сервер запроса на региональный частный сопоставитель Azure DNS в расширении концентратора — 10.200.1.4 в этом случае— частный IP-адрес конечной точки входящего сопоставителя DNS.

Рис. 5. Настройка DNS в политике Брандмауэр Azure

Частный сопоставитель DNS прокси-сервер запрашивает Azure DNS. Так как частная зона DNS связана с виртуальной сетью, содержащей конечную точку входящего трафика, Azure DNS может использовать записи в связанных частных зонах DNS.

Azure DNS обращается к связанной частной зоне DNS и разрешает полное доменное имя

stgworkload00.blob.core.windows.netдо 10.1.2.4, которое является IP-адресом частной конечной точки для учетной записи хранения. Этот ответ предоставляется для Брандмауэр Azure DNS, который затем возвращает частный IP-адрес учетной записи хранения клиенту. Рис. 7. зона Частная зона DNS с записью A для частной конечной точки учетной записи хранения

Рис. 7. зона Частная зона DNS с записью A для частной конечной точки учетной записи хранения

ПОТОК HTTP

- В результате DNS частный IP-адрес учетной записи хранения клиент выдает HTTP-запрос

stgworkload00.blob.core.windows.net. - Запрос отправляется на частный IP-адрес (10.1.2.4) учетной записи хранения. Этот запрос успешно направляется, если не конфликтующие ограничения для локальных групп безопасности сети в подсети клиента или подсети частной конечной точки. Важно понимать, что, несмотря на то, что Брандмауэр Azure обеспечивает защиту частного трафика, запрос не направляется через Брандмауэр Azure, так как частная конечная точка находится в той же виртуальной сети, что и клиент. Это означает, что для этого сценария не требуется делать никаких Брандмауэр Azure пособий.

- Частное подключение к учетной записи хранения устанавливается через службу Приватный канал. Учетная запись хранения разрешает доступ только к частной сети и принимает HTTP-запрос.

Расширение виртуального концентратора для рекомендаций по DNS

При реализации расширения для вашего предприятия рассмотрите следующее руководство.

- Развертывание расширения DNS не является задачей для группы рабочей нагрузки. Эта задача является корпоративной сетевой функцией и должна быть решением о реализации, принятого с этими лицами.

- Расширение DNS и частные зоны DNS должны существовать перед добавлением любой службы PaaS, для которой требуется настроить записи DNS частной конечной точки.

- Расширение виртуального концентратора — это региональный ресурс, избегайте трафика между регионами и устанавливайте расширение концентратора для каждого регионального концентратора, где ожидается разрешение DNS частной конечной точки.

Периферийная виртуальная сеть

- Следуя принципу единой ответственности, виртуальная сеть для расширения DNS должна содержать только ресурсы, необходимые для разрешения DNS, и не должны предоставляться другим ресурсам.

- Виртуальная сеть для расширения DNS должна соответствовать тем же рекомендациям по настройке в разделе "Добавление периферийных сетей".

Частный сопоставитель DNS Azure

Каждый регион должен иметь одно расширение DNS виртуального концентратора с одним частным сопоставительом DNS.

Для этого сценария для частного сопоставителя DNS требуется только конечная точка входящего трафика, а для этого сценария нет исходящих конечных точек. Частный IP-адрес для входящей конечной точки — это то, что задано для настраиваемой службы DNS в политике Брандмауэр Azure (см. рисунок 5).

Для повышения устойчивости и повышенной обработки нагрузки можно развернуть несколько экземпляров частного сопоставителя DNS в каждом регионе, используя прокси-сервер Azure DNS, настроенный с несколькими IP-адресами для разрешения прокси-адресов.

Рис. 8. Входящие конечные точки для частного сопоставителя DNS

Рис. 8. Входящие конечные точки для частного сопоставителя DNSСледуйте ограничениям виртуальной сети для частного сопоставителя DNS.

Группа безопасности сети в подсети для входящей конечной точки частного сопоставителя DNS должна разрешать только трафик UDP из регионального концентратора в порт 53. Необходимо заблокировать весь другой входящий и исходящий трафик.

Частная зона DNS

Так как частный сопоставитель Azure DNS разрешает DNS через Azure DNS, Azure DNS может забрать все частные зоны DNS, связанные с виртуальной сетью входящего трафика.

- Связывание частной зоны DNS с расширением виртуального концентратора для виртуальной сети DNS.

- Следуйте инструкциям по управлению частными зонами DNS для частных конечных точек.

- Если вы ожидаете, что владельцы ресурсов PaaS будут управлять собственными записями, настройте RBAC соответствующим образом или реализуйте решение, например из Приватный канал и интеграции DNS в масштабе.

Рекомендации по сценариям

Используя хорошо управляемое расширение DNS виртуального концентратора, давайте вернемся к рабочей нагрузке и рассмотрим некоторые дополнительные моменты, которые помогут достичь успешных целей в рамках этого сценария.

Storage account

- Задайте доступ к общедоступной сети: отключен в разделе "Сетевое подключение ", чтобы обеспечить доступ к учетной записи хранения только через частные конечные точки.

- Добавьте частную конечную точку в выделенную подсеть частной конечной точки в виртуальной сети рабочей нагрузки.

- Отправьте Диагностика Azure рабочей области Log Analytics рабочей нагрузки. Журналы доступа можно использовать для устранения неполадок конфигурации.

Безопасность частной конечной точки

Требование этого решения заключается в ограничении воздействия этой учетной записи хранения. После удаления общедоступного доступа к интернету к ресурсу PaaS следует решить проблему безопасности частной сети.

Если Брандмауэр Azure обеспечивает защиту частного трафика в топологии Виртуальная глобальная сеть концентратора, Брандмауэр Azure по умолчанию запрещает подключение к периферийной сети. Этот параметр по умолчанию предотвращает доступ рабочих нагрузок в других периферийных сетях к частным конечным точкам (и другим ресурсам) в виртуальной сети рабочей нагрузки. Трафик полностью в виртуальной сети не направляется через Брандмауэр Azure. Чтобы управлять доступом в виртуальной сети и добавлять более подробную защиту, рассмотрите следующие рекомендации группы безопасности сети (NSG).

- Создайте группу безопасности приложений (ASG) для группировки ресурсов, имеющих аналогичные потребности в входящего или исходящего доступа. В этом сценарии используйте ASG для клиентских виртуальных машин, которым требуется доступ к хранилищу и одному для учетных записей хранения, к которым обращается доступ. См. инструкции по настройке группы безопасности приложений (ASG) с частной конечной точкой.

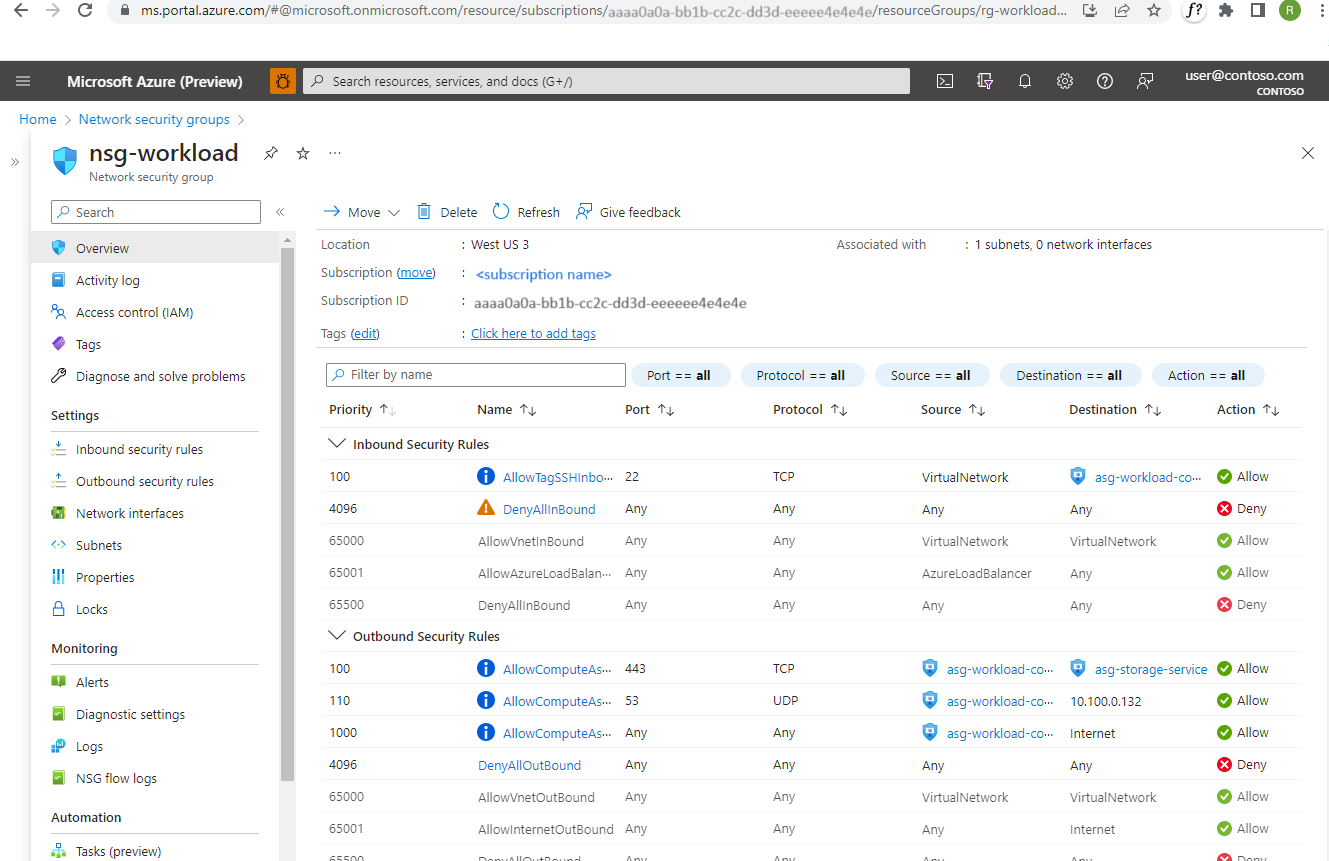

- Убедитесь, что подсеть, содержащая виртуальную машину рабочей нагрузки, имеет группу безопасности сети.

- Убедитесь, что подсеть, содержащая частные конечные точки, имеет группу безопасности сети.

Правила NSG для подсети, содержащей виртуальную машину рабочей нагрузки

Помимо других сетевых правил, необходимых рабочей нагрузке, настройте следующие правила.

- Правила исходящего трафика:

- Разрешить вычислению ASG получить доступ к ASG учетной записи хранения.

- Разрешить вычислению ASG в частный IP-адрес регионального центра Брандмауэр Azure для UDP через порт 53.

*Рис. 9. Правила NSG для подсети рабочей нагрузки

*Рис. 9. Правила NSG для подсети рабочей нагрузки

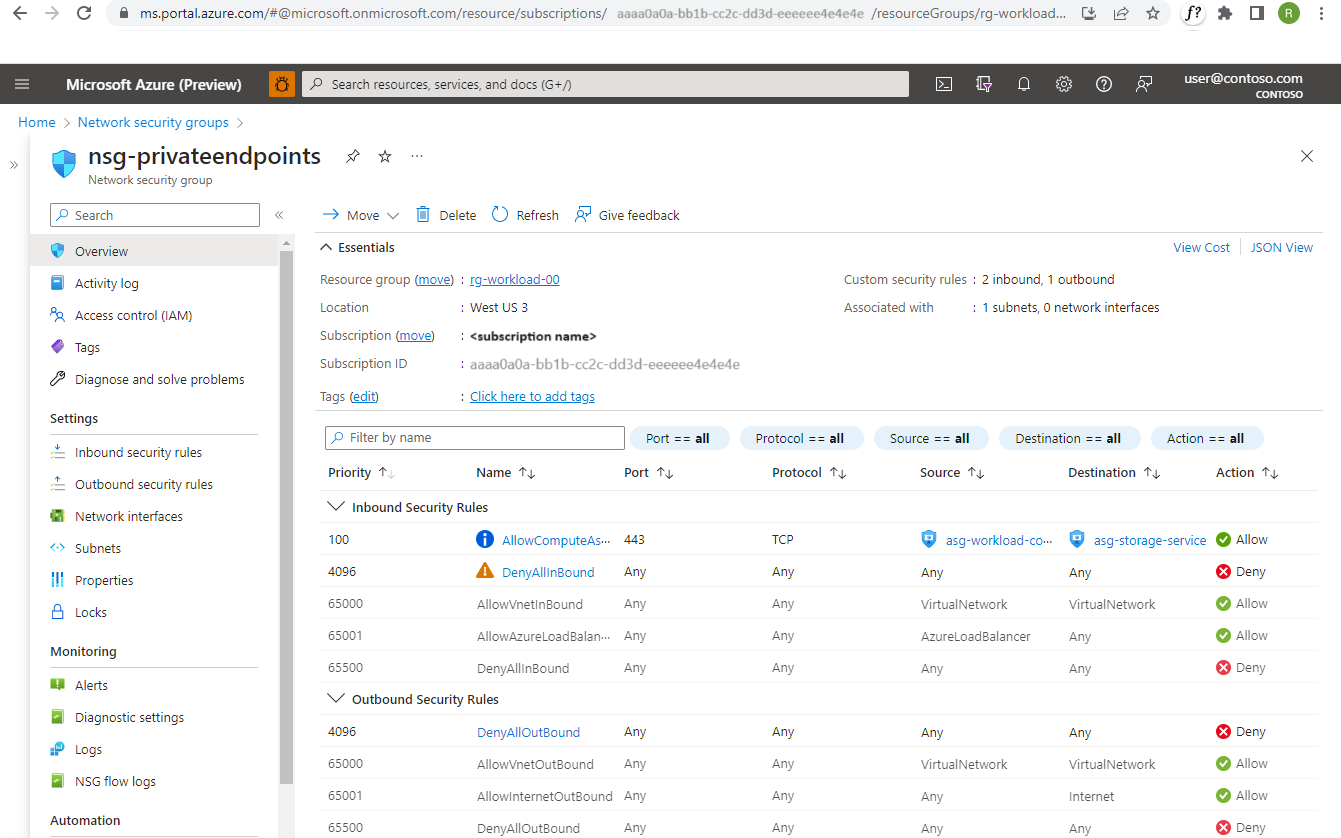

Правила NSG для подсети, содержащей частные конечные точки

Рекомендуется предоставлять частные конечные точки в небольшой выделенной подсети в потребляющей виртуальной сети. Одна из причин заключается в том, что можно применять определяемые пользователем маршруты и политики сети группы безопасности сети для частных конечных точек для добавления контроля трафика и безопасности.

Этот сценарий позволяет применять строго ограничивающую группу безопасности сети.

- Правила для входящего трафика:

- Разрешить вычислению ASG получить доступ к ASG учетной записи хранения

- Запретить весь остальной трафик

- Правила исходящего трафика:

- Запретить весь трафик

*Рис. 10. Правила NSG для подсети частной конечной точки

*Рис. 10. Правила NSG для подсети частной конечной точки

Безопасность частной конечной точки в действии

На следующем рисунке показано, как следующие рекомендации, которые были описаны, могут обеспечить глубинную безопасность обороны. На схеме показана вторая периферийная виртуальная сеть со второй виртуальной машиной. Эта рабочая нагрузка не может получить доступ к частной конечной точке.

Рис. 11. Рабочее решение для сценария с одним регионом для Виртуальная глобальная сеть с Приватный канал и DNS

Скачайте файл Visio для этой архитектуры.

Поток DNS

Поток DNS точно такой же, как и в потоке решения.

Важно отметить, что полное доменное имя разрешает частный IP-адрес, а не общедоступный IP-адрес. Это разрешение означает, что все периферийные узлы всегда получают частный IP-адрес этой службы. Другой сценарий описывает, как использовать этот подход для совместного использования службы PaaS в нескольких рабочих нагрузках. Для этого сценария с одной рабочей нагрузкой это не проблема.

ПОТОК HTTP

- В результате DNS частный IP-адрес учетной записи хранения клиент выдает HTTP-запрос

stgworkload00.blob.core.windows.net. - Запрос отправляется на частный IP-адрес учетной записи хранения. Этот запрос правильно завершается ошибкой по многим причинам:

- Брандмауэр Azure настроен для защиты частного трафика, поэтому он обрабатывает запрос. Если Брандмауэр Azure не имеет правила сети или приложения, чтобы разрешить поток, Брандмауэр Azure блокирует запрос.

- Вам не нужно использовать Брандмауэр Azure в центре для защиты частного трафика. Например, если сеть поддерживает частный, межрегионный трафик, группа безопасности сети в подсети частной конечной точки по-прежнему настроена для блокировки всего трафика, отличного от вычислительных источников ASG в виртуальной сети, на котором размещена рабочая нагрузка.

Итоги

В этой статье описывается сценарий, в котором клиент виртуальной машины подключается к учетной записи служба хранилища Azure через частную конечную точку учетной записи хранения. Конечная точка находится в той же виртуальной сети, что и клиент. Все остальные доступ к учетной записи хранения заблокированы. Для этого сценария требуется запись DNS в потоке DNS, которая может разрешить полное доменное имя учетной записи хранения обратно в частный IP-адрес частной конечной точки.

Начальная топология сети для этого сценария представляет две проблемы:

- Невозможно связать частную зону DNS с необходимыми записями DNS для учетной записи хранения с виртуальным концентратором.

- Связывание частной зоны DNS с подсетью рабочей нагрузки не работает. Начальная топология сети требует, чтобы dns-сервер по умолчанию и правила маршрутизации принудительно использовали Брандмауэр Azure в региональном концентраторе.

Предлагаемое решение предназначено для группы корпоративной сети для реализации расширения виртуального концентратора для DNS. Это расширение позволяет группе корпоративной сети предоставлять общие службы DNS для рабочих нагрузок, требующих их.

Связанные ресурсы

- Что собой представляет частная конечная точка?

- Конфигурация DNS частной конечной точки Azure

- Приватный канал и интеграция DNS в масштабе

- Приватный канал Azure в центральной и периферийной сети

- DNS для локальных ресурсов и ресурсов Azure

- Подключение к целевой зоне данных в одном регионе

- Подключение сетей к Azure Monitor с помощью Приватного канала Azure

- Частный сопоставитель DNS Azure

- Более безопасный доступ к мультитенантным веб-приложениям из локальной сети

- Базовое высокодоступное веб-приложение с высоким уровнем доступности

- Руководство. Создание инфраструктуры DNS частной конечной точки с помощью частного сопоставителя Azure для локальной рабочей нагрузки