В этой статье описывается, как обеспечить соответствие доверенным интернет-подключениям (TIC) 3.0 для приложений и служб Azure, подключенных к Интернету. Он предоставляет решения и ресурсы, помогающие государственным организациям соответствовать требованиям TIC 3.0. В нем также описывается развертывание необходимых ресурсов и включение решений в существующие системы.

Примечание.

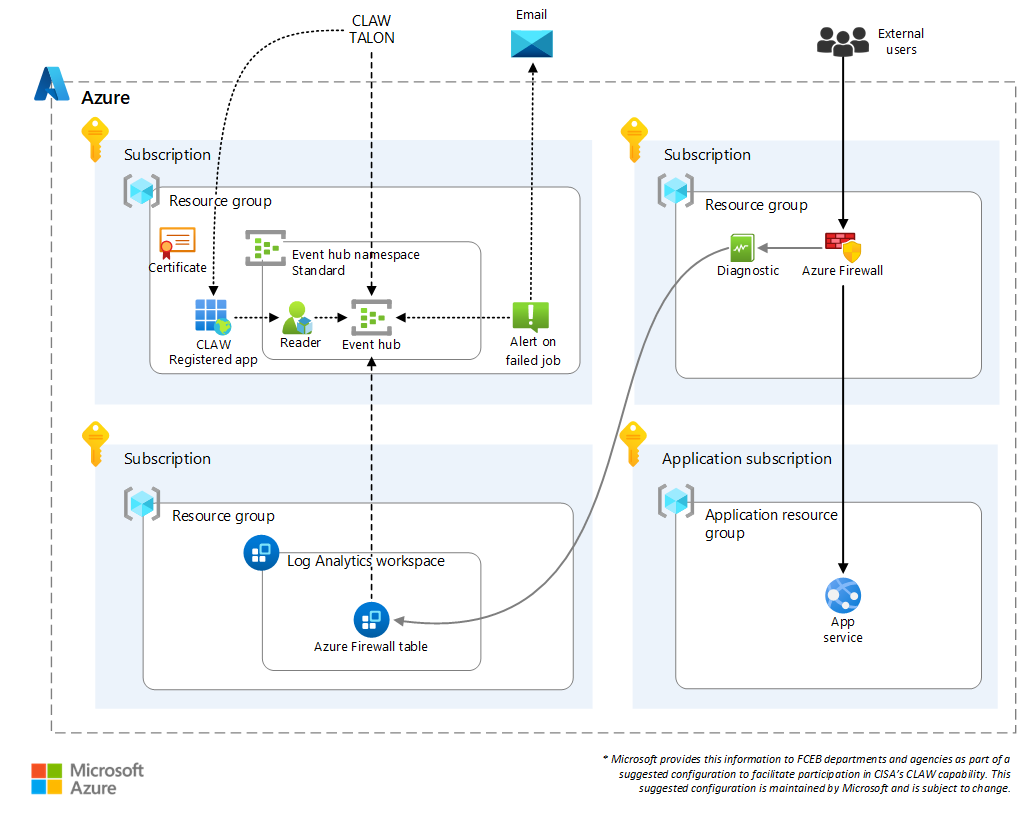

Корпорация Майкрософт предоставляет эту информацию департаментам и агентствам Федеральной гражданской исполнительной власти (FCEB) в рамках предлагаемой конфигурации для содействия участию в возможности Облачного хранилища журналов журналов (CLAW) агентства по кибербезопасности и инфраструктуре (CISA). Предлагаемые конфигурации поддерживаются корпорацией Майкрософт и подлежат изменению.

Архитектура

Скачайте файл Visio для этой архитектуры.

Поток данных

- Брандмауэр

- Брандмауэр может быть любым брандмауэром уровня 3 или 7.

- Брандмауэр Azure и некоторые сторонние брандмауэры, также известные как сетевые виртуальные устройства (NVA), являются брандмауэрами уровня 3.

- Шлюз приложений Azure с Брандмауэр веб-приложений (WAF) и Azure Front Door с WAF — это брандмауэры уровня 7.

- В этой статье представлены решения по развертыванию Брандмауэр Azure, Шлюз приложений с WAF и Azure Front Door с развертываниями WAF.

- Брандмауэр применяет политики, собирает метрики и регистрирует транзакции подключения между веб-службами и пользователями и службами, которые обращаются к веб-службам.

- Брандмауэр может быть любым брандмауэром уровня 3 или 7.

- Журналы брандмауэра

- Брандмауэр Azure, Шлюз приложений с WAF и Azure Front Door с WAF отправляют журналы в рабочую область Log Analytics.

- Сторонние брандмауэры отправляют журналы в формате Syslog в рабочую область Log Analytics с помощью виртуальной машины пересылки системного журнала.

- Рабочая область Log Analytics

- Рабочая область Log Analytics — это репозиторий для журналов.

- Он может размещать службу, которая предоставляет пользовательский анализ данных сетевого трафика из брандмауэра.

- Субъект-служба (зарегистрированное приложение)

- Центры событий Azure категории "Стандартный"

- CISA TALON

Компоненты

- Брандмауэр. Архитектура будет использовать один или несколько следующих брандмауэров. (Дополнительные сведения см. в разделе Альтернативный раздел этой статьи .)

- Брандмауэр Azure — это облачная и интеллектуальная служба безопасности сетевого брандмауэра, которая обеспечивает расширенную защиту от угроз для облачных рабочих нагрузок, работающих в Azure. Это высокодоступная служба с полным отслеживанием состояния и неограниченными возможностями облачного масштабирования. Он доступен на двух уровнях производительности: "Стандартный" и "Премиум". Брандмауэр Azure Premium включает все функциональные возможности Брандмауэр Azure standard и предоставляет дополнительные функции, такие как проверка уровня транспорта (TLS) и система обнаружения и предотвращения вторжений (IDPS).

- Шлюз приложений с WAF — это региональная подсистема балансировки нагрузки веб-трафика, которая позволяет управлять трафиком в веб-приложения. WAF обеспечивает расширенную централизованную защиту веб-приложений от распространенных эксплойтов и уязвимостей.

- Azure Front Door с WAF — это глобальная подсистема балансировки нагрузки веб-трафика, которая позволяет управлять трафиком в веб-приложения. Она предоставляет возможности сети доставки содержимого (CDN) для ускорения и модернизации приложений. WAF обеспечивает расширенную централизованную защиту веб-приложений от распространенных эксплойтов и уязвимостей.

- Сторонний брандмауэр — это NVA, который работает на виртуальной машине Azure и использует службы брандмауэра от поставщиков, отличных от Майкрософт. Корпорация Майкрософт поддерживает большую экосистему сторонних поставщиков, предоставляющих службы брандмауэра.

- Ведение журнала и проверка подлинности.

- Log Analytics — это средство, доступное в портал Azure, которое можно использовать для редактирования и выполнения запросов журналов в журналах Azure Monitor. Дополнительные сведения см. в статье перспектива Azure Well-Architected Framework для Log Analytics.

- Azure Monitor — это комплексное решение для сбора, анализа и использования телеметрии.

- Идентификатор Microsoft Entra предоставляет службы удостоверений, единый вход и многофакторную проверку подлинности в рабочих нагрузках Azure.

- Субъект-служба (зарегистрированное приложение) — это сущность, которая определяет политику доступа и разрешения для пользователя или приложения в клиенте Microsoft Entra.

- Центры событий уровня "Стандартный" — это современная платформа потоковой передачи больших данных и служба приема событий.

- CISA TALON — это служба под управлением CISA, которая работает в Azure. TALON подключается к службе Центров событий, проходит проверку подлинности с помощью предоставленного CISA сертификата, связанного с субъектом-службой, и собирает журналы для потребления CLAW.

Альтернативные варианты

В этих решениях можно использовать несколько вариантов:

- Вы можете разделить коллекцию журналов в области ответственности. Например, журналы Microsoft Entra можно отправить в рабочую область Log Analytics, управляемую командой удостоверений, и отправить сетевые журналы в другую рабочую область Log Analytics, управляемую командой сети.

- В примерах в этой статье каждый использует один брандмауэр, но для некоторых требований организации или архитектур требуется два или более. Например, архитектура может включать экземпляр Брандмауэр Azure и экземпляр Шлюз приложений с WAF. Журналы для каждого брандмауэра должны собираться и предоставляться для сбора данных CISA TALON.

- Если для вашей среды требуется исходящий трафик через Интернет с виртуальных машин на основе Azure, можно использовать решение уровня 3, например Брандмауэр Azure или сторонний брандмауэр для мониторинга и выхода исходящего трафика.

Подробности сценария

TIC 3.0 перемещает TIC из локальной коллекции данных в облачный подход, который лучше поддерживает современные приложения и системы. Это повышает производительность, так как вы можете напрямую получить доступ к приложениям Azure. С помощью TIC 2.x необходимо получить доступ к приложениям Azure с помощью устройства TIC 2.x Managed Trusted Internet Protocol Service (MTIPS), которое замедляет ответ.

Маршрутизация трафика приложения через брандмауэр и ведение журнала, что трафик является основной функциональностью, показанной в решениях, представленных здесь. Брандмауэр может быть Брандмауэр Azure, Azure Front Door с WAF, Шлюз приложений с WAF или сторонним NVA. Брандмауэр помогает защитить периметр облака и сохраняет журналы каждой транзакции. Независимо от уровня брандмауэра, для сбора журналов и решения доставки требуется рабочая область Log Analytics, зарегистрированное приложение и концентратор событий. Рабочая область Log Analytics отправляет журналы в концентратор событий.

CLAW — это управляемая служба CISA. В конце 2022 года CISA выпустила TALON. TALON — это управляемая служба CISA, использующая собственные возможности Azure. Экземпляр TALON выполняется в каждом регионе Azure. TALON подключается к центрам событий, управляемым правительственными учреждениями, для извлечения брандмауэра агентства и журналов Microsoft Entra в CISA CLAW.

Дополнительные сведения о CLAW, TIC 3.0 и MTIPS см. в следующем разделе:

- Руководство по доверенным подключениям к Интернету

- Основные документы по TIC 3.0

- Документы национальной системы защиты кибербезопасности (NCPS)

- ЭЙНШТЕЙН

- Управляемые доверенные интернет-протоколы (MTIPS)

Потенциальные варианты использования

Решения по соответствию TIC 3.0 часто используются федеральными организациями и государственными учреждениями для веб-приложений и служб API на основе Azure.

Рекомендации

Эти рекомендации реализуют основные принципы платформы Azure Well-Architected Framework, которая представляет собой набор руководящих принципов, которые можно использовать для улучшения качества рабочей нагрузки. Дополнительные сведения см. в статье Microsoft Azure Well-Architected Framework.

- Оцените текущую архитектуру, чтобы определить, какие из решений, представленных здесь, обеспечивают оптимальный подход к соответствию TIC 3.0.

- Обратитесь к представителю CISA, чтобы запросить доступ к CLAW.

Надежность

Надежность гарантирует, что ваше приложение позволит вам выполнить ваши обязательства перед клиентами. Дополнительные сведения см. в разделе "Обзор основы надежности".

- Брандмауэр Azure интеграция уровня "Стандартный" и "Премиум" с зонами доступности для повышения доступности.

- Шлюз приложений версии 2 поддерживает автомасштабирование и зоны доступности для повышения надежности.

- Реализации с несколькими регионами, которые включают службы балансировки нагрузки, такие как Azure Front Door, могут повысить надежность и устойчивость.

- Центры событий уровня "Стандартный" и "Премиум" обеспечивают связывание геокатасторного восстановления, позволяющее пространству имен выполнять отработку отказа в дополнительный регион.

Безопасность

Безопасность обеспечивает гарантии от преднамеренного нападения и злоупотребления ценными данными и системами. Дополнительные сведения см. в разделе "Общие сведения о компоненте безопасности".

- При регистрации корпоративного приложения создается субъект-служба. Используйте схему именования для субъектов-служб, указывающих назначение каждого из них.

- Выполните аудит, чтобы определить активность субъектов-служб и состояние владельцев субъекта-службы.

- Брандмауэр Azure имеет стандартные политики. WaFs, связанные с Шлюз приложений и Azure Front Door, имеют управляемые наборы правил для защиты веб-службы. Начните с этих наборов правил и создавайте политики организации с течением времени на основе отраслевых требований, рекомендаций и нормативных актов правительства.

- Доступ к Центрам событий авторизован с помощью управляемых удостоверений Microsoft Entra и сертификата, предоставленного CISA.

Оптимизация затрат

Оптимизация затрат заключается в сокращении ненужных расходов и повышении эффективности работы. Дополнительные сведения см. в разделе Обзор критерия "Оптимизация затрат".

Стоимость каждого решения увеличивается по мере увеличения ресурсов. Цены в этом примере калькулятора цен Azure основаны на решении Брандмауэр Azure. При изменении конфигурации затраты могут увеличиться. При некоторых планах затраты увеличиваются по мере увеличения количества приема журналов.

Примечание.

Используйте калькулятор цен Azure, чтобы получить актуальные цены на основе ресурсов, развернутых для выбранного решения.

Эффективность работы

Оперативное превосходство охватывает процессы операций, которые развертывают приложение и продолжают работать в рабочей среде. Дополнительные сведения см. в разделе "Общие сведения о принципах эффективности работы".

- Оповещения Azure Monitor встроены в решения, чтобы уведомить вас о сбое отправки журналов в CLAW. Необходимо определить серьезность оповещений и способ реагирования.

- Для ускорения развертывания архитектур TIC 3.0 для новых приложений можно использовать шаблоны Azure Resource Manager (ARM), Bicep или Terraform.

Оптимизация производительности

Уровень производительности — это способность вашей рабочей нагрузки эффективно масштабироваться в соответствии с требованиями, предъявляемыми к ней пользователями. Дополнительные сведения см. в разделе "Общие сведения о эффективности производительности".

- Брандмауэр Azure, Шлюз приложений, Azure Front Door и Центры событий масштабируется по мере увеличения использования.

- Брандмауэр Azure Premium разрешает больше TCP-подключений, чем стандартный, и обеспечивает повышенную пропускную способность.

- Шлюз приложений версии 2 автоматически гарантирует, что новые экземпляры распределяются по доменам сбоя и доменам обновления.

- Azure Front Door обеспечивает кэширование, сжатие, ускорение трафика и завершение TLS для повышения производительности.

- Центры событий уровня "Стандартный" и "Премиум" обеспечивают автоматическое увеличение масштаба по мере увеличения нагрузки.

Развертывание решения Брандмауэр Azure

Примечание.

Ресурсы развертывания не предоставляются для этого решения. Она включена только для предоставления рекомендаций.

Развертывание Брандмауэр Azure в сетевой архитектуре позволяет эффективно управлять и защищать трафик в среде приложения Azure. Это решение предоставляет исчерпывающие рекомендации по сбору и доставке журналов в хранилище облачных агрегатов журналов (CISA) и доставке журналов в службу кибербезопасности (TIC) 3.0. Развертывание может быть автоматизировано с помощью шаблонов ARM, Bicep или Terraform, упрощая процесс установки и придерживаясь рекомендаций по инфраструктуре как кода.

Решение включает в себя:

- Виртуальная сеть с отдельными подсетями для брандмауэра и серверов.

- Рабочая область Log Analytics.

- Брандмауэр Azure с политикой сети для доступа к Интернету.

- Брандмауэр Azure параметры диагностики, которые отправляют журналы в рабочую область Log Analytics.

- Таблица маршрутов, связанная с группой ресурсов приложения для маршрутизации службы приложений в брандмауэр для создаваемых журналов.

- Зарегистрированное приложение.

- Концентратор событий.

- Правило генерации оповещений, которое отправляет сообщение электронной почты при сбое задания.

Развертывание решения, использующего Шлюз приложений с WAF

Примечание.

Ресурсы развертывания не предоставляются для этого решения. Она включена только для предоставления рекомендаций.

Развертывание Шлюз приложений с помощью Брандмауэр веб-приложений (WAF) в сетевой архитектуре позволяет эффективно управлять и защищать веб-трафик в среде приложения Azure. Это решение предоставляет исчерпывающие рекомендации по сбору и доставке журналов в хранилище облачных агрегатов журналов (CISA) и обеспечения соответствия требованиям TIC 3.0. Развертывание может быть автоматизировано с помощью шаблонов ARM, Bicep или Terraform, упрощая процесс установки и применяя рекомендации по инфраструктуре как код.

Решение включает в себя:

- Виртуальная сеть с отдельными подсетями для брандмауэра и серверов.

- Рабочая область Log Analytics.

- Экземпляр Шлюз приложений версии 2 с WAF. WAF настроен с помощью ботов и управляемых корпорацией Майкрософт политик.

- Шлюз приложений параметры диагностики версии 2, которые отправляют журналы в рабочую область Log Analytics.

- Зарегистрированное приложение.

- Концентратор событий.

- Правило генерации оповещений, которое отправляет сообщение электронной почты при сбое задания.

Развертывание решения, использующего Azure Front Door с WAF

Примечание.

Ресурсы развертывания не предоставляются для этого решения. Она включена только для предоставления рекомендаций.

Следующее решение использует Azure Front Door с WAF для управления глобальным веб-трафиком, входящим в среду приложения Azure. Это решение предоставляет исчерпывающие рекомендации по созданию, сбору и доставке журналов в хранилище агрегирования журналов CISA (CLAW), обеспечивая соответствие требованиям TIC 3.0. Развертывание может быть автоматизировано с помощью шаблонов ARM, Bicep или Terraform, упрощая процесс установки и применяя рекомендации по инфраструктуре как код.

Решение включает в себя:

- Виртуальная сеть с отдельными подсетями для брандмауэра и серверов.

- Рабочая область Log Analytics.

- Экземпляр Azure Front Door с WAF. WAF настроен с помощью ботов и управляемых корпорацией Майкрософт политик.

- Параметры диагностики Azure Front Door, отправляющие журналы в рабочую область Log Analytics.

- Зарегистрированное приложение.

- Концентратор событий.

- Правило генерации оповещений, которое отправляет сообщение электронной почты при сбое задания.

Решение стороннего брандмауэра (NVA)

Примечание.

Ресурсы развертывания не предоставляются для этого решения. Она включена только для предоставления рекомендаций.

В следующем решении показано, как использовать сторонний брандмауэр для управления трафиком в среде приложения Azure и реализации соответствия TIC 3.0. Сторонние брандмауэры требуют использования виртуальной машины пересылки системного журнала. Его агенты должны быть зарегистрированы в рабочей области Log Analytics. Сторонний брандмауэр настроен для экспорта журналов в формате Syslog в виртуальную машину пересылки системного журнала. Агент настроен для отправки журналов в рабочую область Log Analytics. После того как журналы находятся в рабочей области Log Analytics, они отправляются в Центры событий и обрабатываются, как они находятся в других решениях, описанных в этой статье.

Задачи, выполняемые после развертывания

После развертывания среда выполняет возможности брандмауэра и подключения к журналам. Чтобы обеспечить соответствие политикам TIC 3.0 для сбора данных телеметрии сети, необходимо убедиться, что журналы делают его в CISA CLAW. Шаги после развертывания завершают задачи, чтобы обеспечить соответствие требованиям. Чтобы выполнить эти действия, необходимо координировать работу с CISA, так как CISA необходимо предоставить сертификат для связи с субъектом-службой.

После развертывания необходимо выполнить следующие задачи вручную. Их невозможно завершить с помощью шаблона ARM.

- Получите сертификат открытого ключа из CISA.

- Создайте субъект-службу (регистрация приложения).

- Добавьте сертификат открытого ключа в регистрацию приложения.

- Назначьте приложению роль приемника данных Центры событий Azure в области пространства имен Центров событий.

- Активируйте веб-канал, отправив идентификатор клиента Azure, идентификатор приложения (клиента), имя пространства имен концентратора событий, имя концентратора событий и имя группы потребителей в CISA.

Соавторы

Эта статья поддерживается корпорацией Майкрософт. Первоначально он был написан следующими участниками.

Автор субъекта:

- Пол Лизер | Старший архитектор облачных решений

Другой участник:

- Мик Альбертс | Технический писатель

Чтобы просмотреть недоступные профили LinkedIn, войдите в LinkedIn.

Следующие шаги

- Основные документы по TIC 3.0

- Документы национальной системы защиты кибербезопасности (NCPS)

- ЭЙНШТЕЙН

- Управляемые доверенные интернет-протоколы (MTIPS)

- Надежное подключение к Интернету Azure — расширенное

- Федеральные инновации в приложении — TIC 3.0

- Что такое Брандмауэр Azure?

- Документация по Брандмауэру Azure

- What is Azure Application Gateway? (Что собой представляет шлюз приложений Azure)

- Azure Front Door

- Общие сведения о Azure WAF

- Обзор Log Analytics в Azure Monitor

- Что такое Центры событий Azure?

- Обзор оповещений в Azure

- Сведения об объектах приложения и субъекта-службы в Microsoft Entra ID

- Создание приложения Microsoft Entra и субъекта-службы с доступом к ресурсам с помощью портала

- Краткое руководство: регистрация приложения с помощью платформы удостоверений Майкрософт (предварительная версия)

- Назначение ролей Azure с помощью портала Azure

- Создание групп ресурсов

- Поиск идентификатора клиента Microsoft Entra

- Сбор источников данных системного журнала с помощью агента Log Analytics

- Анализ текстовых данных в журналах Azure Monitor

- Общие сведения о ведении журнала потоков для групп безопасности сети

- Что такое управляемые удостоверения для ресурсов Azure?

- Развертывание и настройка Брандмауэра Azure с помощью портала Azure