Перезапись заголовка для Шлюз приложений Azure для контейнеров — API входящего трафика

Шлюз приложений для контейнеров позволяет перезаписывать заголовки HTTP клиентских запросов и ответов из целевых объектов серверной части.

Сведения об использовании

Перезаписи заголовков используют преимущества Шлюз приложений для пользовательского ресурса IngressExtension контейнера.

Общие сведения

Перезаписи заголовков позволяют изменять заголовки запросов и ответов в целевые объекты серверной части и обратно.

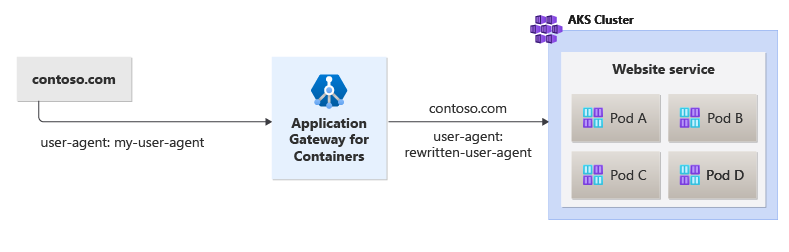

На следующем рисунке показан пример запроса с определенным агентом пользователя, который перезаписывается на упрощенное значение, вызываемое rewritten-user-agent при запуске запроса в целевой серверной части, Шлюз приложений для контейнеров:

Необходимые компоненты

Если вы используете стратегию развертывания BYO, убедитесь, что вы настроили Шлюз приложений для ресурсов контейнеров и контроллера балансировки нагрузки.

Если вы выполнили стратегию управляемого развертывания ALB, убедитесь, что вы подготовили контроллер ALB и подготовили Шлюз приложений для ресурсов контейнеров с помощью настраиваемого ресурса ApplicationLoadBalancer.

Разверните пример HTTP-приложения Применить следующий файл deployment.yaml в кластере, чтобы создать пример веб-приложения для демонстрации перезаписи заголовков.

kubectl apply -f https://raw.githubusercontent.com/MicrosoftDocs/azure-docs/refs/heads/main/articles/application-gateway/for-containers/examples/traffic-split-scenario/deployment.yamlЭта команда создает следующую команду в кластере:

- пространство имен с именем

test-infra - две службы, вызываемые

backend-v1test-infraиbackend-v2в пространстве имен - два развертывания, вызываемые

backend-v1иbackend-v2вtest-infraпространстве имен

- пространство имен с именем

Развертывание необходимых ресурсов API входящего трафика

Создайте ресурс входящего трафика для прослушивания запросов:contoso.com

kubectl apply -f - <<EOF

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:

name: ingress-01

namespace: test-infra

annotations:

alb.networking.azure.io/alb-name: alb-test

alb.networking.azure.io/alb-namespace: alb-test-infra

alb.networking.azure.io/alb-ingress-extension: header-rewrite

spec:

ingressClassName: azure-alb-external

rules:

- host: contoso.com

http:

paths:

- path: /

pathType: Prefix

backend:

service:

name: backend-v1

port:

number: 8080

EOF

Примечание.

Когда контроллер ALB создает Шлюз приложений для ресурсов контейнеров в ARM, он будет использовать следующее соглашение об именовании для внешнего ресурса: fe-8< случайным образом созданные символы>

Если вы хотите изменить имя внешнего интерфейса, созданного в Azure, попробуйте выполнить собственную стратегию развертывания.

После создания ресурса входящего трафика убедитесь, что состояние отображает имя узла подсистемы балансировки нагрузки и что оба порта прослушивают запросы.

kubectl get ingress ingress-01 -n test-infra -o yaml

Пример выходных данных успешного создания входящего трафика.

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:

annotations:

alb.networking.azure.io/alb-frontend: FRONTEND_NAME

alb.networking.azure.io/alb-id: /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/yyyyyyyy/providers/Microsoft.ServiceNetworking/trafficControllers/zzzzzz

kubectl.kubernetes.io/last-applied-configuration: |

{"apiVersion":"networking.k8s.io/v1","kind":"Ingress","metadata":{"annotations":{"alb.networking.azure.io/alb-frontend":"FRONTEND_NAME","alb.networking.azure.io/alb-id":"/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/yyyyyyyy/providers/Microsoft.ServiceNetworking/trafficControllers/zzzzzz", "alb.networking.azure.io/alb-ingress-extension":"header-rewrite"},"name"

:"ingress-01","namespace":"test-infra"},"spec":{"ingressClassName":"azure-alb-external","rules":[{"host":"contoso.com","http":{"paths":[{"backend":{"service":{"name":"backend-v1","port":{"number":8080}}},"path":"/","pathType":"Prefix"}]}}]}}

creationTimestamp: "2023-07-22T18:02:13Z"

generation: 2

name: ingress-01

namespace: test-infra

resourceVersion: "278238"

uid: 17c34774-1d92-413e-85ec-c5a8da45989d

spec:

ingressClassName: azure-alb-external

rules:

- host: contoso.com

http:

paths:

- path: /

pathType: Prefix

backend:

service:

name: backend-v1

port:

number: 8080

status:

loadBalancer:

ingress:

- hostname: xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx.fzyy.alb.azure.com

ports:

- port: 80

protocol: TCP

После создания входящего трафика необходимо определить IngressExtension с правилами перезаписи заголовков.

В этом примере мы устанавливаем статический пользовательский агент со значением rewritten-user-agent.

В этом примере также демонстрируется добавление нового заголовка, вызываемого AGC-Header-Add со значением AGC-value и удаление заголовка client-custom-headerзапроса.

Совет

В этом примере мы можем использовать HTTPHeaderMatch "Точно" для сопоставления строк, демонстрация используется в регулярном выражении для иллюстрации дополнительных возможностей.

kubectl apply -f - <<EOF

apiVersion: alb.networking.azure.io/v1

kind: IngressExtension

metadata:

name: header-rewrite

namespace: test-infra

spec:

rules:

- host: contoso.com

rewrites:

- type: RequestHeaderModifier

requestHeaderModifier:

set:

- name: "user-agent"

value: "rewritten-user-agent"

add:

- name: "AGC-Header-Add"

value: "AGC-value"

remove:

- "client-custom-header"

EOF

После создания ресурса IngressExtension убедитесь, что ресурс возвращает ошибки проверки и недействителен.

kubectl get IngressExtension header-rewrite -n test-infra -o yaml

Убедитесь, что состояние ресурса Шлюз приложений для контейнеров успешно обновлено.

Проверка доступа к приложению.

Теперь мы готовы отправить некоторый трафик в пример приложения через полное доменное имя, назначенное интерфейсу. Чтобы получить полное доменное имя, используйте следующую команду.

fqdn=$(kubectl get ingress ingress-01 -n test-infra -o jsonpath='{.status.loadBalancer.ingress[0].hostname}')

Если указать индикатор имени сервера с помощью команды curl, contoso.com для внешнего полного доменного имени возвращается ответ от службы серверной части версии 1.

fqdnIp=$(dig +short $fqdn)

curl -k --resolve contoso.com:80:$fqdnIp http://contoso.com

В ответе мы должны увидеть следующее:

{

"path": "/",

"host": "contoso.com",

"method": "GET",

"proto": "HTTP/1.1",

"headers": {

"Accept": [

"*/*"

],

"User-Agent": [

"curl/7.81.0"

],

"X-Forwarded-For": [

"xxx.xxx.xxx.xxx"

],

"X-Forwarded-Proto": [

"http"

],

"X-Request-Id": [

"dcd4bcad-ea43-4fb6-948e-a906380dcd6d"

]

},

"namespace": "test-infra",

"ingress": "",

"service": "",

"pod": "backend-v1-5b8fd96959-f59mm"

}

Указание заголовка пользовательского агента со значением my-user-agent должно возвращать ответ от серверной службы rewritten-user-agent:

fqdnIp=$(dig +short $fqdn)

curl -k --resolve contoso.com:80:$fqdnIp http://contoso.com -H "user-agent: my-user-agent"

В ответе мы должны увидеть следующее:

{

"path": "/",

"host": "fabrikam.com",

"method": "GET",

"proto": "HTTP/1.1",

"headers": {

"Accept": [

"*/*"

],

"User-Agent": [

"curl/7.81.0"

],

"X-Forwarded-For": [

"xxx.xxx.xxx.xxx"

],

"X-Forwarded-Proto": [

"http"

],

"X-Request-Id": [

"adae8cc1-8030-4d95-9e05-237dd4e3941b"

]

},

"namespace": "test-infra",

"ingress": "",

"service": "",

"pod": "backend-v1-5b8fd96959-f59mm"

}

Указание заголовка client-custom-header со значением moo должно быть отрезано от запроса, если Шлюз приложений для контейнеров инициирует подключение к серверной службе:

fqdnIp=$(dig +short $fqdn)

curl -k --resolve contoso.com:80:$fqdnIp http://contoso.com -H "client-custom-header: moo"

В ответе мы должны увидеть следующее:

{

"path": "/",

"host": "fabrikam.com",

"method": "GET",

"proto": "HTTP/1.1",

"headers": {

"Accept": [

"*/*"

],

"User-Agent": [

"curl/7.81.0"

],

"X-Forwarded-For": [

"xxx.xxx.xxx.xxx"

],

"X-Forwarded-Proto": [

"http"

],

"X-Request-Id": [

"kd83nc84-4325-5d22-3d23-237dd4e3941b"

]

},

"namespace": "test-infra",

"ingress": "",

"service": "",

"pod": "backend-v1-5b8fd96959-f59mm"

}

Поздравляем, вы установили контроллер ALB, развернули серверное приложение и изменили значения заголовков через API входящего трафика в Шлюз приложений для контейнеров.