Создание сертификатов, разрешающих внутренние серверы шлюза приложений Azure

Чтобы выполнять сквозное шифрование TLS в Шлюзе приложений, необходимо добавить экземпляры серверной части в список разрешений, отправив сертификаты проверки подлинности или доверенные корневые сертификаты. Чтобы разрешать сертификаты, для номера SKU версии 1 требуются сертификаты проверки подлинности, а для номера SKU версии 2 требуются доверенные корневые сертификаты.

Вы узнаете, как выполнять следующие задачи:

- Экспорт сертификата проверки подлинности из внутреннего сертификата (для номера SKU версии 1)

- Экспорт доверенного корневого сертификата из внутреннего сертификата (для номера SKU версии 2)

Необходимые компоненты

Для создания сертификатов проверки подлинности или доверенных корневых сертификатов, необходимых для разрешения внутренних экземпляров Шлюза приложений, необходим существующий внутренний сертификат. Внутренний сертификат может быть таким же, как и сертификат TLS/SSL, или отличаться для обеспечения дополнительной безопасности. Шлюз приложений не предоставляет никаких механизмов для создания или приобретения TLS/SSL-сертификата. Вы также можете создать самозаверяющий сертификат для тестирования, однако использовать его для рабочих нагрузок для рабочих сред нельзя.

Экспорт сертификата проверки подлинности (для номера SKU версии 1)

Сертификат проверки подлинности необходим для разрешения внутренних экземпляров в SKU версии 1 Шлюза приложений. Сертификат проверки подлинности — это открытый ключ сертификатов внутреннего сервера в формате X.509 в кодировке Base-64 (.CER). В этом примере вы будете использовать сертификат TLS/SSL для внутреннего сертификата, а также экспортируете открытый ключ этого сертификата, чтобы использовать его в качестве сертификата проверки подлинности. Кроме того, в этом примере для экспорта необходимых сертификатов используется средство "Диспетчер сертификатов" Windows. Вы также можете использовать любой другой удобный для вас инструмент.

Экспортируйте CER-файл открытого ключа (не закрытого) из сертификата TLS/SSL. Выполните следующие шаги, чтобы экспортировать CER-файл в формате X.509 в кодировке Base-64 (.CER) для вашего сертификата:

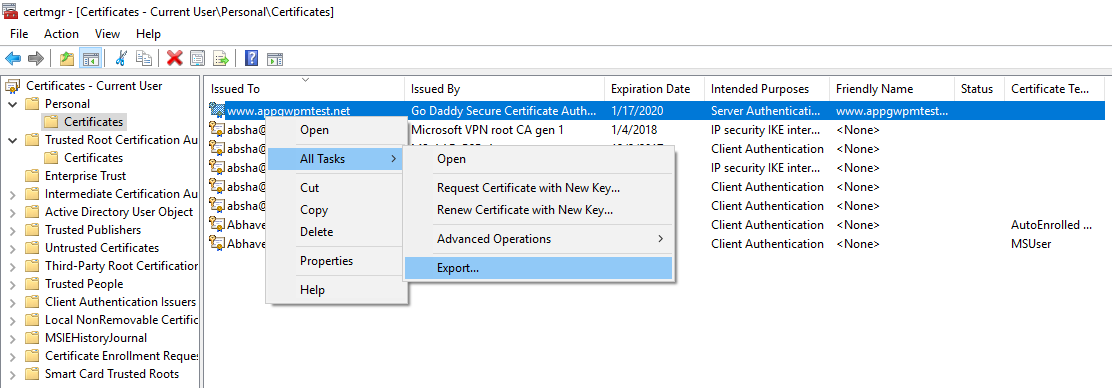

Чтобы получить из сертификата CER-файл, откройте раздел Управление сертификатами пользователей. Найдите сертификат (обычно он находится в папке Certificates - текущий_пользователь\Personal\Certificates) и щелкните его правой кнопкой мыши. Щелкните Все задачи > Экспорт. Откроется мастера экспорта сертификатов. Если вы хотите открыть диспетчер сертификатов в области текущего пользователя с помощью PowerShell, выполните команду certmgr в окне консоли.

Примечание.

Если не удается найти сертификат в разделе <текущий_пользователь>\Personal\Certificates, возможно, вы случайно открыли "Certificates — Local Computer"вместо "Certificates— <текущий_пользователь>".

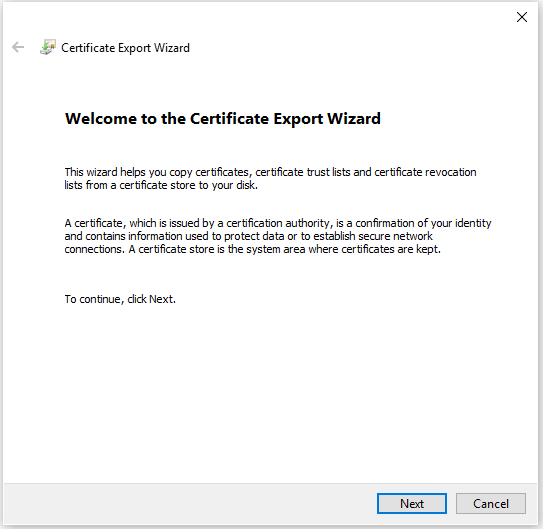

В мастере нажмите кнопку Далее.

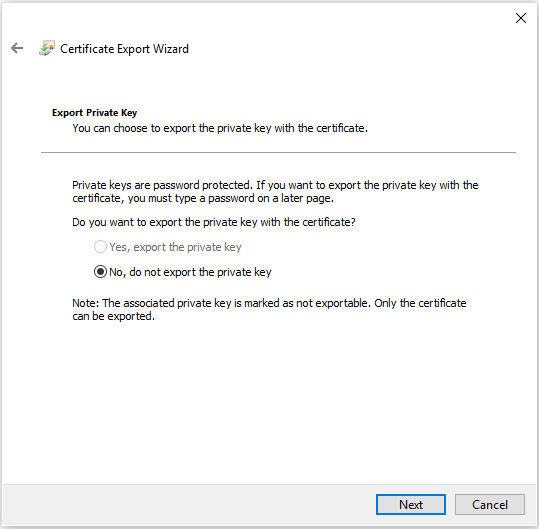

Выберите Нет, не экспортировать закрытый ключ и снова нажмите кнопку Далее.

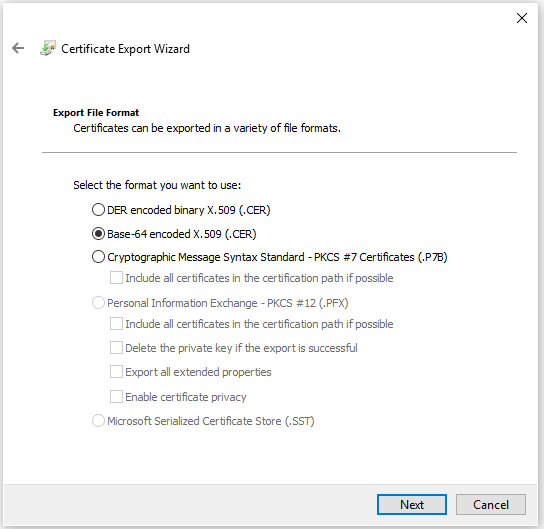

На странице Формат экспортируемого файла выберите Файлы X.509 (.CER) в кодировке Base-64 и нажмите кнопку Далее.

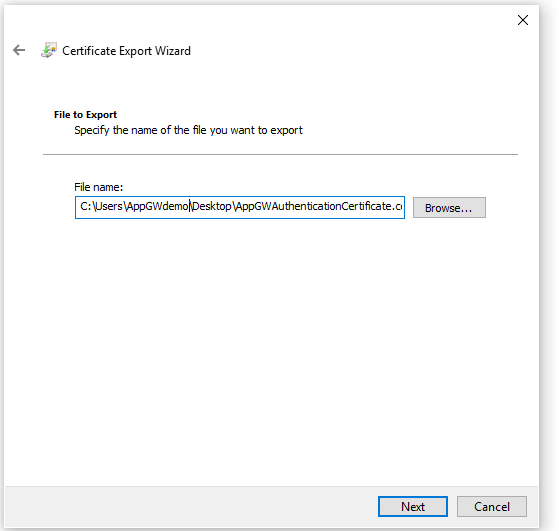

На странице Имя экспортируемого файла нажмите кнопку Обзор, чтобы перейти в расположение для экспорта сертификата. В поле Имя файлавведите имя для файла сертификата. Затем щелкните Далее.

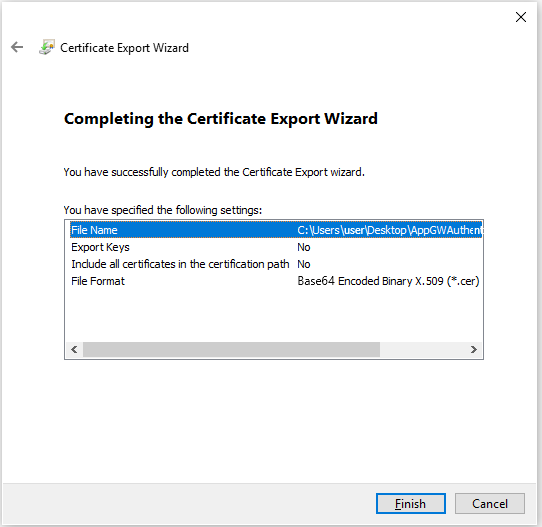

Нажмите кнопку Готово , чтобы экспортировать сертификат.

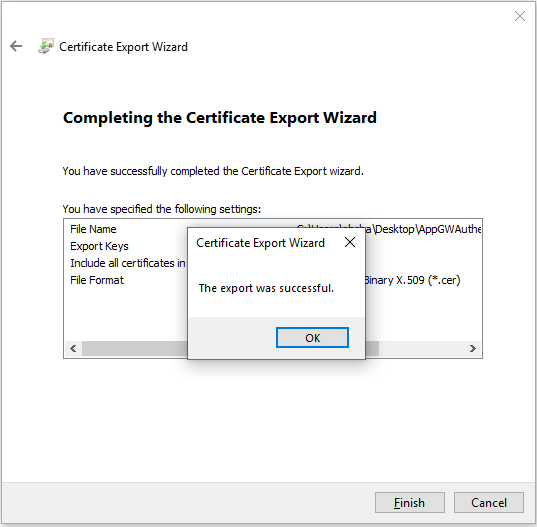

Сертификат успешно экспортирован.

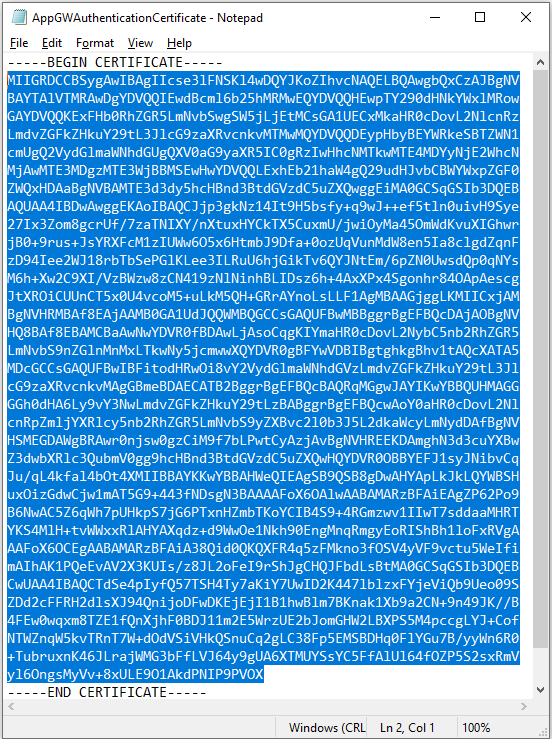

Экспортированный сертификат выглядит примерно так:

Если открыть экспортированный сертификат в Блокноте, результат будет приблизительно таким, как в приведенном ниже примере. Выделенный синим цветом раздел содержит сведения, загруженные в шлюз приложений. Если при открытии в блокноте сертификат не выглядит так, как в приведенном ниже примере, как правило, это означает, что экспорт выполнен не в формате X.509 (.CER) с кодировкой Base-64. Кроме того, при использовании другого текстового редактора следует учитывать, что в некоторых редакторах может выполняться непреднамеренное форматирование в фоновом режиме. Это может вызвать проблемы при передаче текста из этого сертификата в Azure.

Экспорт доверенного корневого сертификата (для SKU версии 2)

Доверенный корневой сертификат необходим для разрешения внутренних экземпляров в SKU версии 2 шлюза приложений. Корневой сертификат — это закодированный в Base-64 корневой сертификат формата X.509(.CER) из сертификатов внутреннего сервера. В этом примере мы будем использовать TLS/SSL-сертификат для внутреннего сертификата, экспортировать его открытый ключ и экспортировать корневой сертификат доверенного ЦС из открытого ключа в формате base64, чтобы получить доверенный корневой сертификат. Промежуточные сертификаты должны быть объединены с сертификатом сервера и установлены на внутреннем сервере.

Чтобы экспортировать CER-файл для сертификата, сделайте следующее:

Выполните шаги 1–8 из предыдущего раздела Экспорт сертификата проверки подлинности (для номера SKU версии 1), чтобы экспортировать открытый ключ из внутреннего сертификата.

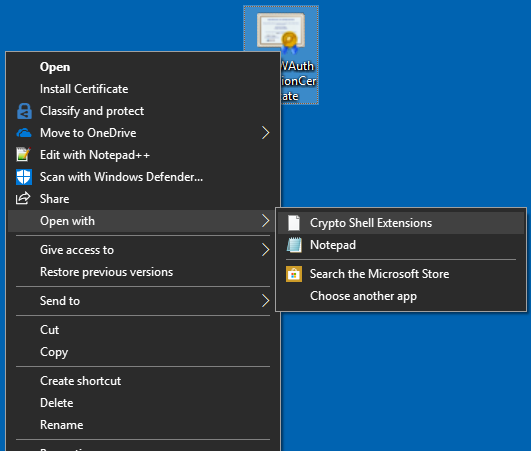

Экспортировав открытый ключ, откройте файл.

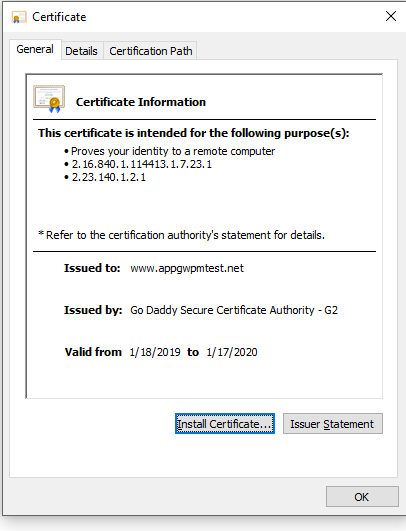

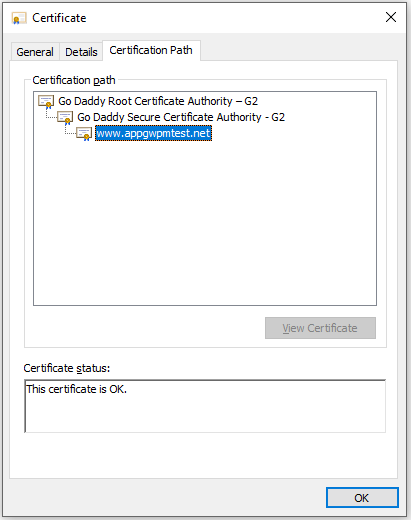

Перейдите в представление "Путь сертификации", чтобы просмотреть центр сертификации.

Выберите корневой сертификат, а затем — Просмотр сертификата.

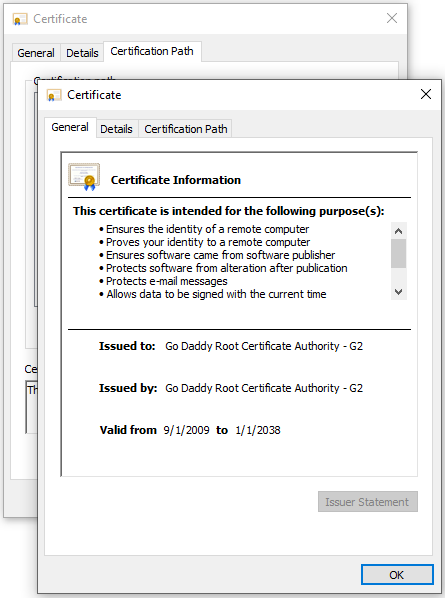

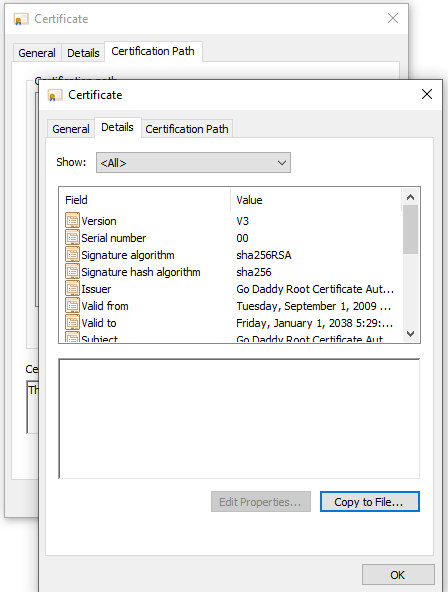

Вы должны увидеть сведения о корневом сертификате.

Перейдите в представление Сведения и нажмите кнопку Копировать в файл...

На этом этапе вы извлекли сведения о корневом сертификате из внутреннего сертификата. Откроется мастер экспорта сертификатов. Теперь выполните шаги 2–9 из раздела Экспорт сертификата проверки подлинности из внутреннего сертификата (для номера SKU версии 1) выше, чтобы экспортировать доверенный корневой сертификат в формате Base-64 с кодировкой X.509 (.CER).

Следующие шаги

Теперь у вас есть сертификат проверки подлинности или доверенный корневой сертификат в формате Base-64 с кодировкой X.509 (.CER) и вы можете добавить его в шлюз приложений, чтобы разрешить вашим внутренним серверам использовать сквозное шифрование TLS. См. Настройка сквозного шифрования TLS, используя Шлюз приложений с PowerShell.