Добавление субъекта-службы к роли администратора сервера

Чтобы автоматизировать задачи PowerShell, выполняемые без участия пользователя, субъекту-службе должны быть предоставлены разрешения администратора сервера на управляемом сервере Analysis Services. В этой статье описывается, как добавить субъект-службу к роли администраторов сервера на сервере Служб Analysis Services. Это можно выполнить с помощью SQL Server Management Studio или шаблона Resource Manager.

Примечание.

Субъекты-службы необходимо добавлять непосредственно к роли администратора сервера. Добавление субъекта-службы в группу безопасности с последующим добавлением этой группы безопасности к роли администратора сервера не поддерживается.

Подготовка к работе

Перед выполнением этой задачи необходимо иметь субъект-службу, зарегистрированный в идентификаторе Microsoft Entra.

Создание субъекта-службы с помощью портала Azure

Создание субъекта-службы с помощью PowerShell

Использование среды SQL Server Management Studio

Вы можете настроить администраторов сервера с помощью SQL Server Management Studio (SSMS). Для выполнения этой задачи необходимо иметь разрешения администратора сервера на сервере Служб Analysis Services.

В SSMS подключитесь к серверу служб Analysis Services.

Выберите Свойства сервера>Безопасность и нажмите кнопку Добавить.

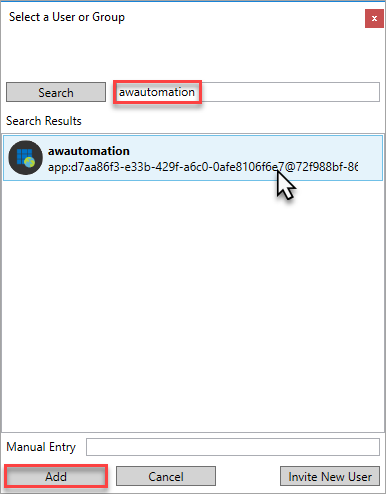

В окне Выберите пользователя или группу выполните поиск своего зарегистрированного приложения по имени, выберите его и нажмите кнопку Добавить.

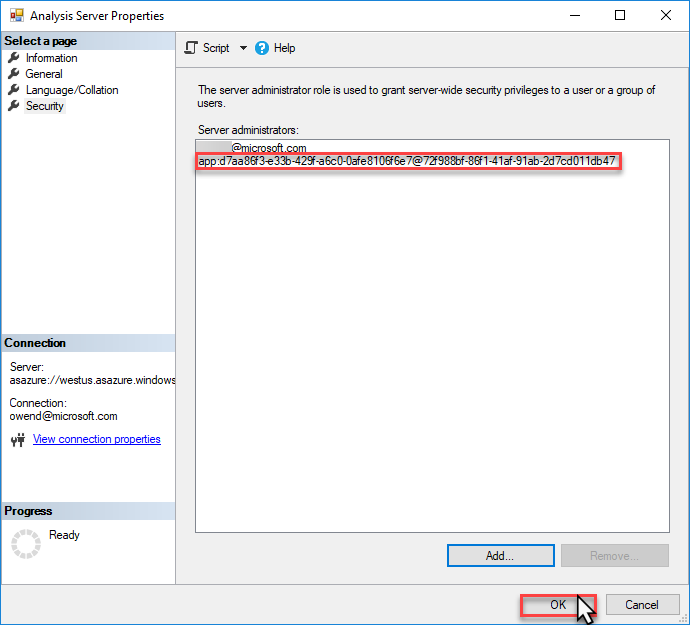

Проверьте идентификатор учетной записи субъекта-службы и нажмите кнопку ОК.

Использование шаблона Resource Manager

Кроме того, администраторов сервера можно настроить, развернув сервер Analysis Services из шаблона Azure Resource Manager. Удостоверению экземпляра должен быть предоставлен доступ к ресурсам в роли Участник посредством системы управления доступом на основе ролей Azure (Azure RBAC).

Внимание

Субъект-служба добавляется в формате app:{service-principal-client-id}@{azure-ad-tenant-id}.

Следующий шаблон Resource Manager развертывает сервер Analysis Services с указанным субъект-службой, который добавлен в роль администратора Analysis Services.

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"analysisServicesServerName": {

"type": "string"

},

"location": {

"type": "string"

},

"analysisServicesSkuName": {

"type": "string"

},

"analysisServicesCapacity": {

"type": "int"

},

"servicePrincipalClientId": {

"type": "string"

},

"servicePrincipalTenantId": {

"type": "string"

}

},

"resources": [

{

"name": "[parameters('analysisServicesServerName')]",

"type": "Microsoft.AnalysisServices/servers",

"apiVersion": "2017-08-01",

"location": "[parameters('location')]",

"sku": {

"name": "[parameters('analysisServicesSkuName')]",

"capacity": "[parameters('analysisServicesCapacity')]"

},

"properties": {

"asAdministrators": {

"members": [

"[concat('app:', parameters('servicePrincipalClientId'), '@', parameters('servicePrincipalTenantId'))]"

]

}

}

}

]

}

Использование управляемых удостоверений

Управляемые удостоверения, добавленные в роли базы данных или сервера, не смогут войти в службу или выполнять какие-либо операции. Управляемые удостоверения для субъектов-служб не поддерживаются в Службах Azure Analysis Services.