Подключение кластера AKS Edge Essentials к Arc

В этой статье описывается, как подключить кластер AKS Edge Essentials к Azure Arc, чтобы отслеживать работоспособность кластера в портал Azure. Если кластер подключен к прокси-серверу, можно использовать скрипты, предоставленные в репозитории GitHub, для подключения кластера к Arc , как описано здесь.

Необходимые компоненты

- Перед подключением к Arc администраторы инфраструктуры, являющиеся владельцем или участником подписки, должны:

- Включите все необходимые поставщики ресурсов в подписке Azure, такие как Microsoft.HybridCompute, Microsoft.GuestConfiguration, Microsoft.HybridConnectivity, Microsoft.Kubernetes, Microsoft.ExtendedLocation и Microsoft.KubernetesConfiguration.

- Создайте и проверьте группу ресурсов для ресурсов AKS Edge Essentials Azure.

- Чтобы подключиться к Arc, операторам Kubernetes требуется роль подключения Kubernetes — роль подключения Azure Arc для удостоверения на уровне группы ресурсов. Чтобы отключиться от Arc, операторам требуется роль участника Arc Служба Azure Kubernetes для удостоверения на уровне группы ресурсов. Чтобы проверить уровень доступа, перейдите к подписке на портал Azure, выберите элемент управления доступом (IAM) слева и выберите "Просмотреть мой доступ". Дополнительные сведения об управлении группами ресурсов см . в документации По Azure. Администраторы инфраструктуры с ролями владельца или участника также могут выполнять действия для подключения или отключения от Arc.

- В дополнение к этим предварительным требованиям убедитесь, что выполнены все требования к сети для Kubernetes с поддержкой Azure Arc.

Примечание.

Роль участника должна быть в состоянии удалить ресурсы в группе ресурсов. Команды, отключаемые от Arc, завершаются сбоем без назначения этой роли.

Шаг 1. Настройка компьютера

Установка зависимостей

Выполните следующие команды в окне PowerShell с повышенными привилегиями, чтобы установить зависимости в PowerShell:

Install-Module Az.Resources -Repository PSGallery -Force -AllowClobber -ErrorAction Stop

Install-Module Az.Accounts -Repository PSGallery -Force -AllowClobber -ErrorAction Stop

Install-Module Az.ConnectedKubernetes -Repository PSGallery -Force -AllowClobber -ErrorAction Stop

Шаг 2. Настройка среды Azure

Укажите сведения о подписке Azure в файле aksedge-config.json в Arc разделе, как описано в следующей таблице. Чтобы успешно подключиться к Azure с помощью Kubernetes с поддержкой Azure Arc, вам потребуется субъект-служба со встроенным Microsoft.Kubernetes connected cluster role для доступа к ресурсам в Azure. Если у вас уже есть идентификатор субъекта-службы и пароль, можно обновить все поля в файле aksedge-config.json . Если вам нужно создать субъект-службу, выполните действия, описанные здесь.

Внимание

Секреты клиента — это форма пароля. Правильное управление крайне важно для безопасности вашей среды.

- При создании секрета клиента задайте очень короткое время окончания срока действия на основе времени регистрации и области развертывания.

- Не забудьте защитить значение секрета клиента и файл конфигурации от общего доступа.

- Учитывайте, что если файл конфигурации кластера резервируется во время хранения секрета клиента, секрет клиента доступен любому пользователю с доступом к резервной копии.

- После регистрации кластера удалите секрет клиента из файла конфигурации для этого кластера.

- После регистрации всех кластеров в области задачи необходимо повернуть секрет клиента и (или) удалить субъект-службу из среды идентификатора Microsoft Entra ID.

| Атрибут | Тип значения | Description |

|---|---|---|

ClusterName |

строка | Имя вашего кластера. Значение по умолчанию — hostname_cluster. |

Location |

строка | Расположение группы ресурсов. Выберите расположение, ближайшее к развертыванию. |

SubscriptionId |

GUID | Идентификатор подписки. В портал Azure выберите используемую подписку и скопируйте и вставьте строку идентификатора подписки в JSON. |

TenantId |

GUID | Идентификатор клиента. В портал Azure выполните поиск идентификатора Microsoft Entra, который должен пройти на страницу каталога по умолчанию. Здесь можно скопировать и вставить строку идентификатора клиента в JSON. |

ResourceGroupName |

строка | Имя группы ресурсов Azure для размещения ресурсов Azure для AKS Edge Essentials. Вы можете использовать существующую группу ресурсов или добавить новое имя, система создает ее для вас. |

ClientId |

GUID | Укажите идентификатор приложения субъекта-службы Azure для использования в качестве учетных данных. AKS Edge Essentials использует этот субъект-службу для подключения кластера к Arc. Вы можете использовать страницу регистрации приложений на странице ресурсов Microsoft Entra на портал Azure для перечисления субъектов-служб в клиенте и управления ими. Помните, что субъект-служба требует роли подключения Kubernetes — Azure Arc на уровне подписки или группы ресурсов. Дополнительные сведения см. в разделе "Требования к удостоверениям Microsoft Entra" для субъектов-служб. |

ClientSecret |

строка | Пароль для субъекта-службы. |

Примечание.

Эту конфигурацию необходимо выполнить только один раз для каждой подписки Azure. Вам не нужно повторять процедуру для каждого кластера Kubernetes.

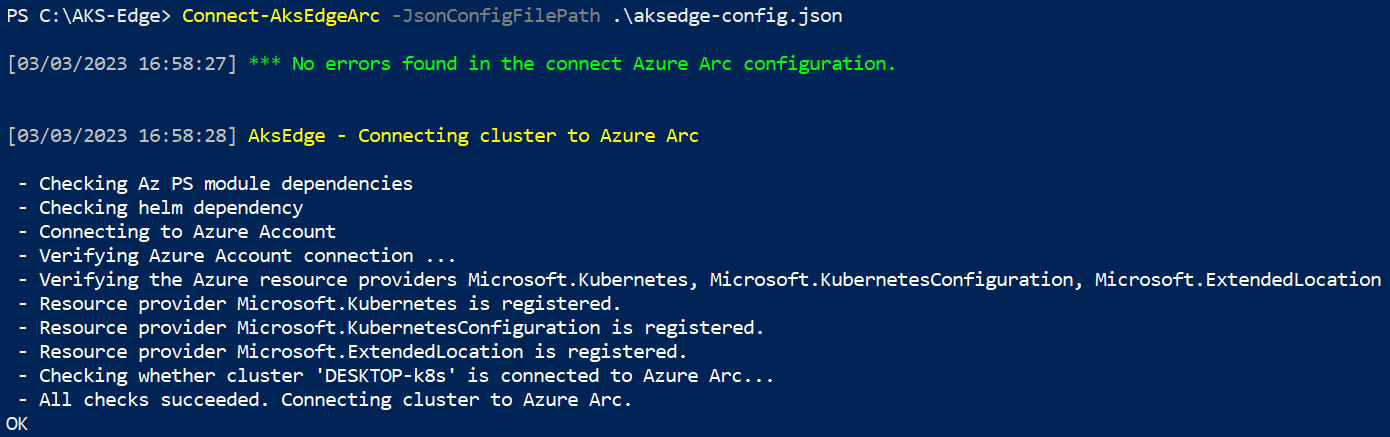

Шаг 3. Подключение кластера к Arc

Запустите Connect-AksEdgeArc , чтобы установить и подключить существующий кластер к Kubernetes с поддержкой Arc:

# Connect Arc-enabled kubernetes

Connect-AksEdgeArc -JsonConfigFilePath .\aksedge-config.json

Примечание.

Этот шаг может занять до 10 минут, и PowerShell может застрять на установке Подключенных к Azure Kubernetes для your cluster name. PowerShell выводит True и возвращает запрос после завершения процесса.

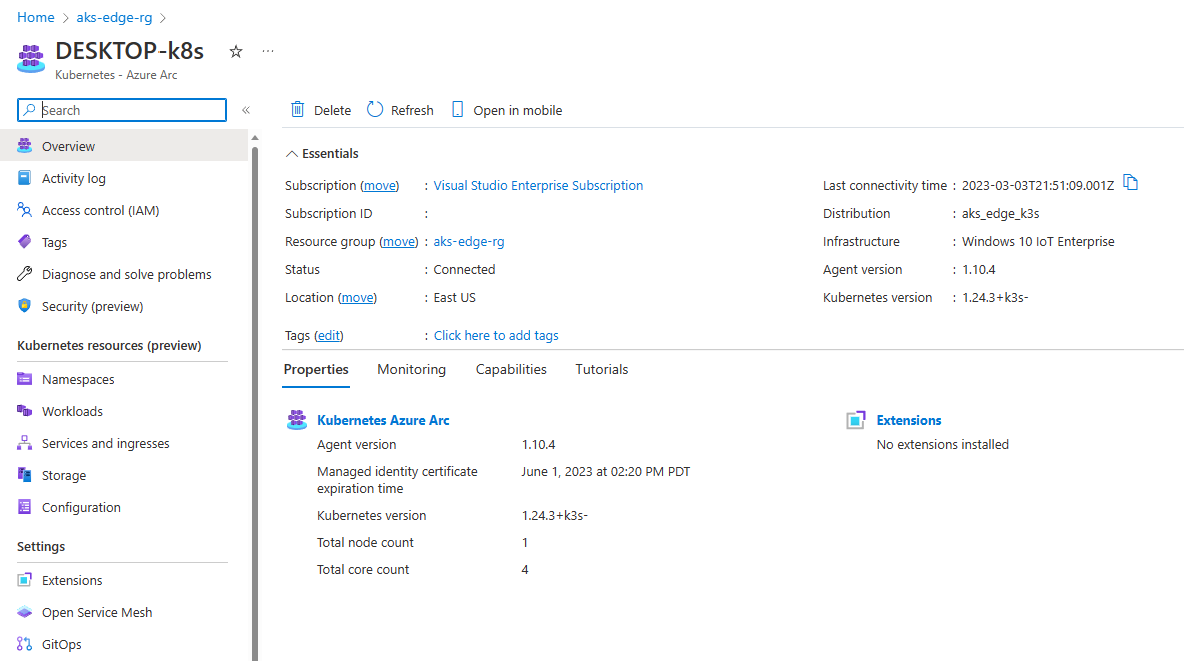

Шаг 4. Просмотр ресурсов AKS Edge Essentials в Azure

После завершения процесса вы можете просмотреть кластер в портал Azure, если перейдите к группе ресурсов:

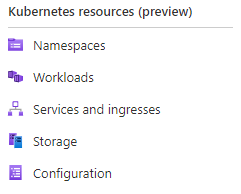

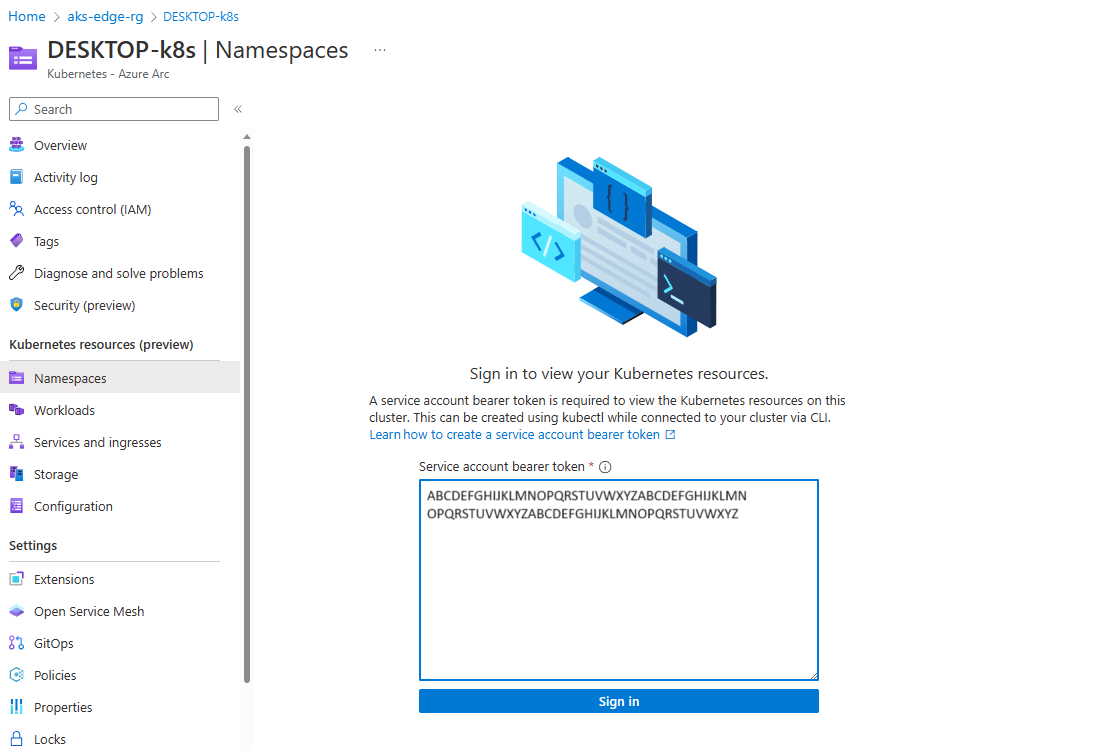

На левой панели выберите параметр "Пространства имен" в разделе ресурсы Kubernetes (предварительная версия):

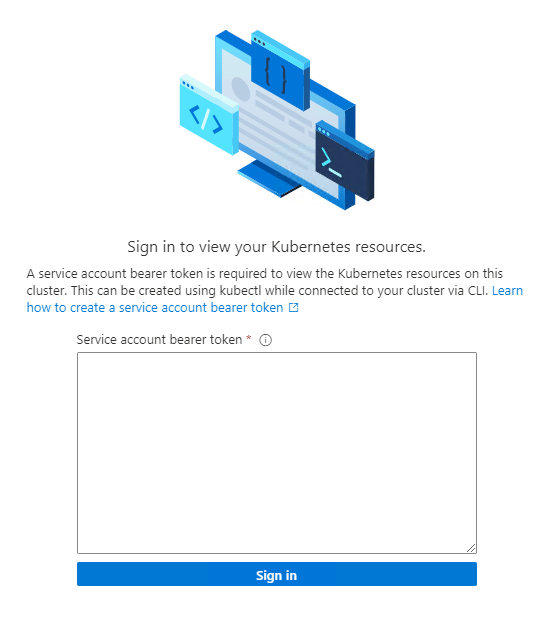

Чтобы просмотреть ресурсы Kubernetes, вам потребуется маркер носителя.

Вы также можете запустить

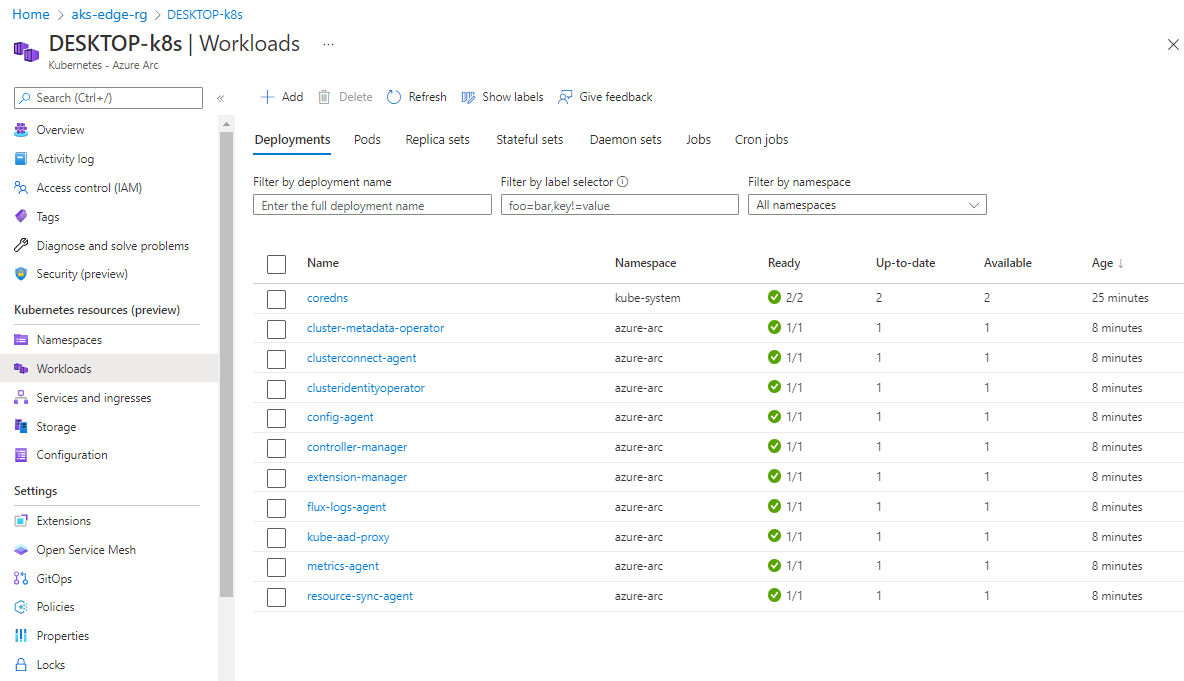

Get-AksEdgeManagedServiceTokenдля получения маркера службы.Теперь вы можете просматривать ресурсы в кластере. В параметре "Рабочие нагрузки" отображаются модули pod, выполняемые в кластере.

kubectl get pods --all-namespaces

Отключение от Arc

Выполните, Disconnect-AksEdgeArc чтобы отключиться от Kubernetes с поддержкой Arc.

# Disconnect Arc-enabled kubernetes

Disconnect-AksEdgeArc -JsonConfigFilePath .\aksedge-config.json