Управляемые клиентом ключи для шифрования с помощью Azure AI Foundry

Управляемые клиентом ключи (CMKs) на портале Azure AI Foundry обеспечивают расширенный контроль над шифрованием данных. Используя пакеты УПРАВЛЕНИЯ, вы можете управлять собственными ключами шифрования, чтобы добавить дополнительный уровень защиты и обеспечить более эффективное соответствие требованиям.

Сведения о шифровании на портале Azure AI Foundry

Уровни Azure AI Foundry на основе Машинное обучение Azure и служб ИИ Azure. По умолчанию эти службы используют ключи шифрования, управляемые корпорацией Майкрософт.

Ресурсы концентратора и проекта — это реализация рабочей области Машинное обучение Azure и шифрование данных при передаче и хранении. Дополнительные сведения см. в статье Шифрование данных в Машинном обучении Azure.

Данные служб искусственного интеллекта Azure шифруются и расшифровываются с помощью шифрования FIPS 140-2 , соответствующего 256-разрядному шифрованию AES . Шифрование и расшифровка прозрачны. Это означает, что шифрованием и доступом управляют за вас. Данные безопасны по умолчанию, и вам не нужно изменять код или приложения, чтобы воспользоваться преимуществами шифрования.

Хранилище данных в подписке при использовании ключей, управляемых клиентом

Ресурсы концентратора хранят метаданные в подписке Azure при использовании ключей, управляемых клиентом. Данные хранятся в управляемой корпорацией Майкрософт группе ресурсов, которая включает учетную запись служба хранилища Azure, ресурс Azure Cosmos DB и поиск ИИ Azure.

Внимание

При использовании ключа, управляемого клиентом, затраты на подписку будут выше, так как зашифрованные данные хранятся в вашей подписке. Для оценки затрат используйте калькулятор цен Azure.

Ключ шифрования, предоставляемый при создании концентратора, используется для шифрования данных, хранящихся в управляемых корпорацией Майкрософт ресурсах. Все проекты, использующие одни и те же данные концентратора, хранят данные о ресурсах в управляемой группе ресурсов, определяемой именем azureml-rg-hubworkspacename_GUID. Проекты используют проверку подлинности идентификатора Microsoft Entra при взаимодействии с этими ресурсами. Если в центре есть конечная точка приватного канала, доступ к управляемым ресурсам ограничен. При удалении концентратора управляемая группа ресурсов удаляется.

Следующие данные хранятся в управляемых ресурсах.

| Service | Назначение | Пример |

|---|---|---|

| Azure Cosmos DB | Сохраняет метаданные для проектов и средств ИИ Azure | Имена индексов, теги; Метки времени создания потока; теги развертывания; метрики оценки |

| Поиск с использованием ИИ Azure | Хранит индексы, используемые для запроса содержимого Azure AI Foundry. | Индекс, основанный на именах развертывания модели |

| Учетная запись хранения Azure | Хранит инструкции по оркестрации задач настройки | Представление потоков JSON, создаваемых на портале Azure AI Foundry |

Внимание

Azure AI Foundry использует вычислительные ресурсы Azure, управляемые в подписке Майкрософт, например при настройке моделей или потоков сборки. Диски шифруются с помощью ключей, управляемых Корпорацией Майкрософт. Вычисление является временным, то есть после завершения задачи виртуальная машина удаляется, а диск ОС удаляется. Компьютеры вычислительных экземпляров, используемые для взаимодействия с кодом, сохраняются. Шифрование дисков Azure не поддерживается для диска ОС.

(предварительная версия) Хранилище зашифрованных данных на стороне службы при использовании ключей, управляемых клиентом

Новая архитектура для шифрования ключей, управляемого клиентом, с концентраторами доступна в предварительной версии, которая разрешает зависимость от управляемой группы ресурсов. В этой новой модели зашифрованные данные хранятся на стороне службы на управляемых майкрософт ресурсах, а не в управляемых ресурсах в подписке. Метаданные хранятся в мультитенантных ресурсах с помощью шифрования CMK на уровне документа. Экземпляр поиска ИИ Azure размещается на стороне Майкрософт для каждого клиента и для каждого концентратора. Из-за своей выделенной модели ресурсов стоимость Azure взимается в подписке через главный ресурс.

Примечание.

- Во время смены ключей предварительной версии и возможностей удостоверения, назначенных пользователем, не поддерживаются. Шифрование на стороне службы в настоящее время не поддерживается в ссылке на Azure Key Vault для хранения ключа шифрования с отключенным доступом к общедоступной сети.

- Если вы используете предварительное хранилище на стороне сервера, плата Azure будет продолжать накапливаться в течение периода хранения обратимого удаления.

Использование ключей, управляемых клиентом, в Azure Key Vault

Для их хранения используйте Azure Key Vault. Можно либо создать собственные ключи и хранить их в хранилище ключей, либо использовать API-интерфейсы Azure Key Vault для их генерации. Ресурс служб ИИ Azure и хранилище ключей должны находиться в одном регионе и в одном клиенте Microsoft Entra, но они могут находиться в разных подписках. Дополнительные сведения об Azure Key Vault см. в статье Что такое Azure Key Vault?.

Чтобы включить управляемые клиентом ключи, хранилище ключей, содержащее ключи, должно соответствовать следующим требованиям:

- В хранилище ключей вы должны включить оба свойства: Обратимое удаление и Не очищать.

- Если вы используете брандмауэр Key Vault, необходимо разрешить доверенным службы Майкрософт для доступа к хранилищу ключей.

- Необходимо предоставить управляемому удостоверению, назначаемого системой, управляемому удостоверению центра и службам искусственного интеллекта Azure, следующие разрешения в хранилище ключей: получение ключа, оболочка ключа, распаковка ключа.

Для служб ИИ Azure удерживают следующие ограничения:

- Поддерживаются только Azure Key Vault с устаревшими политиками доступа.

- Только ключи RSA и RSA-HSM размера 2048 поддерживаются с шифрованием служб ИИ Azure. Дополнительные сведения о ключах Key Vault см. в статье Сведения о ключах, секретах и сертификатах.

Включение управляемого удостоверения ресурса Служб искусственного интеллекта Azure

При подключении к службам ИИ Azure или вариантам служб ИИ Azure, таких как Azure OpenAI, необходимо включить управляемое удостоверение в качестве обязательного условия для использования ключей, управляемых клиентом.

- Перейдите к ресурсу служб ИИ Azure.

- Слева в разделе "Управление ресурсами" выберите "Удостоверение".

- Переключите состояние управляемого удостоверения, назначаемого системой, в положение "Вкл.".

- Сохраните изменения и убедитесь, что вы хотите включить управляемое удостоверение, назначаемое системой.

Активация управляемых клиентом ключей

Azure AI Foundry строится на концентраторе в качестве реализации Машинное обучение Azure рабочей области, служб ИИ Azure и позволяет подключаться к другим ресурсам в Azure. Необходимо задать шифрование специально для каждого ресурса.

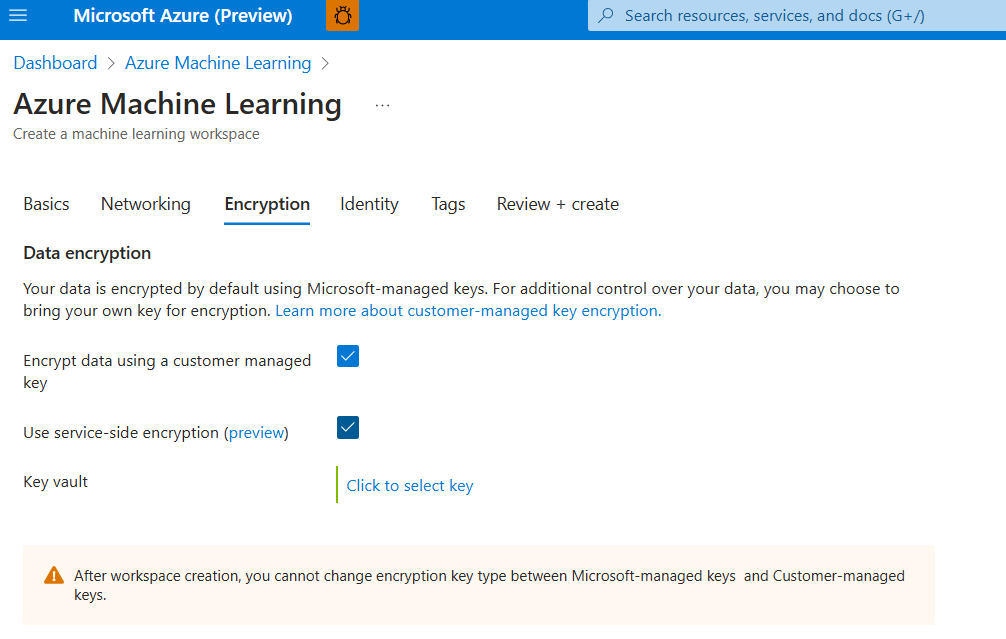

Шифрование ключей, управляемых клиентом, настраивается с помощью портал Azure аналогичным образом для каждого ресурса Azure:

- Создайте новый ресурс Azure в портал Azure.

- На вкладке шифрования выберите ключ шифрования.

Кроме того, используйте параметры инфраструктуры как кода для автоматизации. Примеры шаблонов Bicep для Azure AI Foundry доступны в репозитории быстрого запуска Azure:

- Шифрование CMK для концентратора.

- Предварительная версия шифрования CMK на стороне службы для концентратора.

Ограничения

- Ключ, управляемый клиентом для шифрования, можно обновить только до ключей в том же экземпляре Azure Key Vault.

- После развертывания центры не могут переключаться с ключей, управляемых Корпорацией Майкрософт, на ключи, управляемые клиентом, или наоборот.

- Для использования управляемых клиентом ключей в сочетании с возможностями Azure Speech и Content Moderator необходимо использовать управляемые клиентом ключи.

- Во время создания невозможно предоставить или изменить ресурсы, созданные в группе ресурсов Microsoft, управляемой Корпорацией Майкрософт, в подписке.

- Вы не можете удалить управляемые корпорацией Майкрософт ресурсы, используемые для ключей, управляемых клиентом, без удаления концентратора.

- Форма запроса ключей, управляемого клиентом, службы искусственного интеллекта Azure по-прежнему требуются для службы "Речь" и Content Moderator.

- Если вы используете предварительную версию на стороне сервера, плата Azure будет продолжать накапливаться в течение периода хранения обратимого удаления.