Шифрование неактивных данных в Azure AI Translator

Переводчик автоматически шифрует отправленные в облако данные для удовлетворения целей безопасности организации и соответствия требованиям.

Шифрование служб ИИ Azure

Данные шифруются и расшифровываются с помощью FIPS 140-2 совместимых с 256-разрядным AES шифрованием. Шифрование и расшифровка прозрачны. Это означает, что шифрованием и доступом управляют за вас. Данные безопасны по умолчанию, и вам не нужно изменять код или приложения, чтобы воспользоваться преимуществами шифрования.

Управление ключом шифрования

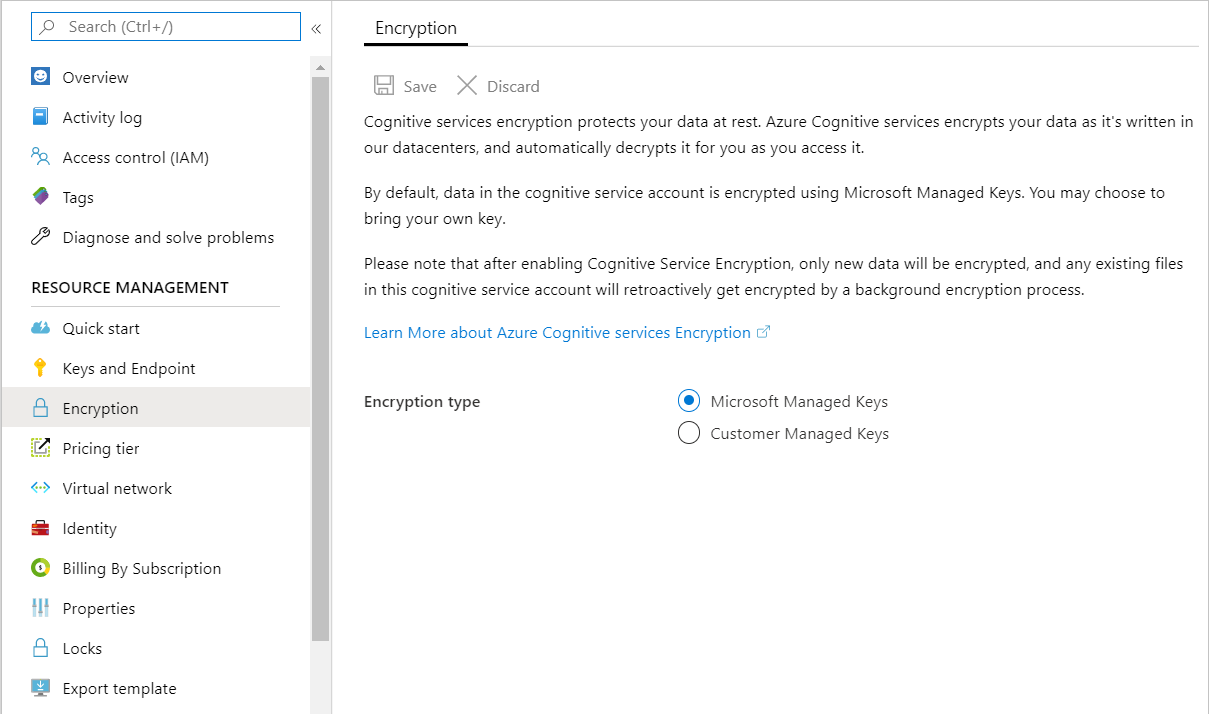

По умолчанию в подписке используются ключи шифрования, управляемые корпорацией Майкрософт. Если вы используете ценовую категорию, которая поддерживает ключи, управляемые клиентом, вы можете просмотреть параметры шифрования ресурса в разделе шифрования портал Azure, как показано на следующем рисунке.

Для подписок, поддерживающих только ключи шифрования, управляемые корпорацией Майкрософт, нет раздела шифрования .

Управляемые клиентом ключи с использованием Azure Key Vault

По умолчанию в подписке используются ключи шифрования, управляемые корпорацией Майкрософт. Есть также возможность управлять подпиской с собственными ключами, называемыми ключами, управляемыми клиентом (CMK). Ключи, управляемые клиентом, обеспечивают большую гибкость при создании, смене, отключении и отзыве элементов управления доступом. Они также дают возможность выполнять аудит ключей шифрования, используемых для защиты ваших данных. Если ключ, управляемый клиентом, настраивается для вашей подписки, а также выполняется двойное шифрование и предоставляется второй уровень защиты, это позволяет вам управлять ключом шифрования с помощью вашего собственного хранилища Azure Key Vault.

Чтобы включить ключи CMK для Переводчика, выполните следующие действия.

- Создайте новый региональный ресурс переводчика или регионального ресурса служб ИИ Azure. Управляемые клиентом ключи не будут работать с глобальным ресурсом.

- Включите управляемое удостоверение на портале Azure и добавьте сведения о ключе CMK.

- Создайте новую рабочую область в пользовательском Переводчике и свяжите эту информацию о подписке.

Активация управляемых клиентом ключей

Для их хранения используйте Azure Key Vault. Можно либо создать собственные ключи и хранить их в хранилище ключей, либо использовать API-интерфейсы Azure Key Vault для их генерации. Ресурс служб ИИ Azure и хранилище ключей должны находиться в одном регионе и в одном клиенте Microsoft Entra, но они могут находиться в разных подписках. Дополнительные сведения об Azure Key Vault см. в статье Что такое Azure Key Vault?.

Новый ресурс служб искусственного интеллекта Azure всегда шифруется с помощью ключей, управляемых Корпорацией Майкрософт. Во время создания ресурса невозможно включить ключи, управляемые клиентом. Управляемые клиентом ключи хранятся в Azure Key Vault. Хранилище ключей должно быть подготовлено с помощью политик доступа, которые предоставляют разрешения ключа управляемому удостоверению, связанному с ресурсом служб искусственного интеллекта Azure. Управляемое удостоверение доступно непосредственно после создания ресурса.

Сведения об использовании ключей, управляемых клиентом, с помощью Azure Key Vault для шифрования служб ИИ Azure см. в статье:

Включение ключей, управляемых клиентом, также включает управляемое удостоверение, назначенное системой, функцию идентификатора Microsoft Entra. После включения управляемого удостоверения, назначаемого системой, этот ресурс регистрируется в идентификаторе Microsoft Entra. После регистрации управляемому удостоверению будет предоставлен доступ к хранилищу ключей, выбранному во время настройки управляемого клиентом ключа. Можно узнать дополнительные сведения об управляемых удостоверениях.

Внимание

При отключении назначенных системой управляемых удостоверений доступ к хранилищу ключей удаляется и все данные, зашифрованные с помощью ключей клиента, больше не будут доступны. Все функции, зависящие от этих данных, перестают работать. Все развернутые модели также не будут развернуты. Все отправленные данные удаляются из Пользовательского переводчика. Если управляемые удостоверения снова включены, мы не автоматически развертываем модель.

Внимание

Сейчас управляемые удостоверения не поддерживаются в сценариях работы с разными каталогами. При настройке управляемых пользователем ключей на портале Azure управляемое удостоверение назначается автоматически. Управляемые удостоверения и ключи, управляемые клиентом, не передаются при перемещении подписки, группы ресурсов или ресурса из одного каталога Microsoft Entra в другой. Дополнительные сведения см. в статье "Передача подписки между каталогами Microsoft Entra в часто задаваемых вопросых и известных проблемах с управляемыми удостоверениями для ресурсов Azure".

Сохраните ключи, управляемые клиентом, в хранилище Azure Key Vault

Чтобы включить ключи, управляемые клиентом, необходимо использовать хранилище Azure Key Vault для хранения ключей. В хранилище ключей вы должны включить оба свойства: Обратимое удаление и Не очищать.

Только RSA ключи размера 2048 поддерживаются с шифрованием служб ИИ Azure. Дополнительные сведения о ключах Key Vault см. в статье Сведения о ключах, секретах и сертификатах.

Примечание.

Если все хранилище ключей удаляется, данные больше не отображаются, и все модели не будут развернуты. Все отправленные данные удаляются из Пользовательского переводчика.

Отзыв доступа к управляемым клиентом ключам

Чтобы отменить доступ к ключам, управляемым клиентом, используйте PowerShell или Azure CLI. Дополнительные сведения см. в разделе Azure Key Vault PowerShell или Azure Key Vault CLI. Отмена доступа эффективно блокирует доступ ко всем данным в ресурсе служб искусственного интеллекта Azure и ваши модели не распрошены, так как ключ шифрования недоступен службами ИИ Azure. Все отправленные данные также удаляются из Azure AI Custom Translator.