Шифрование неактивных данных в службе распознавания речи

Внимание

LUIS будет прекращена 1 октября 2025 г. и с 1 апреля 2023 г. вы не сможете создать новые ресурсы LUIS. Мы рекомендуем перенести приложения LUIS в понимание общения, чтобы воспользоваться продолжением поддержки продуктов и многоязычными возможностями.

Служба "Распознавание речи" автоматически шифрует данные при их сохранении в облаке. Шифрование службы "Распознавание речи" защищает данные и помогает соблюсти корпоративные требования к безопасности и соответствия требованиям.

Сведения о шифровании служб ИИ Azure

Шифрование и расшифровка данных выполняется с помощью 256-битного шифрования AES по стандарту FIPS 140-2. Шифрование и расшифровка прозрачны. Это означает, что шифрованием и доступом управляют за вас. Данные безопасны по умолчанию, и вам не нужно изменять код или приложения, чтобы воспользоваться преимуществами шифрования.

Об управлении ключами шифрования

По умолчанию в подписке используются ключи шифрования, управляемые корпорацией Майкрософт. Существует также возможность управления подпиской с помощью собственных ключей, называемых ключами, управляемыми клиентом (CMKs). Пакеты управления доступом обеспечивают большую гибкость для создания, поворота, отключения и отмены элементов управления доступом. Они также дают возможность выполнять аудит ключей шифрования, используемых для защиты ваших данных.

Управляемые клиентом ключи с использованием Azure Key Vault

Подпиской также можно управлять с помощью собственных ключей. Ключи, управляемые клиентом (CMK), которые также называются ключами BYOK, обеспечивают большую гибкость при создании, смене, отключении и отзыве контроля доступа. Они также дают возможность выполнять аудит ключей шифрования, используемых для защиты ваших данных.

Для их хранения используйте Azure Key Vault. Можно либо создать собственные ключи и хранить их в хранилище ключей, либо использовать API-интерфейсы Azure Key Vault для их генерации. Ресурс служб ИИ Azure и хранилище ключей должны находиться в одном регионе и в одном клиенте Microsoft Entra, но они могут находиться в разных подписках. Дополнительные сведения об Azure Key Vault см. в статье Что такое Azure Key Vault?.

Ограничения

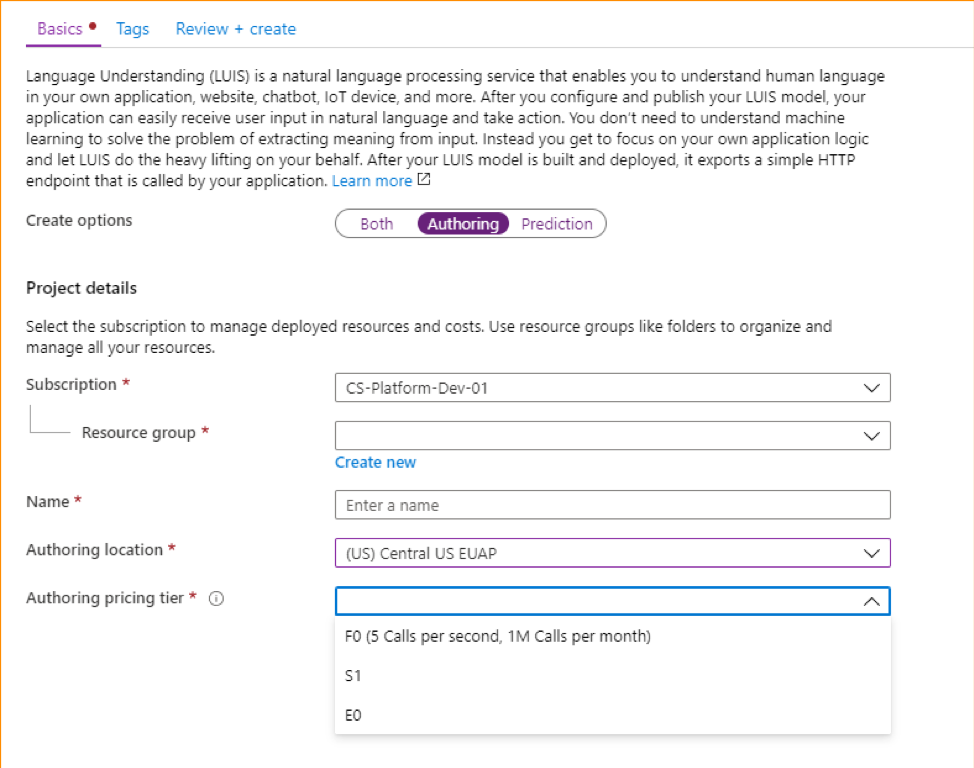

Существуют некоторые ограничения при использовании уровня E0 с существующими или ранее созданными приложениями:

- Миграция на ресурс E0 будет заблокирована. Пользователи смогут перенести свои приложения только в ресурсы F0. После переноса существующего ресурса в F0 можно создать новый ресурс на уровне E0.

- Перемещение приложений в ресурс E0 или из него будет заблокировано. Для этого ограничения необходимо экспортировать существующее приложение и импортировать его в качестве ресурса E0.

- Функция проверки орфографии Bing не поддерживается.

- Ведение журнала для трафика конечного пользователя отключено, если приложение находится на уровне E0.

- Возможность подготовки речи из Служба Bot ИИ Azure не поддерживается для приложений на уровне E0. Эта функция доступна через Служба Bot ИИ Azure, которая не поддерживает CMK.

- Для работы функции подготовки речи на портале требуется хранилище BLOB-объектов Azure. Дополнительные сведения см. в статье о том, как подключить собственное хранилище.

Активация управляемых клиентом ключей

Новый ресурс служб искусственного интеллекта Azure всегда шифруется с помощью ключей, управляемых Корпорацией Майкрософт. Во время создания ресурса невозможно включить ключи, управляемые клиентом. Управляемые клиентом ключи хранятся в Azure Key Vault, и хранилище ключей должно быть подготовлено с помощью политик доступа, которые предоставляют разрешения ключа управляемому удостоверению, связанному с ресурсом служб искусственного интеллекта Azure. Управляемое удостоверение доступно только после создания ресурса с использованием ценовой категории для CMK.

Сведения об использовании ключей, управляемых клиентом, с помощью Azure Key Vault для шифрования служб ИИ Azure см. в статье:

Включение управляемых клиентом ключей также включает управляемое удостоверение, назначенное системой, функцию идентификатора Microsoft Entra. После включения управляемого удостоверения, назначенного системой, этот ресурс будет зарегистрирован в идентификаторе Microsoft Entra. После регистрации управляемому удостоверению будет предоставлен доступ к хранилищу ключей, выбранному во время настройки управляемого клиентом ключа. Можно узнать дополнительные сведения об управляемых удостоверениях.

Внимание

Если отключить назначаемые системой управляемые удостоверения, доступ к хранилищу ключей будет прекращен, а все данные, зашифрованные с использованием ключей клиента, будут недоступны. Соответственно, все функции, зависящие от этих данных, перестанут работать.

Внимание

Сейчас управляемые удостоверения не поддерживаются в сценариях работы с разными каталогами. При настройке управляемых пользователем ключей на портале Azure управляемое удостоверение назначается автоматически. Если вы впоследствии перемещаете подписку, группу ресурсов или ресурс из одного каталога Microsoft Entra в другой, управляемое удостоверение, связанное с ресурсом, не передается новому клиенту, поэтому ключи, управляемые клиентом, больше не работают. Дополнительные сведения см. в статье "Передача подписки между каталогами Microsoft Entra в часто задаваемых вопросых и известных проблемах с управляемыми удостоверениями для ресурсов Azure".

Сохраните ключи, управляемые клиентом, в хранилище Azure Key Vault

Чтобы включить ключи, управляемые клиентом, необходимо использовать хранилище Azure Key Vault для хранения ключей. В хранилище ключей вы должны включить оба свойства: Обратимое удаление и Не очищать.

Только ключи RSA размера 2048 поддерживаются с шифрованием служб ИИ Azure. Дополнительные сведения о ключах Key Vault см. в статье Сведения о ключах, секретах и сертификатах Azure Key Vault.

Циклическая смена управляемых клиентом ключей

Вы можете периодически сменять управляемый клиентом ключ в Azure Key Vault в соответствии с применяемыми политиками соответствия требованиям. При смене ключа необходимо обновить ресурс служб ИИ Azure, чтобы использовать новый URI ключа. Сведения об обновлении ресурса для использования новой версии ключа в портал Azure см. в разделе "Обновление версии ключа" в разделе "Настройка управляемых клиентом ключей для служб ИИ Azure" с помощью портал Azure.

При циклической смене ключа не запускается повторное шифрование данных ресурса. Какие-либо дополнительные действия со стороны пользователя не требуются.

Отзыв доступа к управляемым клиентом ключам

Чтобы отменить доступ к ключам, управляемым клиентом, используйте PowerShell или Azure CLI. Дополнительные сведения см. в разделе Azure Key Vault PowerShell или Azure Key Vault CLI. Отмена доступа эффективно блокирует доступ ко всем данным в ресурсе служб искусственного интеллекта Azure, так как ключ шифрования недоступен службами ИИ Azure.