Защита многофакторной проверки подлинности на основе телефона

С помощью многофакторной проверки подлинности Microsoft Entra пользователи могут получать автоматический голосовой звонок по номеру телефона, который они регистрируют для проверки. Злоумышленник может воспользоваться этим методом, создав несколько учетных записей и инициируя телефонные звонки без завершения процесса регистрации MFA. Такие многократные неудачные попытки входа могут привести к исчерпанию разрешенных попыток регистрации, в результате чего другие пользователи потеряют возможность регистрировать новые учетные записи в арендаторе Azure AD B2C. Для защиты от таких атак можно использовать Azure Monitor, чтобы отслеживать сбои проверки подлинности с помощью телефона и блокировать мошеннические попытки входа.

Важно!

Приложение Authenticator (TOTP) обеспечивает более надежную безопасность, чем SMS/Телефон многофакторную проверку подлинности. Чтобы настроить эту настройку, ознакомьтесь с нашими инструкциями по включению многофакторной проверки подлинности в Azure Active Directory B2C.

Необходимые компоненты

Прежде чем начать, создайте рабочую область Log Analytics.

Создание книги событий MFA с помощью телефона

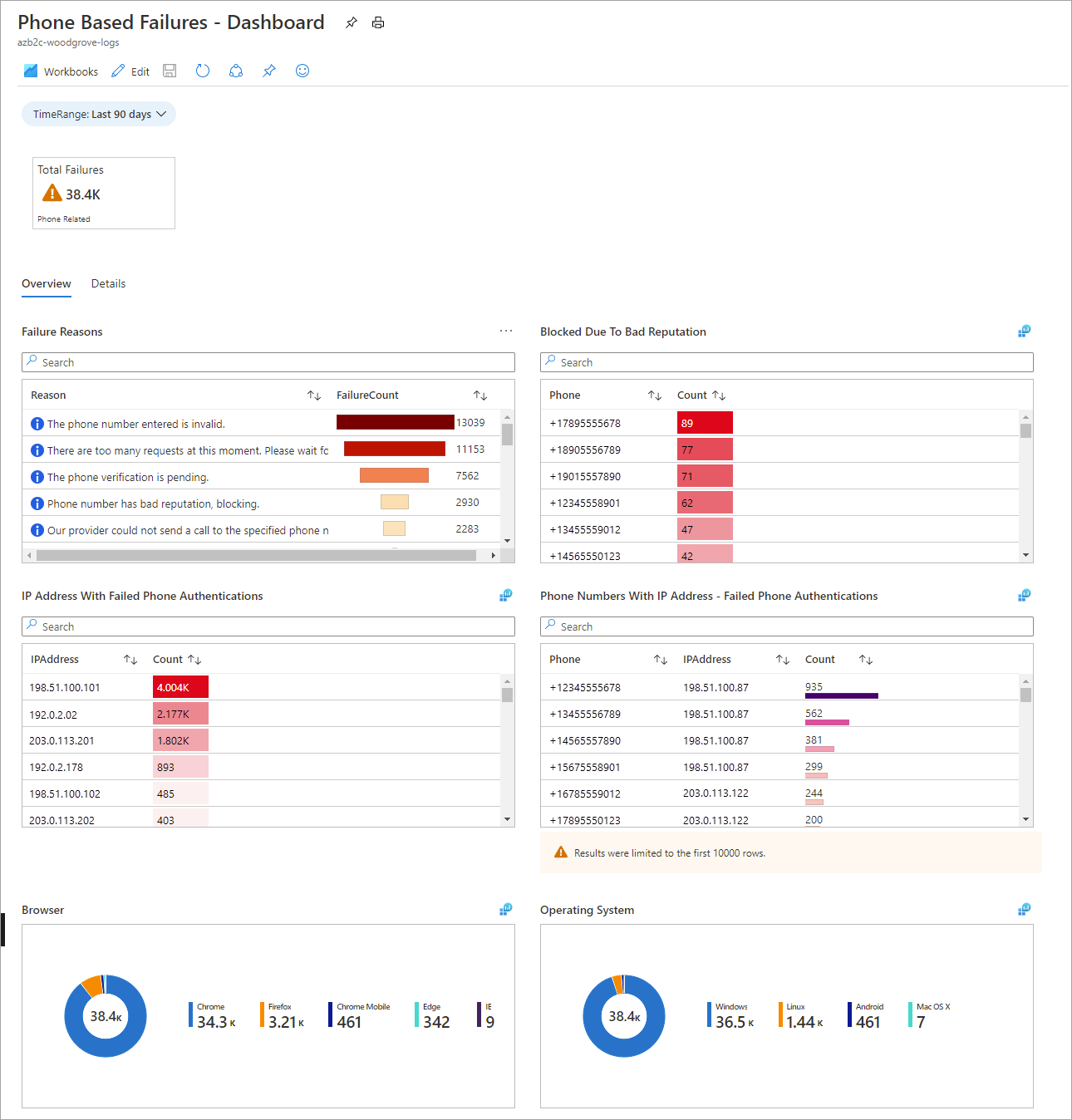

Репозиторий Отчеты & оповещения Azure AD B2C в GitHub содержит артефакты, которые можно использовать для создания и публикации отчетов, оповещений и панелей мониторинга на основе журналов Azure AD B2C. В черновике книги, показанной ниже, выделены ошибки, связанные с телефоном.

Вкладка Обзор

На вкладке Обзор отображается следующая информация:

- Причины сбоев (общее число неудачных попыток проверки подлинности по телефону для каждой из указанных причин)

- Заблокировано из-за плохой репутации

- IP-адрес неудачных попыток проверки подлинности по телефону (общее число неудачных попыток проверки подлинности телефона для каждого из указанных IP-адресов)

- Номера телефонов с IP-адресом — неудачные попытки проверки подлинности по телефону

- Браузер (неудачные попытки проверки подлинности по телефону для каждого клиентского браузера)

- Операционная система (неудачные попытки проверки подлинности по телефону для каждой клиентской ОС)

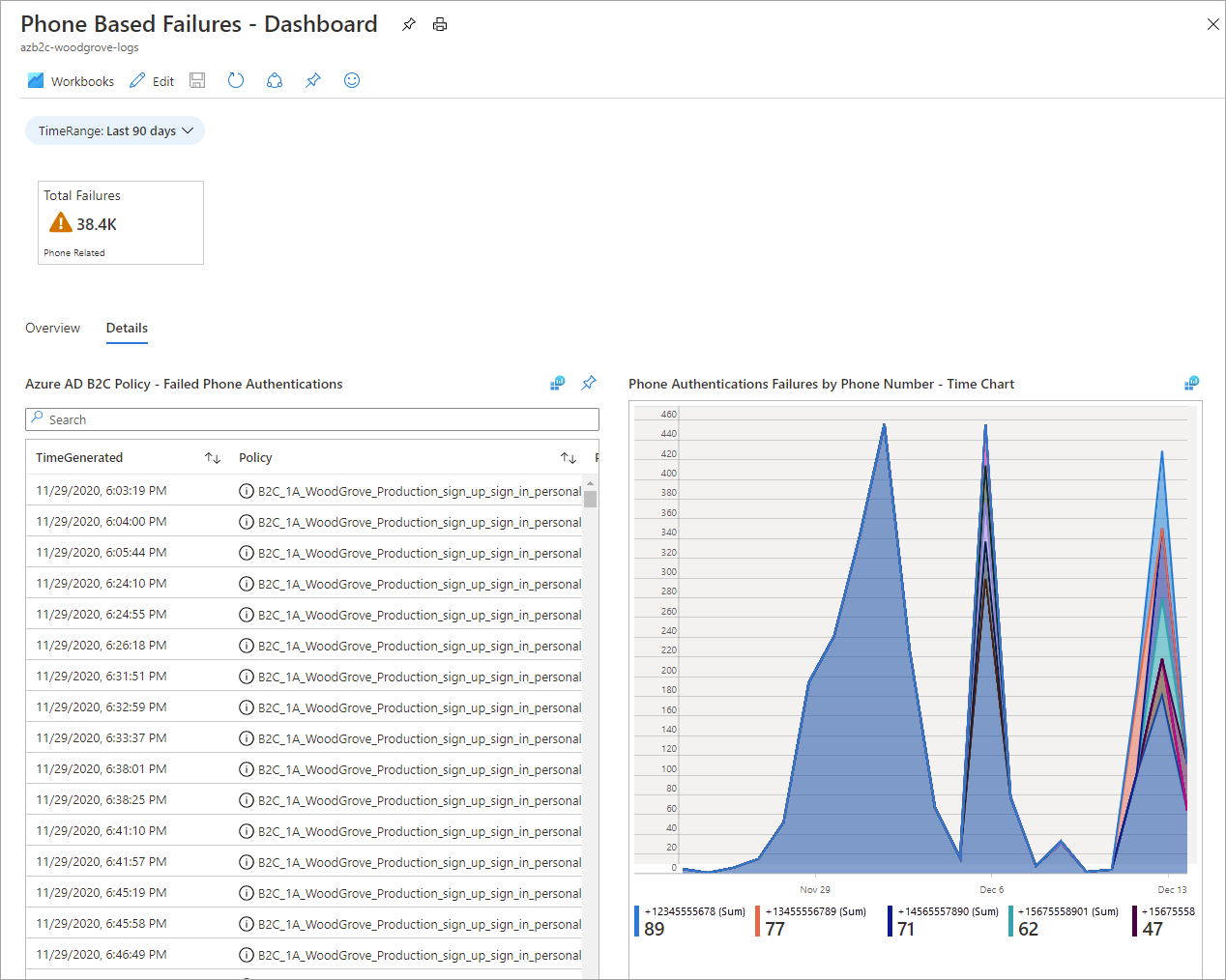

Вкладка сведений

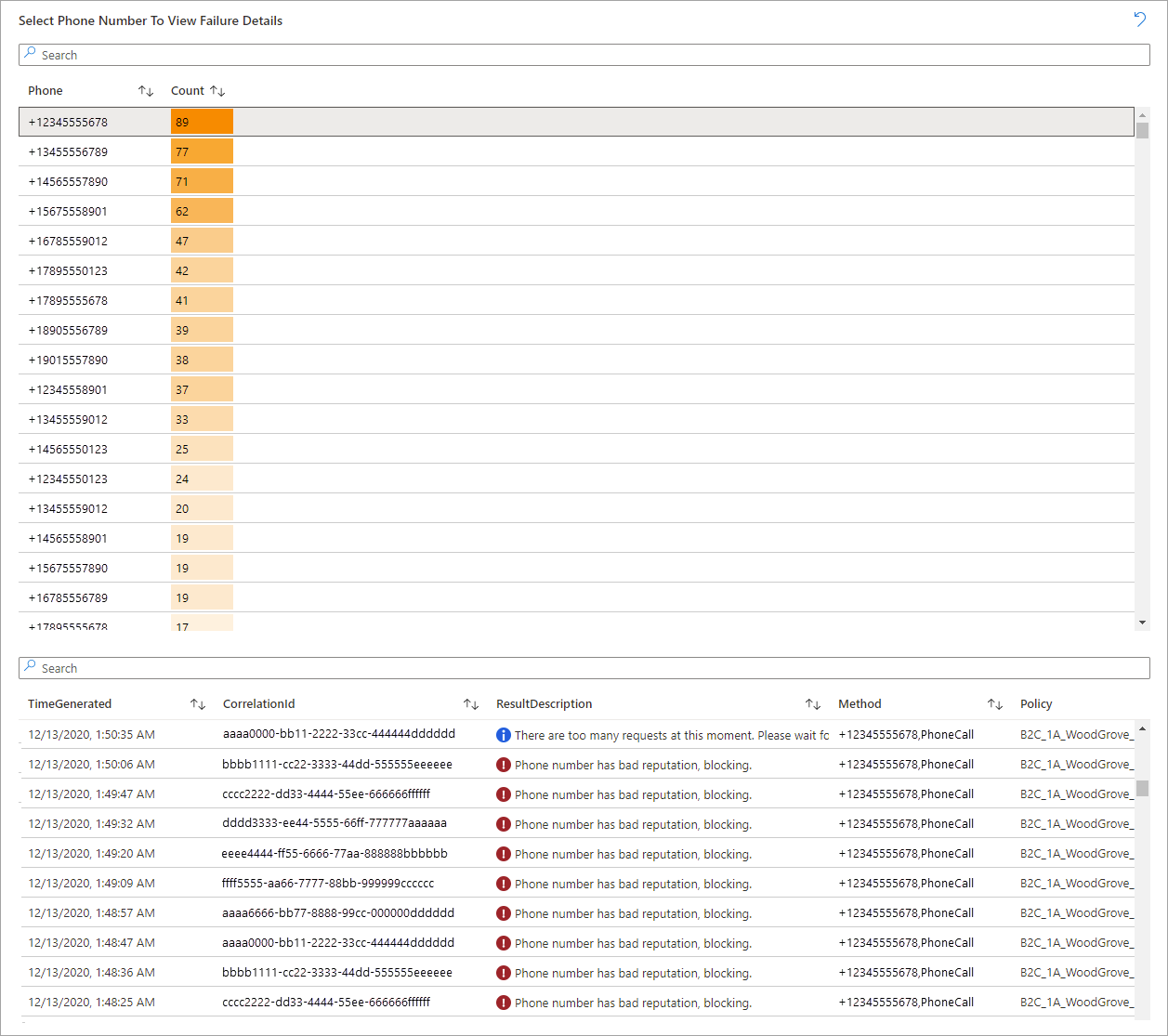

На вкладке Подробные сведения отображается следующая информация:

- Политика Azure AD B2C — неудачные попытки проверки подлинности по телефону

- Неудачные попытки проверки подлинности по телефону по номерам телефонов — временная диаграмма (настраиваемая временная шкала)

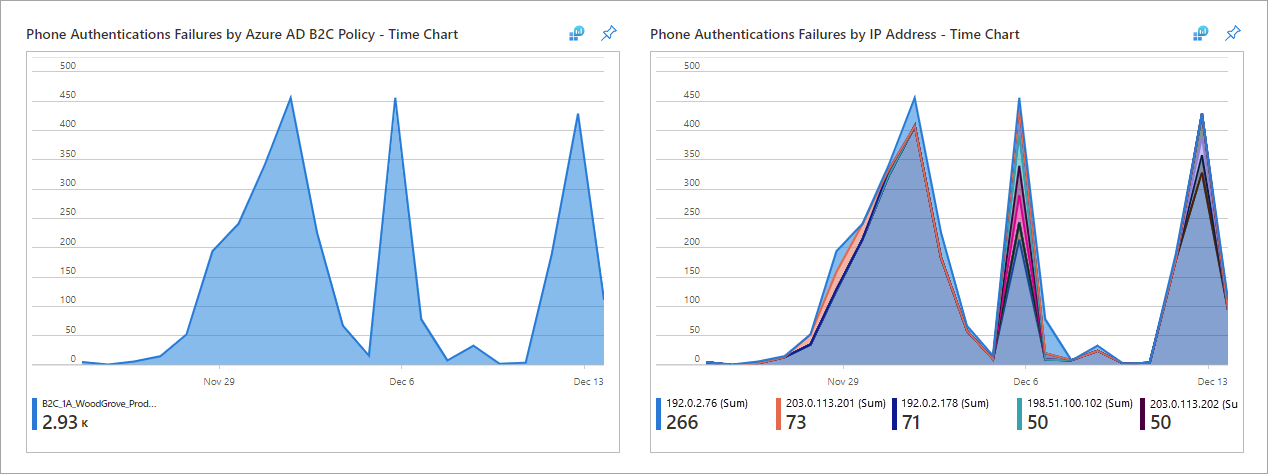

- Неудачные попытки проверки подлинности по телефону по политикам Azure AD B2C — временная диаграмма (настраиваемая временная шкала)

- Неудачные попытки проверки подлинности по телефону по IP-адресам — временная диаграмма (настраиваемая временная шкала)

- Выберите номер телефон, чтобы просмотреть сведения об ошибке (выберите номер телефона для просмотра подробного списка неудачных попыток).

Обнаружения мошеннических попыток входа с помощью книги

Книгу можно использовать для анализа событий MFA с использованием телефона и поиска случаев потенциально вредоносного использования телефонного канала.

Чтобы понять, какой сценарий считается нормальным для вашего арендатора, ответьте на такие вопросы:

- Где находятся регионы, из которых предполагается MFA с использованием телефона?

- Изучите причины неудачных попыток MFA с использованием телефона: можно ли их считать нормальными и ожидаемыми?

Идентифицируйте характеристики мошеннических попыток регистрации:

- На основе расположения: изучите неудачные попытки проверки подлинности по телефону по IP-адресам для всех учетных записей, связанных с расположениями, из которых регистрация пользователей не ожидается.

Примечание.

Указанный IP-адрес соответствует тому или иному региону лишь приблизительно.

- На основе скорости: проанализируйте неудачные попытки проверки подлинности по телефону в день с номерами телефонов, с которых совершается необычное число таких неудачных попыток проверки в течение дня (от наибольшего числа слева к наименьшему справа).

Чтобы уменьшить количество мошеннических попыток входа, выполните действия, описанные в следующем разделе.

Пресечение мошеннических попыток входа

Чтобы пресечь мошеннические попытки входа, выполните указанные ниже действия.

Используйте рекомендованные версии потоков пользователей для выполнения следующих задач:

- Включите функцию одноразового секретного кода (OTP) по электронной почте для MFA (применяется как в потоке регистрации, так и в потоке входа).

- Настройте политику условного доступа, чтобы блокировать входы на основе расположения (применяется только для потоков входа, но не регистрации).

- Используйте соединители API для интеграции с решением для борьбы с ботами, например reCAPTCHA (применяется для потоков регистрации).

Удалите коды стран, которые не относятся к вашей организации, из раскрывающегося меню, в котором пользователь подтверждает свой номер телефона (это изменение будет применено к последующим попыткам регистрации).

Войдите на портал Azure с правами глобального администратора клиента Azure AD B2C.

Если у вас есть доступ к нескольким клиентам, выберите значок Параметры в верхнем меню, чтобы переключиться на клиент Azure AD B2C из меню каталогов и подписок.

Выберите Все службы в левом верхнем углу окна портала Azure, найдите службу Azure AD B2C и выберите ее.

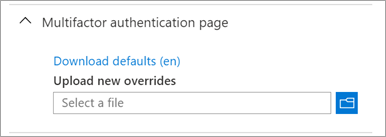

Выберите поток пользователя и нажмите Языки. Выберите язык географического расположения своей организации, чтобы открыть панель сведений о языке. В этом примере мы выберем английский язык для США. Выберите Страница многофакторной проверки подлинности и нажмите Скачать значения по умолчанию (EN).

Откройте JSON файл, скачанный на предыдущем шаге. В файле найдите

DEFAULTи замените эту строку на"Value": "{\"DEFAULT\":\"Country/Region\",\"US\":\"United States\"}". Не забудьте задать для параметраOverridesзначениеtrue.

Примечание.

Список допустимых кодов стран можно настроить в элементе

countryList(см. пример страницы проверки подлинности с использованием телефона).Сохраните файл JSON. На панели сведений о языке в разделе Отправить новые переопределения выберите измененный файл JSON для отправки.

Закройте панель и выберите Выполнить поток пользователя. Убедитесь, в раскрывающемся списке в этом примере доступен только код страны США: