Учебник по настройке Azure Active Directory B2C для работы с WhoIAM

Из этого руководства вы узнаете, как настроить систему управления фирменной символикой WhoIAM (BRIMS) в своей среде и интегрировать ее с Azure Active Directory B2C (Azure AD B2C). Приложения и службы BRIMS развертываются в вашей среде. Они обеспечивают проверку пользователей с помощью голосовой связи, SMS и электронной почты. BRIMS работает с вашим решением для управления удостоверениями и доступом и не зависит от платформы.

Дополнительные сведения: WhoIAM, продукты и службы, фирменная система управления удостоверениями

Предварительные требования

Чтобы приступить к работе, вам потребуется:

Подписка Azure

- Если у вас ее нет, получите бесплатную учетную запись Azure.

- Клиент Azure AD B2C, связанный с вашей подпиской Azure

- Пробная учетная запись WhoIAM.

- Перейдите в WhoIAM и свяжитесь с нами, чтобы приступить к работе

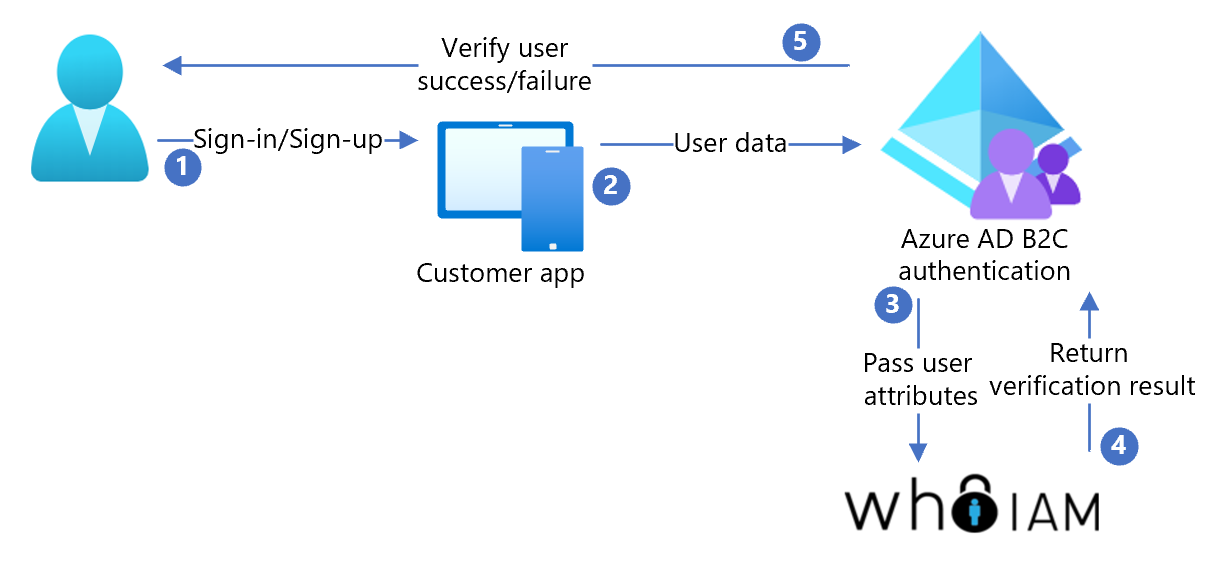

Описание сценария

Интеграция с WhoIAM включает следующие компоненты.

- клиент Azure AD B2C — сервер авторизации, который проверяет учетные данные пользователя на основе настраиваемых политик, известный как поставщик удостоверений (IdP)

- Портал администрирования — для управления клиентами и их конфигурациями

- Служба API — предоставление различных функций через конечные точки

- Azure Cosmos DB — серверная часть для портала администрирования BRIMS и службы API

На следующей схеме показана архитектура реализации.

- Пользователь регистрируется или входит в систему, чтобы запросить приложение, которое использует Azure AD B2C в качестве поставщика удостоверений.

- Пользователь запрашивает проверку владения электронной почтой, телефоном или использует голос в качестве биометрической проверки.

- Azure AD вызовов B2C к службе API BRIMS и передачи атрибутов пользователя

- BRIMS взаимодействует с пользователем на своем языке

- После проверки BRIMS возвращает маркер Azure AD B2C, который предоставляет доступ или не предоставляет.

Регистрация с помощью WhoIAM

Обратитесь в WhoIAM и создайте учетную запись BRIMS.

Настройте следующие службы Azure:

- Key Vault: хранение паролей

- Служба приложений. Размещение служб API BRIMS и портала администрирования

- идентификатор Microsoft Entra: проверка подлинности пользователей с правами администратора на портале

- Azure Cosmos DB: хранение и извлечение параметров

- Обзор Application Insights (необязательно): войдите в API и портал.

Разверните API BRIMS и портал администрирования BRIMS в окружении Azure.

Следуйте указаниям в документации по настройке приложения. Используйте BRIMS для проверки удостоверений пользователей. Azure AD примеры настраиваемых политик B2C приведены в документации по регистрации BRIMS.

Дополнительные сведения о WhoIAM BRIMS см. в документации по WhoIAM, свяжитесь с нами.

Тестирование потока пользователя

- Откройте клиент Azure AD B2C.

- В разделе Политики выберите Identity Experience Framework.

- Выберите созданный SignUpSignIn.

- Выберите Выполнить поток пользователя.

- В поле Приложение выберите зарегистрированное приложение (например, JWT).

- URL-адрес ответа: выберите URL-адрес перенаправления.

- Выберите Выполнить поток пользователя.

- Завершение процесса регистрации

- Создайте учетную запись.

- После создания атрибута пользователя вызывается служба BRIMS.

Совет

Если поток не завершен, убедитесь, что пользователь сохранен в каталоге.