Руководство по настройке Nok Nok Passport с Azure Active Directory B2C для проверки подлинности FIDO2 без пароля

Узнайте, как интегрировать Nok Nok S3 Authentication Suite в клиент Azure Active Directory B2C (Azure AD B2C). Решения Nok Nok позволяют использовать многофакторную проверку подлинности FIDO, например FIDO UAF, FIDO U2F, WebAuthn и FIDO2 для мобильных и веб-приложений. Решения Nok Nok повышают уровень безопасности и балансируют взаимодействие с пользователем.

Чтобы noknok.com дополнительные сведения: Nok Nok Labs, Inc.

Предварительные требования

Для начала работы необходимы перечисленные ниже компоненты и данные.

- Подписка Azure

- Если у вас ее нет, получите бесплатную учетную запись Azure.

- Клиент Azure AD B2C, связанный с подпиской Azure.

- Перейдите к noknok.com. В верхнем меню выберите Демонстрация.

Описание сценария

Чтобы включить проверку подлинности FIDO без пароля для пользователей, включите Nok Nok в качестве поставщика удостоверений (IdP) в клиенте Azure AD B2C. Интеграция решения Nok Nok включает следующие компоненты:

- Azure AD B2C — сервер авторизации, который проверяет учетные данные пользователя.

- Веб-приложения и мобильные приложения — мобильные или веб-приложения для защиты с помощью решений Nok Nok и Azure AD B2C

-

Пакет SDK для приложений Nok Nok или Passport — проверка подлинности Azure AD приложениях с поддержкой B2C.

- Перейдите на App Store Apple для Nok Nok Passport

- Или Google Play Nok Nok Passport

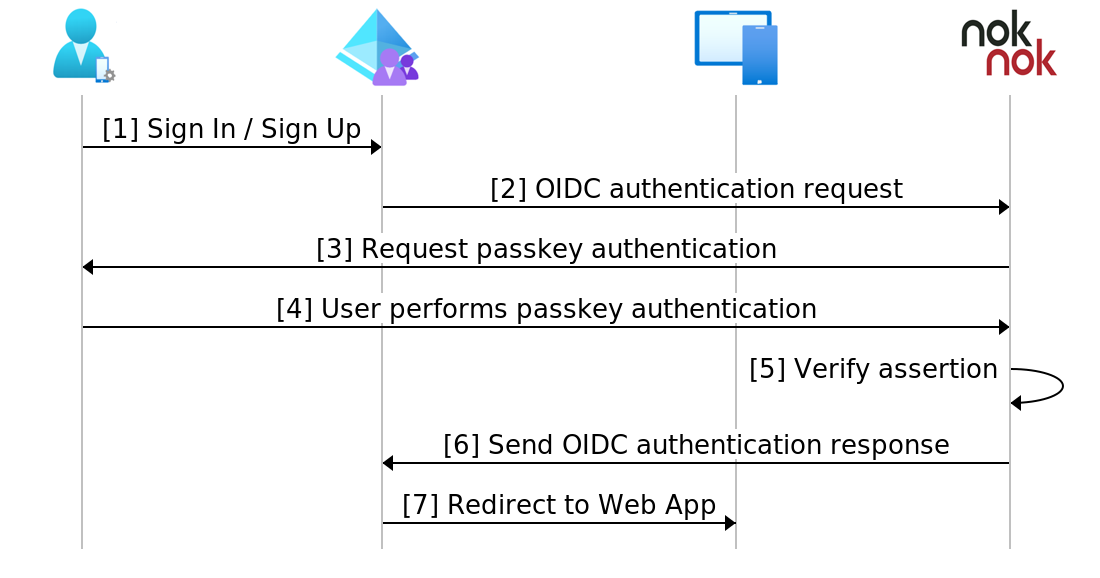

На следующей схеме показано решение Nok Nok в качестве поставщика удостоверений для Azure AD B2C с помощью OpenID Connect (OIDC) для проверки подлинности без пароля.

- На странице входа пользователь выбирает вход или регистрацию и вводит имя пользователя.

- Azure AD B2C перенаправляет пользователя к поставщику проверки подлинности Nok Nok OIDC.

- При проверке подлинности на мобильных устройствах отображается QR-код или отправляется push-уведомление. При входе на рабочий стол пользователь перенаправляется на страницу входа в веб-приложение для проверки подлинности без пароля.

- Пользователь сканирует QR-код с помощью пакета SDK для приложения Nok Nok или приложения Passport. Кроме того, имя пользователя является входной страницей входа.

- Пользователю будет предложено провести проверку подлинности. Пользователь выполняет проверку подлинности без пароля: биометрические данные, ПИН-код устройства или любой перемещаемый механизм проверки подлинности. В веб-приложении появится запрос проверки подлинности. Пользователь выполняет проверку подлинности без пароля: биометрические данные, ПИН-код устройства или любой перемещаемый механизм проверки подлинности.

- Сервер Nok Nok проверяет утверждение FIDO и отправляет ответ проверки подлинности OIDC Azure AD B2C.

- Пользователю предоставляется или запрещается доступ.

Начало работы с Nok Nok

- Перейдите на страницу контактов noknok.com.

- Заполните форму для клиента Nok Nok.

- Приходит сообщение электронной почты со сведениями о доступе к клиенту и ссылками на документацию.

- Используйте документацию по интеграции Nok Nok, чтобы завершить настройку клиента OIDC.

Интеграция с Azure AD B2C

Используйте следующие инструкции, чтобы добавить и настроить поставщика удостоверений, а затем настроить поток пользователя.

Добавление поставщика удостоверений

Для выполнения следующих инструкций используйте каталог с клиентом Azure AD B2C. Чтобы добавить нового поставщика удостоверений, выполните приведенные далее действия.

- Войдите в портал Azure как глобальный администратор клиента Azure AD B2C.

- На панели инструментов портала выберите Каталоги и подписки.

- В параметрах портала Каталоги и подписки в списке Имя каталога найдите каталог Azure AD B2C.

- Выберите Переключиться.

- В левом верхнем углу портал Azure выберите Все службы.

- Найдите и выберите Azure AD B2C.

- Перейдите в раздел Информационная панель>Azure Active Directory B2C>Поставщики удостоверений.

- Выберите пункт Поставщики удостоверений.

- Выберите Добавить.

Настройка поставщика удостоверений

Чтобы настроить поставщика удостоверений, выполните следующие действия.

- Выберите Тип поставщика удостоверений>OpenID Connect (предварительная версия) .

- В поле Имя введите Nok Nok Authentication Provider или другое имя.

- В поле URL-адрес метаданных введите URI размещенного приложения проверки подлинности Nok Nok, а затем путь, например.

https://demo.noknok.com/mytenant/oidc/.well-known/openid-configuration - В поле Секрет клиента используйте секрет клиента от Nok Nok.

- В поле Идентификатор клиента используйте идентификатор клиента, предоставленный Nok Nok.

- В поле Область используйте адрес электронной почты профиля OpenID.

- В поле Тип ответа используйте код.

- В режиме ответа используйте form_post.

- Нажмите кнопку ОК.

- Выберите Сопоставление утверждений для этого поставщика удостоверений.

- В поле UserID выберите Из подписки.

- В поле Отображаемое имя выберите Из подписки.

- Для параметра Режим ответа выберите Из подписки.

- Щелкните Сохранить.

Создание политики для потока пользователя

В следующих инструкциях nok Nok — это новый поставщик OIDC IdP в списке поставщиков удостоверений B2C.

- В клиенте Azure AD B2C, в разделе Политики выберите Потоки пользователей.

- Щелкните Создать.

- Выберите Регистрация и вход.

- Выберите версию.

- Нажмите кнопку создания.

- Введите имя политики.

- В разделе Поставщики удостоверений выберите созданный поставщик удостоверений Nok Nok.

- Вы можете добавить адрес электронной почты. Azure не будет перенаправлять вход в Nok Nok; появится экран с параметрами пользователя.

- Оставьте поле Многофакторная идентификация .

- Выберите Применить политики условного доступа.

- В разделе Атрибуты пользователя и утверждения маркера в параметре Сбор атрибутов выберите Email Адрес.

- Добавьте атрибуты пользователя для собираемого идентификатора Microsoft Entra с утверждениями, которые Azure AD B2C возвращает клиентскому приложению.

- Нажмите кнопку создания.

- Выберите новый поток пользователя.

- На панели слева выберите Утверждения приложений.

- В разделе параметры установите флажок адрес электронной почты .

- Щелкните Сохранить.

Тестирование потока пользователя

- Откройте клиент Azure AD B2C и в разделе Политики выберите Identity Experience Framework.

- Выберите созданный signUpSignIn.

- Выберите Выполнить поток пользователя.

- В поле Приложение выберите зарегистрированное приложение. Пример — JWT.

- В поле URL-адрес ответа выберите URL-адрес перенаправления.

- Выберите Выполнить поток пользователя.

- Выполните поток регистрации и создайте учетную запись.

- После создания атрибута пользователя вызывается Nok Nok.

Если поток не завершен, убедитесь, что пользователь сохранен или не сохранен в каталоге.