Настройка itsme OpenID Connect (OIDC) с помощью Azure Active Directory B2C

Приложение цифрового удостоверения itsme позволяет безопасно выполнять вход без считывателя карт, паролей, двухфакторной проверки подлинности или многоуровневых ПИН-кодов. Приложение itsme обеспечивает надежную проверку подлинности клиента посредством цифрового удостоверения его личности. Из этой статьи вы узнаете, как интегрировать функцию проверки подлинности Azure AD B2C с itsme OpenID Connect (OIDC) через параметр client_secret в политике потоков пользователя.

Необходимые компоненты

Чтобы приступить к работе, потребуется следующее.

- Подписка Azure. Если у вас нет подписки, вы можете получить бесплатную учетную запись.

- Клиент Azure AD B2C, связанный с вашей подпиской Azure.

- Идентификатор клиента, также известный как партнерский код, предоставленный приложением itsme.

- Код службы, предоставляемый приложением itsme.

- Секрет клиента (client_secret) для учетной записи itsme.

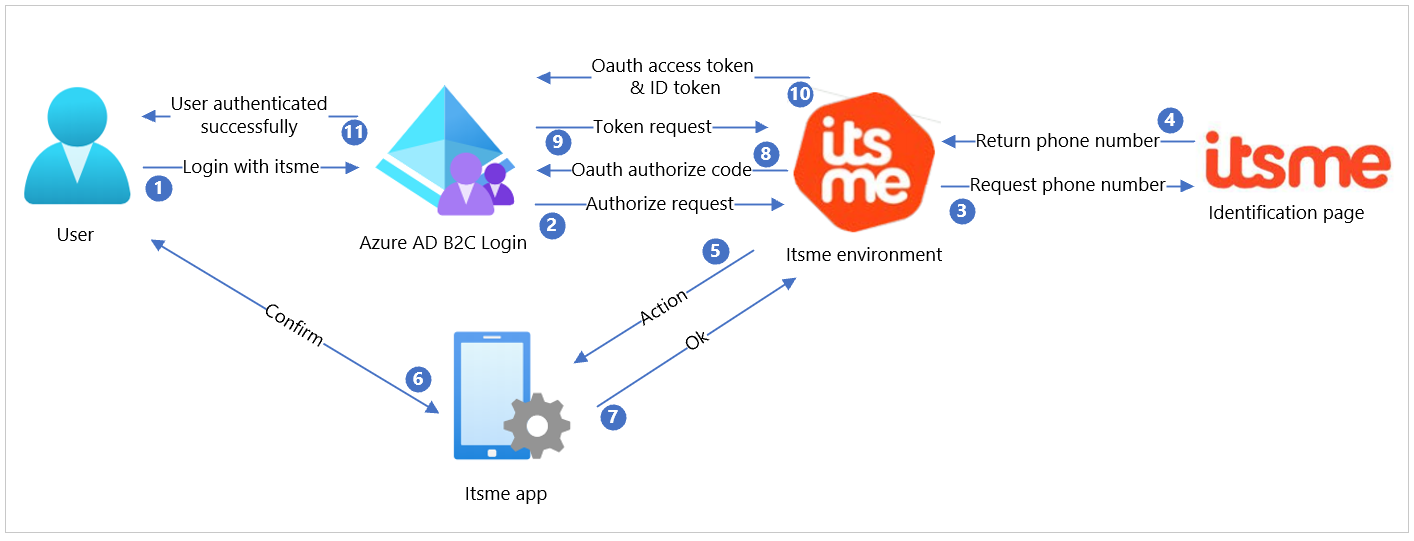

Описание сценария

| Этап | Описание |

|---|---|

| 1 | В веб-сайт или в приложение необходимо включить Вход с помощью кнопки itsme в соответствии с потоком учета данных пользователя Azure AD B2C. Когда пользователь нажмет эту кнопку, запустится поток взаимодействия. |

| 2 | Azure AD B2C запускает поток OpenID Connect, отправляя запрос авторизации на API по itsme client secret. Имеется общеизвестная конечная точка (OpenID Connect), содержащая сведения о конечных точках. |

| 3 | Среда itsme перенаправляет пользователя на страницу идентификации пользователя Identify yourself, где пользователь может ввести свой номер телефона. |

| 4 | Среда itsme получает номер телефона от пользователя и проверяет его правильность. |

| 5 | Если номер телефона принадлежит активному пользователю itsme, для приложения itsme создается "Действие". |

| 6 | Пользователь открывает приложение itsme, проверяет запрос и подтверждает "Действие". |

| 7 | Приложение информирует среду itsme о том, что "Действие" было подтверждено. |

| 8 | Среда itsme возвращает код авторизации OAuth для Azure AD B2C. |

| 9 | Используя код авторизации, Azure AD B2C выполняет запрос маркера. |

| 10 | Среда itsme проверяет запрос токена и, если он действителен, возвращает маркер доступа OAuth и маркер идентификации, содержащий запрошенные сведения о пользователе. |

| 11 | Наконец, пользователь перенаправляется на URL перенаправления как пользователь, прошедший проверку подлинности. |

Подключение к itsme

Чтобы создать учетную запись с помощью itsme, необходимо посетить itsme на Azure Marketplace.

Активируйте учетную запись itsme, отправив сообщение электронной почты по адресу onboarding@itsme.be. Вы получите Код партнера и Код службы, которые понадобятся для настройки B2C.

После активации учетной записи партнера itsme вы получите сообщение электронной почты с одноразовой ссылкой на client secret.

Выполните инструкции от itsme, чтобы завершить настройку.

Интеграция с Azure AD B2C

Настройка нового поставщика удостоверений (Identity Provider) в Azure AD B2C

Примечание.

Если у вас еще нет клиента Azure AD B2C, создайте его. Он должен быть связан с вашей подпиской Azure.

Если у вас есть доступ к нескольким клиентам, выберите значок Параметры в верхнем меню, чтобы переключиться на клиент Azure AD B2C из меню каталогов и подписок.

В разделе службы Azure выберите Azure AD B2C (или Другие службы, а затем используйте поле поиска Все службы для поиска Azure AD B2C).

Щелкните элемент Поставщики удостоверений, а затем выберите Новый поставщик OpenID Connect.

Заполните форму, указав следующую информацию:

Свойство Значение Имя itsme URL-адрес метаданных https://oidc.<environment>.itsme.services/clientsecret-oidc/csapi/v0.1/.well-known/openid-configuration

где<environment>— это либоe2e(тестовая среда), либоprd(рабочая среда)ClientID Ваш Идентификатор клиента, также известный как Партнерский код Секрет клиента Ваш client_secret Область действия openid service:YOURSERVICECODE электронная почта профиля [тел.] [адрес] Тип ответа кодом Режим ответа query Указание домена Вы можете оставить это поле пустым UserID дочерний объект Отображаемое имя name Имя given_name Surname family_name Адрес электронной почты эл. почта Выберите Сохранить.

Настройка потока пользователя

В клиенте Azure AD B2C, в разделе Политики выберите Потоки пользователей.

Выберите Создать поток пользователя.

Выберите Регистрация и вход, выберите версию и нажмите кнопку Cоздать.

Введите Имя.

В разделе Поставщики удостоверений выберите itsme.

Выберите Создать.

Откройте только что созданный поток пользователя, выбрав имя потока пользователя.

Выберите Свойства и измените следующие значения:

- Измените время действия маркера доступа и идентификатора (в минутах) на 5.

- Измените Время действия маркера обновления на Без истечения срока действия.

Регистрация приложения

В клиенте B2C, в разделе Управление, выберите Регистрация приложений > Новая регистрация.

Укажите Имя для приложения и введите свой URL перенаправления. Для тестирования введите

https://jwt.ms.Убедитесь, что многофакторная проверка подлинности отключена.

Выберите Зарегистрировать.

a. Для тестирования выберите Проверка подлинностии в разделе Неявное предоставлениеустановите флажки на Маркеры доступа и Маркеры идентификации.

b. Выберите Сохранить.

Тестирование потока пользователя

В клиенте B2C, в разделе Политики, выберитеПотоки пользователей.

Выберите ранее созданный поток пользователя.

Выберите Выполнить поток пользователя.

a. Приложение: выберите зарегистрированное приложение.

b. URL-адрес ответа: выберите URL-адрес перенаправления.

В приложении itsme откроется страница Identify yourself.

Введите номер мобильного телефона и щелкните Отправить.

Подтвердите действие в приложении itsme.

Следующие шаги

Дополнительные сведения см. в следующих статьях: