Руководство по настройке IDology для работы с Azure Active Directory B2C

В этом руководстве представлены инструкции по настройке Azure AD B2C для работы с IDology. IDology — это поставщик, предоставляющий несколько решений для проверки и подтверждения личности. В этом примере мы рассмотрим решение ExpectID от IDology.

Предварительные требования

Чтобы приступить к работе, вам потребуется:

- Подписка Azure. Если у вас нет подписки, вы можете получить бесплатную учетную запись.

- Клиент Azure AD B2C, связанный с вашей подпиской Azure.

Описание сценария

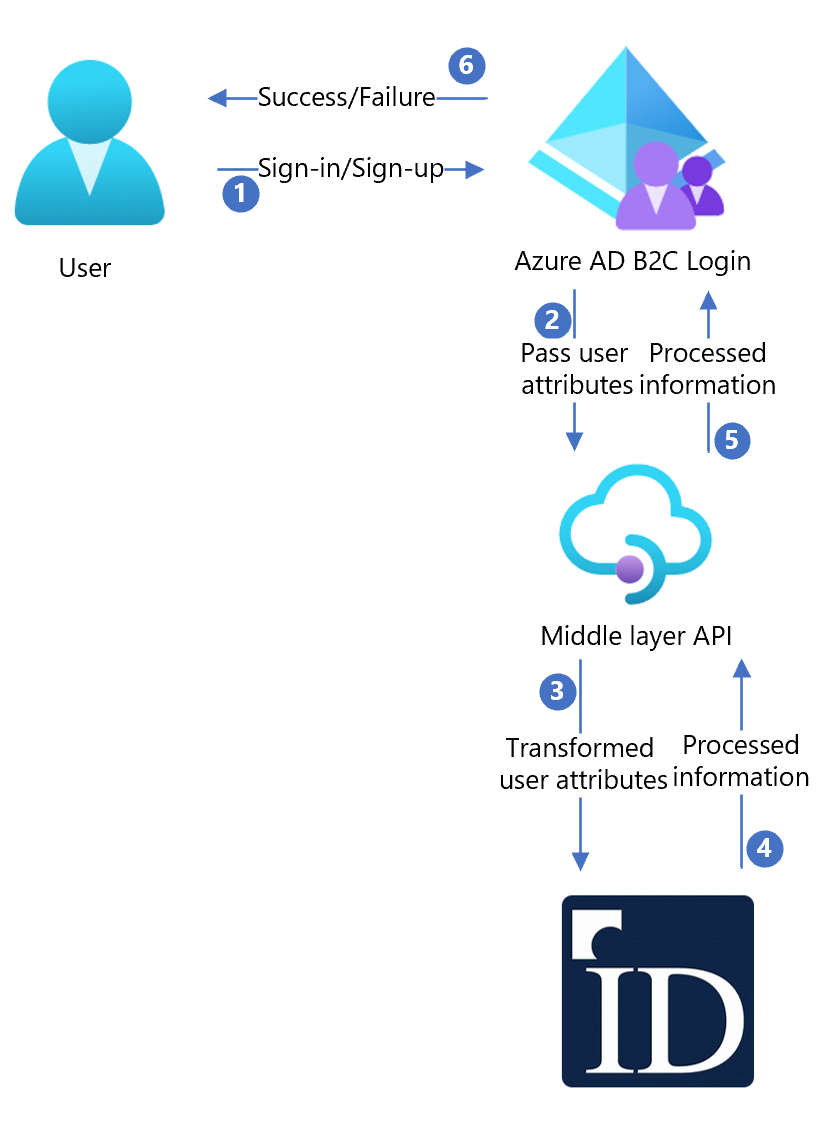

Интеграция с IDology предусматривает перечисленные ниже компоненты.

- Azure AD B2C — сервер авторизации, который отвечает за проверку учетных данных пользователя. Он также называется поставщиком удостоверений.

- IDology. Служба IDology принимает входные данные, предоставленные пользователем, и проверяет личность пользователя.

- Пользовательский REST API — этот API реализует интеграцию между идентификатором Microsoft Entra и службой IDology.

Принцип работы системы показан на схеме архитектуры ниже.

| Шаг | Описание |

|---|---|

| 1 | Пользователь открывает страницу входа. |

| 2 | Пользователь выбирает вариант регистрации для создания новой учетной записи и вводит данные на странице. Azure AD B2C собирает атрибуты пользователя. |

| 3 | Azure Active Directory B2C вызывает API среднего уровня и передает атрибуты пользователя. |

| 4 | API среднего уровня собирает атрибуты пользователя и преобразует их в формат, который может использовать API IDOlogy. Затем он отправляет сведения в IDology. |

| 5 | IDology получает информацию, обрабатывает ее и возвращает результат в API среднего уровня. |

| 6 | API среднего уровня обрабатывает данные и отправляет соответствующую информацию обратно в Azure AD B2C. |

| 7 | Azure AD B2C получает данные из API среднего уровня. При получении ответа о сбое для пользователя выводится сообщение об ошибке. Полученный ответ об успехе означает, что пользователь прошел проверку подлинности и зарегистрирован в каталоге. |

Примечание

Служба Azure AD B2C также может попросить клиента выполнить проверку подлинности повышенного уровня, но этот сценарий выходит за рамки этого руководства.

Подключение к IDology

IDology предлагает разнообразные решения, которые можно найти здесь. В этом примере мы используем ExpectID.

Чтобы создать учетную запись IDology, обратитесь в IDology.

После создания учетной записи вы получите сведения, необходимые для настройки API. Этот процесс описан в следующих разделах.

Интеграция с Azure AD B2C

Часть 1. Развертывание API

Разверните предоставленный код API в службе Azure. Код можно опубликовать из Visual Studio, следуя этим инструкциям.

Вам потребуется URL-адрес развернутой службы, чтобы настроить идентификатор Microsoft Entra с необходимыми параметрами.

Часть 2. Настройка API

Параметры приложения можно настроить в Службе приложений в Azure. С помощью этого метода параметры можно безопасно настроить без регистрации в репозитории. Для REST API необходимо указать перечисленные ниже параметры:

| Параметры приложений | Источник | Примечания |

|---|---|---|

| IdologySettings:ApiUsername | Конфигурация учетной записи IDology | |

| IdologySettings:ApiPassword | Конфигурация учетной записи IDology | |

| WebApiSettings:ApiUsername | Определение имени пользователя для API | Используется в конфигурации ExtId |

| WebApiSettings:ApiPassword | Определение пароля для API | Используется в конфигурации ExtId |

Часть 3. Создание ключей политики API

Следуйте инструкциям в этом документе, чтобы создать два ключа политики: один для имени пользователя API, а другой — для пароля API, определенных выше.

В образце политики используются следующие имена ключей:

- B2C_1A_RestApiUsername

- B2C_1A_RestApiPassword

Часть 4. Настройка политики Azure AD B2C

Следуйте инструкциям в этом документе, чтобы скачать начальный пакет LocalAccounts и настроить политику для клиента Azure AD B2C. Следуйте инструкциям, пока не выполните все действия из раздела Проверка пользовательской политики.

Скачайте два примера политик здесь.

Обновите два примера политик:

Откройте обе политики:

В разделе

Idology-ExpectId-APIукажите в элементе метаданныхServiceUrlрасположение ранее развернутого API.Замените

yourtenantименем вашего клиента Azure AD B2C. Например, если имя клиента Azure AD B2C —contosotenant, замените все экземплярыyourtenant.onmicrosoft.comнаcontosotenant.onmicrosoft.com.

Откройте файл TrustFrameworkExtensions.xml:

Найдите элемент

<TechnicalProfile Id="login-NonInteractive">. Замените оба экземпляраIdentityExperienceFrameworkAppIdидентификатором созданного ранее приложения IdentityExperienceFramework.Замените оба экземпляра

ProxyIdentityExperienceFrameworkAppIdидентификатором созданного ранее приложения ProxyIdentityExperienceFramework.

Замените файлы SignInorSignUp.xml и TrustFrameworkExtensions.xml, отправленные в Azure AD B2C на шаге 1, двумя обновленными примерами политик.

Примечание

Рекомендуется, чтобы клиенты добавили на страницу сбора атрибутов уведомление о согласии. Уведомите пользователей, что данные будут отправлены сторонним службам для проверки личности.

Тестирование потока пользователя

Откройте клиент Azure AD B2C и в разделе Политики выберите Потоки пользователей.

Выберите ранее созданный поток пользователя.

Нажмите Выполнить поток пользователя и выберите параметры:

Приложение. Выберите зарегистрированное приложение (пример — JWT).

URL-адрес ответа. Выберите URL-адрес перенаправления.

Выберите Выполнить поток пользователя.

Пройдите процесс регистрации и создайте учетную запись.

Выполните выход.

Выполните поток входа.

Процедура IDology отобразится после ввода команды continue.

Следующие шаги

Дополнительные сведения см. в следующих статьях: