Руководство по настройке HYPR с помощью Azure Active Directory B2C

В этом руководстве описано, как настроить Azure Active Directory B2C (Azure AD B2C) с HYPR. Если Azure AD B2C является поставщиком удостоверений (IdP), вы можете интегрировать HYPR с клиентскими приложениями для проверки подлинности без пароля. HYPR заменяет пароли шифрованием с открытым ключом, что помогает предотвратить мошенничество, фишинг и повторное использование учетных данных.

Предварительные требования

Чтобы приступить к работе, вам потребуется:

Подписка Azure

- Если у вас ее нет, получите бесплатную учетную запись Azure.

- Клиент Azure AD B2C, связанный с вашей подпиской Azure.

- Облачный клиент HYPR

- Запрос пользовательской демонстрации HYPR

- Мобильное устройство пользователя, зарегистрированное с помощью REST API HYPR или диспетчер устройств HYPR в клиенте HYPR

- Например, см. пакет SDK HYPR для Java Web.

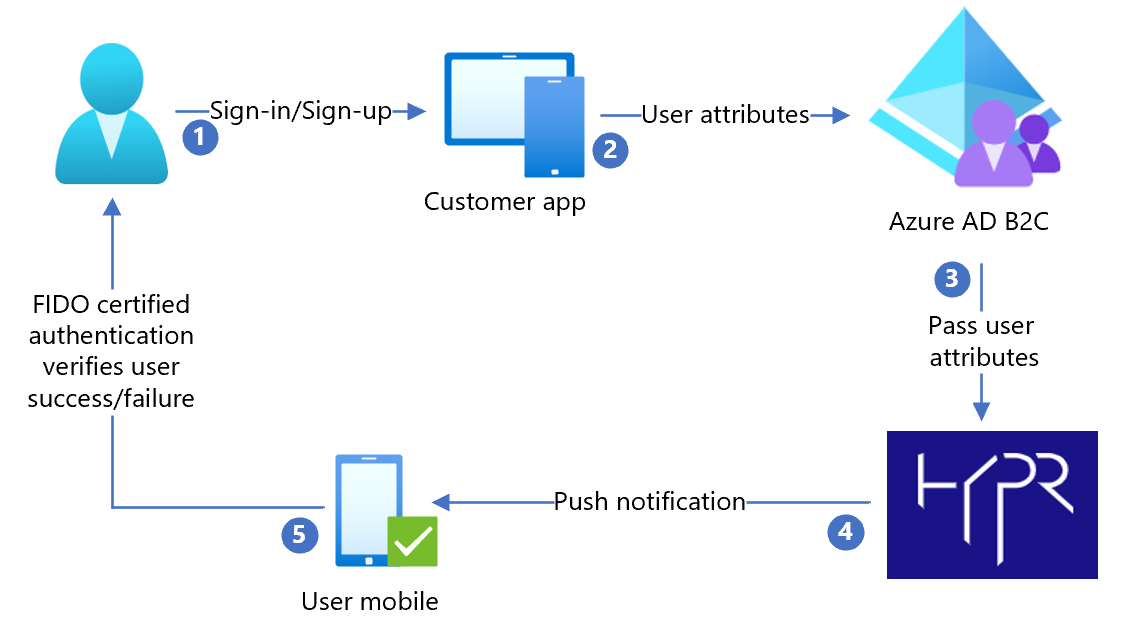

Описание сценария

Интеграция HYPR состоит из следующих компонентов:

- Azure AD B2C — сервер авторизации для проверки учетных данных пользователя или поставщик удостоверений (IdP)

-

Веб-приложения и мобильные приложения — для мобильных или веб-приложений, защищенных с помощью HYPR и Azure AD B2C

- HYPR содержит пакет SDK для мобильных устройств и мобильное приложение для iOS и Android

- Мобильное приложение HYPR — используйте его в этом руководстве, если вы не используете пакеты SDK для мобильных устройств в мобильных приложениях.

-

REST API HYPR — регистрация и проверка подлинности устройств пользователей

- Перейдите на apidocs.hypr.com для API-интерфейсов HYPR без пароля.

Принцип работы системы показан на схеме архитектуры ниже.

- Пользователь попадает на страницу входа и выбирает вход или регистрацию. Пользователь вводит имя пользователя.

- Приложение отправляет атрибуты пользователя в Azure AD B2C для проверки удостоверения.

- Azure AD B2C отправляет атрибуты пользователя в HYPR для проверки подлинности пользователя через мобильное приложение HYPR.

- HYPR отправляет push-уведомление на зарегистрированное пользовательское мобильное устройство для сертифицированной аутентификации Fast Identity Online (FIDO). Это может быть отпечаток пальца пользователя, биометрический или децентрализованный ПИН-код.

- После подтверждения пользователем push-уведомления пользователю предоставляется или запрещается доступ к клиентскому приложению.

Настройка политики Azure Active Directory B2C

Перейдите к

Azure-AD-B2C-HYPR-Sample/policy/.Следуйте инструкциям в разделе Начальный пакет настраиваемой политики , чтобы скачать Active-directory-b2c-custom-policy-starterpack/LocalAccounts/

Настройте политику для клиента Azure Active Directory B2C.

Примечание

Обновите политики, чтобы они были связаны с клиентом.

Тестирование потока пользователя

- Откройте клиент Azure AD B2C.

- В разделе Политики выберите Identity Experience Framework.

- Выберите созданный элемент SignUpSignIn .

- Выберите Выполнить поток пользователя.

- В поле Приложение выберите зарегистрированное приложение (пример — JWT).

- URL-адрес ответа: выберите URL-адрес перенаправления.

- Выберите Выполнить поток пользователя.

- Выполните процесс регистрации, чтобы создать учетную запись.

- После создания атрибута пользователя вызывается HYPR.

Совет

Если поток не завершен, убедитесь, что пользователь сохранен в каталоге.