Руководство по настройке Haventec Authentication в Azure Active Directory B2C для однофакторной многофакторной проверки подлинности без пароля

Узнайте, как интегрировать Azure Active Directory B2C (Azure AD B2C) с Haventec Authenticate — технологией без пароля, которая устраняет пароли, общие секреты и трения.

Дополнительные сведения см. в haventec.com: Haventec.

Описание сценария

Интеграция проверки подлинности включает следующие компоненты:

-

Azure AD B2C — сервер авторизации, который проверяет учетные данные пользователя

- Также называется поставщиком удостоверений (IdP)

- Веб-приложения и мобильные приложения — мобильные или веб-приложения OpenID Connect (OIDC), защищенные с помощью проверки подлинности и Azure AD B2C

- Служба проверки подлинности Haventec — внешний поставщик удостоверений для клиента B2C Azure AD

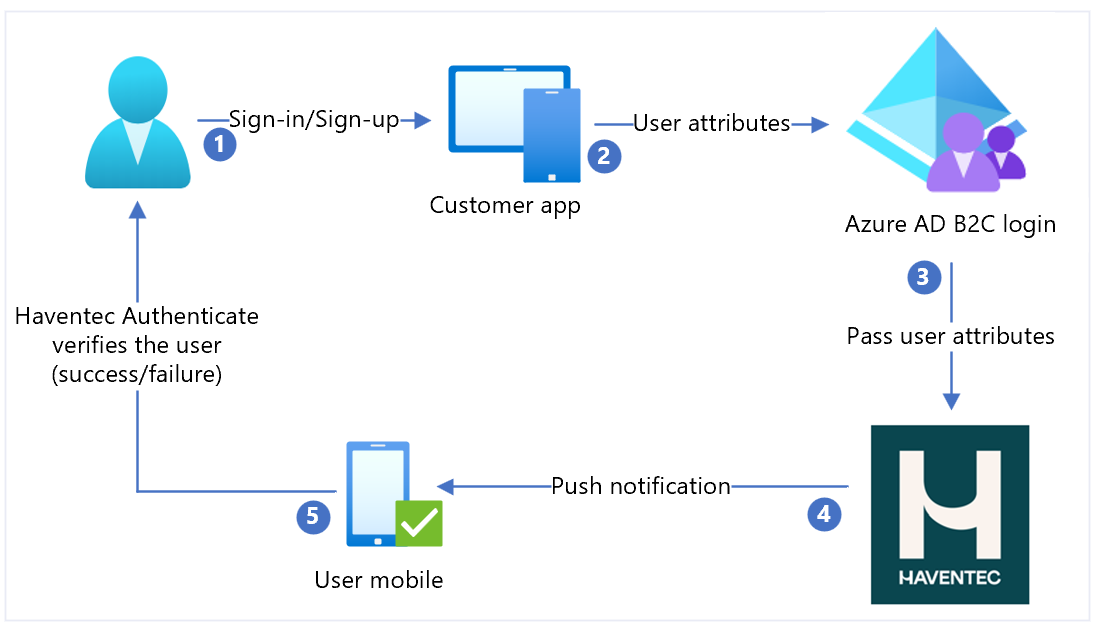

На следующей схеме показаны потоки пользователей регистрации и входа в систему в интеграции Haventec Authenticate.

- Пользователь выбирает вход или регистрацию и вводит имя пользователя.

- Приложение отправляет атрибуты пользователя в Azure AD B2C для проверки личности.

- Azure AD B2C собирает атрибуты пользователей и отправляет их в Haventec Authenticate.

- Для новых пользователей функция Аутентификация отправляет push-уведомление на мобильное устройство пользователя. Он может отправлять сообщения электронной почты с одноразовым паролем (OTP) для регистрации устройства.

- Пользователь отвечает и ему предоставляется или запрещается доступ. Новые криптографические ключи отправляются на устройство пользователя для последующего сеанса.

Начало работы с проверкой подлинности

Перейдите на страницу haventec.com Получить демонстрацию проверки подлинности Haventec . В форме персонализированного демонстрационного запроса укажите свою заинтересованность в интеграции Azure AD B2C. Когда демонстрационная среда будет готова, появится сообщение электронной почты.

Интеграция аутентификации с Azure AD B2C

Используйте следующие инструкции для подготовки и интеграции Azure AD B2C с проверкой подлинности.

Предварительные требования

Для начала работы необходимы перечисленные ниже компоненты и данные.

Подписка Azure

- Если у вас ее нет, получите бесплатную учетную запись Azure.

Клиент Azure AD B2C, связанный с подпиской Azure

Демонстрационная среда Haventec Authenticate

Создание регистрации веб-приложения

Прежде чем приложения смогут взаимодействовать с Azure AD B2C, зарегистрируйте их в управляемом клиенте.

См. руководство. Регистрация веб-приложения в Azure Active Directory B2C

Добавление нового поставщика удостоверений в Azure AD B2C

Для выполнения следующих инструкций используйте каталог с клиентом Azure AD B2C.

- Войдите в портал Azure в качестве глобального администратора клиента B2C Azure AD.

- В верхнем меню выберите Каталог + подписка.

- Выберите каталог с клиентом.

- В левом верхнем углу портал Azure выберите Все службы.

- Найдите и выберите Azure AD B2C.

- Перейдите в раздел Информационная панель>Azure Active Directory B2C>Поставщики удостоверений.

- Выберите Новый поставщик OpenID Connect.

- Выберите Добавить.

Настройка поставщика удостоверений

Чтобы настроить поставщик удостоверений, выполните следующие действия.

- Выберите элементы Тип поставщика удостоверений>OpenID Connect.

- В поле Имя введите Haventec или другое имя.

- В качестве URL-адреса метаданных используйте

https://iam.demo.haventec.com/auth/realms/*your\_realm\_name*/.well-known/openid-configuration. - В поле Идентификатор клиента введите идентификатор приложения, записанный из пользовательского интерфейса администратора Haventec.

- В поле Секрет клиента введите секрет приложения, записанный из пользовательского интерфейса администратора Haventec.

- В поле Область выберите Профиль электронной почты OpenID.

- В поле Тип ответа выберите Код.

- Для параметра Режим ответа выберите forms_post.

- В поле Указание домена оставьте пустым.

- Нажмите кнопку ОК.

- Выберите Сопоставление утверждений для этого поставщика удостоверений.

- В поле Идентификатор пользователя выберите Из подписки.

- В поле Отображаемое имя выберите Из подписки.

- В поле Заданное имя используйте given_name.

- В разделе Фамилия используйте family_name.

- Для Email используйте Email.

- Щелкните Сохранить.

Создание политики для потока пользователя

В следующих инструкциях haventec — это новый поставщик удостоверений OIDC в списке поставщиков удостоверений B2C.

- В клиенте Azure AD B2C в разделе Политики выберите Потоки пользователей.

- Выберите Создать поток пользователя.

- Выберите Регистрация и вход>версия>Создать.

- Введите имя политики.

- В разделе Поставщики удостоверений выберите созданный поставщик удостоверений Haventec.

- Для параметра Локальные учетные записи выберите Нет. Этот параметр отключает проверку подлинности по электронной почте и паролю.

- Выберите Выполнить поток пользователя.

- В форме введите URL-адрес ответа, например

https://jwt.ms. - Браузер перенаправляется на страницу входа в Haventec.

- Пользователю будет предложено зарегистрировать или ввести ПИН-код.

- Выполняется запрос проверки подлинности.

- Браузер перенаправляется на URL-адрес ответа.

Тестирование потока пользователя

- В клиенте Azure AD B2C в разделе Политики выберите Потоки пользователей.

- Выберите созданный поток пользователя.

- Выберите Выполнить поток пользователя.

- В поле Приложение выберите зарегистрированное приложение. Пример — JWT.

- В поле URL-адрес ответа выберите URL-адрес перенаправления.

- Выберите Выполнить поток пользователя.

- Выполните поток регистрации и создайте учетную запись.

- Метод Haventec Authenticate вызывается.

Дальнейшие действия

- Перейдите к docs.haventec.com документации по Haventec.

- Общие сведения о настраиваемой политике Azure AD B2C