Руководство. Настройка Experian с помощью Azure Active Directory B2C

В этом руководстве описано, как интегрировать Azure Active Directory B2C (Azure AD B2C) с Experian CrossCore, службой, которая проверяет идентификацию пользователей. Он анализирует риски на основе информации, предоставленной пользователем во время регистрации. CrossCore позволяет пользователям выполнять вход или нет.

Узнайте больше о решениях Experian , службах и т. д.

В этом руководстве можно использовать следующие атрибуты в анализе рисков CrossCore:

- Электронная почта

- IP-адрес

- Заданное имя

- Второе имя

- Surname

- Почтовый адрес

- Город

- Область, республика, край

- Почтовый индекс

- Страна или регион

- номер телефона;

Предварительные требования

Чтобы приступить к работе, вам потребуется:

- Подписка Microsoft Entra

- Если у вас ее нет, получите бесплатную учетную запись Azure.

- Клиент Azure AD B2C, связанный с вашей подпиской Azure

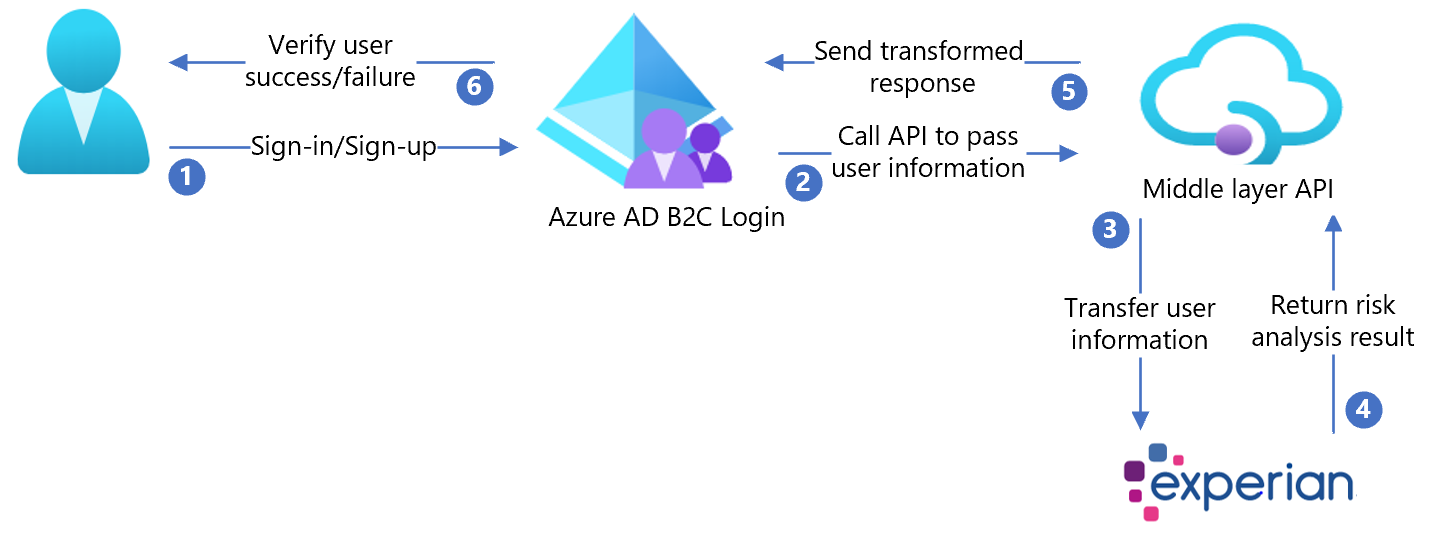

Описание сценария

Интеграция с Experian включает в себя следующие компоненты.

- Azure AD B2C: сервер авторизации, который проверяет учетные данные пользователя, также известный как поставщик удостоверений (IdP).

- Experian CrossCore: служба принимает входные данные от пользователя и проверяет его личность.

- Пользовательский REST API: реализует интеграцию между Azure AD B2C и CrossCore.

Принцип работы системы показан на схеме архитектуры ниже.

- Пользователь переходит на страницу входа, создает новую учетную запись и вводит сведения. Azure Active Directory B2C собирает атрибуты пользователя.

- Azure AD B2C вызывает API среднего уровня и передает атрибуты пользователя.

- API среднего уровня собирает атрибуты пользователя и преобразует их в формат Experian CrossCore. Затем отправляет его в Experian CrossCore.

- Experian использует эти сведения, чтобы проверить идентификацию пользователя на основе анализа рисков. Затем он возвращает результат в API среднего уровня.

- API среднего уровня обрабатывает информацию и отправляет соответствующую информацию в формате JSON в Azure AD B2C.

- Azure AD B2C получает сведения от API среднего уровня. При сбое появляется сообщение об ошибке. С успехом пользователь проходит проверку подлинности и записывается в каталог.

Подключение с помощью Experian

- Создайте учетную запись Experian. Чтобы приступить к работе, перейдите в раздел Experian и прокрутите форму контакта вниз.

- При создании учетной записи вы получаете сведения о конфигурации API. Этот процесс продолжается в следующих разделах.

Настройка Azure AD B2C для работы с Experian

Развертывание API

- Развертывание партнерской интеграции в службе Azure: перейдите по адресу /CrossCoreIntegrationApi.sln.

- Опубликуйте код из Visual Studio.

Примечание

Используйте URL-адрес развернутой службы, чтобы настроить идентификатор Microsoft Entra с необходимыми параметрами.

Развертывание сертификата клиента

Вызов API Experian защищен сертификатом клиента, предоставляемым Experian.

- Следуйте инструкциям в разделе Сертификат частного клиента.

- Отправьте сертификат в службу приложение Azure.

Пример политики состоит из двух этапов:

- Отправьте сертификат.

- Задайте ключ

WEBSITE_LOAD_ROOT_CERTIFICATES, используя отпечаток сертификата.

Настройка API

Параметры приложения можно настроить в службе приложений в Azure. Используйте этот метод для настройки параметров без их проверки в репозитории.

Укажите следующие параметры приложения для REST API:

| Параметры приложений | Источник | Примечания |

|---|---|---|

| CrossCoreConfig:TenantId | Конфигурация учетной записи Experian | Н/Д |

| CrossCoreConfig:OrgCode | Конфигурация учетной записи Experian | Н/Д |

| CrossCore:ApiEndpoint | Конфигурация учетной записи Experian | Н/Д |

| CrossCore:ClientReference | Конфигурация учетной записи Experian | Н/Д |

| CrossCore:ModelCode | Конфигурация учетной записи Experian | Н/Д |

| CrossCore:OrgCode | Конфигурация учетной записи Experian | Н/Д |

| CrossCore:SignatureKey | Конфигурация учетной записи Experian | Н/Д |

| CrossCore:TenantId | Конфигурация учетной записи Experian | Н/Д |

| CrossCore:CertificateThumbprint | Сертификат Experian | Н/Д |

| BasicAuth:ApiUsername | Определите имя пользователя для API | Используется в конфигурации ExtId |

| BasicAuth:ApiPassword | Определите пароль для API | Используется в конфигурации ExtId |

Создание ключей политики API

Сведения о создании двух ключей политики, по одному для каждого из которых см. в статье Начальный пакет настраиваемой политики .

- Имя пользователя API

- Пароль API, определенный для обычной проверки подлинности HTTP

Примечание

Позже вам понадобятся ключи для настройки политик.

Замените значения конфигурации.

В настраиваемых политиках партнерской интеграции найдите следующие заполнители и замените соответствующими значениями из экземпляра.

| Заполнитель | Замена значением | Пример |

|---|---|---|

| {your_tenant_name} | Короткое имя вашего клиента | yourtenant из yourtenant.onmicrosoft.com |

| {your_trustframeworkbase_policy} | Имя Azure AD B2C для политики TrustFrameworkBase | B2C_1A_experian_TrustFrameworkBase |

| {your_tenant_IdentityExperienceFramework_appid} | ИД приложения IdentityExperienceFramework, настроенный для вашего клиента Azure Active Directory B2C | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_ ProxyIdentityExperienceFramework_appid} | ИД приложения ProxyIdentityExperienceFramework, настроенный для вашего клиента Azure Active Directory B2C | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_extensions_appid} | Идентификатор приложения хранилища клиента | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_extensions_app_objectid} | Идентификатор объекта приложения хранилища клиента | 01234567-89ab-cdef-0123-456789abcdef |

| {your_api_username_key_name} | Имя ключа имени пользователя, сделанное в разделе Создание ключей политики API | B2C_1A_RestApiUsername |

| {your_api_password_key_name} | Имя ключа пароля, сделанное в разделе Создание ключей политики API | B2C_1A_RestApiPassword |

| {your_app_service_URL} | НАСТРОЕННЫй URL-адрес службы приложений | https://yourapp.azurewebsites.net |

Настройка политики Azure Active Directory B2C

Инструкции по настройке клиента Azure AD B2C и политикам см. в статье Начальный пакет настраиваемой политики.

Примечание

Этот пример политики основан на пользовательской политике Active Directory B2C starterpack/LocalAccounts.

Совет

Мы рекомендуем клиентам добавить уведомление о согласии на странице коллекции атрибутов. Уведомляйте пользователей о том, что информация передается в сторонние службы для проверки личности.

Тестирование потока пользователя

- Откройте клиент Azure AD B2C и в разделе Политики выберите Потоки пользователей.

- Выберите ранее созданный поток пользователя.

- Выберите Выполнить поток пользователя.

- Приложение: зарегистрированное приложение (например, JWT).

- URL-адрес ответа: URL-адрес перенаправления.

- Выберите Выполнить поток пользователя.

- Завершите процесс регистрации и создайте учетную запись.

- Выполните выход.

- Полный поток входа.

- Нажмите кнопку "Продолжить"

- Появляется кросскорная головоломка.