Настройка Azure Active Directory B2C с Bluink eID-Me для проверки личности

Подготовка к работе

Azure Active Directory B2C (Azure AD B2C) имеет два метода для определения взаимодействия пользователей с приложениями: предопределенные потоки пользователей или настраиваемые настраиваемые политики. Пользовательские политики рассматривают сложные сценарии. В большинстве сценариев рекомендуется использовать потоки пользователей. См. общие сведения о потоках пользователей и пользовательских политиках.

Интеграция Azure AD аутентификации B2C с eID-Me

Узнайте, как интегрировать Azure AD проверки подлинности B2C с Bluink eID-Me, проверкой личности и децентрализованным решением для цифровой идентификации канадских граждан. С помощью eID-Me Azure AD клиентов B2C проверяют удостоверение пользователя, получают проверенные утверждения об удостоверении регистрации и входа. Интеграция поддерживает многофакторную проверку подлинности и вход без пароля с безопасным цифровым удостоверением. Организации могут соответствовать требованиям уровня проверки подлинности (IAL) 2 и знай своего клиента (KYC).

Дополнительные сведения см. на bluink.ca: Bluink Ltd

Предварительные требования

Для начала работы необходимы перечисленные ниже компоненты и данные.

- Учетная запись проверяющей стороны с eID-Me

- Перейдите на bluink.ca, чтобы узнать больше и запросить демонстрацию

- Подписка Azure

- Если у вас ее нет, получите бесплатную учетную запись Azure.

- Клиент Azure AD B2C, связанный с подпиской Azure.

- Пробная или рабочая версия приложения eID-Me Digital ID

- Перейдите к bluink.ca, чтобы скачать приложение eID-Me Digital ID

См. также учебник. Создание пользовательских потоков и настраиваемых политик в Azure AD B2C.

Описание сценария

eID-Me интегрируется с Azure AD B2C как поставщик удостоверений OpenID Connect (OIDC). Решение eID-Me с Azure AD B2C состоит из следующих компонентов:

- Azure AD клиент B2C, настроенный в качестве проверяющей стороны в eID-Me, позволяет eID-Me доверять клиенту Azure AD B2C для регистрации и входа.

-

Azure AD приложение клиента B2C— предполагается, что клиентам требуется Azure AD приложение клиента B2C.

- Приложение получает утверждения удостоверений, полученные Azure AD B2C во время транзакции

- Приложения для смартфонов eID-Me — Azure AD пользователям клиента B2C требуется приложение для iOS или Android

-

Выданные цифровые удостоверения eID-Me — из проверки подлинности удостоверений eID-Me

- Пользователям выдается цифровое удостоверение для цифрового кошелька в приложении. Требуются допустимые документы, удостоверяющие личность.

Приложения eID-Me проверяют подлинность пользователей во время транзакций. Проверка подлинности с открытым ключом X509 обеспечивает многофакторную проверку подлинности без пароля, используя закрытый ключ подписи в цифровом удостоверении eID-Me.

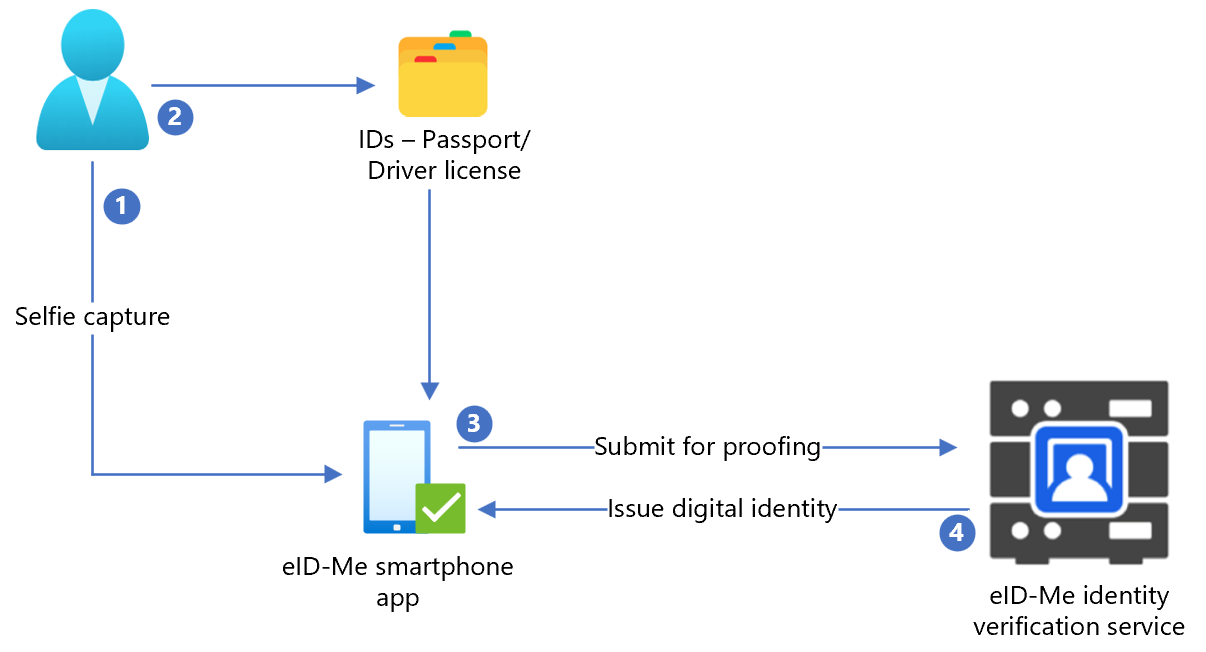

На следующей схеме показана проверка подлинности eID-Me, которая выполняется вне Azure AD потоков B2C.

- Пользователь отправляет селфи в приложение для смартфона eID-Me.

- Пользователь сканирует и загружает удостоверяющий личность документ, выданный правительством, например паспорт или водительские права, в приложение для смартфонов eID-Me.

- eID-Me отправляет данные в службу удостоверений для проверки.

- Пользователю выдается цифровое удостоверение, которое сохраняется в приложении.

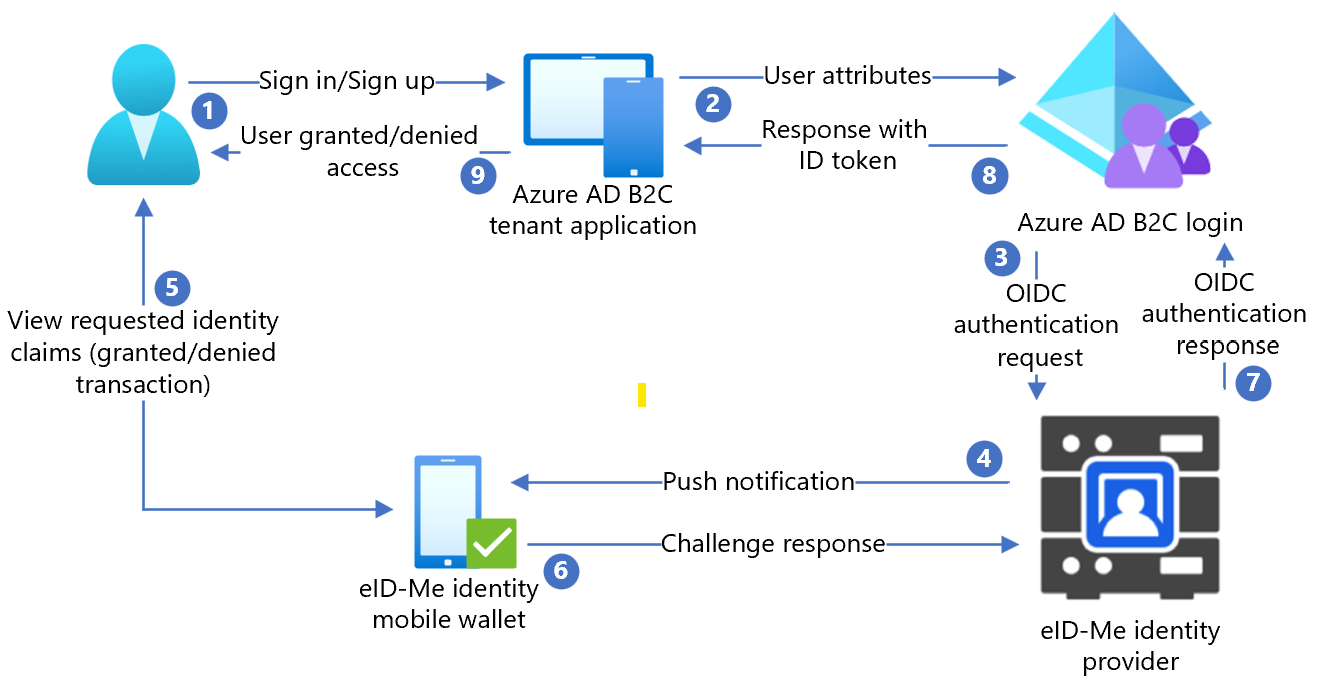

На следующей схеме показана Azure AD интеграции B2C с eID-Me.

- Пользователь открывает страницу входа Azure AD B2C и входит в систему или регистрируется под именем пользователя.

- Пользователь перенаправлен в Azure AD политике входа и регистрации B2C.

- Azure AD B2C перенаправляет пользователя в маршрутизатор удостоверений eID-Me с помощью потока кода авторизации OIDC.

- Маршрутизатор отправляет push-уведомление в мобильное приложение пользователя с сведениями о проверке подлинности и запросе на авторизацию.

- Появится запрос проверки подлинности пользователя, а затем появится запрос на утверждение удостоверений.

- Ответ на запрос отправляется на маршрутизатор.

- Маршрутизатор отвечает на Azure AD B2C с результатом проверки подлинности.

- Azure AD ответ маркера идентификатора B2C отправляется в приложение.

- Пользователю предоставляется или запрещается доступ.

Начало работы с eID-Me

Перейдите на страницу bluink.ca Свяжитесь с нами, чтобы запросить демонстрацию с целью настройки тестовой или рабочей среды для настройки Azure AD клиентов B2C в качестве проверяющей стороны. Клиенты определяют утверждения удостоверений, необходимые для потребителей, которые регистрятся с помощью eID-Me.

Настройка приложения в eID-Me

Чтобы настроить приложение клиента в качестве проверяющей стороны eID-ME в eID-Me, укажите следующие сведения:

| Свойство | Description |

|---|---|

| Имя | Azure AD B2C или другое имя приложения |

| Домен | name.onmicrosoft.com |

| URI перенаправления | https://jwt.ms |

| URL-адреса перенаправления | https://your-B2C-tenant-name.b2clogin.com/your-B2C-tenant-name.onmicrosoft.com/oauth2/authrespПример: https://fabrikam.b2clogin.com/fabrikam.onmicrosoft.com/oauth2/authrespДля личного домена введите https://your-domain-name/your-tenant-name.onmicrosoft.com/oauth2/authresp. |

| URL-адрес домашней страницы приложения | Отображается для конечного пользователя |

| URL-адрес политики конфиденциальности приложений | Отображается для конечного пользователя |

Примечание

Когда проверяющая сторона настроена, ID-Me предоставляет идентификатор клиента и секрет клиента. Обратите внимание на идентификатор клиента и секрет клиента, чтобы настроить поставщик удостоверений (IdP) в Azure AD B2C.

Добавление нового поставщика удостоверений в Azure AD B2C

Для выполнения следующих инструкций используйте каталог с клиентом Azure AD B2C.

- Войдите в портал Azure в качестве глобального администратора клиента Azure AD B2C.

- В верхнем меню выберите Каталог + подписка.

- Выберите каталог с клиентом.

- В левом верхнем углу портал Azure выберите Все службы.

- Найдите и выберите Azure AD B2C.

- Перейдите в раздел Информационная панель>Azure Active Directory B2C>Поставщики удостоверений.

- Выберите Новый поставщик OpenID Connect.

- Выберите Добавить.

Настройка поставщика удостоверений

Чтобы настроить поставщик удостоверений, выполните следующие действия.

- Выберите элементы Тип поставщика удостоверений>OpenID Connect.

- В форме поставщика удостоверений в поле Имя введите eID-Me без пароля или другое имя.

- В поле Идентификатор клиента введите идентификатор клиента из eID-Me.

- В поле Секрет клиента введите секрет клиента из eID-Me.

- В поле Область выберите профиль электронной почты openid.

- В поле Тип ответа выберите code.

- Для параметра Режим ответа выберите запись формы.

- Нажмите кнопку ОК.

- Выберите Сопоставление утверждений для этого поставщика удостоверений.

- В качестве идентификатора пользователя используйте sub.

- В поле Отображаемое имя используйте имя.

- В поле Заданное имя используйте given_name.

- В разделе Фамилия используйте family_name.

- Для Email используйте электронную почту.

- Щелкните Сохранить.

Настройка Многофакторной идентификации

eID-Me — это многофакторная проверка подлинности, поэтому конфигурация многофакторной проверки подлинности в потоке пользователя не требуется.

Создание политики для потока пользователя

В следующих инструкциях eID-Me отображается как новый поставщик удостоверений OIDC в поставщиках удостоверений B2C.

- В клиенте Azure AD B2C в разделе Политики выберите Потоки пользователей.

- Выберите Создать поток пользователя.

- Выберите Регистрация и вход>Версия>Создать.

- Введите имя политики.

- В разделе Поставщики удостоверений выберите созданный поставщик удостоверений eID-Me.

- В поле Локальные учетные записи выберите Нет. При выборе отключается проверка подлинности по электронной почте и паролю.

- Выберите Выполнить поток пользователя.

- Введите URL-адрес ответа, например

https://jwt.ms. - Браузер перенаправляется на страницу входа eID-Me.

- Введите имя учетной записи из регистрации пользователя.

- Пользователь получает push-уведомление на мобильное устройство с помощью eID-Me.

- Появится запрос проверки подлинности.

- Запрос принимается, и браузер перенаправляется на URL-адрес ответа.

Примечание

Azure Active Directory B2C (Azure AD B2C) имеет два метода определения взаимодействия пользователей с приложениями: предопределенные потоки пользователей или настраиваемые настраиваемые политики. Пользовательские политики решают сложные сценарии. В большинстве сценариев мы рекомендуем использовать потоки пользователей. См. общие сведения о потоках пользователей и пользовательских политиках.

Создание ключа политики

Сохраните секрет клиента, записанный в клиенте B2C Azure AD. Для выполнения следующих инструкций используйте каталог с клиентом Azure AD B2C.

- Войдите на портал Azure.

- На панели инструментов портала выберите Каталоги и подписки.

- На странице Параметры портала Каталоги и подписки в списке Имя каталога найдите каталог Azure AD B2C.

- Выберите Переключиться.

- В левом верхнем углу портал Azure выберите Все службы.

- Найдите и выберите Azure AD B2C.

- На странице "Обзор" выберите Identity Experience Framework.

- Выберите Ключи политики.

- Выберите Добавить.

- Для пункта Параметры выберите Вручную.

- Введите имя ключа политики. Например,

eIDMeClientSecret. ПрефиксB2C_1A_добавляется к имени ключа. - В поле Секрет введите секрет клиента, который вы записали.

- Для параметра Использование ключа выберите Подпись.

- Нажмите кнопку создания.

Настройка eID-Me в качестве поставщика удостоверений

Определите eID-Me в качестве поставщика утверждений, чтобы пользователи могли выполнять вход с помощью eID-Me. Azure AD B2C взаимодействует с ним через конечную точку. Конечная точка предоставляет утверждения, используемые Azure AD B2C для проверки подлинности пользователя с помощью цифрового идентификатора на устройстве.

Чтобы определить eID-Me в качестве поставщика утверждений, добавьте его в элемент ClaimsProvider в файле расширения политики.

Откройте

TrustFrameworkExtensions.xml.Найдите элемент ClaimsProviders. Если он не отображается, добавьте его в корневой элемент.

Добавьте новый ClaimsProvider:

<ClaimsProvider> <Domain>eID-Me</Domain> <DisplayName>eID-Me</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="eID-Me-OIDC"> <!-- The text in the following DisplayName element is shown to the user on the claims provider selection screen. --> <DisplayName>eID-Me for Sign In</DisplayName> <Protocol Name="OpenIdConnect" /> <Metadata> <Item Key="ProviderName">https://eid-me.bluink.ca</Item> <Item Key="METADATA">https://demoeid.bluink.ca/.well-known/openid-configuration</Item> <Item Key="response_types">code</Item> <Item Key="scope">openid email profile</Item> <Item Key="response_mode">form_post</Item> <Item Key="HttpBinding">POST</Item> <Item Key="token_endpoint_auth_method">client_secret_post</Item> <Item Key="client_id">eid_me_rp_client_id</Item> <Item Key="UsePolicyInRedirectUri">false</Item> </Metadata> <CryptographicKeys> <Key Id="client_secret" StorageReferenceId="B2C_1A_eIDMeClientSecret" /> </CryptographicKeys> <InputClaims /> <OutputClaims> <OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="sub" /> <OutputClaim ClaimTypeReferenceId="tenantId" PartnerClaimType="tid" /> <OutputClaim ClaimTypeReferenceId="givenName" PartnerClaimType="given_name" /> <OutputClaim ClaimTypeReferenceId="surName" PartnerClaimType="family_name" /> <OutputClaim ClaimTypeReferenceId="displayName" PartnerClaimType="name" /> <OutputClaim ClaimTypeReferenceId="email" PartnerClaimType="email" /> <OutputClaim ClaimTypeReferenceId="IAL" PartnerClaimType="identity_assurance_level_achieved" DefaultValue="unknown IAL" /> <OutputClaim ClaimTypeReferenceId="authenticationSource" DefaultValue="socialIdpAuthentication" AlwaysUseDefaultValue="true" /> <OutputClaim ClaimTypeReferenceId="identityProvider" PartnerClaimType="iss" /> <OutputClaim ClaimTypeReferenceId="locality" PartnerClaimType="locality" DefaultValue="unknown locality" /> <OutputClaim ClaimTypeReferenceId="region" PartnerClaimType="region" DefaultValue="unknown region" /> </OutputClaims> <OutputClaimsTransformations> <OutputClaimsTransformation ReferenceId="CreateRandomUPNUserName" /> <OutputClaimsTransformation ReferenceId="CreateUserPrincipalName" /> <OutputClaimsTransformation ReferenceId="CreateAlternativeSecurityId" /> <OutputClaimsTransformation ReferenceId="CreateSubjectClaimFromAlternativeSecurityId" /> </OutputClaimsTransformations> <UseTechnicalProfileForSessionManagement ReferenceId="SM-SocialLogin" /> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>Для eid_me_rp_client_id введите идентификатор клиента проверяющей стороны eID-Me.

Щелкните Сохранить.

Поддерживаемые утверждения удостоверений

Вы можете добавить дополнительные утверждения удостоверений, поддерживаемые eID-Me.

- Откройте

TrustFrameworksExtension.xml. - Найдите элемент

BuildingBlocks.

Примечание

Найдите поддерживаемые списки утверждений удостоверений eID-Me в репозитории OID с идентификаторами OIDC в хорошо известной конфигурации/openid-configuration.

<BuildingBlocks>

<ClaimsSchema>

<ClaimType Id="IAL">

<DisplayName>Identity Assurance Level</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="identity_assurance_level_achieved" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The Identity Assurance Level Achieved during proofing of the digital identity.</AdminHelpText>

<UserHelpText>The Identity Assurance Level Achieved during proofing of the digital identity.</UserHelpText>

<UserInputType>Readonly</UserInputType>

</ClaimType>

<ClaimType Id="picture">

<DisplayName>Portrait Photo</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="thumbnail_portrait" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The portrait photo of the user.</AdminHelpText>

<UserHelpText>Your portrait photo.</UserHelpText>

<UserInputType>Readonly</UserInputType>

</ClaimType>

<ClaimType Id="middle_name">

<DisplayName>Portrait Photo</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="middle_name" />

</DefaultPartnerClaimTypes>

<UserHelpText>Your middle name.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="birthdate">

<DisplayName>Date of Birth</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="birthdate" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's date of birth.</AdminHelpText>

<UserHelpText>Your date of birth.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="gender">

<DisplayName>Gender</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="gender" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's gender.</AdminHelpText>

<UserHelpText>Your gender.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="street_address">

<DisplayName>Locality/City</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="street_address" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's full street address, which MAY include house number, street name, post office box.</AdminHelpText>

<UserHelpText>Your street address of residence.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="locality">

<DisplayName>Locality/City</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="locality" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's current city or locality of residence.</AdminHelpText>

<UserHelpText>Your current city or locality of residence.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="region">

<DisplayName>Province or Territory</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="region" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's current province or territory of residence.</AdminHelpText>

<UserHelpText>Your current province or territory of residence.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="country">

<DisplayName>Country</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="country" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's current country of residence.</AdminHelpText>

<UserHelpText>Your current country of residence.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="dl_number">

<DisplayName>Driver's Licence Number</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="dl_number" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's driver's licence number.</AdminHelpText>

<UserHelpText>Your driver's licence number.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="dl_class">

<DisplayName>Driver's Licence Class</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="dl_class" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's driver's licence class.</AdminHelpText>

<UserHelpText>Your driver's licence class.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

</ClaimsSchema>

Добавление пути взаимодействия пользователя

В следующих инструкциях поставщик удостоверений настроен, но не на страницах входа. Если у вас нет пользовательского пути взаимодействия пользователя, скопируйте шаблон пути взаимодействия пользователя.

- Откройте файл в начальном пакете

TrustFrameworkBase.xml. - Найдите и скопируйте содержимое элемента UserJourneys , включающее ID=

SignUpOrSignIn. - Откройте

TrustFrameworkExtensions.xml. - Найдите элемент UserJourneys . Если элемент не отображается, добавьте его.

- Вставьте содержимое элемента UserJourney в качестве дочернего элемента элемента UserJourneys .

- Переименуйте идентификатор пути взаимодействия пользователя, например ID=

CustomSignUpSignIn.

Добавление поставщика удостоверений в путь взаимодействия пользователя

Добавьте новый поставщик удостоверений в путь взаимодействия пользователя.

- В пути взаимодействия пользователя найдите элемент шага оркестрации с Type=

CombinedSignInAndSignUp, или Type=ClaimsProviderSelection. Обычно это первый шаг оркестрации. Элемент ClaimsProviderSelections содержит список поставщиков удостоверений, с помощью которого выполняется вход. Порядок элементов определяет порядок кнопок входа, видимых пользователем. - Добавьте XML-элемент ClaimsProviderSelection.

- Задайте для параметра TargetClaimsExchangeId понятное имя.

- На следующем шаге оркестрации добавьте элемент ClaimsExchange.

- Задайте для параметра Id значение целевого значения идентификатора обмена утверждениями.

- Обновите значение vTechnicalProfileReferenceId до созданного идентификатора технического профиля.

Следующий XML-код демонстрирует семь шагов оркестрации пути взаимодействия пользователя с поставщиком удостоверений:

<UserJourney Id="eIDME-SignUpOrSignIn">

<OrchestrationSteps>

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

<ClaimsProviderSelection TargetClaimsExchangeId="eIDMeExchange" />

</ClaimsProviderSelections>

</OrchestrationStep>

<!-- Check if the user has selected to sign in using one of the social providers -->

<OrchestrationStep Order="2" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="eIDMeExchange" TechnicalProfileReferenceId="eID-Me-OIDC" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- For social IDP authentication, attempt to find the user account in the directory. -->

<OrchestrationStep Order="3" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimEquals" ExecuteActionsIf="true">

<Value>authenticationSource</Value>

<Value>localAccountAuthentication</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserReadUsingAlternativeSecurityId" TechnicalProfileReferenceId="AAD-UserReadUsingAlternativeSecurityId-NoError" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- Show self-asserted page only if the directory does not have the user account already (i.e. we do not have an objectId). -->

<OrchestrationStep Order="4" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="SelfAsserted-Social" TechnicalProfileReferenceId="SelfAsserted-Social" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- This step reads any user attributes that we may not have received when authenticating using ESTS so they can be sent in the token. -->

<OrchestrationStep Order="5" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimEquals" ExecuteActionsIf="true">

<Value>authenticationSource</Value>

<Value>socialIdpAuthentication</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserReadWithObjectId" TechnicalProfileReferenceId="AAD-UserReadUsingObjectId" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- The previous step (SelfAsserted-Social) could have been skipped if there were no attributes to collect

from the user. So, in that case, create the user in the directory if one does not already exist

(verified using objectId which would be set from the last step if account was created in the directory. -->

<OrchestrationStep Order="6" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserWrite" TechnicalProfileReferenceId="AAD-UserWriteUsingAlternativeSecurityId" />

</ClaimsExchanges>

</OrchestrationStep>

<OrchestrationStep Order="7" Type="SendClaims" CpimIssuerTechnicalProfileReferenceId="JwtIssuer" />

</OrchestrationSteps>

<ClientDefinition ReferenceId="DefaultWeb" />

</UserJourney>

Настройка политики проверяющей стороны

Политика проверяющей стороны определяет путь взаимодействия пользователя, Azure AD выполняется B2C. Вы можете управлять утверждениями, передаваемыми в приложение. Настройте элемент OutputClaims элемента eID-Me-OIDC-Signup TechnicalProfile. В следующем примере приложение получает почтовый индекс пользователя, регион, IAL, книжный, отчество и дату рождения. Он получает логическое утверждение signupConditionsSatisfied , которое указывает, была ли создана учетная запись.

<RelyingParty>

<DefaultUserJourney ReferenceId="eIDMe-SignUpOrSignIn" />

<TechnicalProfile Id="PolicyProfile">

<DisplayName>PolicyProfile</DisplayName>

<Protocol Name="OpenIdConnect" />

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="displayName" />

<OutputClaim ClaimTypeReferenceId="givenName" />

<OutputClaim ClaimTypeReferenceId="surname" />

<OutputClaim ClaimTypeReferenceId="email" />

<OutputClaim ClaimTypeReferenceId="objectId" PartnerClaimType="sub"/>

<OutputClaim ClaimTypeReferenceId="identityProvider" />

<OutputClaim ClaimTypeReferenceId="tenantId" AlwaysUseDefaultValue="true" DefaultValue="{Policy:TenantObjectId}" />

<OutputClaim ClaimTypeReferenceId="postalCode" PartnerClaimType="postal_code" DefaultValue="unknown postal_code" />

<OutputClaim ClaimTypeReferenceId="locality" PartnerClaimType="locality" DefaultValue="unknown locality" />

<OutputClaim ClaimTypeReferenceId="region" PartnerClaimType="region" DefaultValue="unknown region" />

<OutputClaim ClaimTypeReferenceId="IAL" PartnerClaimType="identity_assurance_level_achieved" DefaultValue="unknown IAL" />

<OutputClaim ClaimTypeReferenceId="picture" PartnerClaimType="thumbnail_portrait" DefaultValue="unknown portrait" />

<OutputClaim ClaimTypeReferenceId="middle_name" PartnerClaimType="middle_name" DefaultValue="unknown middle name" />

<OutputClaim ClaimTypeReferenceId="birthdate" PartnerClaimType="birthdate" DefaultValue="unknown DOB" />

<OutputClaim ClaimTypeReferenceId="newUser" PartnerClaimType="signupConditionsSatisfied" DefaultValue="false" />

</OutputClaims>

<SubjectNamingInfo ClaimType="sub" />

</TechnicalProfile>

</RelyingParty>

Передача настраиваемой политики

Для выполнения следующих инструкций используйте каталог с клиентом Azure AD B2C.

- Войдите на портал Azure.

- На панели инструментов портала выберите Каталоги и подписки.

- На странице Параметры портала Каталоги и подписки в списке Имя каталога найдите каталог Azure AD B2C.

- Выберите Переключиться.

- На портале Azure найдите и выберите Azure AD B2C.

- В разделе Политики выберите Identity Experience Framework.

- Выберите Отправить настраиваемую политику.

- Отправьте два измененных файла политики в следующем порядке:

- Политика расширения, например

TrustFrameworkBase.xml - Например, политика проверяющей стороны

SignUp.xml

Проверка пользовательской политики

- Выберите политику проверяющей стороны, например

B2C_1A_signup. - В поле Приложение выберите зарегистрированное веб-приложение.

-

URL-адрес ответа —

https://jwt.ms. - Выберите Запустить сейчас.

- Политика регистрации вызывает eID-Me.

- Для входа выберите eID-Me.

- Браузер перенаправляется на

https://jwt.ms. - Отобразится содержимое маркера, возвращенное Azure AD B2C.

Дополнительные сведения: Руководство. Регистрация веб-приложения в Azure AD B2C

Дальнейшие действия

- Общие сведения о настраиваемой политике Azure AD B2C

- Учебник. Создание потоков пользователей и пользовательских политик в Azure Active Directory B2C

- Шаблон пользовательской политики и пример веб-приложения ASP.NET Core для интеграции eID-Me с Azure AD B2C

- Перейдите на bluink.ca руководства по интеграции Azure AD B2C ID Verification | eID-Me