Руководство по настройке Azure Active Directory B2C с Datawiza для обеспечения безопасного гибридного доступа

В этом руководстве описано, как интегрировать Azure Active Directory B2C (Azure AD B2C) с Datawiza Access Proxy (DAP), который обеспечивает единый вход (SSO) и детализированное управление доступом, помогая Azure AD B2C защищать локальные приложения прежних версий. С помощью этого решения предприятия могут переходить от устаревшей версии к Azure AD B2C без перезаписи приложений.

Предварительные требования

Чтобы приступить к работе, вам потребуется:

- Подписка Microsoft Entra

- Если у вас ее нет, получите бесплатную учетную запись Azure.

- Клиент Azure AD B2C, связанный с вашей подпиской Azure.

-

Docker, открытая платформа для разработки, доставки и запуска приложений, необходима для запуска DAB.

- Приложения могут выполняться на таких платформах, как виртуальная машина и без операционной системы.

- Локальное приложение для перехода с устаревшей системы удостоверений на Azure AD B2C

- В этом руководстве DAB развертывается на том же сервере, что и приложение.

- Приложение выполняется на localhost: 3001 и DAP прокси-серверы в приложения через localhost: 9772

- Трафик приложения сначала достигает DAB, а затем передается через приложение.

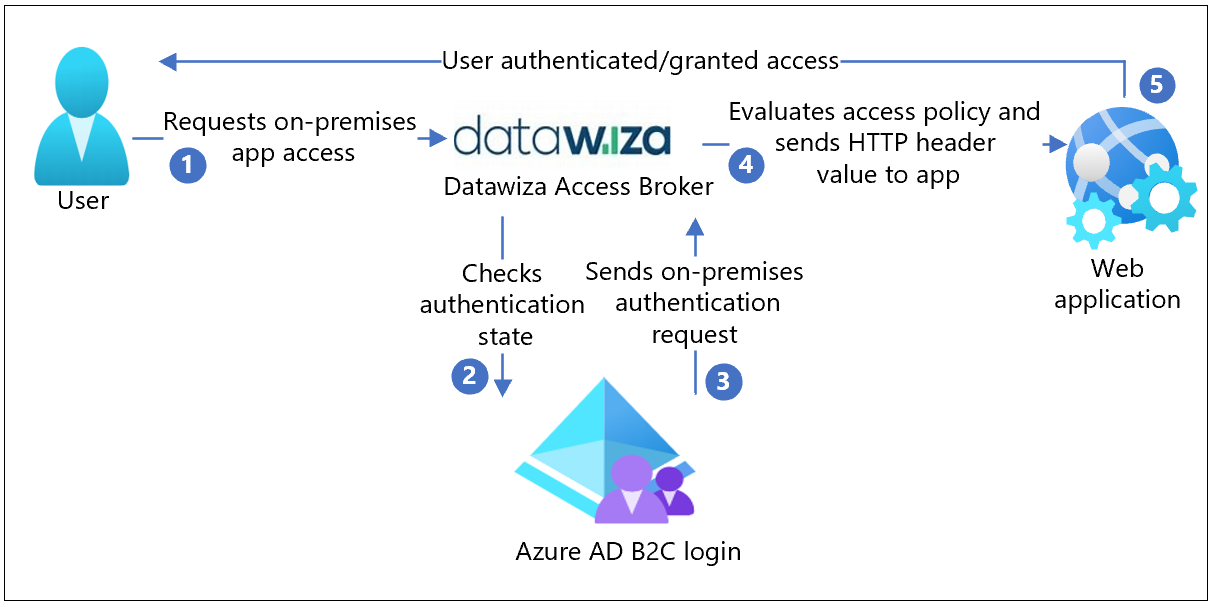

Описание сценария

Интеграция с Datawiza включает в себя следующие компоненты:

-

Azure AD B2C: сервер авторизации для проверки учетных данных пользователя

- Пользователи, прошедшие проверку подлинности, получают доступ к локальным приложениям с помощью локальной учетной записи, хранящейся в каталоге Azure AD B2C

- Datawiza Access Proxy (DAP): служба, которая передает удостоверения приложениям через http-заголовки.

- Datawiza Cloud Management Console (DCMC): консоль управления для DAB. Пользовательский интерфейс DCMC и API RESTful помогают управлять конфигурациями DAB и политиками управления доступом.

Принцип работы системы показан на схеме архитектуры ниже.

- Пользователь запрашивает доступ к локальному приложению. DAB выполняет запрос к приложению.

- DAP проверяет состояние проверки подлинности пользователя. Без маркера сеанса или недопустимого маркера пользователь переходит к Azure AD B2C для проверки подлинности.

- Azure AD B2C отправляет запрос пользователя в конечную точку, указанную во время регистрации DAP в клиенте Azure AD B2C.

- DAP оценивает политики доступа и вычисляет значения атрибутов в http-заголовках, пересылаемых в приложение. DAP может вызвать поставщика удостоверений (IdP) для получения сведений для задания значений заголовка. DAP задает значения заголовка и отправляет запрос приложению.

- Пользователь проходит проверку подлинности с доступом к приложению.

Подключение с помощью DAB

Чтобы интегрировать традиционное локальное приложение с Azure AD B2C, обратитесь в компанию Datawiza.

Подготовка клиента Azure AD B2C

Перейдите к docs.datawiza.com, чтобы:

Узнайте, как зарегистрировать веб-приложение в клиенте Azure AD B2C и настроить поток пользователя для регистрации и входа. Дополнительные сведения см. в разделе Azure AD B2C.

Настройте поток пользователя в портал Azure.

Примечание

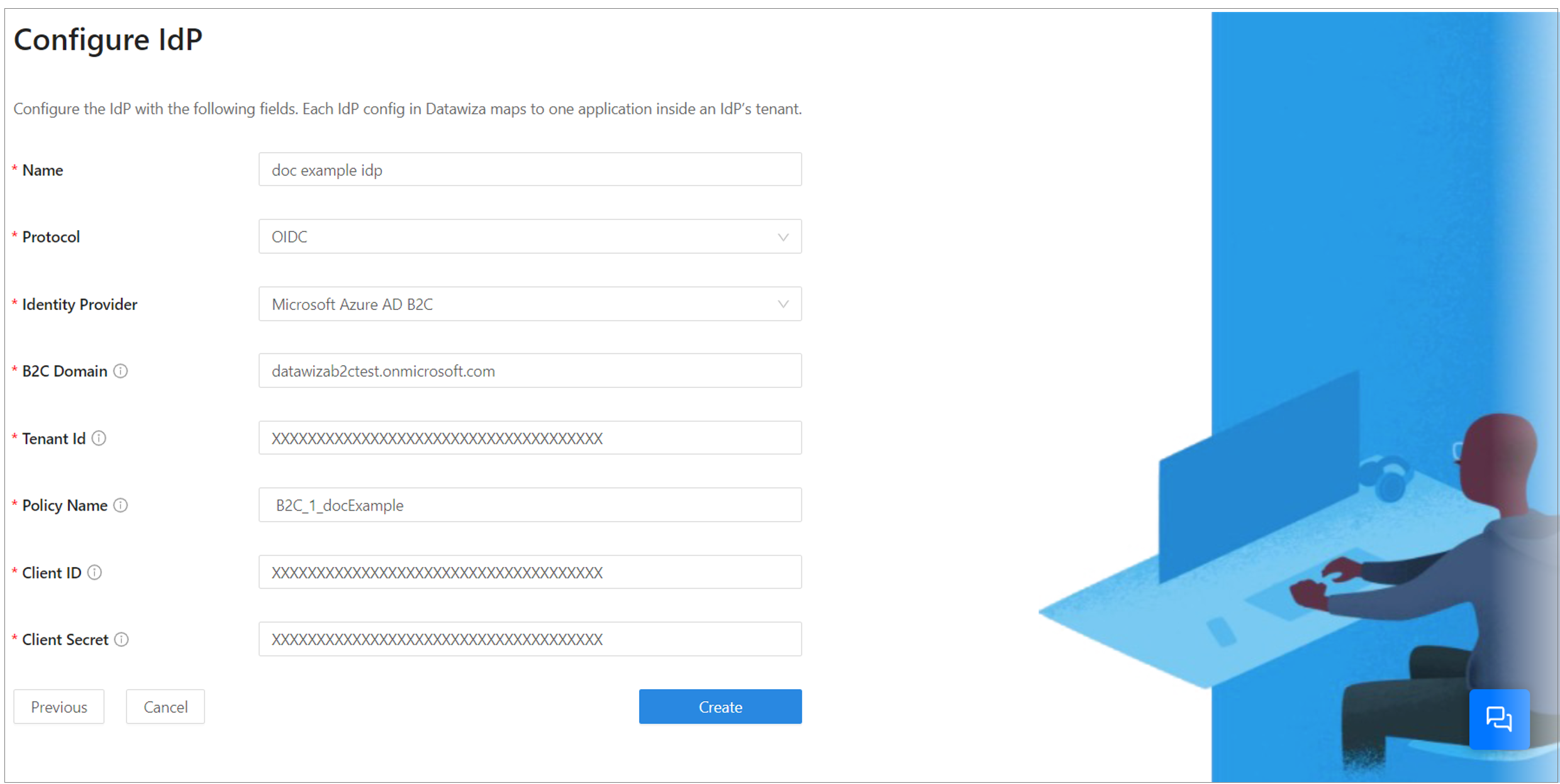

При настройке DAB в DCM вам потребуется имя клиента, имя потока пользователя, идентификатор клиента и секрет клиента.

Создание приложения в DCMC

В DCMC создайте приложение и создайте пару ключей

PROVISIONING_KEYиPROVISIONING_SECRETдля этого приложения. См. раздел Datawiza Cloud Management Console.Настройте поставщика удостоверений с помощью Azure AD B2C. См. часть I. Azure AD конфигурации B2C.

Запуск DAB с помощью приложения на основе заголовков

Для запуска DAP можно использовать Docker или Kubernetes. Используйте образ Docker для пользователей, чтобы создать пример приложения на основе заголовков.

Дополнительные сведения: Сведения о настройке интеграции DAP и единого входа см. в статье Развертывание Datawiza Access Proxy с помощью приложения.

Предоставляется образ Docker docker-compose.yml file . Войдите в реестр контейнеров, чтобы скачать образы DAP и приложение на основе заголовков.

Разверните Datawiza Access Proxy с помощью приложения.

version: '3' services: datawiza-access-broker: image: registry.gitlab.com/datawiza/access-broker container_name: datawiza-access-broker restart: always ports: - "9772:9772" environment: PROVISIONING_KEY: ############################# PROVISIONING_SECRET: ############################# header-based-app: image: registry.gitlab.com/datawiza/header-based-app container_name: ab-demo-header-app restart: always environment: CONNECTOR: B2C ports: - "3001:3001"В приложении на основе заголовков включен единый вход с Azure AD B2C.

Откройте браузер и введите

http://localhost:9772/.Откроется страница входа Azure AD B2C.

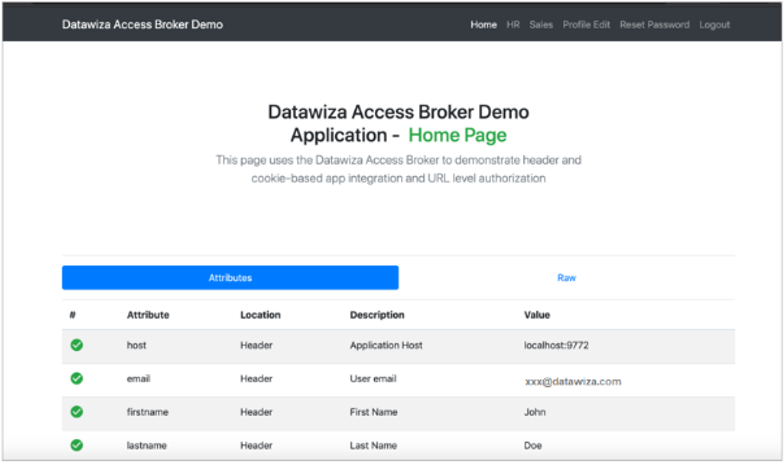

Передача пользовательских атрибутов в приложение на основе заголовков

DAB получает пользовательские атрибуты из поставщика удостоверений и передает их приложению с помощью заголовка или файла cookie. После настройки атрибутов пользователя для атрибутов пользователя появится зеленый знак проверка.

Дополнительные сведения: Передайте атрибуты пользователя , такие как адрес электронной почты, имя и фамилия, в приложение на основе заголовков.

Проверка потока

- Перейдите по URL-адресу локального приложения.

- DAP перенаправляется на страницу, настроенную в потоке пользователя.

- В списке выберите поставщика удостоверений.

- В командной строке введите свои учетные данные. При необходимости включите Microsoft Entra маркер многофакторной проверки подлинности.

- Вы будете перенаправлены на Azure AD B2C, который перенаправляет запрос приложения на URI перенаправления DAP.

- DAB оценивает политики, вычисляет заголовки и направляет пользователя в вышестоящее приложение.

- Появится запрошенное приложение.