Руководство по настройке Биоперехвата для работы с Azure Active Directory B2C

Узнайте, как интегрировать проверку подлинности Azure Active Directory B2C (Azure AD B2C) с технологией BioCatch, чтобы расширить уровень безопасности управления идентификацией и доступом клиентов (CIAM). Продукты BioCatch анализируют физическое и когнитивное цифровое поведение пользователей для получения аналитических сведений, которые помогают различать законных клиентов.

Дополнительные сведения о BioCatch см. в biocatch.com.

Предварительные требования

Для начала работы необходимы перечисленные ниже компоненты и данные.

- Подписка Azure

- Если у вас ее нет, получите бесплатную учетную запись Azure.

- Клиент Azure AD B2C, связанный с подпиской Azure.

- Перейдите на страницу biocatch.com свяжитесь с нами , чтобы запросить учетную запись.

- Упоминание Azure AD интеграции B2C

Описание сценария

Интеграция с Биоперехватом включает в себя следующие компоненты.

-

Веб-приложение или веб-служба — пользователи переходит к этой веб-службе, которая создает уникальный идентификатор сеанса клиента, который переходит в BioCatch.

- Идентификатор сеанса передает характеристики поведения пользователя в BioCatch.

- Метод отправляет идентификатор сеанса в Azure AD B2C. В этом примере JavaScript вводит значение в скрытое поле HTML.

- Настраиваемый пользовательский интерфейс Azure AD B2C — скрывает поле HTML для входных данных идентификатора сеанса из JavaScript.

-

Azure AD настраиваемой политики B2C:

- Принимает идентификатор сеанса в качестве утверждения через самоподтверждаемый технический профиль

- Интегрируется с BioCatch с помощью поставщика утверждений REST API и передает идентификатор сеанса в BioCatch.

- Несколько пользовательских утверждений, возвращаемых из BioCatch для логики настраиваемой политики

- Путь взаимодействия пользователя оценивает возвращенное утверждение и выполняет условное действие, например многофакторную проверку подлинности.

Дополнительные сведения:

- Общие сведения о настраиваемой политике Azure AD B2C

- Руководство. Создание потоков пользователей и настраиваемых политик в Azure AD B2C

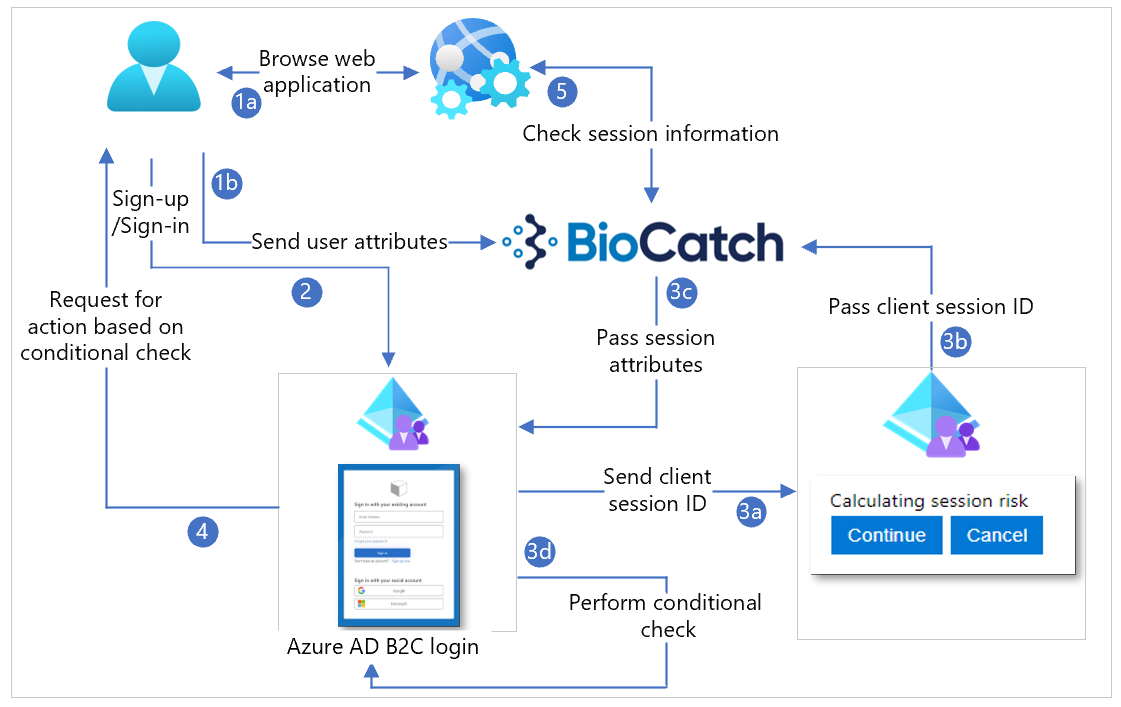

На следующей схеме показаны потоки пользователей со сведениями о сеансе.

- Пользователь переходит к веб-службе, которая возвращает значения HTML, CSS или JavaScript, а затем загружает пакет SDK Для JavaScript для BioCatch. JavaScript на стороне клиента настраивает идентификатор сеанса клиента для пакета SDK BioCatch. Кроме того, веб-служба предварительно настраивает идентификатор сеанса клиента и отправляет его клиенту. Вы можете настроить экземпляр пакета SDK JavaScript для BioCatch для BioCatch, который отправляет поведение пользователя в BioCatch с клиентского устройства, используя идентификатор сеанса клиента.

- Пользователь регистрируется или входит в систему и перенаправляется в Azure AD B2C.

- Путь взаимодействия пользователя включает самоподтверждающийся поставщик утверждений, который вводит идентификатор сеанса клиента. Это поле скрыто. Используйте JavaScript для ввода идентификатора сеанса в поле . Нажмите кнопку Далее, чтобы продолжить регистрацию или вход. Идентификатор сеанса передается в BioCatch для оценки риска. BioCatch возвращает сведения о сеансе и рекомендует разрешить или заблокировать. Путь взаимодействия пользователя имеет условную проверку, которая действует на возвращенные утверждения.

- В зависимости от результата условной проверки вызывается действие.

- Веб-служба может использовать идентификатор сеанса для запроса API BioCatch для определения рисков и сведений о сеансе.

Начало работы с BioCatch

Перейдите на страницу biocatch.com свяжитесь с нами , чтобы создать учетную запись.

Выполните настройку пользовательского интерфейса

Мы рекомендуем скрыть поле Идентификатор сеанса клиента с помощью CSS, JavaScript или другого метода. Для тестирования откройте поле . Например, JavaScript скрывает поле ввода как:

document.getElementById("clientSessionId").style.display = 'none';

Настройка политик Azure AD B2C Identity Experience Framework

Чтобы приступить к работе, ознакомьтесь с руководством по созданию потоков пользователей и настраиваемых политик в Azure AD B2C.

Создайте новый файл, наследующий от файла расширений.

<BasePolicy> <TenantId>tenant.onmicrosoft.com</TenantId> <PolicyId>B2C_1A_TrustFrameworkExtensions</PolicyId> </BasePolicy>Создайте ссылку на настраиваемый пользовательский интерфейс, чтобы скрыть поле ввода в ресурсе BuildingBlocks.

<ContentDefinitions> <ContentDefinition Id="api.selfasserted"> <LoadUri>https://domain.com/path/to/selfAsserted.cshtml</LoadUri> <DataUri>urn:com:microsoft:aad:b2c:elements:contract:selfasserted:2.1.0</DataUri> </ContentDefinition> </ContentDefinitions>В ресурсе BuildingBlocks добавьте следующие утверждения.

<ClaimsSchema> <ClaimType Id="riskLevel"> <DisplayName>Session risk level</DisplayName> <DataType>string</DataType> </ClaimType> <ClaimType Id="score"> <DisplayName>Session risk score</DisplayName> <DataType>int</DataType> </ClaimType> <ClaimType Id="clientSessionId"> <DisplayName>The ID of the client session</DisplayName> <DataType>string</DataType> <UserInputType>TextBox</UserInputType> </ClaimType> </ClaimsSchema>Настройте самоподтверждаемый поставщик утверждений для поля идентификатора сеанса клиента.

<ClaimsProvider> <DisplayName>Client Session ID Claims Provider</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="login-NonInteractive-clientSessionId"> <DisplayName>Client Session ID TP</DisplayName> <Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.SelfAssertedAttributeProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" /> <Metadata> <Item Key="ContentDefinitionReferenceId">api.selfasserted</Item> </Metadata> <CryptographicKeys> <Key Id="issuer_secret" StorageReferenceId="B2C_1A_TokenSigningKeyContainer" /> </CryptographicKeys> <!—Claim we created earlier --> <OutputClaims> <OutputClaim ClaimTypeReferenceId="clientSessionId" Required="false" DefaultValue="100"/> </OutputClaims> <UseTechnicalProfileForSessionManagement ReferenceId="SM-AAD" /> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>Настройка поставщика утверждений REST API для BioCatch.

<TechnicalProfile Id="BioCatch-API-GETSCORE"> <DisplayName>Technical profile for BioCatch API to return session information</DisplayName> <Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.RestfulProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" /> <Metadata> <Item Key="ServiceUrl">https://biocatch-url.com/api/v6/score?customerID=<customerid>&action=getScore&uuid=<uuid>&customerSessionID={clientSessionId}&solution=ATO&activtyType=<activity_type>&brand=<brand></Item> <Item Key="SendClaimsIn">Url</Item> <Item Key="IncludeClaimResolvingInClaimsHandling">true</Item> <!-- Set AuthenticationType to Basic or ClientCertificate in production environments --> <Item Key="AuthenticationType">None</Item> <!-- REMOVE the following line in production environments --> <Item Key="AllowInsecureAuthInProduction">true</Item> </Metadata> <InputClaims> <InputClaim ClaimTypeReferenceId="clientsessionId" /> </InputClaims> <OutputClaims> <OutputClaim ClaimTypeReferenceId="riskLevel" /> <OutputClaim ClaimTypeReferenceId="score" /> </OutputClaims> <UseTechnicalProfileForSessionManagement ReferenceId="SM-Noop" /> </TechnicalProfile> </TechnicalProfiles>Примечание

BioCatch предоставляет URL-адрес, идентификатор клиента и уникальный идентификатор пользователя (UUID). Утверждение SessionID клиента передается в BioCatch в качестве параметра строки запроса. Можно выбрать тип действия, например MAKE_PAYMENT.

Настройте путь взаимодействия пользователя, используя следующий пример:

- Получите clientSessionID в качестве утверждения.

- Вызовите API BioCatch, чтобы получить сведения о сеансе.

- Если риск возвращаемого утверждения низкий, пропустите шаг для MFA, в противном случае примените MFA пользователя.

<OrchestrationStep Order="8" Type="ClaimsExchange"> <ClaimsExchanges> <ClaimsExchange Id="clientSessionIdInput" TechnicalProfileReferenceId="login-NonInteractive-clientSessionId" /> </ClaimsExchanges> </OrchestrationStep> <OrchestrationStep Order="9" Type="ClaimsExchange"> <ClaimsExchanges> <ClaimsExchange Id="BcGetScore" TechnicalProfileReferenceId=" BioCatch-API-GETSCORE" /> </ClaimsExchanges> </OrchestrationStep> <OrchestrationStep Order="10" Type="ClaimsExchange"> <Preconditions> <Precondition Type="ClaimEquals" ExecuteActionsIf="true"> <Value>riskLevel</Value> <Value>LOW</Value> <Action>SkipThisOrchestrationStep</Action> </Precondition> </Preconditions> <ClaimsExchanges> <ClaimsExchange Id="PhoneFactor-Verify" TechnicalProfileReferenceId="PhoneFactor-InputOrVerify" /> </ClaimsExchanges>Настройка проверяющей стороны (необязательно). Вы можете передать в приложение возвращенные данные BioCatch в качестве утверждений в токене: risklevel и score.

<RelyingParty> <DefaultUserJourney ReferenceId="SignUpOrSignInMfa" /> <UserJourneyBehaviors> <SingleSignOn Scope="Tenant" KeepAliveInDays="30" /> <SessionExpiryType>Absolute</SessionExpiryType> <SessionExpiryInSeconds>1200</SessionExpiryInSeconds> <ScriptExecution>Allow</ScriptExecution> </UserJourneyBehaviors> <TechnicalProfile Id="PolicyProfile"> <DisplayName>PolicyProfile</DisplayName> <Protocol Name="OpenIdConnect" /> <OutputClaims> <OutputClaim ClaimTypeReferenceId="displayName" /> <OutputClaim ClaimTypeReferenceId="givenName" /> <OutputClaim ClaimTypeReferenceId="surname" /> <OutputClaim ClaimTypeReferenceId="email" /> <OutputClaim ClaimTypeReferenceId="objectId" PartnerClaimType="sub" /> <OutputClaim ClaimTypeReferenceId="identityProvider" /> <OutputClaim ClaimTypeReferenceId="riskLevel" /> <OutputClaim ClaimTypeReferenceId="score" /> <OutputClaim ClaimTypeReferenceId="tenantId" AlwaysUseDefaultValue="true" DefaultValue="{Policy:TenantObjectId}" /> </OutputClaims> <SubjectNamingInfo ClaimType="sub" /> </TechnicalProfile> </RelyingParty>

Интеграция с Azure AD B2C

Добавьте файлы политики в Azure AD B2C. Для выполнения следующих инструкций используйте каталог с клиентом Azure AD B2C.

- Войдите в портал Azure в качестве глобального администратора клиента Azure AD B2C.

- На панели инструментов портала выберите Каталоги и подписки.

- На странице Параметры портала Каталоги и подписки в списке Имя каталога найдите каталог Azure AD B2C.

- Выберите Переключить.

- В левом верхнем углу портал Azure выберите Все службы.

- Найдите и выберите Azure AD B2C.

- Перейдите к Azure AD B2C>Identity Experience Framework.

- Отправьте файлы политики в клиент.

Тестирование решения

Следующие инструкции см. в статье Руководство. Регистрация веб-приложения в Azure Active Directory B2C

Зарегистрируйте фиктивное приложение, которое перенаправляет на JWT.MS.

В разделе Identity Experience Framework выберите созданную политику.

В окне политики выберите фиктивное приложение JWT.MS

Выберите Выполнить сейчас.

Выполните поток регистрации и создайте учетную запись.

Маркер, возвращенный в JWT.MS, содержит 2 утверждения для riskLevel и score.

Используйте следующий пример.

{ "typ": "JWT", "alg": "RS256", "kid": "_keyid" }.{ "exp": 1615872580, "nbf": 1615868980, "ver": "1.0", "iss": "https://tenant.b2clogin.com/12345678-1234-1234-1234-123456789012/v2.0/", "sub": "12345678-1234-1234-1234-123456789012", "aud": "12345678-1234-1234-1234-123456789012", "acr": "b2c_1a_signup_signin_biocatch_policy", "nonce": "defaultNonce", "iat": 1615868980, "auth_time": 1615868980, "name": "John Smith", "email": "john.smith@contoso.com", "given_name": "John", "family_name": "Smith", "riskLevel": "LOW", "score": 275, "tid": "12345678-1234-1234-1234-123456789012" }.[Signature]