Настройка шифрования данных

ОБЛАСТЬ ПРИМЕНЕНИЯ:  База данных Azure для PostgreSQL — гибкий сервер

База данных Azure для PostgreSQL — гибкий сервер

В этой статье приведены пошаговые инструкции по настройке шифрования данных для гибкого сервера База данных Azure для PostgreSQL.

Внимание

Выбор управляемого системой или клиента ключа шифрования для шифрования данных База данных Azure для PostgreSQL гибкого сервера можно сделать только при развертывании сервера.

Из этой статьи вы узнаете, как создать новый сервер и настроить его параметры шифрования данных. Для существующих серверов, шифрование данных которых настроено на использование управляемого клиентом ключа шифрования, вы узнаете:

- Как выбрать другое управляемое удостоверение, назначаемое пользователем, с помощью которого служба обращается к ключу шифрования.

- Как указать другой ключ шифрования или сменить ключ шифрования, используемый в настоящее время для шифрования данных.

Сведения о шифровании данных в контексте База данных Azure для PostgreSQL — гибкий сервер см. в разделе шифрования данных.

Настройка шифрования данных с помощью системного управляемого ключа во время подготовки сервера

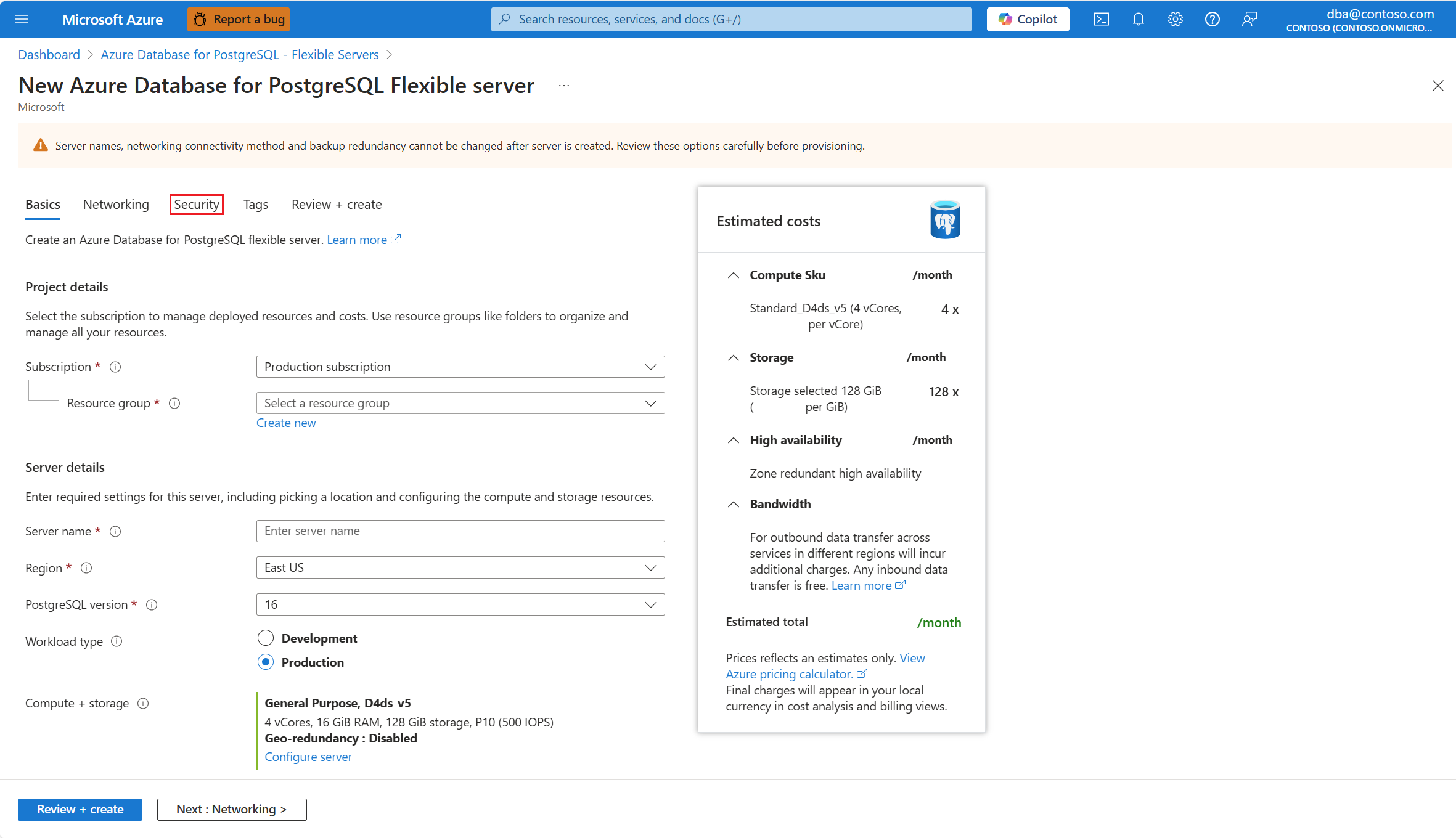

В случае использования портала Azure выполните следующие действия:

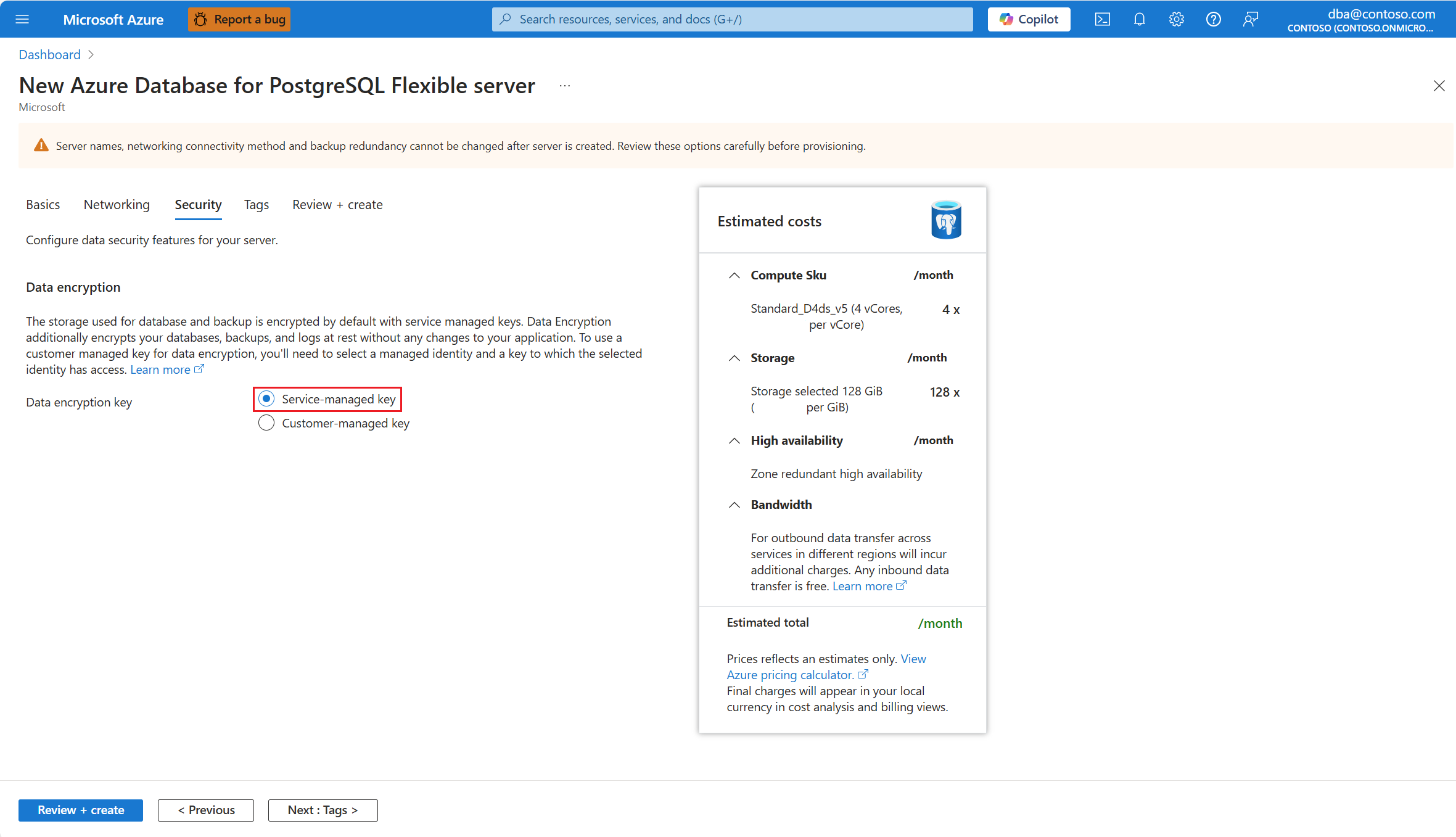

Во время подготовки нового экземпляра База данных Azure для PostgreSQL гибкий сервер на вкладке "Безопасность".

В ключе шифрования данных нажмите переключатель управляемого службой ключа.

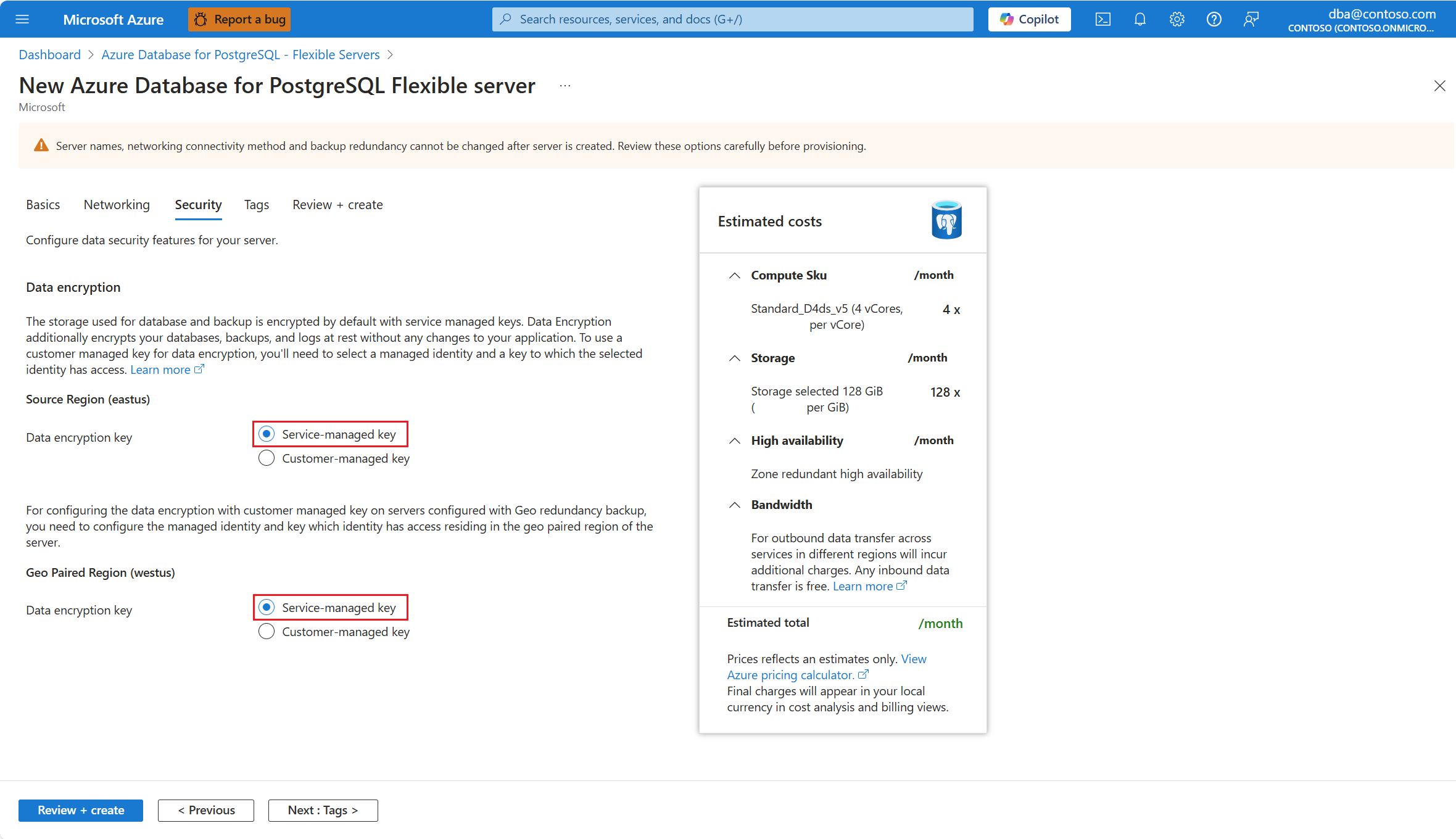

Если вы включите геоизбыточное хранилище резервных копий для подготовки вместе с сервером, аспект вкладки "Безопасность " немного изменяется, так как сервер использует два отдельных ключа шифрования. Один для основного региона, в котором развертывается сервер, и один для парного региона, в который резервные копии сервера реплицируются асинхронно.

Настройка шифрования данных с помощью управляемого клиентом ключа во время подготовки сервера

В случае использования портала Azure выполните следующие действия:

Создайте управляемое удостоверение, назначаемое пользователем, если у вас еще нет. Если на сервере включена геоизбыточная резервная копия, необходимо создать для разных удостоверений. Каждый из этих удостоверений используется для доступа к каждому из двух ключей шифрования данных.

Примечание.

Хотя это не обязательно, для поддержания региональной устойчивости рекомендуется создать управляемое удостоверение пользователя в том же регионе, что и сервер. Если у сервера включена избыточность геоизбыточного резервного копирования, рекомендуется создать в парном регионе сервера второй управляемый удостоверений, используемый для доступа к ключу шифрования данных для геоизбыточного резервного копирования.

Создайте хранилище ключей Azure или создайте управляемый модуль HSM, если у вас еще нет одного хранилища ключей. Убедитесь, что выполнены требования. Кроме того, следуйте рекомендациям перед настройкой хранилища ключей и перед созданием ключа и назначьте необходимые разрешения для управляемого удостоверения, назначаемого пользователем. Если на сервере включена геоизбыточная резервная копия, необходимо создать второе хранилище ключей. Это второе хранилище ключей используется для хранения ключа шифрования данных, с помощью которого резервные копии, скопированные в парный регион сервера, шифруются.

Примечание.

Хранилище ключей, используемое для хранения ключа шифрования данных, должно быть развернуто в том же регионе, что и сервер. Если на сервере включена избыточность геоизбыточного резервного копирования, хранилище ключей, которое сохраняет ключ шифрования данных для геоизбыточного резервного копирования, необходимо создать в парном регионе сервера.

Создайте один ключ в хранилище ключей. Если на сервере включены геоизбыточные резервные копии, вам потребуется один ключ в каждом из хранилищ ключей. С помощью одного из этих ключей мы шифруем все данные сервера (включая все системные и пользовательские базы данных, временные файлы, журналы сервера, сегменты журналов записи и резервные копии). С помощью второго ключа мы шифруем копии резервных копий, которые асинхронно копируются в парном регионе сервера.

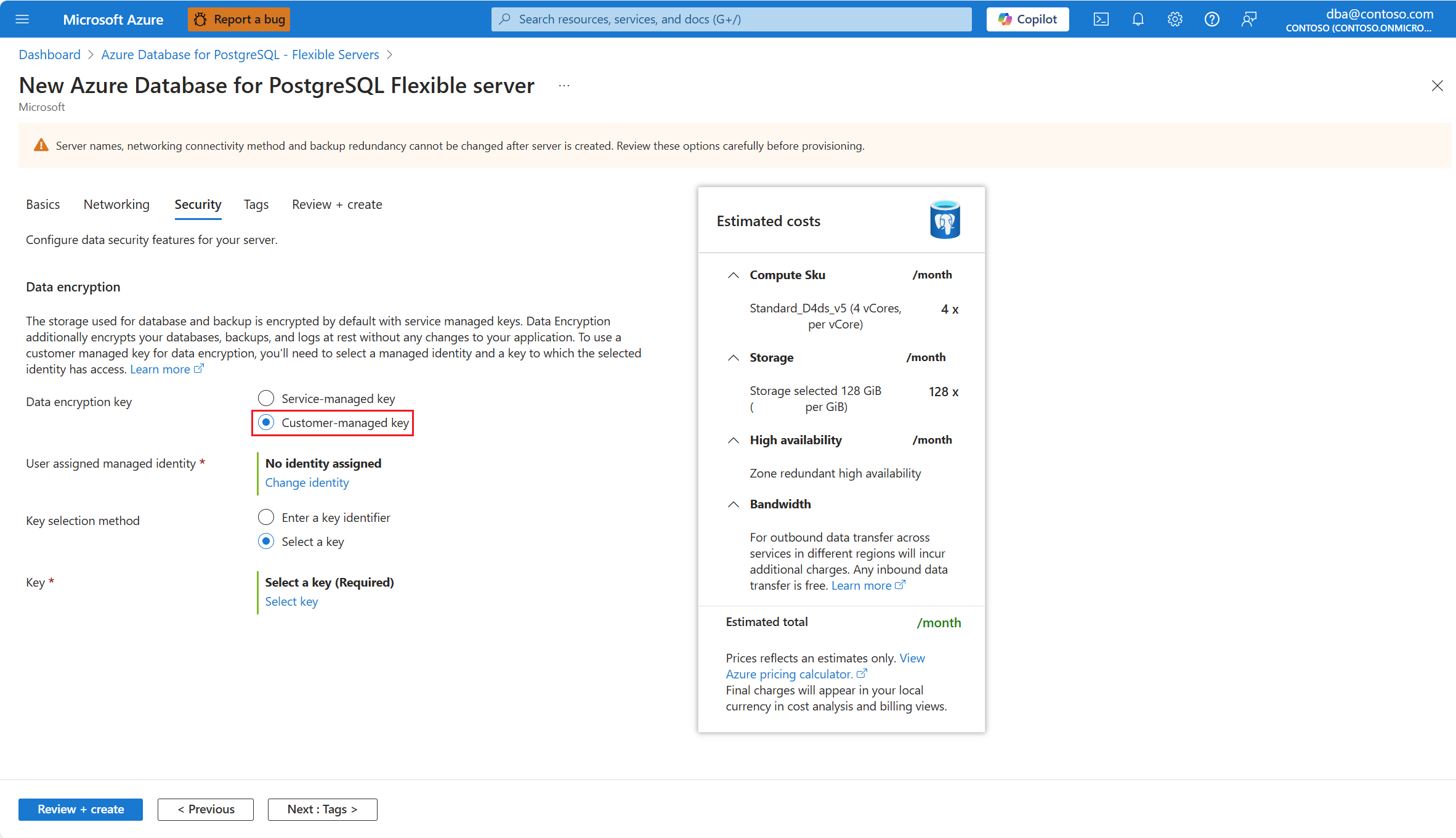

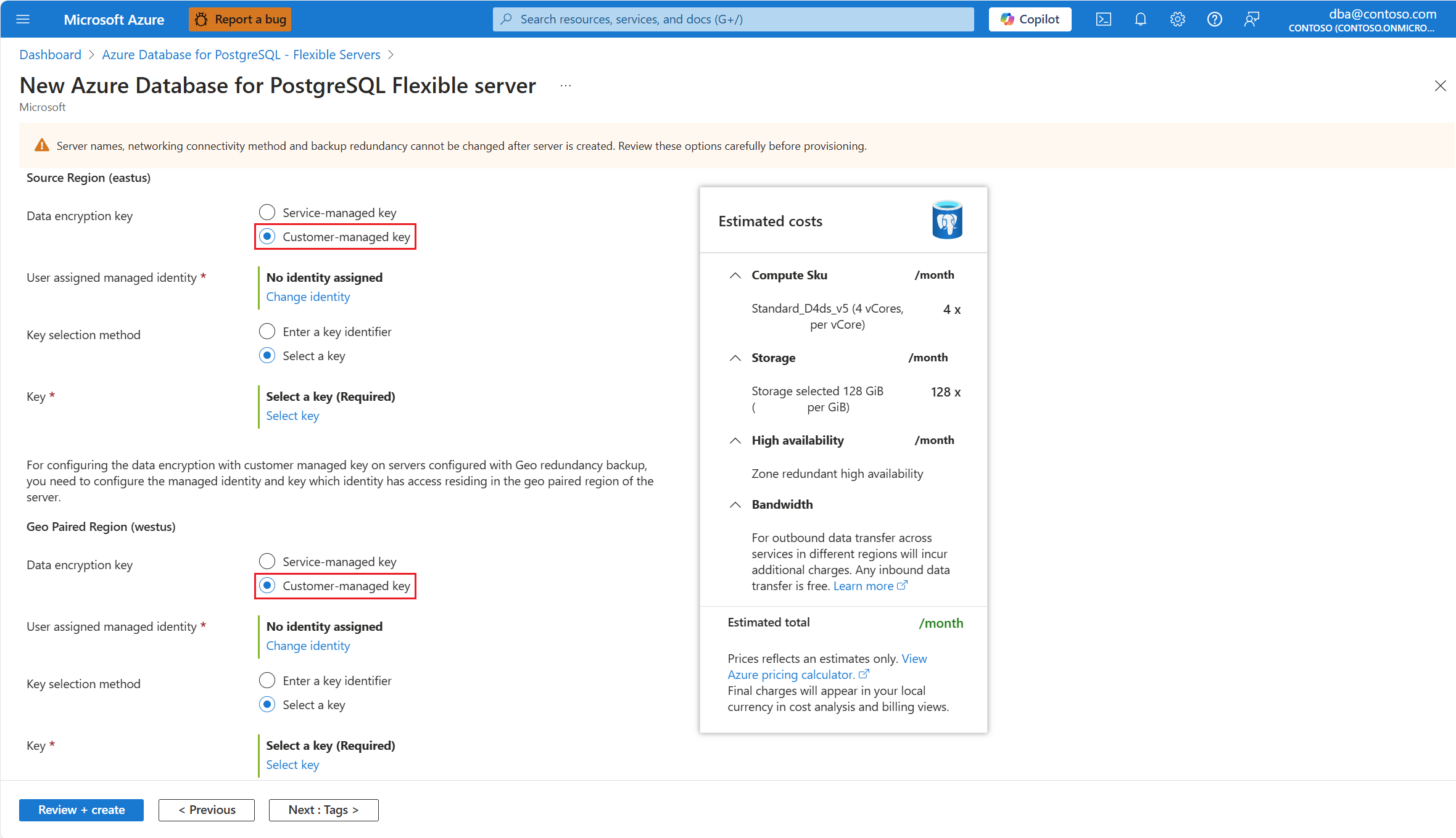

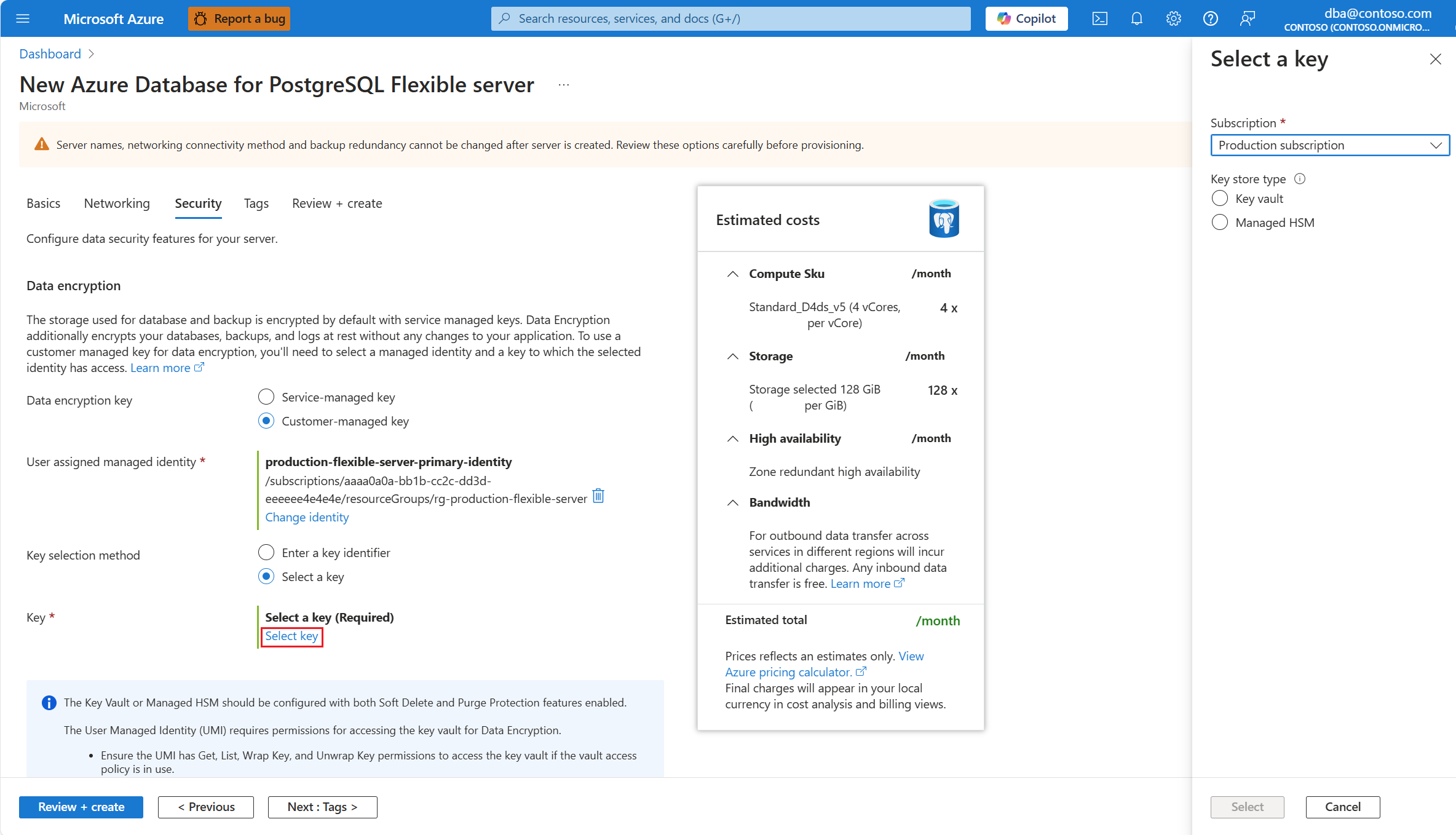

Во время подготовки нового экземпляра База данных Azure для PostgreSQL гибкий сервер на вкладке "Безопасность".

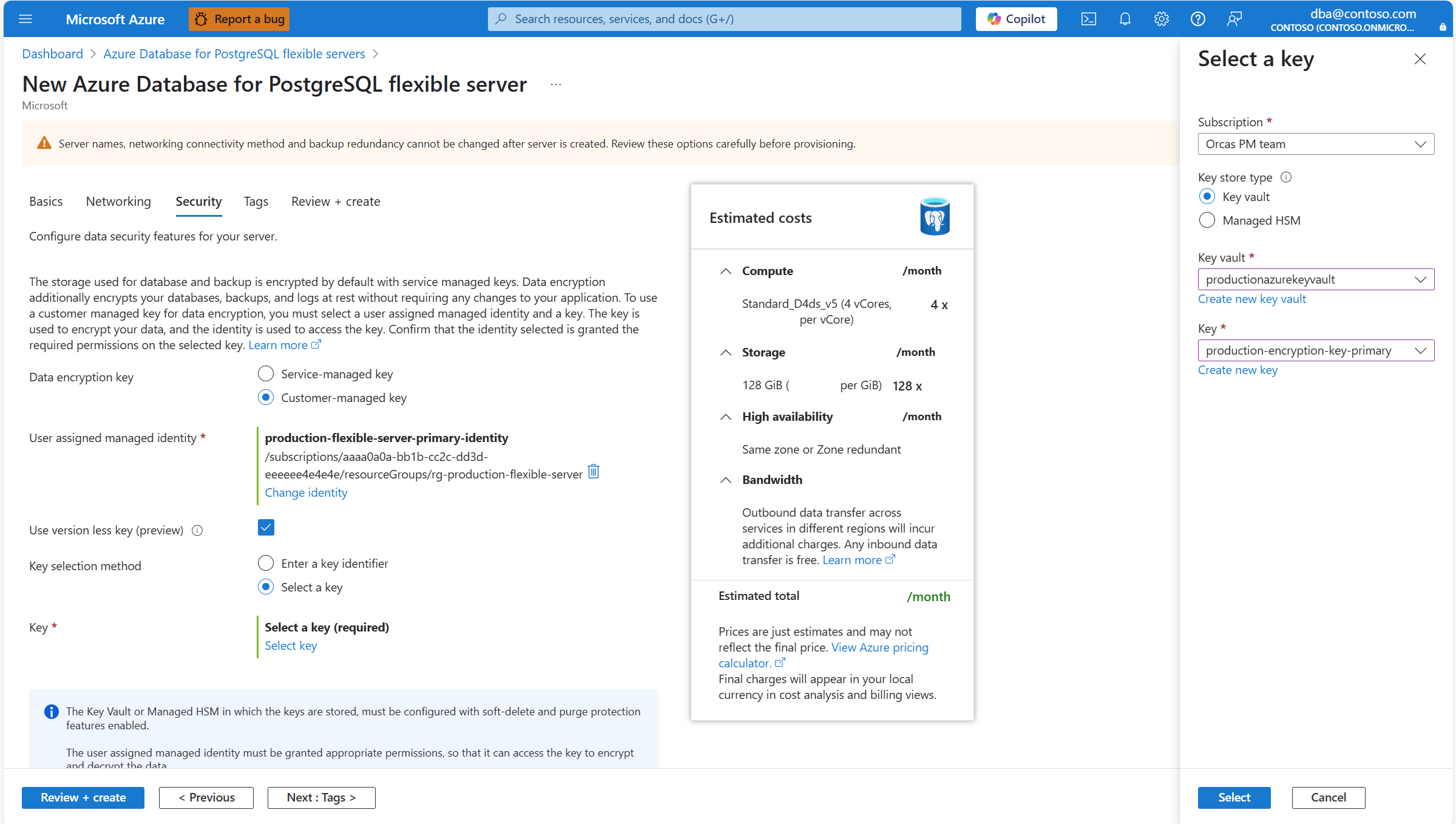

В ключе шифрования данных нажмите переключатель управляемого службой ключа.

Если вы включите геоизбыточное хранилище резервных копий для подготовки вместе с сервером, аспект вкладки "Безопасность " немного изменяется, так как сервер использует два отдельных ключа шифрования. Один для основного региона, в котором развертывается сервер, и один для парного региона, в который резервные копии сервера реплицируются асинхронно.

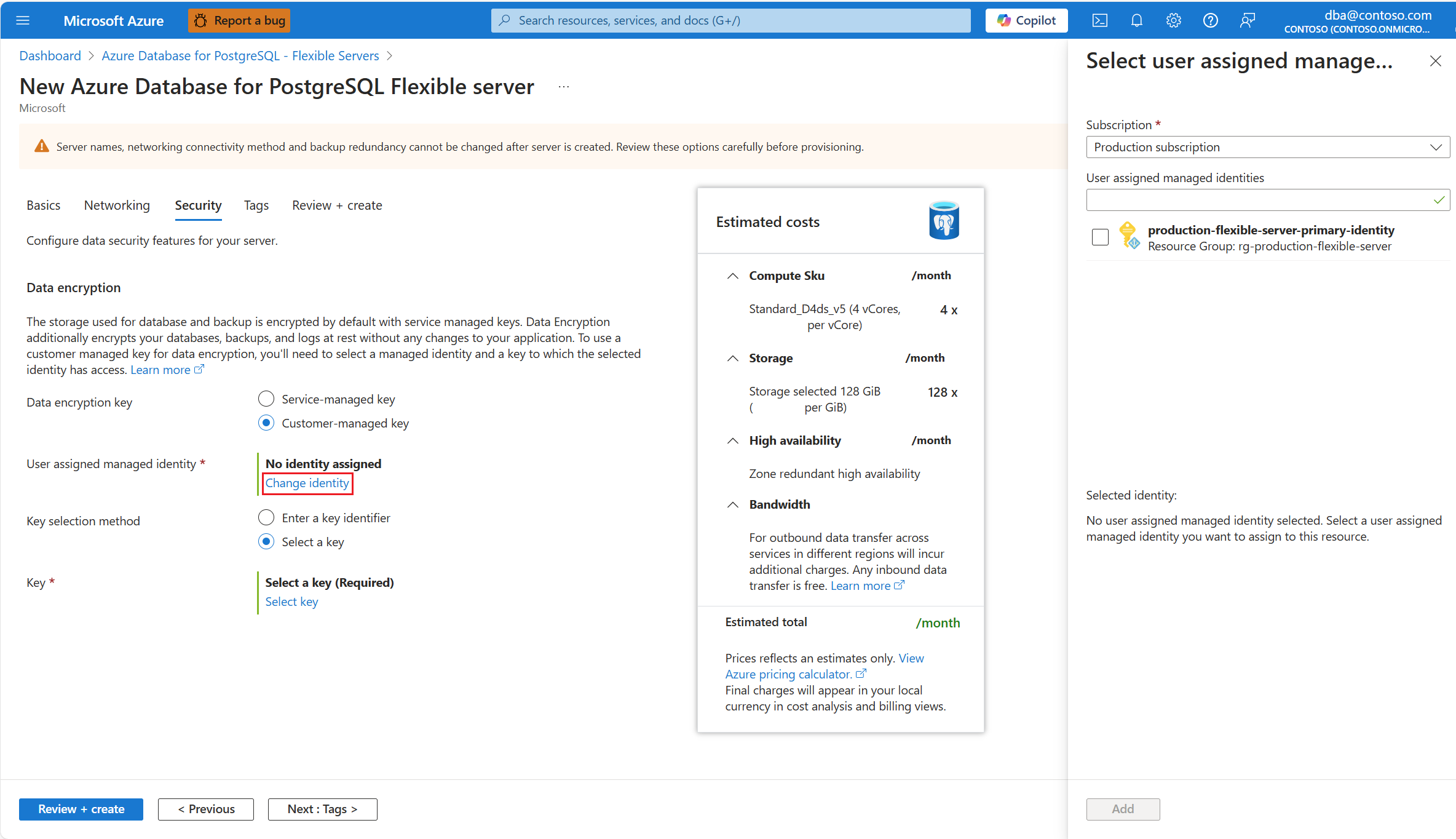

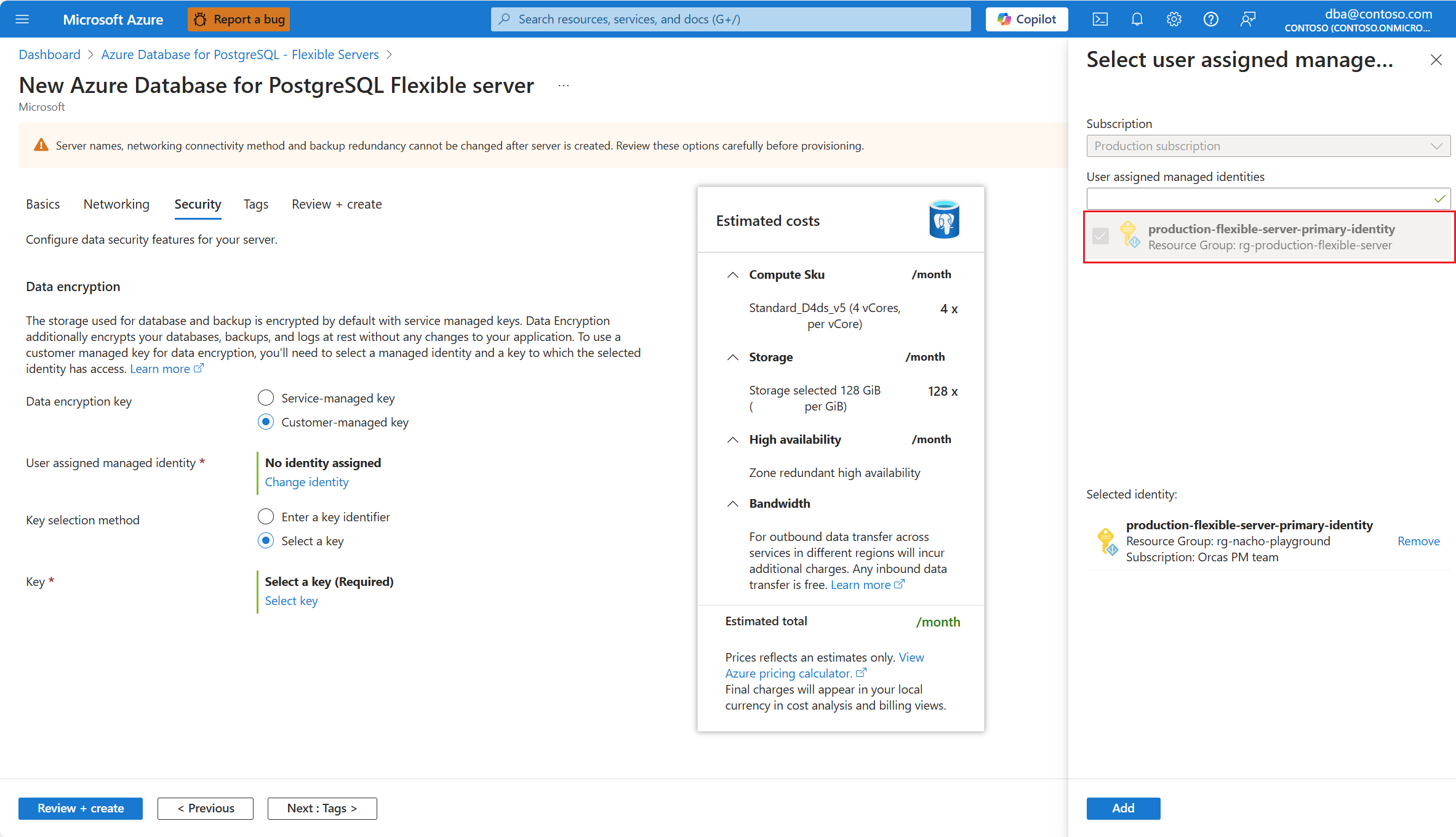

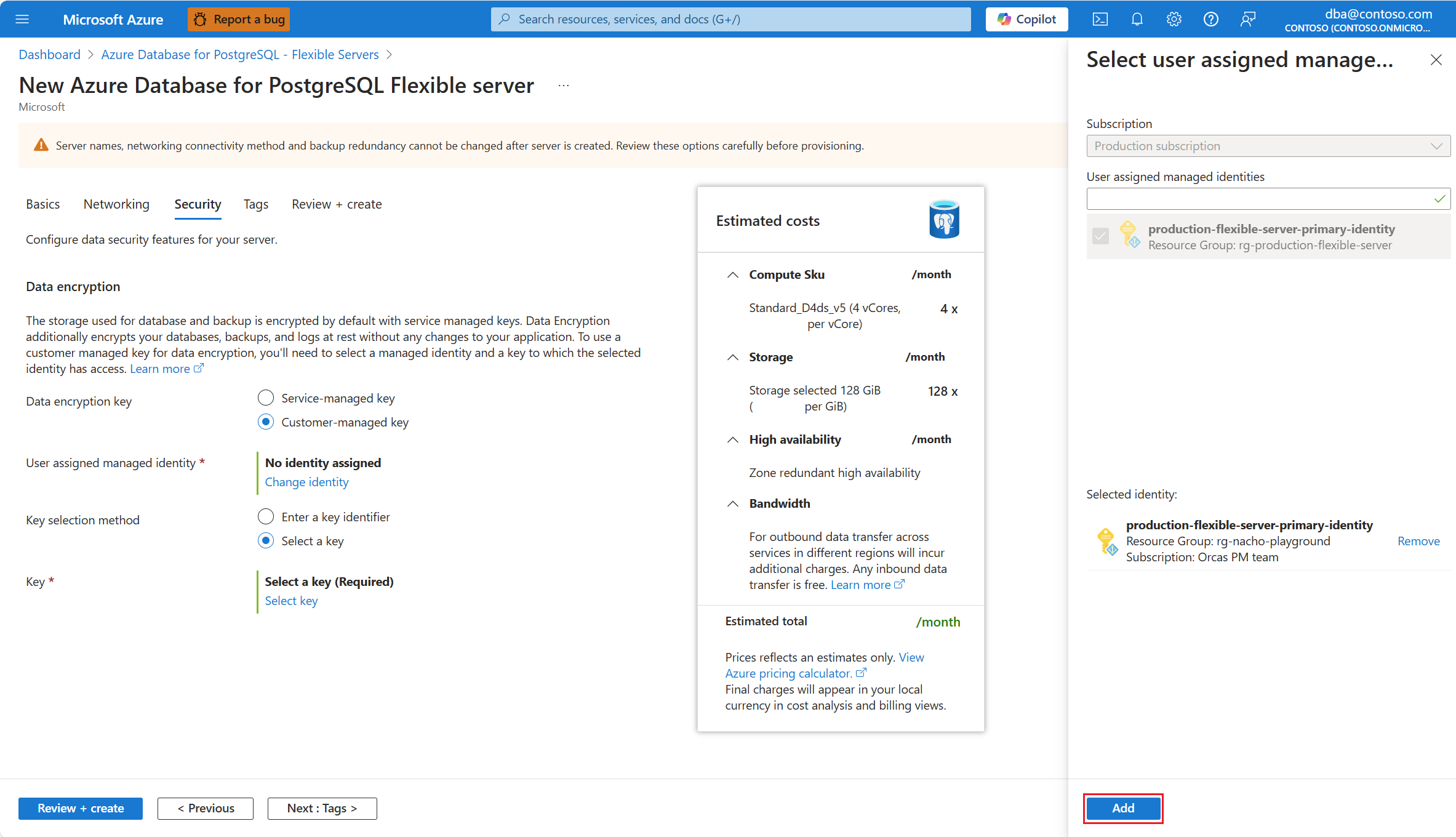

В управляемом удостоверении, назначаемом пользователем, выберите "Изменить удостоверение".

В списке назначенных пользователем управляемых удостоверений выберите нужный сервер для доступа к ключу шифрования данных, хранящимся в Azure Key Vault.

Выберите Добавить.

Выберите ключ.

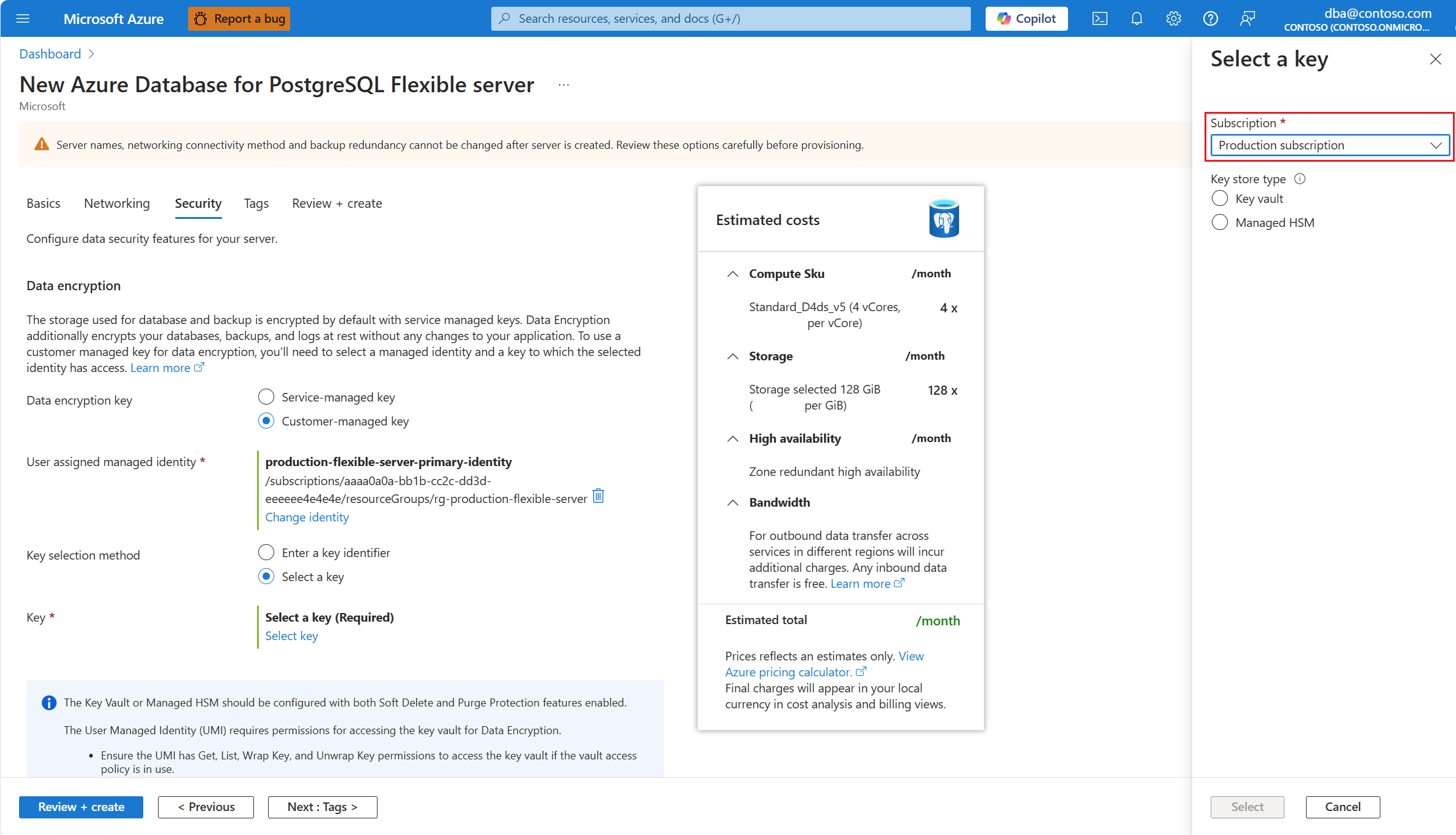

Подписка автоматически заполняется именем подписки, на которой будет создан сервер. Хранилище ключей, которое сохраняет ключ шифрования данных, должно существовать в той же подписке, что и сервер.

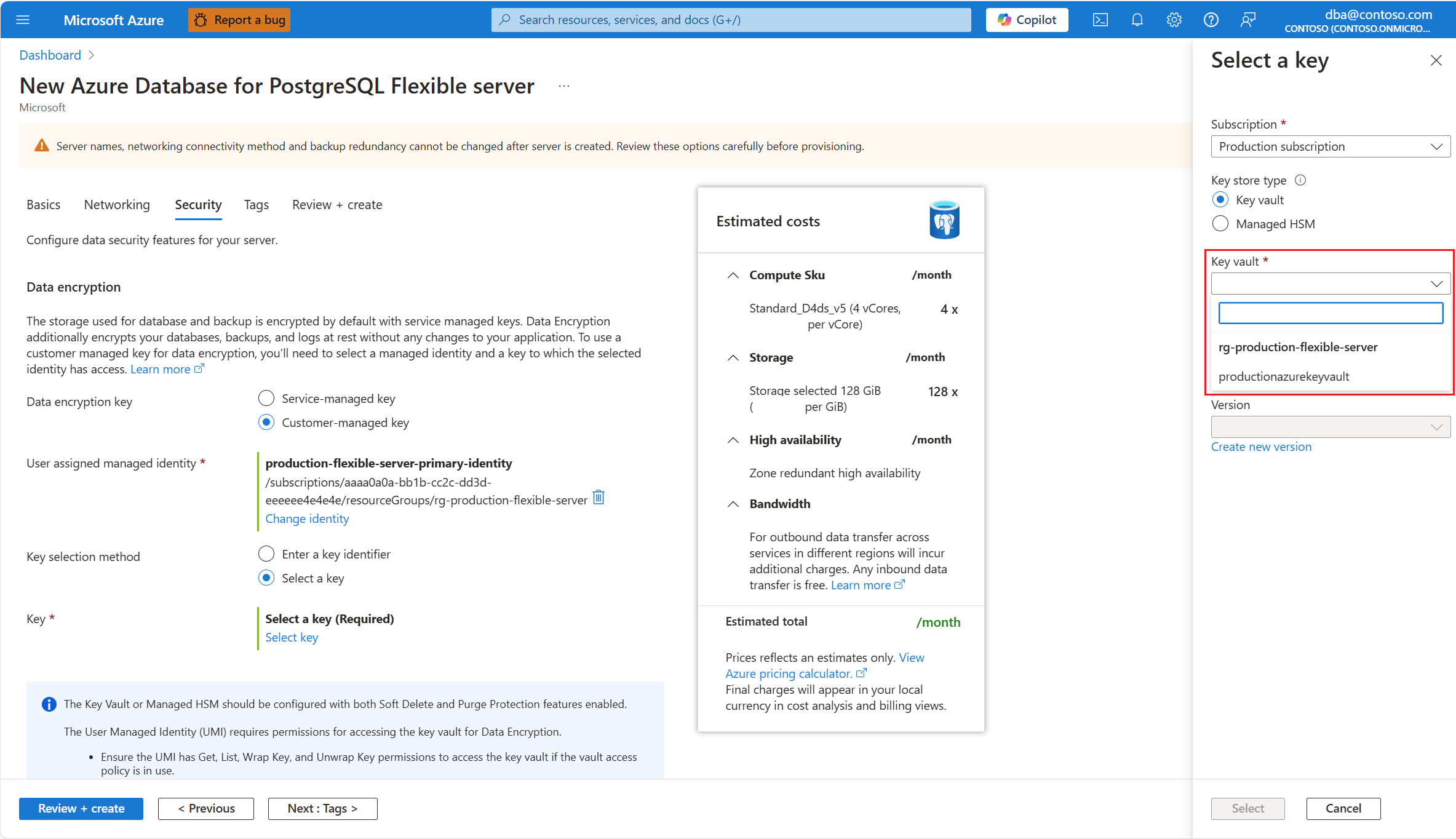

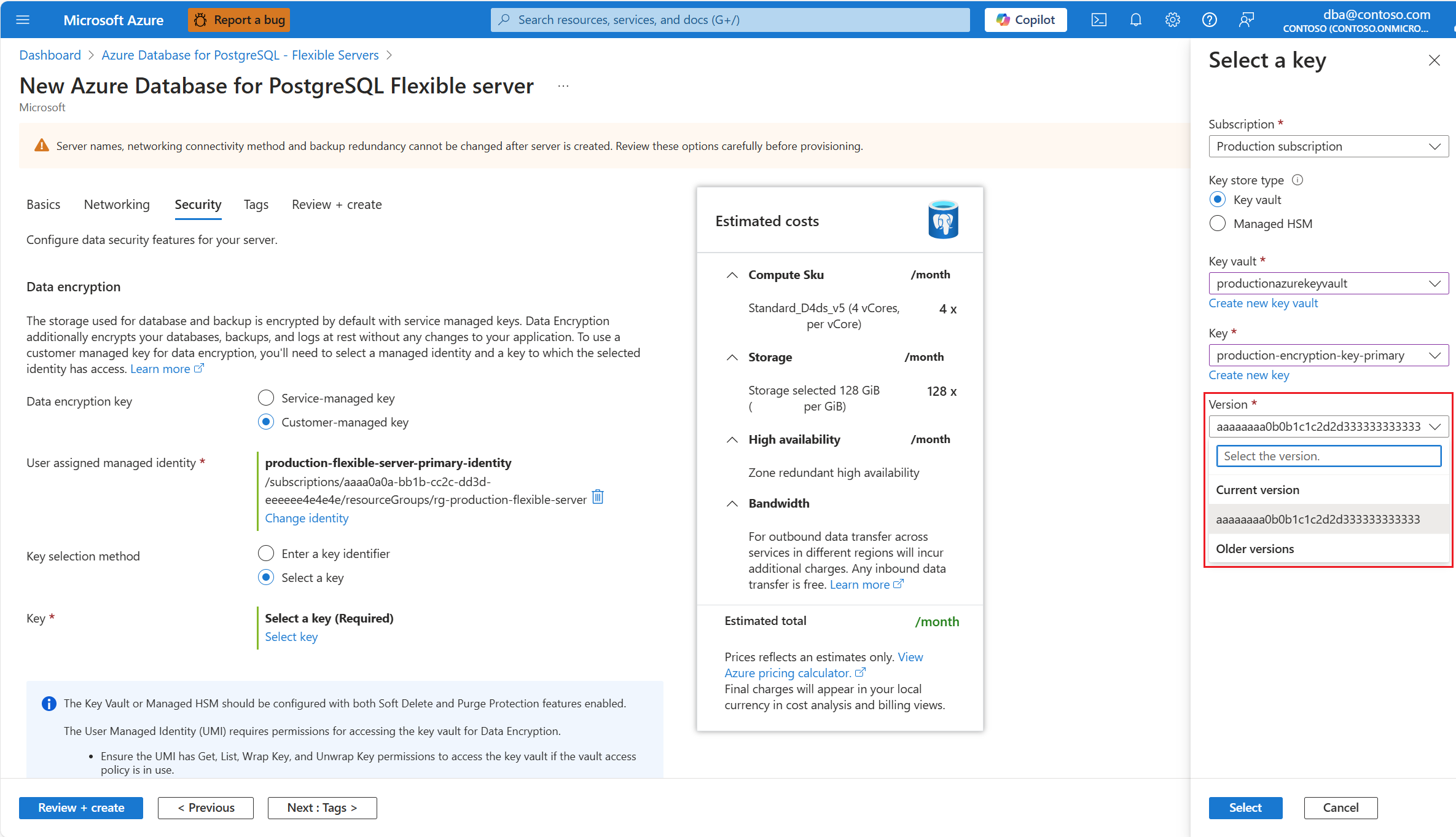

В типе хранилища ключей выберите переключатель, соответствующий типу хранилища ключей, в котором планируется сохранить ключ шифрования данных. В этом примере мы выбираем хранилище ключей, но при выборе управляемого устройства HSM аналогичный интерфейс.

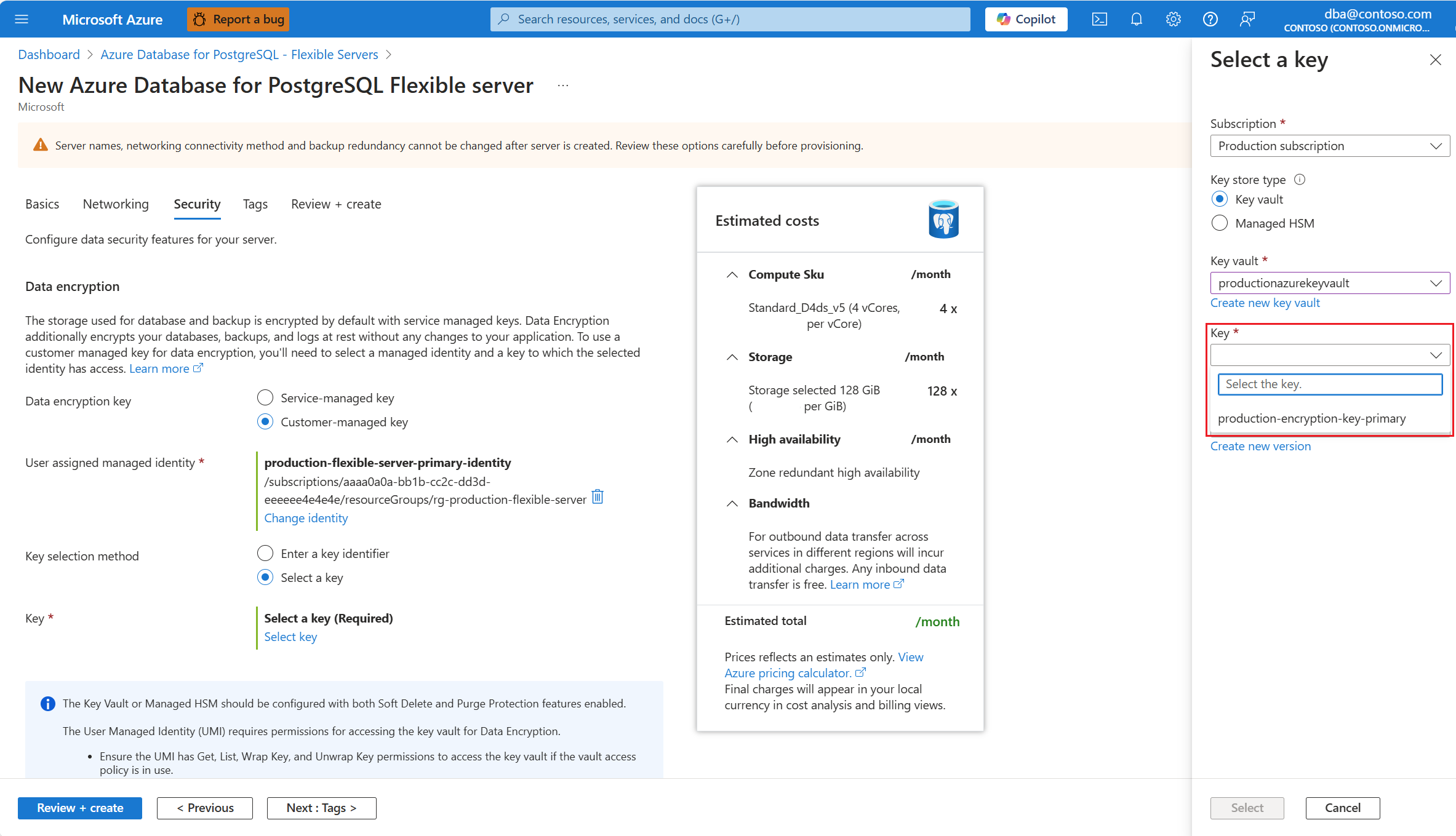

Разверните хранилище ключей (или управляемый HSM, если выбран этот тип хранилища) и выберите экземпляр, в котором существует ключ шифрования данных.

Примечание.

При развертывании раскрывающегося списка отображаются недоступные элементы. Это займет несколько секунд, пока он не выводит список всех экземпляров хранилища ключей, развернутых в том же регионе, что и сервер.

Разверните ключ и выберите имя ключа, который требуется использовать для шифрования данных.

Разверните версию и выберите идентификатор версии ключа, который требуется использовать для шифрования данных.

Выберите Выбрать.

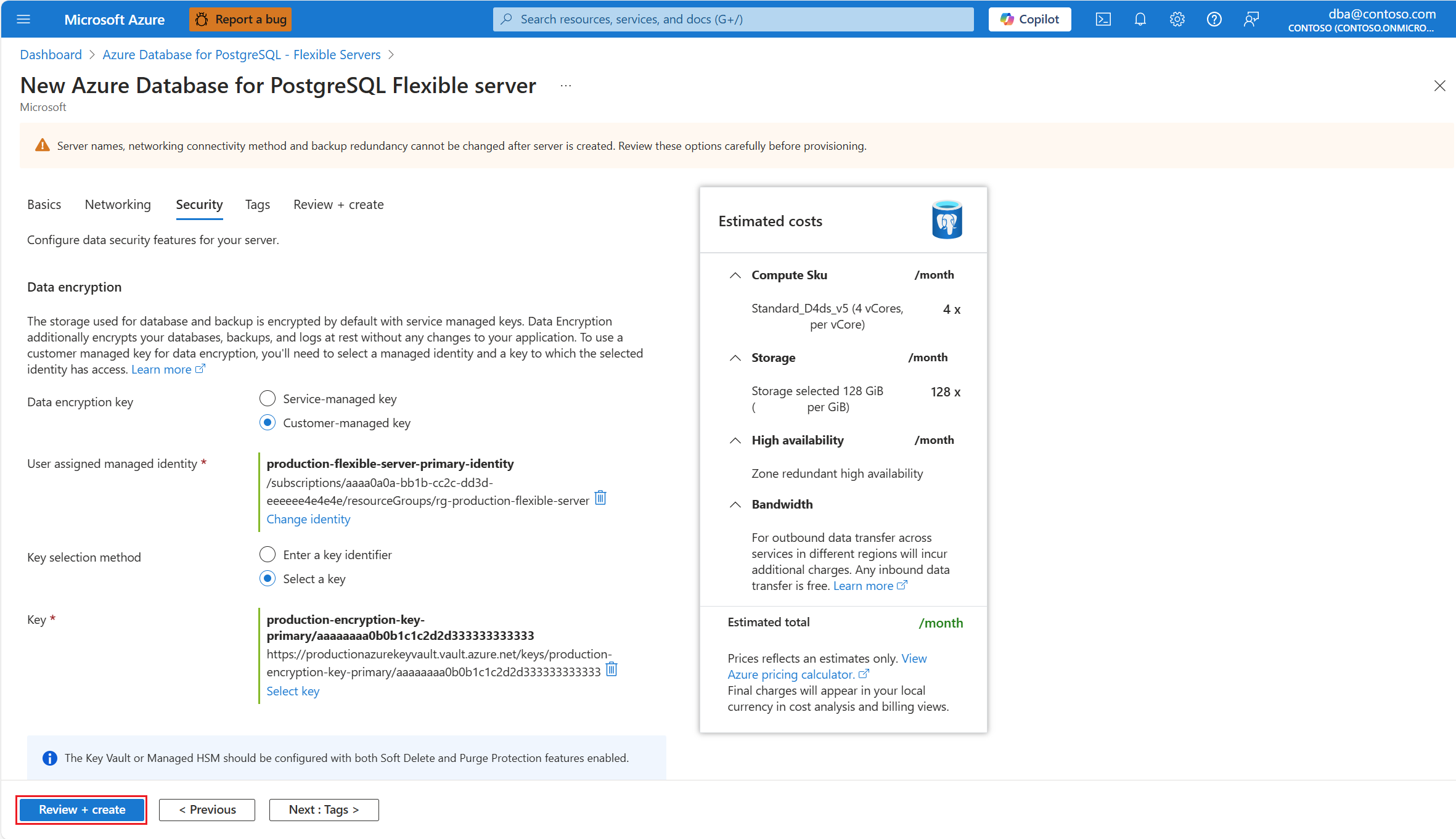

Настройте все остальные параметры нового сервера и выберите "Проверить и создать".

Настройка шифрования данных с помощью управляемого клиентом ключа на существующих серверах

Единственный момент, в котором можно решить, следует ли использовать системный управляемый ключ или ключ, управляемый клиентом для шифрования данных, при создании сервера. После принятия этого решения и создания сервера нельзя переключаться между двумя параметрами. Единственный вариант, если вы хотите изменить один на другой, требует восстановления любой из резервных копий, доступных на новом сервере. При настройке восстановления можно изменить конфигурацию шифрования данных нового сервера.

Для существующих серверов, которые были развернуты с шифрованием данных с помощью управляемого клиентом ключа, можно выполнить несколько изменений конфигурации. Изменения — это ссылки на ключи, используемые для шифрования, и ссылки на назначенные пользователем управляемые удостоверения, используемые службой для доступа к ключам, хранящихся в хранилищах ключей.

Необходимо обновить ссылки на то, что База данных Azure для PostgreSQL гибкий сервер должен иметь ключ:

- Когда ключ, хранящийся в хранилище ключей, поворачивается вручную или автоматически.

- Если вы хотите использовать тот же или другой ключ, хранящийся в другом хранилище ключей.

Для доступа к ключам шифрования необходимо обновить назначенные пользователем управляемые удостоверения, которые используются База данных Azure для PostgreSQL гибким сервером:

- Всякий раз, когда вы хотите использовать другое удостоверение

В случае использования портала Azure выполните следующие действия:

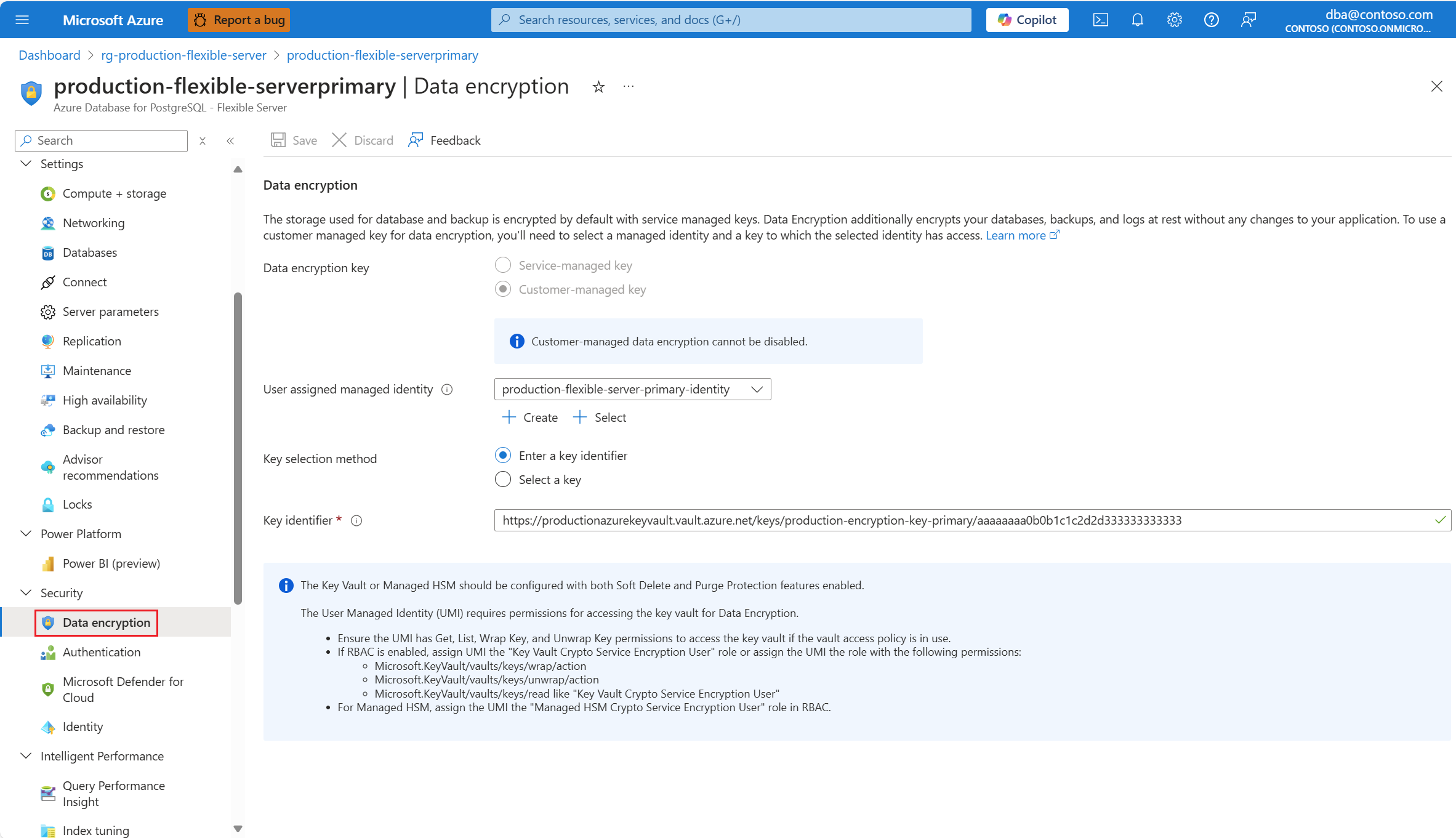

Выберите гибкий сервер База данных Azure для PostgreSQL.

В меню ресурсов в разделе "Безопасность " выберите шифрование данных.

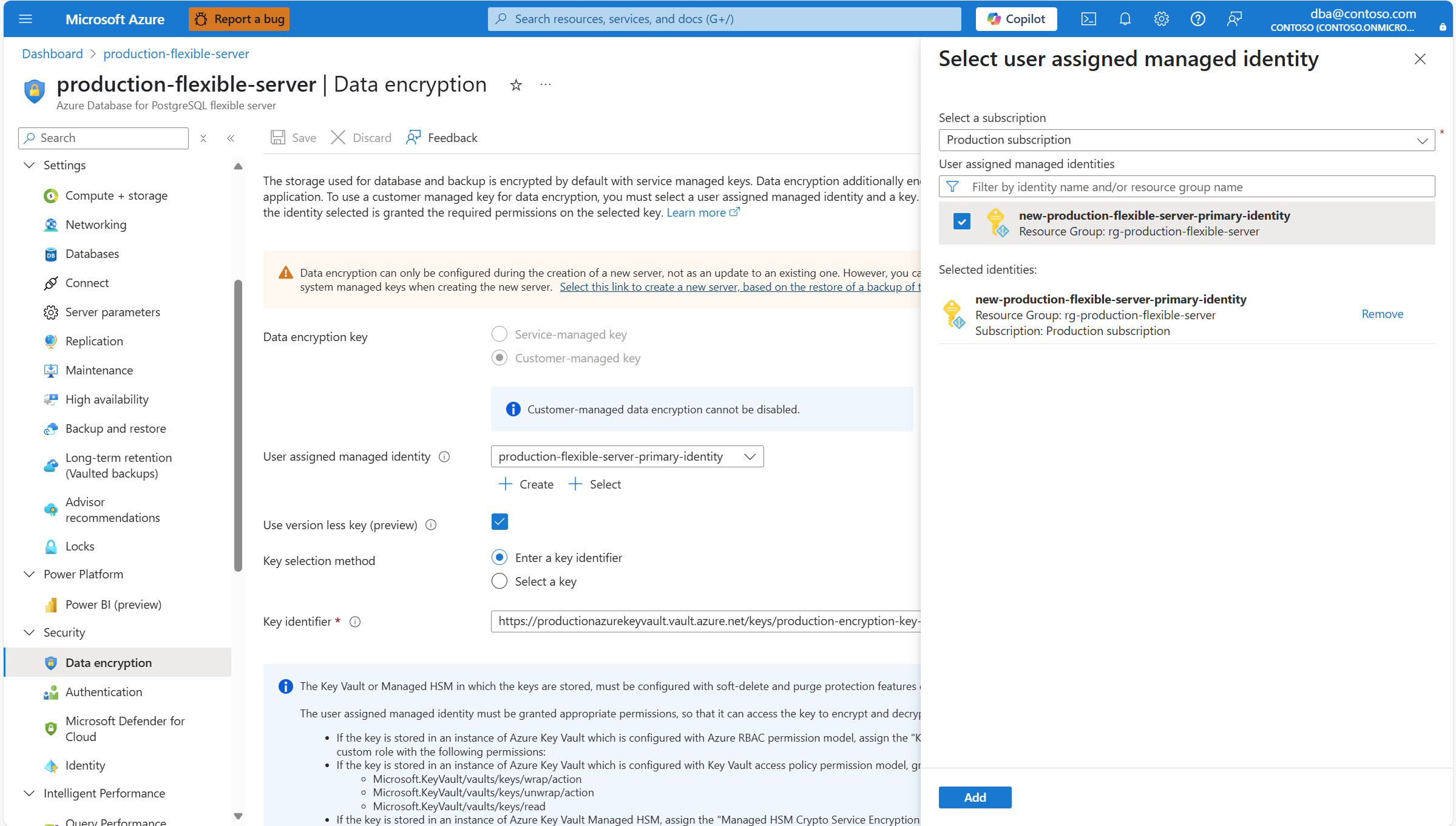

Чтобы изменить назначенное пользователем управляемое удостоверение, с помощью которого сервер обращается к хранилищу ключей, в котором хранится ключ, разверните раскрывающийся список управляемых удостоверений , назначенных пользователем, и выберите все доступные удостоверения.

Примечание.

Удостоверения, отображаемые в поле со списком, являются только теми, которые были назначены База данных Azure для PostgreSQL гибким сервером. Хотя это не обязательно, для обеспечения региональной устойчивости рекомендуется выбрать управляемые пользователем удостоверения в том же регионе, что и сервер. И если на сервере включена избыточность геоизбыточного резервного копирования, рекомендуется использовать второе управляемое удостоверение пользователя, используемое для доступа к ключу шифрования данных для геоизбыточного резервного копирования, существует в парном регионе сервера.

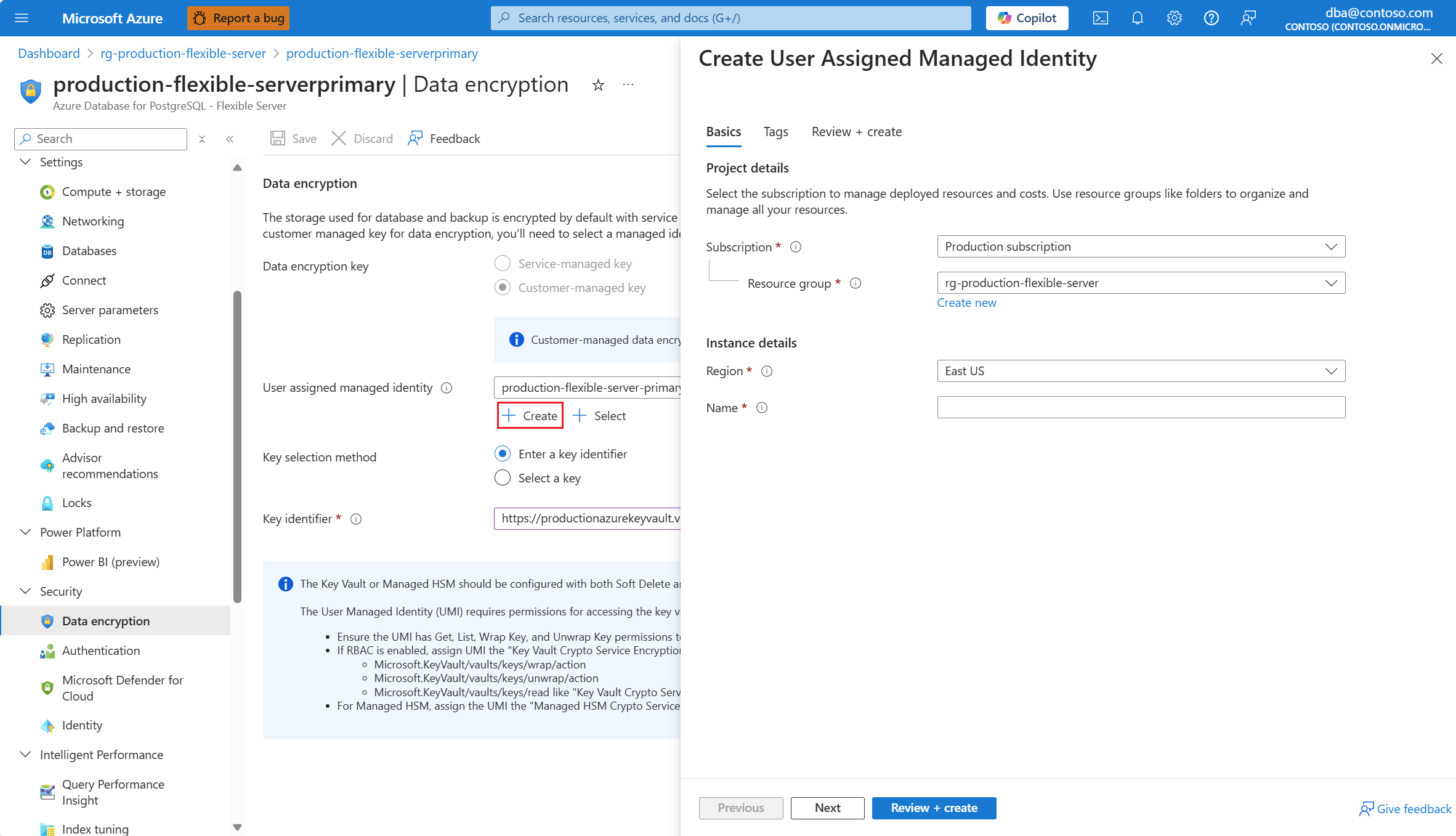

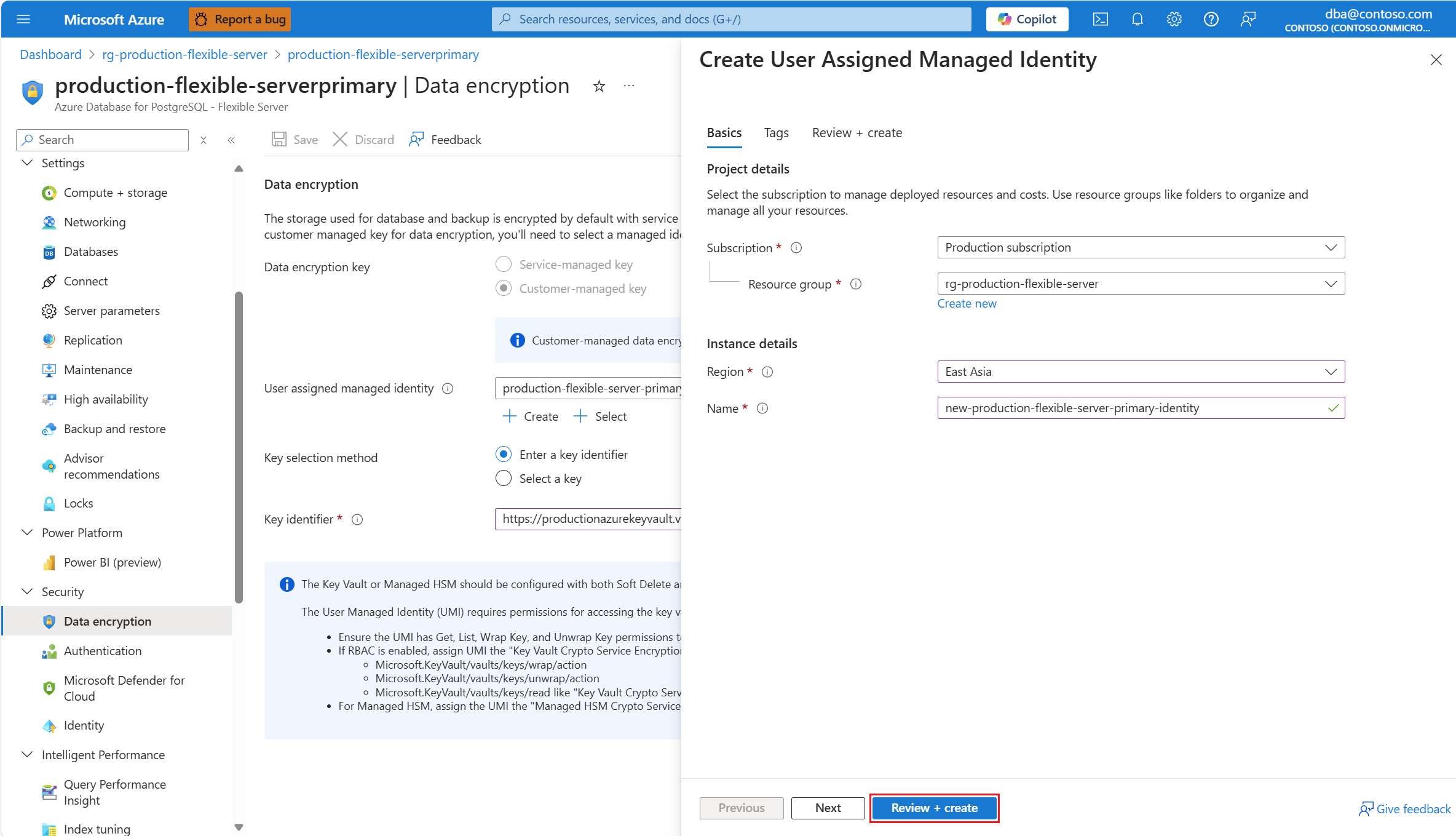

Если назначаемое пользователем управляемое удостоверение, которое вы хотите использовать для доступа к ключу шифрования данных, не назначено вашему База данных Azure для PostgreSQL гибкому серверу, и он даже не существует в качестве ресурса Azure с соответствующим объектом в идентификаторе Microsoft Entra, его можно создать, нажав кнопку Create.

На панели создания управляемого удостоверения, назначаемого пользователем, заполните сведения о назначенном пользователем управляемом удостоверении, которое вы хотите создать, и автоматически назначьте гибкому серверу База данных Azure для PostgreSQL доступ к ключу шифрования данных.

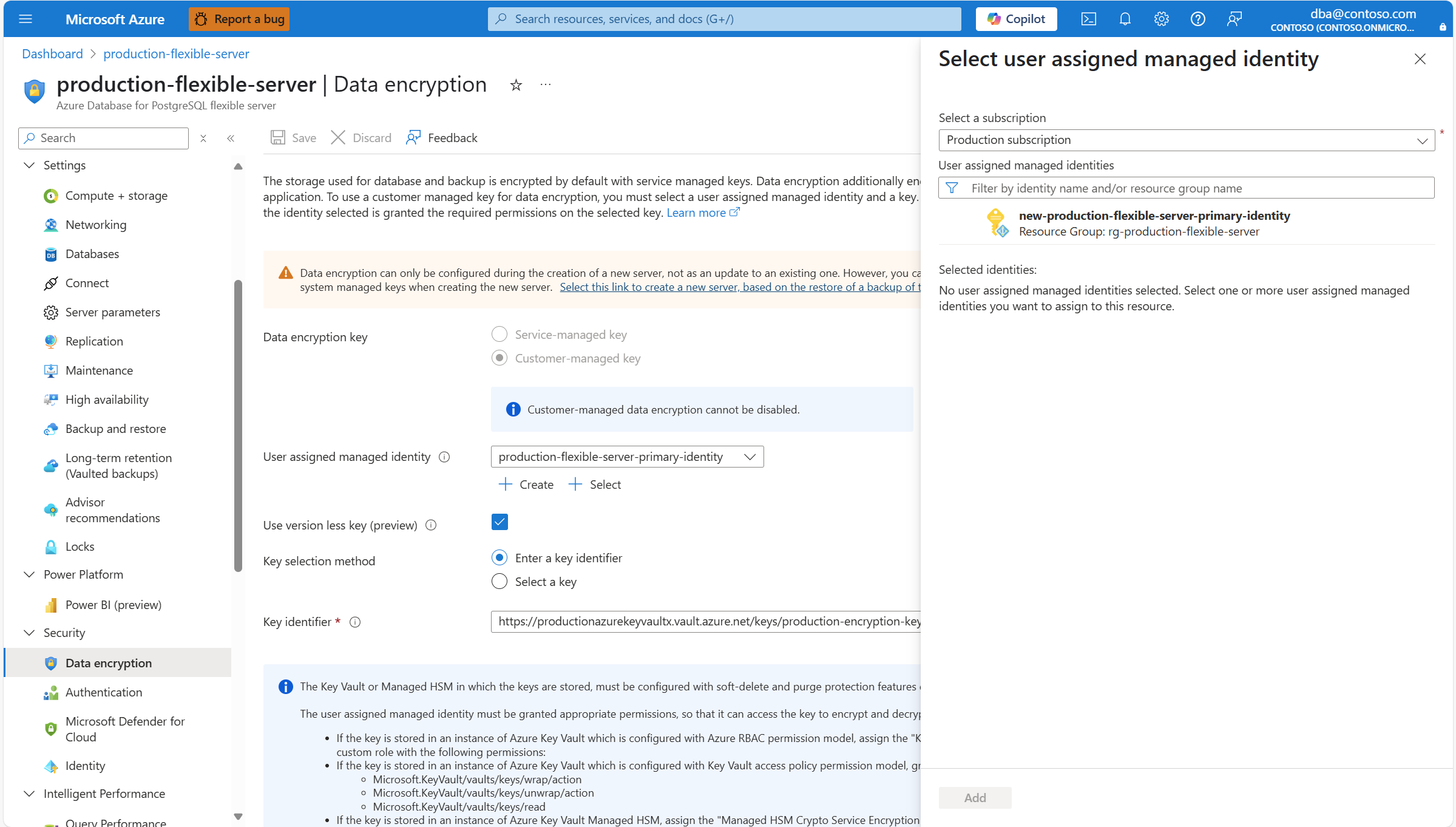

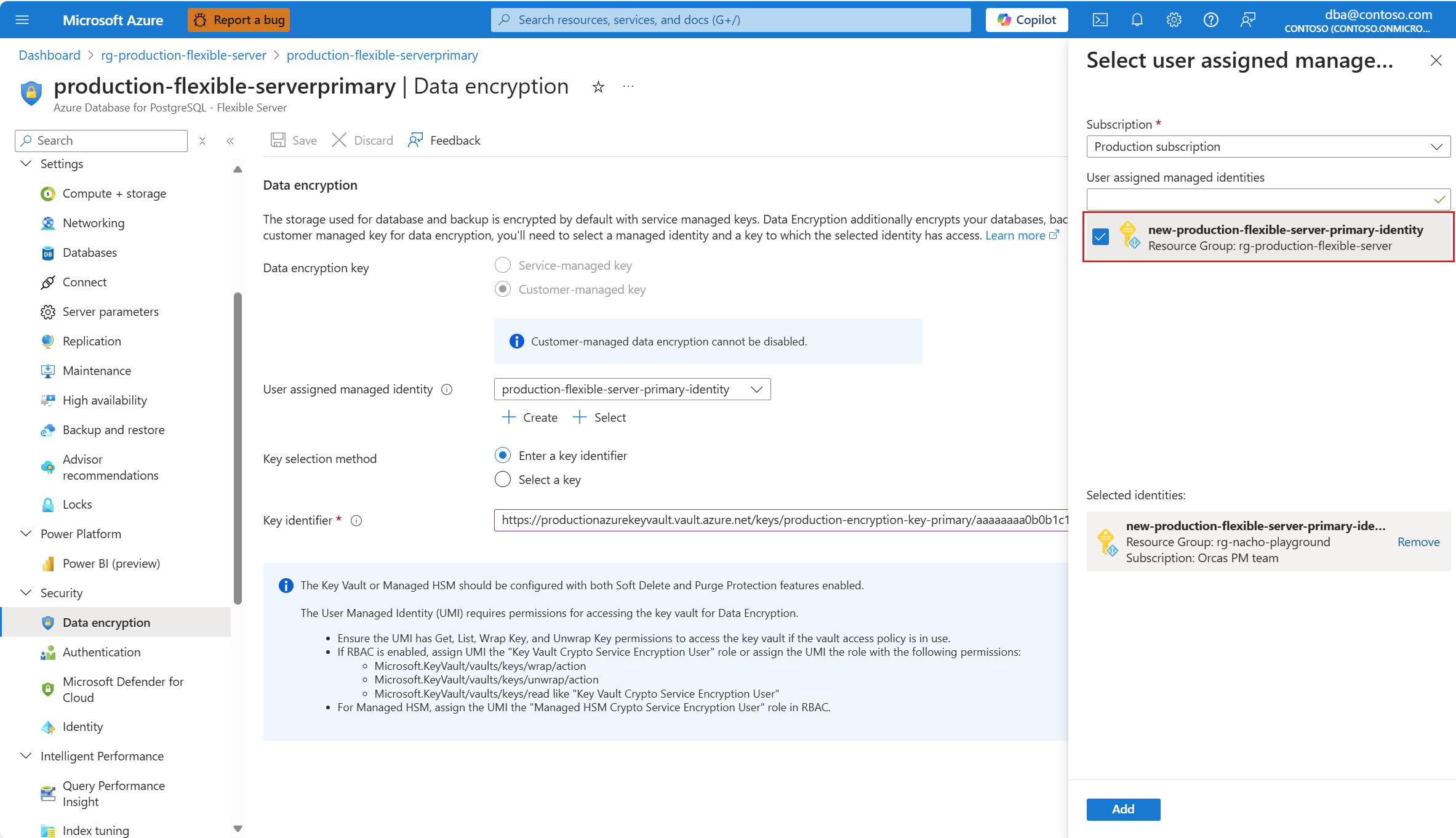

Если назначаемое пользователем управляемое удостоверение, которое вы хотите использовать для доступа к ключу шифрования данных, не назначается вашему База данных Azure для PostgreSQL гибкому серверу, но оно существует как ресурс Azure с соответствующим объектом в идентификаторе Microsoft Entra ID, его можно назначить, нажав кнопку Select.

В списке назначенных пользователем управляемых удостоверений выберите нужный сервер для доступа к ключу шифрования данных, хранящимся в Azure Key Vault.

Выберите Добавить.

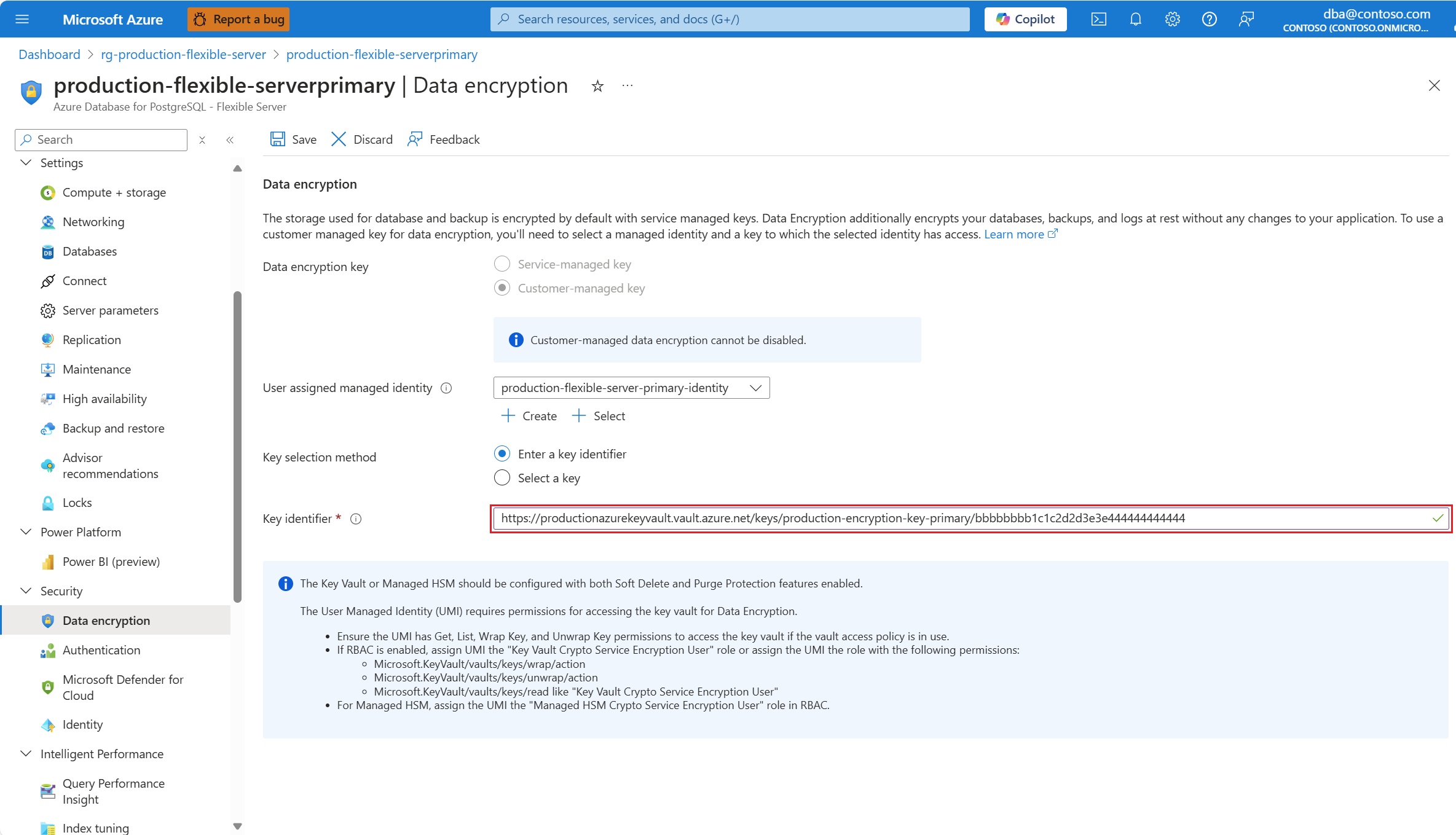

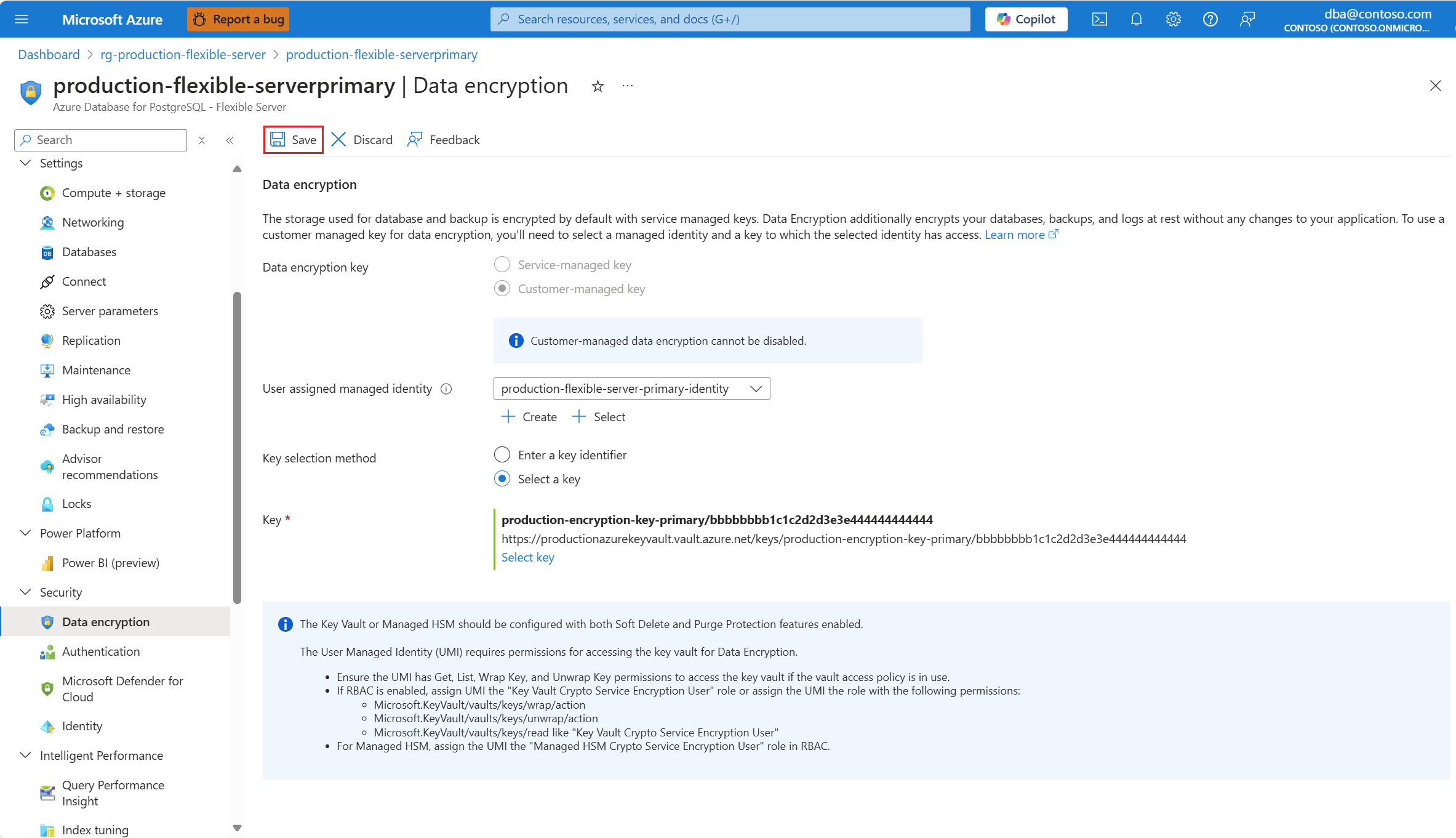

Если вы смените ключ или хотите использовать другой ключ, необходимо обновить База данных Azure для PostgreSQL гибкий сервер, чтобы он указывает на новую версию ключа или новый ключ. Для этого можно скопировать идентификатор ресурса ключа и вставить его в поле идентификатора ключа.

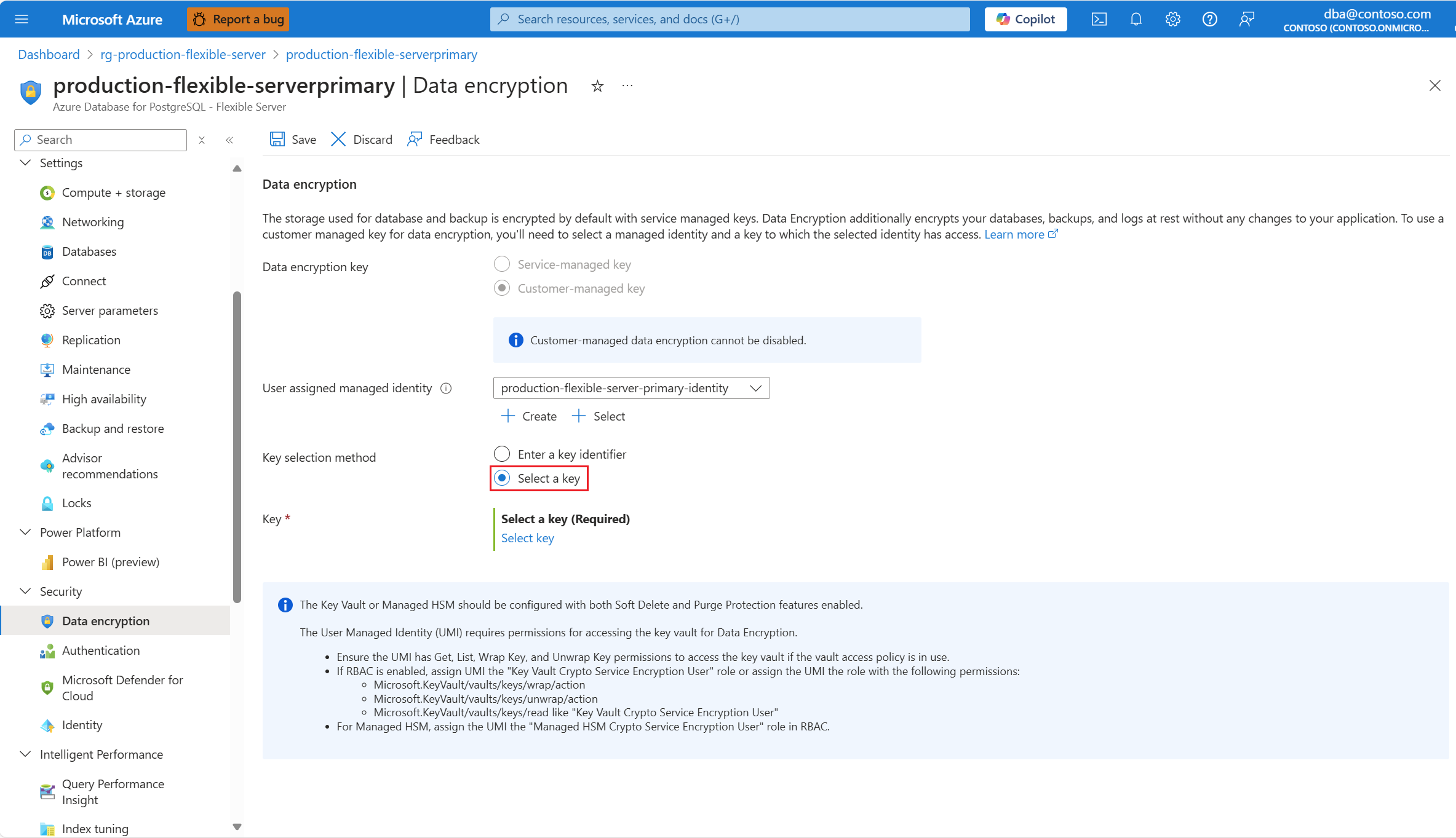

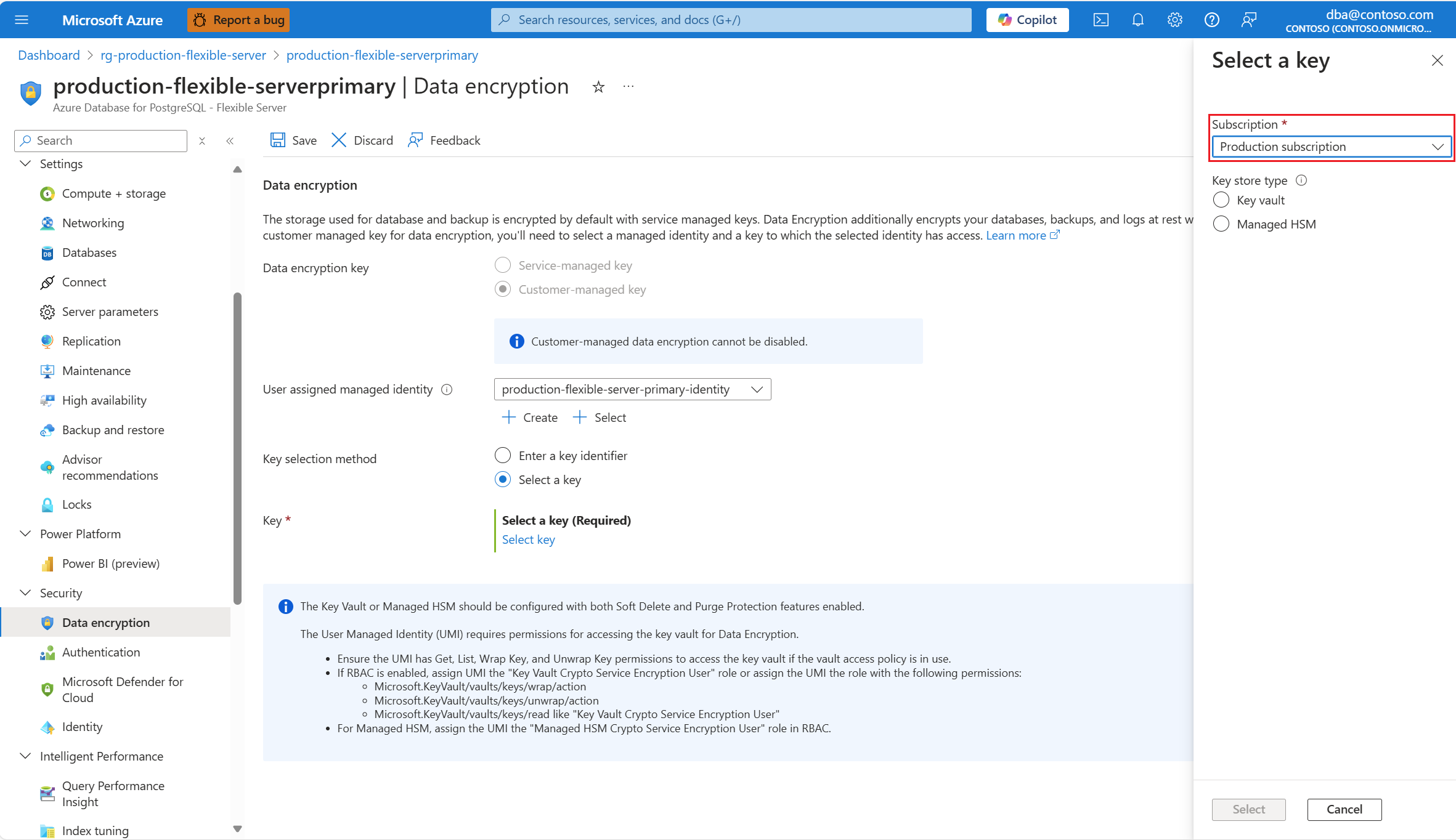

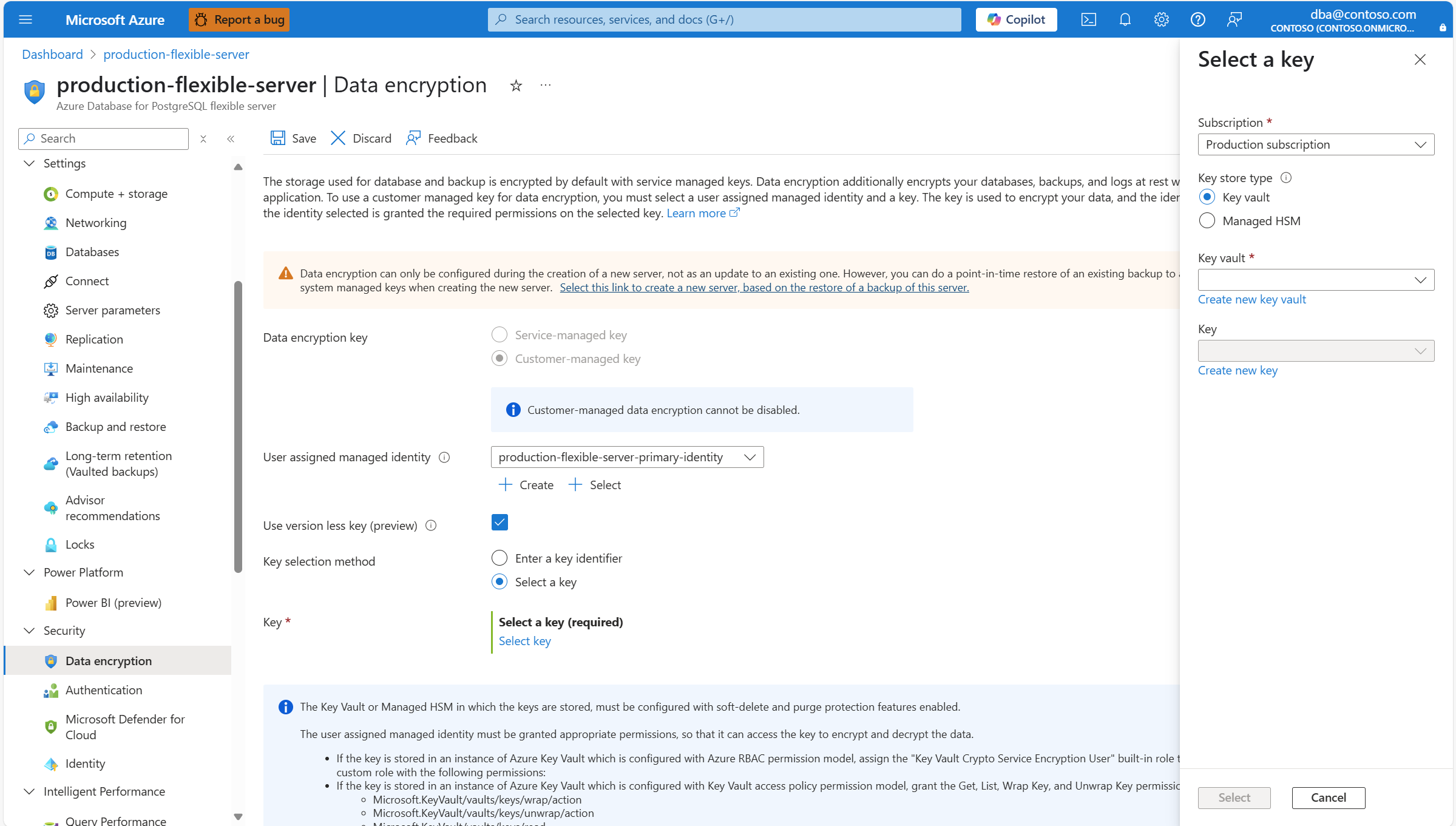

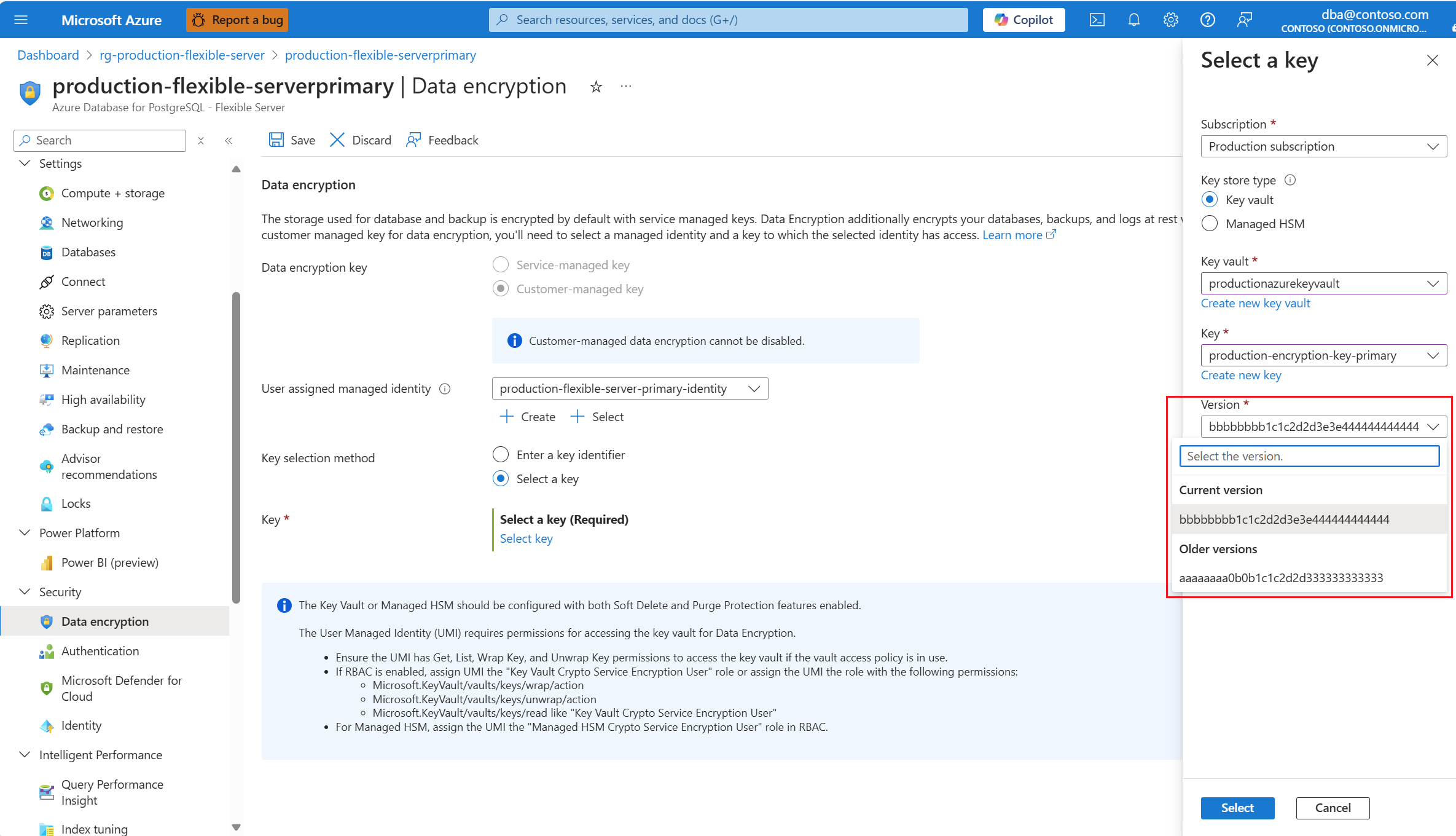

Если у пользователя, доступ к портал Azure есть разрешения на доступ к ключу, хранящейся в хранилище ключей, можно использовать альтернативный подход для выбора нового ключа или новой версии ключа. Для этого в методе выбора клавиш выберите переключатель " Выбрать клавишу ".

Выберите "Выбрать ключ".

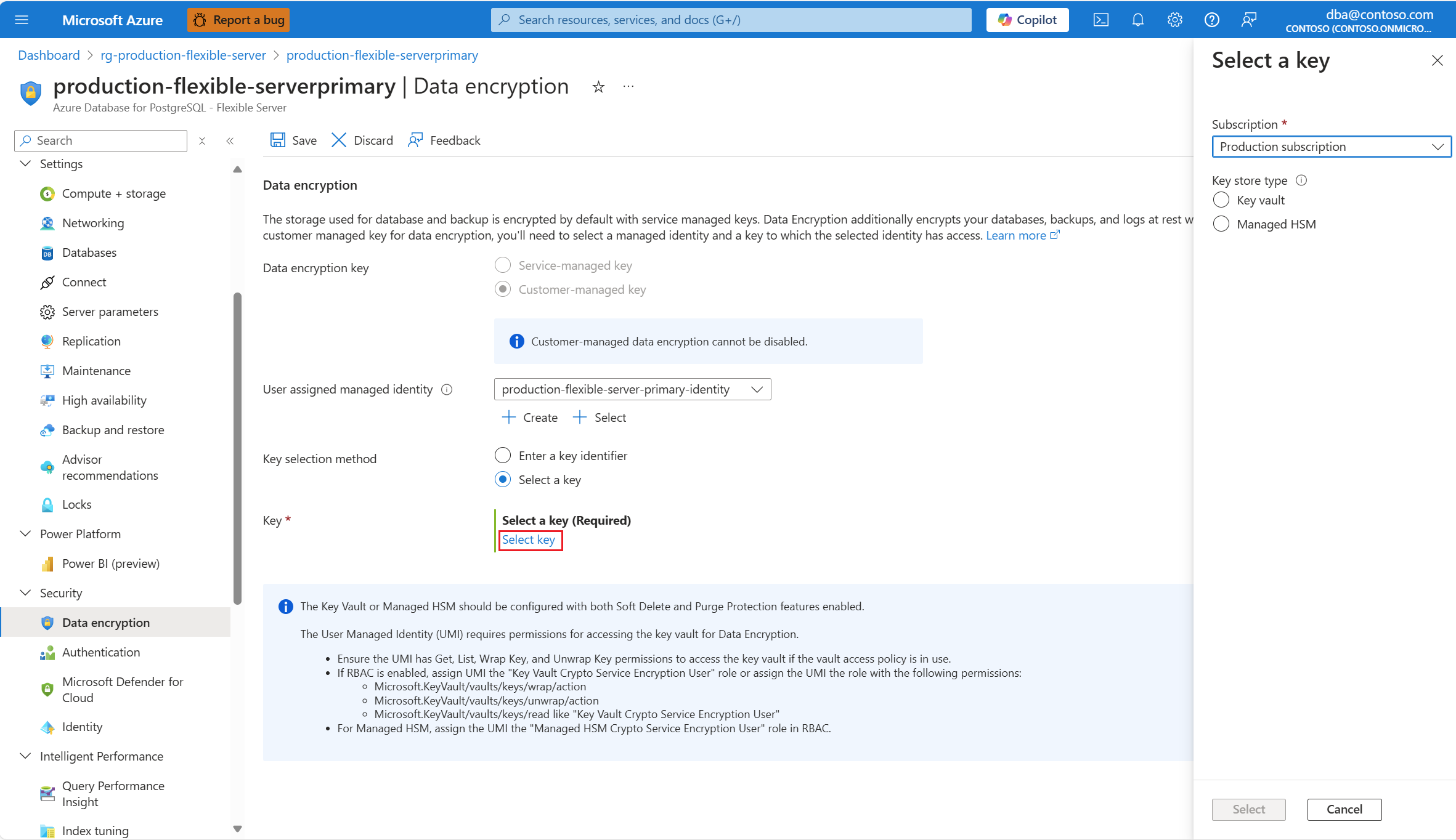

Подписка автоматически заполняется именем подписки, на которой будет создан сервер. Хранилище ключей, которое сохраняет ключ шифрования данных, должно существовать в той же подписке, что и сервер.

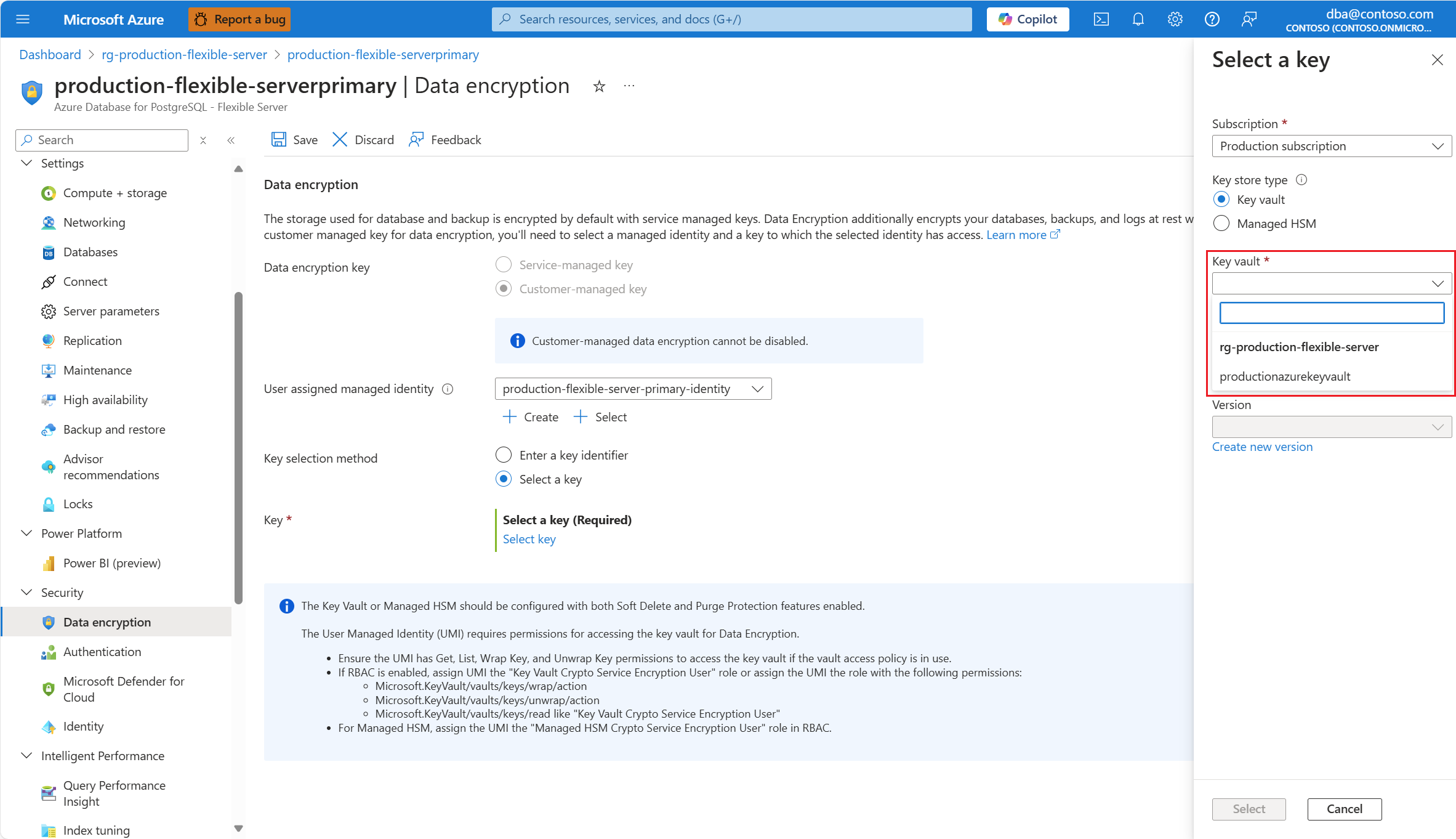

В типе хранилища ключей выберите переключатель, соответствующий типу хранилища ключей, в котором планируется сохранить ключ шифрования данных. В этом примере мы выбираем хранилище ключей, но при выборе управляемого устройства HSM аналогичный интерфейс.

Разверните хранилище ключей (или управляемый HSM, если выбран этот тип хранилища) и выберите экземпляр, в котором существует ключ шифрования данных.

Примечание.

При развертывании раскрывающегося списка отображаются недоступные элементы. Это займет несколько секунд, пока он не выводит список всех экземпляров хранилища ключей, развернутых в том же регионе, что и сервер.

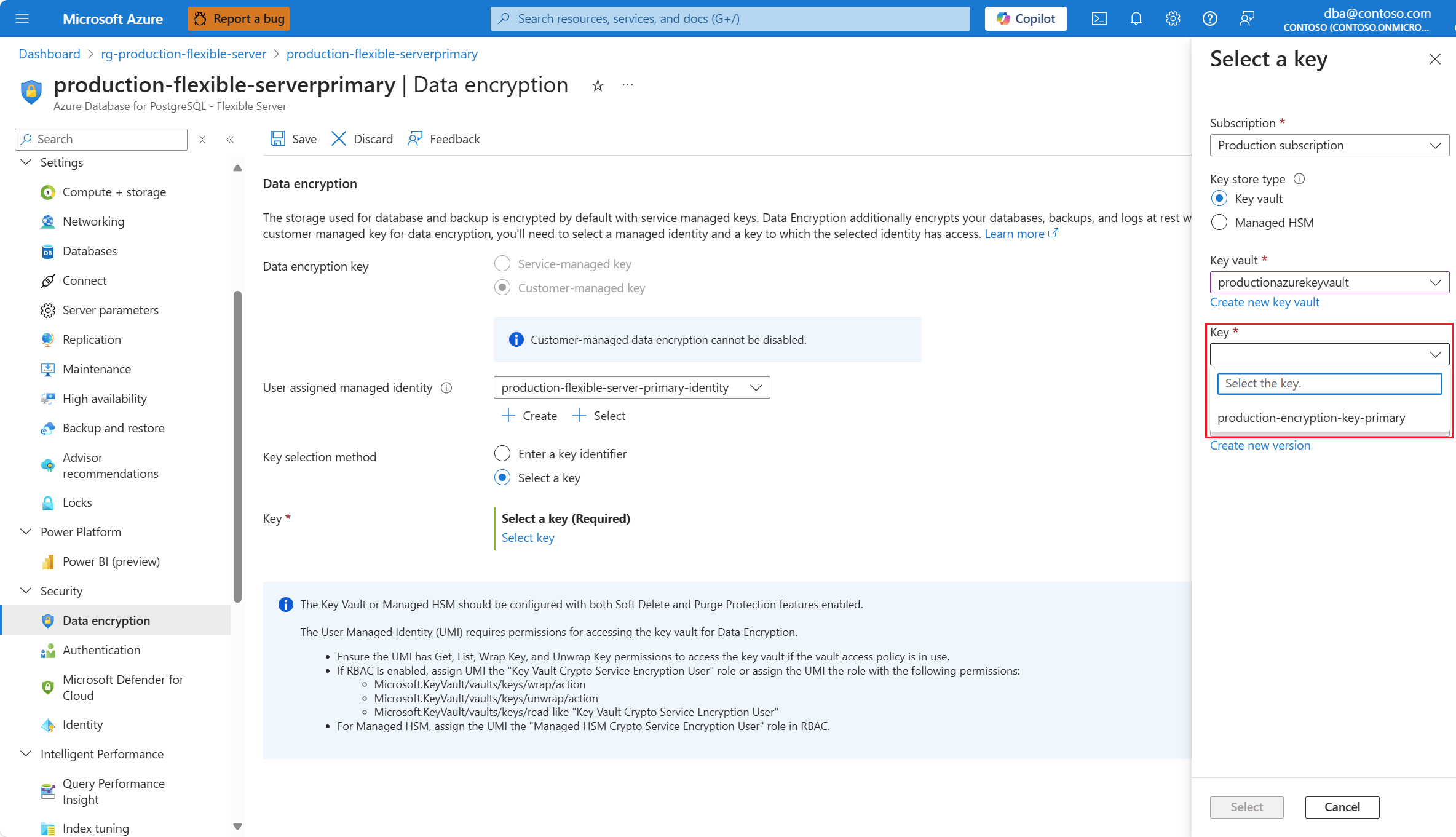

Разверните ключ и выберите имя ключа, который требуется использовать для шифрования данных.

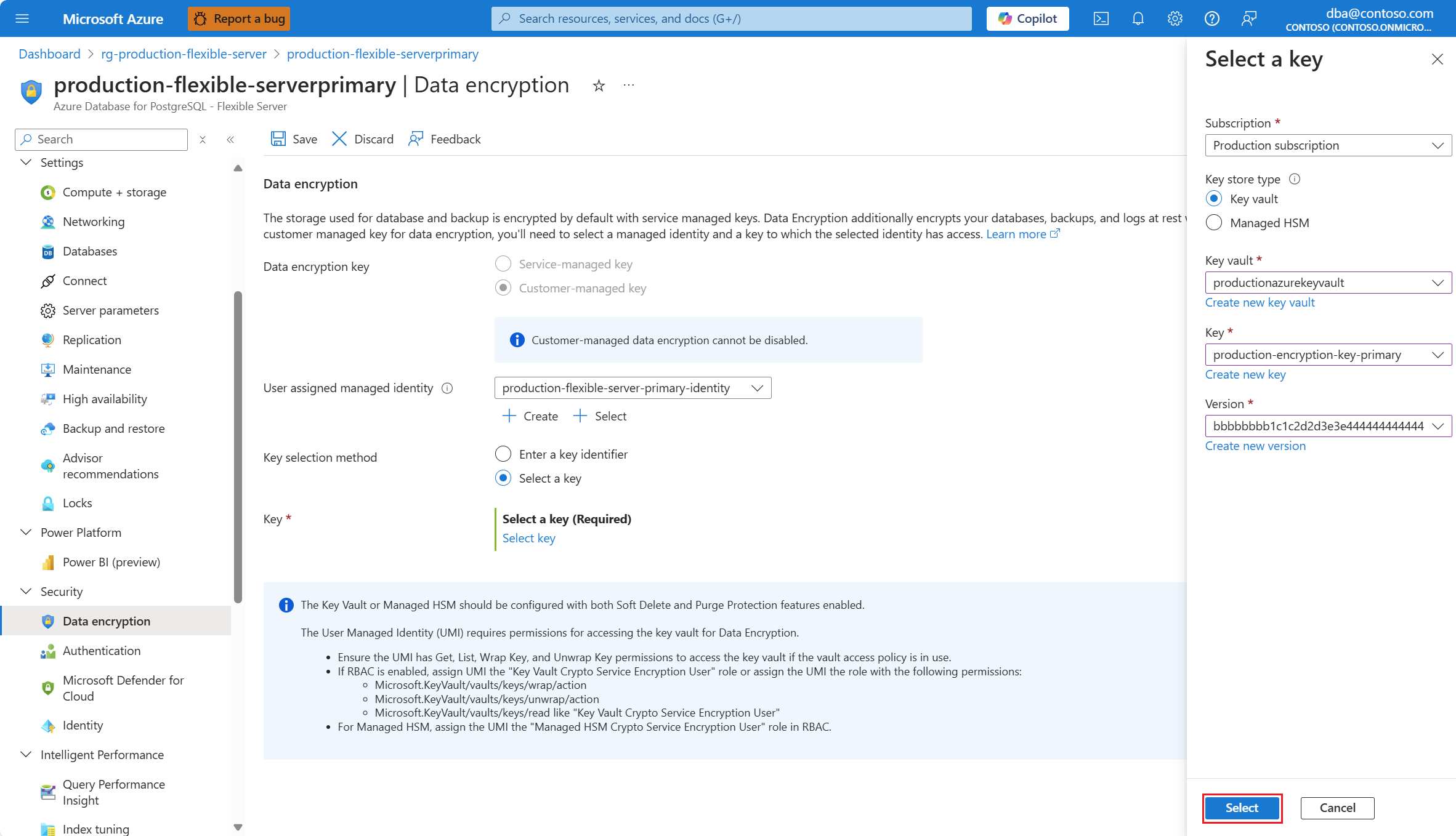

Разверните версию и выберите идентификатор версии ключа, который требуется использовать для шифрования данных.

Выберите Выбрать.

После внесения изменений нажмите кнопку "Сохранить".