Хранение учетных данных субъект-службы в Key Vault Azure Stack Hub

Для разработки приложений в Azure Stack Hub обычно требуется создать субъект-службу и использовать эти учетные данные для проверки подлинности перед развертыванием. Тем не менее иногда сохраненные учетные данные для субъект-службы теряются. В этой статье описывается, как создать субъект-службу и сохранить значения в Azure Key Vault для последующего извлечения.

Подробные сведения о Key Vault см. в статье Общие сведения о хранилище ключей Azure Stack Hub.

Предварительные требования

- Подписка на предложение, включающее службу Azure Key Vault.

- Среда PowerShell должна быть установлена и настроена для использования с Azure Stack Hub.

Key Vault в Azure Stack Hub

Key Vault в Azure Stack Hub помогает защитить криптографические ключи и секреты, используемые облачными приложениями и службами. С помощью Key Vault можно зашифровать ключи и секреты.

Чтобы создать хранилище ключей, выполните следующие действия.

Войдите на портал Azure Stack Hub.

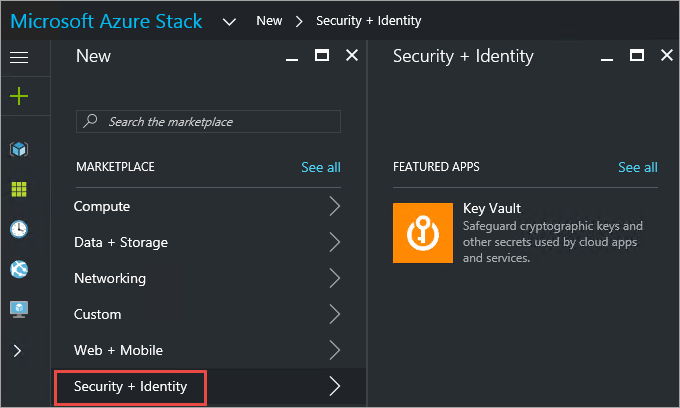

На панели мониторинга выберите + Создать ресурс, затем Безопасность и идентификация, а затем Key Vault.

В области создания Key Vault назначьте Имя для хранилища ключей. Имена хранилища могут содержать только буквы, цифры и дефис (-). Имена не должны начинаться с цифры.

Выберите подписку из списка доступных подписок.

Выберите существующую группу ресурсов или создайте новую.

Выберите ценовую категорию.

Выберите одну из существующих политик доступа или создайте новую. Политика доступа позволяет предоставлять пользователю, приложению или группе безопасности права на операции с хранилищем.

При необходимости выберите политику расширенного доступа, чтобы обеспечить доступ к функциям.

Настройте параметров, нажмите кнопку ОК, а затем — Создать. Начинается развертывание хранилища ключей.

Создание субъекта-службы

Войдите в учетную запись Azure через портал Azure.

Выберите Microsoft Entra ИДЕНТИФИКАТОР, затем Регистрация приложений, а затем Добавить.

Укажите имя и URL-адрес для приложения. Выберите тип создаваемого приложения: веб-приложение или API или собственное приложение. Выбрав нужные значения, нажмите кнопку Создать.

Выберите Active Directory, затем Регистрация приложений и выберите свое приложение.

Скопируйте идентификатор приложения и сохраните его в коде приложения. В примерах приложений идентификатор клиента используется в качестве идентификатора приложения.

Чтобы создать ключ проверки подлинности, щелкните Ключи.

Введите описание и срок действия ключа.

Щелкните Сохранить.

Скопируйте ключ, который станет доступен после нажатия Сохранить.

Хранение субъект-службы в Key Vault

Войдите на пользовательский портал для Azure Stack Hub, выберите созданное ранее хранилище ключей, затем щелкните плитку Секреты.

На панели Секрет выберите Создать или импортировать.

На панели Создать секрет выберите Вручную из списка параметров. Если вы создали субъект-службу с помощью сертификатов, в раскрывающемся списке нужно выбрать сертификаты, а затем загрузить файл.

Введите идентификатор приложения , скопированный из субъекта-службы, в качестве имени ключа. Имя ключа может содержать только буквы, цифры и дефис (-).

Вставьте значение вашего ключа из субъект-службы во вкладку Значение.

Выберите Субъект-службу для Типа содержимого.

Задайте для своего ключа значения даты активации и срока действия.

Нажмите кнопку Создать, чтобы начать развертывание.

После создания секрета, в нем будут храниться сведения о субъект-службе. Вы можете выбрать его в любое время в области Секреты, чтобы просмотреть или изменить свойства. В разделе Свойства содержится идентификатор ключа — универсальный код ресурса (URI), который используют внешние приложения для доступа к этому секрету.