Создание пользовательской роли для регистрации Azure Stack Hub

Предупреждение

Это не функция безопасности. Прибегайте к этому в тех случаях, когда вы хотите, чтобы ограничения предотвращали случайные изменения в подписке Azure. Если пользователь делегирует права настраиваемой роли, он получает права на изменение разрешений и на повышение уровня прав. Назначайте настраиваемую роль только тем пользователям, которым вы доверяете.

Во время регистрации Azure Stack Hub необходимо войти с помощью учетной записи Microsoft Entra. Для учетной записи требуются следующие разрешения Microsoft Entra и разрешения подписки Azure:

Разрешения на регистрацию приложений в клиенте Microsoft Entra: администраторы имеют разрешения на регистрацию приложений. Разрешение для пользователя — это глобальный параметр для всех пользователей в клиенте. Сведения о просмотре или изменении параметра см. в статье о создании приложения Microsoft Entra и субъекта-службы, доступ к ресурсам.

Пользователь может регистрировать приложения. Параметру должно быть присвоено значение Да, чтобы разрешить учетной записи пользователя регистрировать Azure Stack Hub.

Набор достаточных разрешений подписки Azure: пользователи, принадлежащие роли владельца, имеют достаточные разрешения. Для других учетных записей вы можете присвоить набор разрешений, назначив настраиваемую роль, как описано в следующем разделе.

Вы можете создать пользовательскую роль (вместо использования учетной записи с правами владельца в подписке Azure) и с ее помощью назначить разрешения учетной записи пользователя с меньшими полномочиями. Эту учетную запись можно затем использовать для регистрации Azure Stack Hub.

Создание пользовательской роли с помощью PowerShell

Чтобы создать пользовательскую роль, нужно иметь разрешение Microsoft.Authorization/roleDefinitions/write для всех объектов AssignableScopes, таких как Владелец или Администратор доступа пользователей. Используйте следующий шаблон JSON, чтобы упростить создание пользовательской роли. Этот шаблон создает пользовательскую роль, которая дает требуемый доступ на чтение и запись для регистрации Azure Stack Hub.

Создайте файл JSON. Например,

C:\CustomRoles\registrationrole.json.Добавьте в файл следующий код JSON. Замените

<SubscriptionID>идентификатором своей подписки Azure.{ "Name": "Azure Stack Hub registration role", "Id": null, "IsCustom": true, "Description": "Allows access to register Azure Stack Hub", "Actions": [ "Microsoft.Resources/subscriptions/resourceGroups/write", "Microsoft.Resources/subscriptions/resourceGroups/read", "Microsoft.AzureStack/registrations/*", "Microsoft.AzureStack/register/action", "Microsoft.Authorization/roleAssignments/read", "Microsoft.Authorization/roleAssignments/write", "Microsoft.Authorization/roleAssignments/delete", "Microsoft.Authorization/permissions/read", "Microsoft.Authorization/locks/read", "Microsoft.Authorization/locks/write" ], "NotActions": [ ], "AssignableScopes": [ "/subscriptions/<SubscriptionID>" ] }В PowerShell подключитесь к Azure, чтобы использовать Azure Resource Manager. При поступлении запроса войдите в учетную запись с достаточными разрешениями, например владельца или администратора доступа пользователей.

Connect-AzAccountЧтобы создать пользовательскую роль, используйте New-AzRoleDefinition , указав файл шаблона JSON.

New-AzRoleDefinition -InputFile "C:\CustomRoles\registrationrole.json"

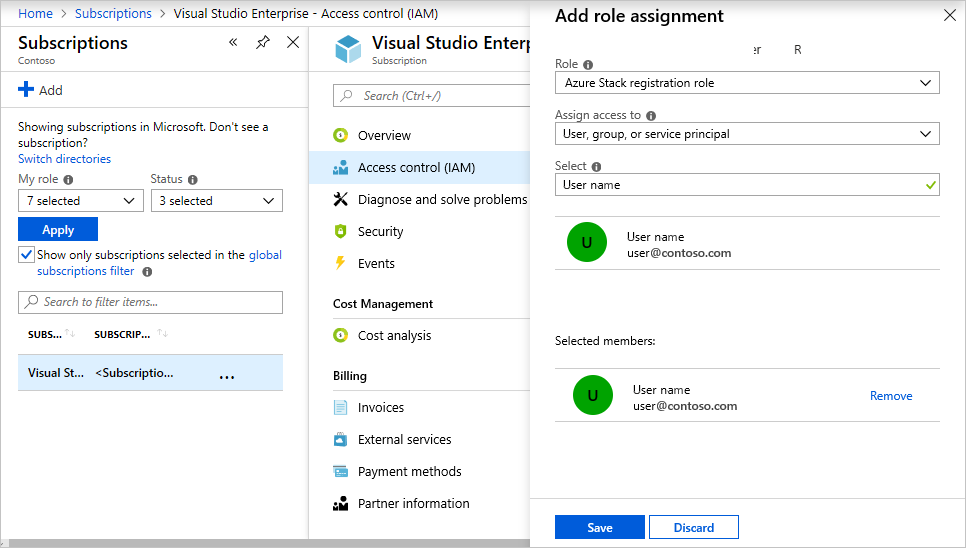

Назначение пользователя роли для регистрации

После создания пользовательской роли для регистрации назначьте ее учетной записи пользователя, которая будет использоваться для регистрации Azure Stack Hub.

Войдите с помощью учетной записи с достаточным разрешением на подписку Azure, чтобы делегировать права, такие как владелец или администратор доступа пользователей.

В подписках выберите элемент управления доступом (IAM) > Добавить назначение ролей.

В роли выберите созданную пользовательскую роль: роль регистрации Azure Stack Hub.

Выберите пользователей, которых хотите назначить роли.

Щелкните Сохранить, чтобы назначить выбранных пользователей роли.

Дополнительные сведения об использовании настраиваемых ролей см. в статье Управление доступом с помощью RBAC и портала Azure.