Использование EAP-TLS

Внимание

Это документация по Azure Sphere (устаревшая версия). Служба Azure Sphere (устаревшая версия) выходит на пенсию 27 сентября 2027 г., и к этому времени пользователи должны перейти в Azure Sphere (интегрированная). Используйте селектор версий, расположенный над toC, чтобы просмотреть документацию по Azure Sphere (интегрированная).

Azure Sphere поддерживает использование расширяемого протокола проверки подлинности / протокола TLS (EAP-TLS) при подключении к сетям Wi-Fi. EAP-TLS не поддерживается через Ethernet.

EAP-TLS для Wi-Fi — это стандартный метод проверки подлинности в сценариях, ориентированных на безопасность. Он обеспечивает значительно большую безопасность, чем использование пароля SSID в качестве глобального секрета, но требует дополнительных ресурсов, чтобы убедиться, что устройство Azure Sphere и сеть правильно настроены и прошли проверку подлинности.

Спецификация протокола EAP-TLS подробно описан в спецификации RFC 5216. ОС Azure Sphere не реализует протокол EAP-TLS напрямую. Вместо этого она содержит компонент с открытым исходным кодом wpa_supplicant, который реализует протокол.

Терминология

Точка доступа (AP): сетевое оборудование, позволяющее другим устройствам Wi-Fi подключаться к проводной сети.

Сертификат: открытый ключ и другие метаданные, подписанные ЦС.

Центр сертификации (ЦС): сущность, которая подписывает и выдает цифровые сертификаты.

Сертификат ЦС: корневой сертификат ЦС, к которому цепочки сертификатов проверки подлинности сервера RADIUS. Этот открытый ключ может храниться на устройстве Azure Sphere.

Сертификат клиента: сертификат и закрытый ключ, используемые для проверки подлинности в сети. Сертификат клиента и его парный закрытый ключ хранятся на устройстве Azure Sphere.

Пара ключей: криптографически привязанный набор ключей. Во многих сценариях "пара ключей" — это открытый ключ и закрытый ключ, однако в сценарии Azure Sphere EAP-TLS пара ключей означает сертификат клиента и его закрытый ключ.

Закрытый ключ: ключ, который не должен быть предоставлен любой сущности, кроме доверенного владельца.

Инфраструктура открытых ключей (PKI): набор ролей, политик, оборудования, программного обеспечения и процедур, необходимых для создания, управления, распространения, использования, хранения и отзыва цифровых сертификатов и управления шифрованием открытого ключа.

Служба пользователей удаленной проверки подлинности (RADIUS): сетевой протокол, который работает с портом 1812 и обеспечивает централизованное управление проверкой подлинности, авторизацией и учетом (AAA или Triple A) для пользователей, которые подключаются к сетевой службе и используют ее. Сервер RADIUS получает данные проверки подлинности от клиента, проверяет его, а затем предоставляет доступ к другим сетевым ресурсам.

Rivest-Shamir-Adleman (RSA): открытая криптосистема, основанная на RFC 3447.

Запрос: беспроводной клиент. Устройство Azure Sphere является запрашивающим устройством.

Общие сведения о проверке подлинности EAP-TLS

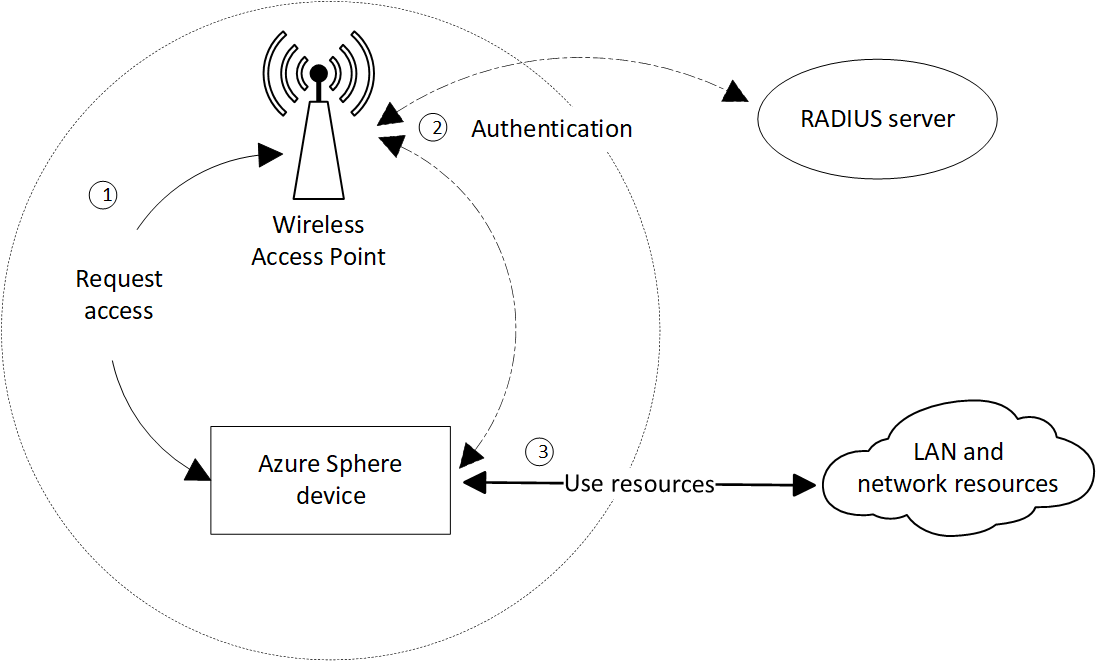

На схеме ниже показан процесс, в котором устройство Azure Sphere использует протокол EAP-TLS для проверки подлинности.

Когда устройству Azure Sphere требуется доступ к сетевому ресурсу, он связывается с точкой доступа к беспроводной сети (AP). После получения запроса точка доступа запрашивает удостоверение устройства, а затем обращается к серверу RADIUS, чтобы инициировать процедуру проверки подлинности. При обмене данными между точкой доступа и устройством используется протокол инкапсуляции EAP по локальной сети (EAPOL).

Точка доступа перекодирует сообщения EAPOL в формат RADIUS и передает их на сервер RADIUS. Сервер RADIUS предоставляет службы проверки подлинности в сети, используя порт 1812. Устройство Azure Sphere и сервер RADIUS выполняют процесс проверки подлинности через точку доступа, которая передает сообщения между ними. После завершения проверки подлинности сервер RADIUS отправляет на устройство сообщение о состоянии. Если проверка подлинности окажется успешной, сервер откроет порт для устройства Azure Sphere.

После успешной проверки подлинности устройство Azure Sphere может получить доступ к другим сетевым ресурсам и ресурсам Интернета.

В статьях Проверка подлинности сервера и Проверка подлинности устройства процесс проверки подлинности описан более подробно.

Аутентификация сервера

Проверка подлинности сервера — это первый шаг при взаимной проверке подлинности EAP-TLS. При взаимной проверке подлинности не только сервер RADIUS проверяет подлинность устройства, но и устройство выполняет проверку подлинности сервера. Проверка подлинности сервера не является обязательной, но настоятельно рекомендуется настроить сеть и устройства для их поддержки. Проверка подлинности сервера гарантирует, что незаконный или фальшивый сервер не сможет нарушить безопасность сети.

Чтобы включить проверку подлинности сервера, сервер RADIUS должен иметь сертификат проверки подлинности сервера, подписанный центром сертификации. Сертификат проверки подлинности сервера находится в конце цепочки сертификатов сервера, который может дополнительно содержать промежуточный ЦС, и иногда завершается в корневом ЦС.

Когда устройство запрашивает доступ, сервер отправляет на устройство всю цепочку сертификатов. Azure Sphere не применяет проверку времени для сертификата или цепочки проверки подлинности сервера, так как устройство не может синхронизировать время ОС с допустимым источником времени, пока не пройдет проверку подлинности в сети. Если устройство настроено на доверие к корневому центру сертификации, который совпадает с корневым центром сертификации сервера, то проверяется удостоверение сервера. Если устройство не имеет соответствующего корневого ЦС, проверка подлинности сервера завершится сбоем и устройство не сможет получить доступ к сетевым ресурсам. Вы должны иметь возможность время от времени обновлять корневой ЦС на устройстве, как описано в статье Обновление корневого сертификата ЦС.

Проверка подлинности устройства

После завершения проверки подлинности сервера устройство отправляет свой сертификат клиента для установки своих учетных данных. Устройство также может передавать идентификатор клиента. Идентификатор клиента — это необязательная информация, которая может потребоваться при проверке подлинности в некоторых сетях.

Требования к успешной проверке подлинности устройства могут различаться в зависимости от настройки сети. Сетевому администратору может потребоваться дополнительная информация для подтверждения действительности устройств Azure Sphere. Независимо от конфигурации, необходимо иметь возможность время от времени обновлять сертификат устройства, как описано в разделе Обновление сертификата клиента.

Платформа Azure Sphere EAP-TLS

Платформа Azure Sphere EAP-TLS предоставляет следующие возможности для настройки сети и управления ею:

- Загрузка PEM-файла, который содержит сертификат клиента устройства и закрытый ключ для подключений Wi-Fi EAP/TLS.

- Настройка интерфейса Wi-Fi для использования EAP-TLS. PEM-файл, содержащий сертификат клиента устройства, должен находиться на устройстве.

- Подключение к существующей сети, не поддерживающей EAP-TLS, чтобы получить сертификат устройства и закрытый ключ, активируйте сеть с поддержкой EAP-TLS и подключитесь к сети с поддержкой EAP-TLS.

- Разрешение приложениям использовать сертификат проверки подлинности и аттестации устройства (DAA), используемый для HTTPS-подключений при проверке подлинности в хранилище сертификатов.

- API WifiConfig для управления сетями Wi-Fi.

- API Certstore для управления сертификатами.

За все остальные сетевые компоненты EAP-TLS отвечает администратор локальной сети.

Настройка сети с поддержкой EAP-TLS

За настройку сети с поддержкой EAP-TLS отвечает администратор сети. Администратор сети должен определить инфраструктуру открытых ключей и убедиться, что все сетевые компоненты соответствуют ее политикам. Настройка сети и конфигурация предусматривает следующие задачи:

- Настройка сервера RADIUS, получение и установка его сертификата ЦС, а также определение критериев для устройства, чтобы подтвердить его идентичность.

- Настройка устройства Azure Sphere с помощью корневого ЦС сервера RADIUS, чтобы они могли проверять подлинность сервера.

- Получите сертификат клиента и закрытый ключ для каждого устройства и загрузите их на устройство.

В статье Получение и развертывание сертификата EAP-TLS описывается получение и развертывание сертификата в различных сетевых сценариях.

Сертификат и закрытый ключ для проверки подлинности клиента должны быть созданы в формате PEM. Закрытый ключ может быть создан в синтаксисе PKCS1 или PKCS8 с паролем симметричного ключа или без него для закрытого ключа. Корневой сертификат ЦС также должен быть создан в формате PEM.

В следующей таблице перечислены сведения, используемые при настройке сети с поддержкой EAP-TLS для Azure Sphere.

| Позиция | Description | Сведения |

|---|---|---|

| Сертификат клиента | Подписанный сертификат ЦС, содержащий открытый ключ для сертификата клиента. Обязательный. | Максимальный размер: 8 КиБ Максимальная длина строки идентификатора: 16 символов |

| Закрытый ключ клиента | Закрытый ключ, связанный с сертификатом клиента. Обязательный. | Максимальный размер: 8 Kib RSA поддерживается; ключи ECC не поддерживаются |

| Пароль закрытого ключа клиента | Пароль, используемый для шифрования закрытого ключа клиента. Необязательно. | Минимальный размер: 1 байт Максимальный размер: 256 байт Пустая строка и строка со значениями NULL считаются одинаковыми |

| Client ID | Строка ASCII, которая передается на сервер RADIUS, и содержит дополнительные сведения об устройстве. Требуется для некоторых сетей с поддержкой EAP-TLS. | Максимальный размер: 254 байта Формат: user@domainname.com |

| Корневой сертификат ЦС | Корневой сертификат ЦС для сертификата проверки подлинности сервера RADIUS. Необходимо настроить на каждом устройстве. Необязательно, но настоятельно рекомендуется; обратитесь к администратору сети. | Максимальный размер: 8 КиБ Максимальная длина строки идентификатора: 16 символов |

Внимание

За все настройки инфраструктуры открытых ключей и сервера RADIUS для вашей сети, в том числе управление истечением срока действия сертификата, отвечаете вы.