Windows Server 2012 动态访问控制简介

一直以来,我们都在致力于减少您完成各种任务所需的步骤。Windows Server 2012 之所以能够成为一个出色的版本,其中一个重要的理由就是我们花费了大量时间听取客户的反馈,了解他们的使用情境和关注点。如果从技术/功能的角度来构建各个开发团队,那么团队间的合作将变得非常困难,因为帮助其他团队通常意味着必须放下自己手头的工作。正因为我们在客户需求及其业务场景上达成的共识,各个团队很乐意相互合作和提供帮助,所以能够实现高水平的技术集成和跨团队合作。当各个团队朝着一个共同的目标携手前进时,整个局面将发生天翻地覆的变化,各种难题都迎刃而解。今天的博文就将向您展示我们在这方面所取得的成就。

在数据安全或数据访问安全方面稍有涉猎的人都会了解这样一个事实,这就是传统的安全模型和机制不具备足够的灵活性,无法满足当今所面临的问题和情境。无论是满足合规性要求,降低数据外泄对企业产生的影响,还是管理超大规模的数据,当前的访问控制机制都有待改进,以便管理员和用户能够更加轻松地解决这些难题。Windows Server 2012 的动态访问控制功能由多个团队合作开发。我相信您会发现,与 Windows Server 2012 包含的许多其他功能一样,该功能对您来说正是雪中送炭。

如果您尚未下载测试版,请阅读本博文并观看附加的视频,然后根据自己的日程来安排该测试版的下载和试用。

本博文由文件服务器团队的项目经理 Nir Ben-Zvi 撰写。

--谨启! Jeffrey

大家好,我叫 Nir Ben-Zvi,在 Windows Server 团队中任职。今天,我将怀着激动的心情向大家介绍新的动态访问控制功能集。

我会深入浅出地为您介绍规划流程,探讨新的集中访问策略模型,并描述 Windows Server 2012 中内置的端到端文件服务器解决方案。我还将介绍我们所采用的增量开发模型,您无需将整个环境迁移到 Windows Server 2012 即可使用该功能集。此外,我还将谈及到在这个领域与合作伙伴的合作。

您可以在此处观看动态访问控制的概观演示。

引言

在当今日益复杂的 IT 环境中,数据在分布的系统上以惊人的速度生成,并通过五花八门的设备进行访问。因此,满足相关法规和标准的合规性要求,并防止业务关键数据和个人数据的泄露,成为了企业和 IT 部门面临的主要难题。控制用户的信息访问权限并生成针对特定信息的访问记录报告,对于实现数据合规性和泄露防护至关重要。

这也正是我们在数年前开始规划 Windows Server 2012 时观察到的情况。在规划期间,客户反馈中频繁出现的要点如下:

- 根据业务及合规性需要,集中管理对信息的访问

- 对信息的访问需要经过审核,以便满足合规性要求并用于分析

- 敏感信息应始终获得保护

- 内容所有者应该对自己的信息负起责任,IT 管理员不应事必躬亲

- 确保信息工作者的工作效率对于企业来说至关重要

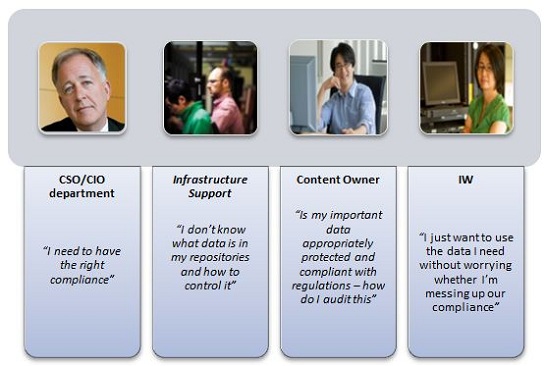

随后,我们针对企业不同岗位上的工作人员展开了调查,了解他们如何参与到满足数据合规性监管和业务要求的工作中,以便提供适当的技术和解决方案组合来帮助解决数据合规性难题。

最初牵涉其中的是负责确定业务及监管合规性需要的 CSO/CIO 办公室成员。接下来,负责管理系统的 IT 管理员和控制实际信息的企业所有者将加入这一行列。最后,企业希望尽可能降低对信息工作人员的影响(最好全无影响)。

为了帮助企业实现数据合规,我们最终决定将关注点集中在以下领域:

- 确定满足业务及合规性要求所需管理的信息

- 采用适当的信息访问策略

- 审核对信息的访问

- 加密信息

随后,我们将这些重点领域转换为一系列 Windows 功能,以便通过合作伙伴和基于 Windows 的解决方案提供数据合规性功能。

- 添加在 Active Directory 中配置集中访问和审核策略的功能。这些基于条件表达式的策略将考虑以下因素,以便帮助企业将业务需求转换为高效的策略执行,并大幅减少实施访问控制所需的安全分组:

- 用户 的 身份

- 他们正在使用的 设备 ,以及

- 正在访问的 数据

- 将声明集成至 Windows 身份验证 (Kerberos),这样用户及设备不仅可以通过安全分组,同时还将通过声明来描述,例如:“用户来自财务部门”和“用户的安全许可级别为高”

- 改进文件分类基础结构,允许企业所有者和用户标明(加标签)其数据,以便 IT 管理员能够根据标签分配策略。此功能可与根据内容及其他特征自动分类文件的文件分类基础结构结合使用

- 集成权限管理服务,以便自动保护(加密)服务器上的敏感数据,这样,即使信息离开服务器也仍将获得保护。

集中访问策略

您可以将集中访问策略视为企业在其服务器中部署的安全网。这些安全网策略可以强化(而非替代)应用于信息的本地访问策略(例如,自由选择的 ACL)。例如,如果针对某个文件的本地 DACL 允许特定用户访问该文件,但集中策略限制同一用户的访问,则用户将无法访问该文件(反之亦然)。

部署和实施集中访问策略的原因多种多样,并且可能来自企业的多个层级:

- 合规策略 :本策略与合规性和业务要求相关联,旨在保护对受管信息的正当访问。例如:仅允许特定分组的用户访问受到“US-EU 安全港”法规保护的信息。

- 部门授权策略 :企业中的每个部门都需要实施某些特殊的数据处理要求。这种情况在分布式企业中极为常见。例如:财务部门希望仅允许财务人员访问财务信息。

- 需知策略 :本策略确保基于需知原则而允许访问。例如:

- 供应商应仅能够访问和编辑从属于自己所参与项目的文件。

- 信息隔离对于金融机构至关重要,它们需要确保分析师和经纪人彼此无法访问对方的信息。

集中审核策略

集中审核策略是帮助企业保持安全性的利器。监管合规是安全审核的主要目标之一。SOX、HIPPA、PCI 等行业标准需要企业遵守与信息安全和隐私相关的一系列严格的规则。安全审计可帮助确立此类策略的存在(或缺失),并证明对这些标准的合规(或违规)。此外,安全审核可帮助检测异常行为,找出并弥补安全策略中的漏洞,并通过创建用于取证的用户行为记录来阻止不负责任的行为。

Windows Server 2012 允许管理员使用表达式创建审核策略,考虑用户正在访问的信息和用户的身份,以方便企业针对任意位置驻留的特定信息实施审核。这将使制订更加丰富、更具针对性且更加易于管理的审核策略成为可能。这些情境在此之前全部难以实现或根本无法实现。例如,您现在可以轻松创建如下所示的审核策略:

- 审核所有不具备高级安全许可,却尝试访问“高敏感度”信息的用户。

- 审核所有尝试访问其并未参与项目的相关文档的供应商。

这将有助于调节审核事件的数量并将范围限制在最具相关性的信息/用户上,以便您可以同时监控多台服务器的信息访问情况,同时不会生成难以管理的海量审核事件。

此外,审核事件中还会记录信息标签,以便事件收集机制提供如下所示的上下文报告:过去三个月内访问“高度敏感”信息的所有用户。

文件服务器解决方案

基于这一基础结构,我们为 Windows Server 2012 Active Directory、Windows Server 2012 文件服务器和 Windows 8 客户端构建了一整套基于 Windows 的端到端解决方案。该解决方案的功能包括:

- 通过自动和手动文件分类 识别数据 。

- 通过应用安全网集中访问策略,控制跨文件服务器的文件访问。例如,您可以控制哪些用户可以访问企业中的健康信息。

- 通过用于合规报告和取证分析的集中审核策略对文件服务器上的文件进行 访问审核 。例如,您可以找出在过去三个月内访问过高敏感度信息的用户。

- 通过自动对敏感的Microsoft Office 文档应用权限管理服务(RMS) 数据加密 。例如:您可以将 RMS 配置为加密所有包含健康保险携带和责任法案 (HIPAA) 信息的文档。

为了支持跨企业的多个文件服务器进行部署,我们还提供了支持跨多个服务器进行配置和报告的数据分类工具包。

您可以在此处下载数据分类工具包的当前测试版。

增量部署概念

增量部署是动态访问控制的核心设计原则之一。采用这一原则是为了确保您能够尽快开始使用该功能集,以解决有关信息访问和审核的目标业务问题。

借助 Windows Server 2012 文件服务器和升级的 Active Directory 域架构,您可以充分利用大部分动态访问控制功能。只需添加最少数量的 Windows Server 2012 域控制器,即可实现用户声明等功能。您对系统各部分进行的升级都将为您提供更多功能,但您可以根据自己的情况来设定升级频率。

合作伙伴解决方案

合作伙伴解决方案和业务线应用程序可以进一步利用针对动态访问控制的 Windows 基础设施投资,为使用 Active Directory 的企业创造巨大的价值。我们去年在 //build/ 大会上演示过的一些合作伙伴解决方案包括:

- 针对自动内容分类的数据泄露防护 (DLP) 集成

- 集中审核分析

- 通过集中访问策略进行权限管理服务(RMS) 授权

- 等等…

一些可能对您有所帮助的其他资源:

TechNet 手册(测试版):https://technet.microsoft.com/zh-cn/library/hh831717.aspx

数据分类工具包(测试版):https://connect.microsoft.com/site715

动手实验室:https://technet.microsoft.com/zh-cn/windowsserver/hh968267.aspx(使用动态访问控制来自动和集中保护数据)

MMS 2012 上的动态访问控制:https://channel9.msdn.com/posts/Dynamic-Access-Control-Demo-and-Interview

Nir Ben-Zvi