Работа с подозрительными действиями

Область применения: Advanced Threat Analytics версии 1.9

В этой статье объясняется, как работать с Advanced Threat Analytics.

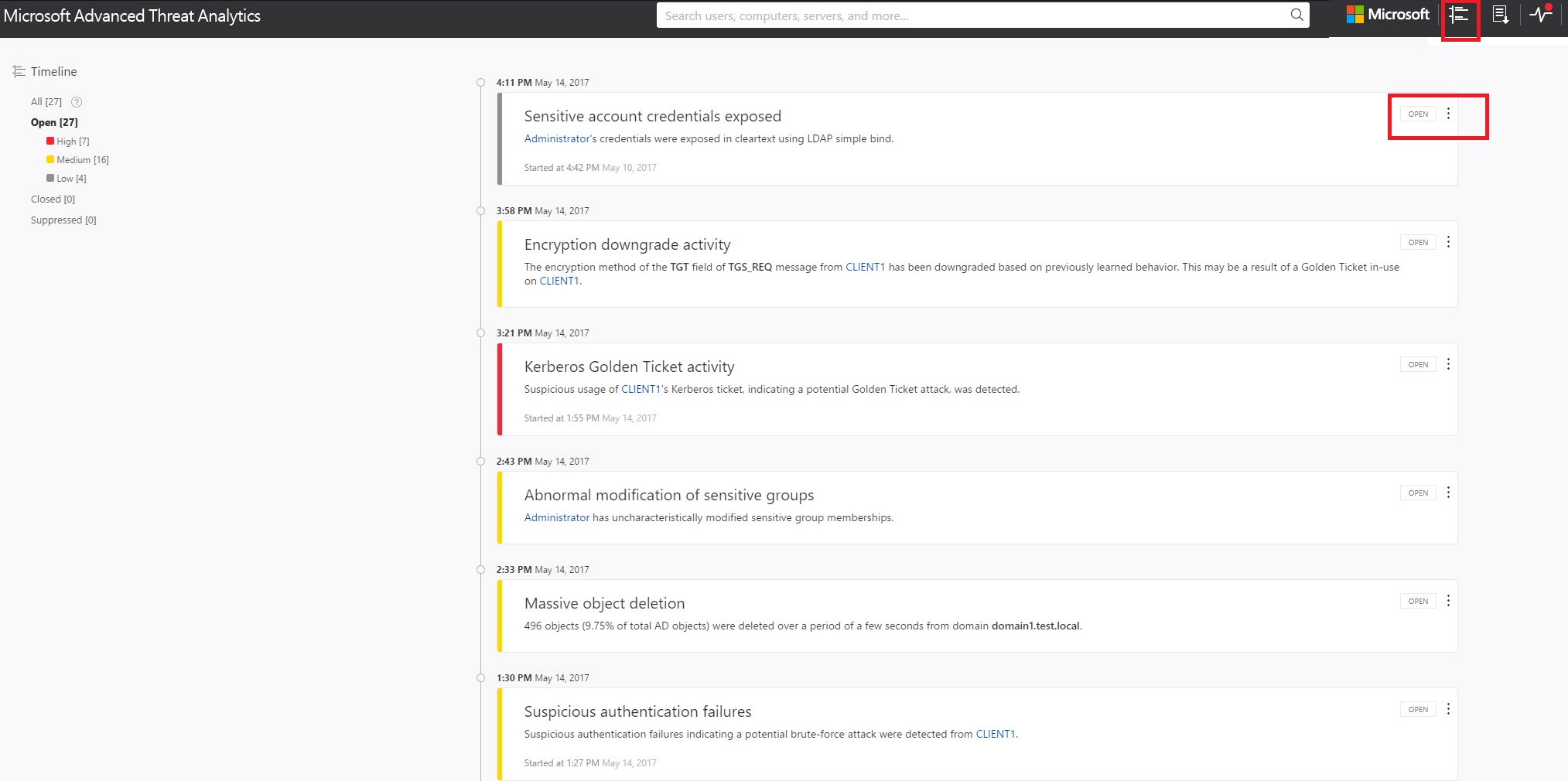

Проверка подозрительных действий в строке времени атаки

После входа в консоль ATA вы автоматически перейдете к открытой строке времени подозрительных действий. Подозрительные действия перечислены в хронологическом порядке с самыми новыми подозрительными действиями в верхней части временной строки. Каждое подозрительное действие содержит следующие сведения:

Задействованные сущности, включая пользователей, компьютеры, серверы, контроллеры домена и ресурсы.

Время и интервал времени подозрительных действий.

Серьезность подозрительного действия: высокий, средний или низкий.

Состояние: открыто, закрыто или подавлено.

Возможность

Поделитесь подозрительными действиями с другими пользователями в вашей организации по электронной почте.

Экспортируйте подозрительное действие в Excel.

Примечание.

- При наведении указателя мыши на пользователя или компьютер отображается мини-профиль сущности, который предоставляет дополнительные сведения о сущности и содержит количество подозрительных действий, с которыми связана сущность.

- Щелкнув сущность, вы перейдете к профилю сущности пользователя или компьютера.

Фильтр списка подозрительных действий

Чтобы отфильтровать список подозрительных действий, выполните следующие действия:

В области Фильтр по в левой части экрана выберите один из следующих параметров: Все, Открыть, Закрыть или Отключить.

Чтобы отфильтровать список, выберите Высокий, Средний или Низкий.

Серьезность подозрительных действий

Низкая

Указывает на подозрительные действия, которые могут привести к атакам, предназначенным для злоумышленников или программного обеспечения для получения доступа к данным организации.

Средний

Указывает на подозрительные действия, которые могут подвергнуть определенные удостоверения риску для более серьезных атак, которые могут привести к краже удостоверений или эскалации привилегий.

Высокий

Указывает на подозрительные действия, которые могут привести к краже удостоверений, эскалации привилегий или другим атакам с высоким воздействием.

Исправление подозрительных действий

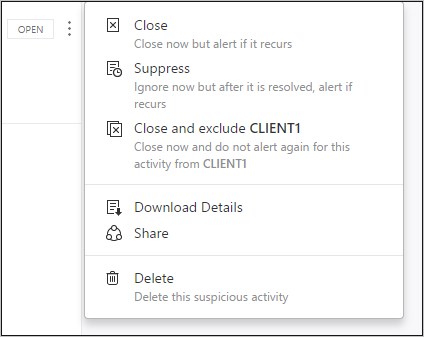

Состояние подозрительного действия можно изменить, щелкнув текущее состояние подозрительного действия и выбрав один из следующих вариантов Открыть, Подавлено, Закрыто или Удалено. Для этого щелкните три точки в правом верхнем углу определенного подозрительного действия, чтобы отобразить список доступных действий.

Состояние подозрительных действий

Открыть: в этом списке отображаются все новые подозрительные действия.

Закрыть. Используется для отслеживания подозрительных действий, которые вы определили, изучили и исправили для устранения.

Примечание.

Если одно и то же действие будет обнаружено снова в течение короткого периода времени, ATA может повторно открыть закрытое действие.

Подавление. Подавление действия означает, что вы хотите игнорировать его сейчас и получать оповещение только при наличии нового экземпляра. Это означает, что при наличии аналогичного оповещения ATA не открывает его. Но если оповещение останавливается в течение семи дней, а затем отображается снова, вы генерации оповещений снова.

Удалить. Если удалить оповещение, оно удаляется из системы, из базы данных, и вы НЕ сможете восстановить его. Щелкнув удалить, вы сможете удалить все подозрительные действия одного типа.

Исключить. Возможность исключить сущность из создания дополнительных оповещений определенного типа. Например, можно настроить ATA, чтобы исключить из оповещения определенной сущности (пользователя или компьютера) о подозрительных действиях определенного типа, например определенного администратора, который запускает удаленный код, или сканера безопасности, выполняющего разведку DNS. Помимо возможности добавлять исключения непосредственно в подозрительное действие, которое обнаруживается в строке времени, вы также можете перейти на страницу Конфигурация в раздел Исключения, а для каждого подозрительного действия вручную добавлять и удалять исключенные сущности или подсети (например, для pass-the-Ticket).

Примечание.

Страницы конфигурации могут быть изменены только администраторами ATA.