Подключение к клиенту Power BI и управление им в Microsoft Purview (тот же клиент)

В этой статье описывается, как зарегистрировать клиент Power BI в одном и том же сценарии, а также как проверить подлинность клиента и взаимодействовать с ним в Microsoft Purview. Дополнительные сведения о Microsoft Purview см. в вводной статье.

Примечание.

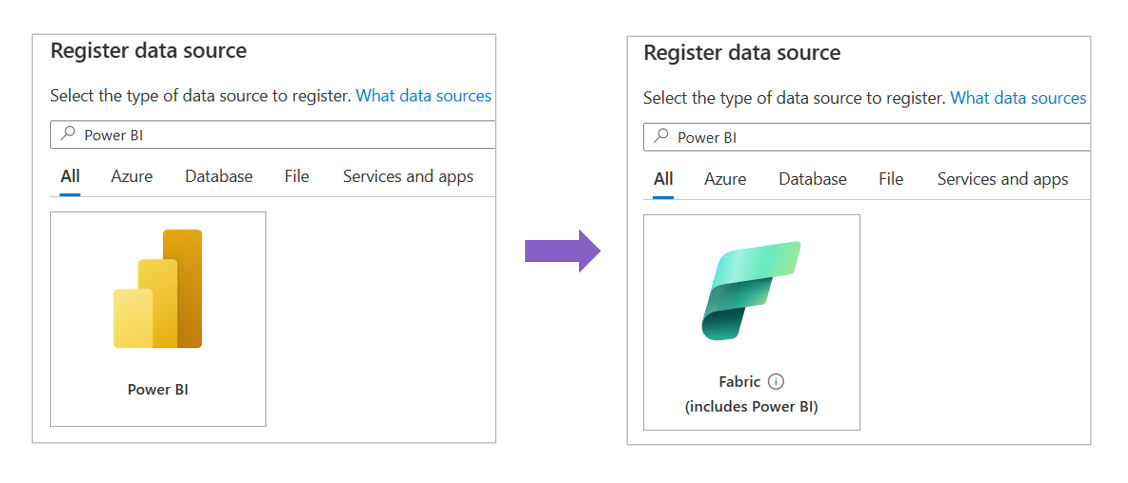

Источник данных Power BI в Microsoft Purview был переименован в Fabric во всех регионах. Вы по-прежнему можете использовать Power BI в качестве ключевое слово, чтобы быстро найти источник, чтобы зарегистрировать клиент Power BI и настроить проверку.

Начиная с 13 декабря 2023 г. сканирование клиентов Fabric, зарегистрированных в источнике данных Fabric в Microsoft Purview, будет записывать метаданные и происхождение из элементов Fabric, включая Power BI. Для включения сканирования элементов Fabric, кроме Power BI, для существующих проверок не требуется никаких действий по настройке. Клиенты Fabric и клиенты Power BI будут использовать один и тот же источник данных и одинаковый интерфейс для настройки проверок. Сведения о проверке клиента Fabric см. в документации по Fabric.

Поддерживаемые возможности

| Извлечение метаданных | Полная проверка | Добавочное сканирование | Сканирование с заданной областью | Классификация | Присвоение подписей | Политика доступа | Lineage | Общий доступ к данным | Интерактивное представление |

|---|---|---|---|---|---|---|---|---|---|

| Да | Да | Да | Да | Нет | Нет | Нет | Да | Нет | Да* |

* Элементы Power BI в клиенте Microsoft Fabric доступны в динамическом режиме.

При сканировании источника Power BI Microsoft Purview поддерживает:

Извлечение технических метаданных, включая:

- Рабочие области

- Панели мониторинга

- Отчеты

- Наборы данных, включая таблицы и столбцы

- Потоки данных

- Datamarts

Получение статического происхождения данных о связях ресурсов среди артефактов Power BI выше и ресурсов внешних источников данных. Дополнительные сведения см. в разделе Происхождение данных Power BI.

Список метаданных, доступных для Power BI, см. в документации по доступным метаданным.

Поддерживаемые сценарии для проверок Power BI

| Scenarios | Разрешен или запрещен общий доступ к Microsoft Purview | Открытый доступ к Power BI разрешен /запрещен | Параметр среды выполнения | Параметр проверки подлинности | Контрольный список развертывания |

|---|---|---|---|---|---|

| Общедоступный доступ с помощью Azure IR | Разрешено | Разрешено | Среда выполнения Azure | Управляемое удостоверение/ делегированная проверка подлинности/ субъект-служба | Проверка контрольного списка развертывания |

| Общедоступный доступ с локальной средой IR | Разрешено | Разрешено | Локальная среда выполнения | Делегированная проверка подлинности или субъект-служба | Проверка контрольного списка развертывания |

| Частный доступ | Denied | Разрешено | Управляемая среда ir виртуальной сети (только версия 2) | Управляемое удостоверение/ делегированная проверка подлинности/ субъект-служба | Проверка контрольного списка развертывания |

| Частный доступ | Разрешено | Denied | Локальная среда выполнения | Делегированная проверка подлинности или субъект-служба | Проверка контрольного списка развертывания |

| Частный доступ | Denied | Разрешено | Локальная среда выполнения | Делегированная проверка подлинности или субъект-служба | Проверка контрольного списка развертывания |

| Частный доступ | Denied | Denied | Локальная среда выполнения | Делегированная проверка подлинности или субъект-служба | Проверка контрольного списка развертывания |

Известные ограничения

- Если клиент Power BI защищен за частной конечной точкой, то локальные среды выполнения, поддерживаемые стандартом или kubernetes , являются единственными вариантами проверки.

- Делегированная проверка подлинности и субъект-служба являются единственными поддерживаемыми вариантами проверки подлинности, если во время проверки используется локальная среда выполнения интеграции.

- Если схема набора данных Power BI не отображается после сканирования, это связано с одним из текущих ограничений сканера метаданных Power BI.

- Пустые рабочие области пропускаются.

- Другие ограничения см. в разделе Ограничения Microsoft Purview.

Предварительные условия

Перед началом работы убедитесь, что у вас есть следующие предварительные требования:

Учетная запись Azure с активной подпиской. Создайте учетную запись бесплатно.

Активная учетная запись Microsoft Purview.

Параметры проверки подлинности

- Управляемое удостоверение

- Делегированная проверка подлинности

- Субъект-служба

Контрольный список развертывания

Используйте любой из следующих контрольных списков развертывания во время установки или для устранения неполадок в зависимости от сценария:

- Общедоступный доступ с помощью Azure IR

- Общедоступный доступ с локальной средой IR

- Частный доступ с управляемой виртуальной сетью IR (только версия 2)

- Частный доступ с локальной средой ir

Сканирование Power BI в одном клиенте с помощью Azure IR и управляемого удостоверения в общедоступной сети

Убедитесь, что учетные записи Power BI и Microsoft Purview находятся в одном клиенте.

Убедитесь, что идентификатор клиента Power BI введен правильно во время регистрации.

Убедитесь, что модель метаданных Power BI обновлена, включив сканирование метаданных.

С портал Azure проверьте, настроена ли учетная запись Microsoft Purview Сеть для общедоступного доступа.

В клиенте Power BI Администратор портале убедитесь, что клиент Power BI настроен на разрешение общедоступной сети.

В клиенте Microsoft Entra создайте группу безопасности.

В Microsoft Entra клиенте убедитесь, что MSI учетной записи Microsoft Purview является членом новой группы безопасности.

На портале Администратор клиента Power BI убедитесь, что для новой группы безопасности включен параметр Разрешить субъектам-службам использовать API администратора Power BI только для чтения.

Регистрация клиента Power BI

В этом разделе описывается, как зарегистрировать клиент Power BI в Microsoft Purview для сценария с тем же клиентом.

Выберите карту данных в области навигации слева.

Затем нажмите Зарегистрировать.

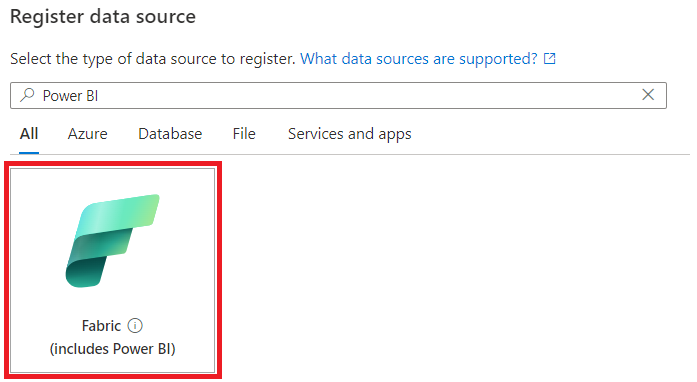

Выберите Структура в качестве источника данных. Он включает источники и ресурсы Power BI.

Присвойте источнику данных имя.

Имя должно содержать от 3 до 63 символов и содержать только буквы, цифры, символы подчеркивания и дефисы. Пробелы не допускаются.

По умолчанию система найдет клиент Fabric, который существует в том же Microsoft Entra клиенте.

Выберите коллекцию, в которой необходимо зарегистрировать источник.

Нажмите Зарегистрировать.

Сканирование Power BI для одного клиента

Совет

Чтобы устранить неполадки со сканированием, выполните указанные ниже действия.

- Убедитесь, что вы выполнили контрольный список развертывания для своего сценария.

- Ознакомьтесь с нашей документацией по устранению неполадок сканирования.

Проверка подлинности в клиенте Power BI

В Microsoft Entra клиенте, где расположен клиент Power BI:

В портал Azure найдите Microsoft Entra ID.

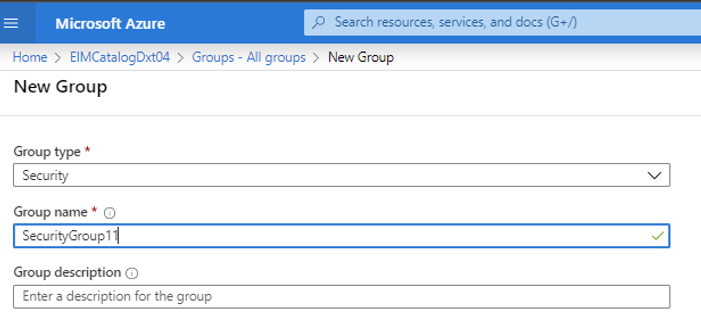

Создайте новую группу безопасности в Microsoft Entra ID, выполнив команду Создать базовую группу и добавьте участников с помощью Microsoft Entra ID.

Совет

Этот шаг можно пропустить, если у вас уже есть группа безопасности, которую вы хотите использовать.

Выберите Безопасность в качестве типа группы.

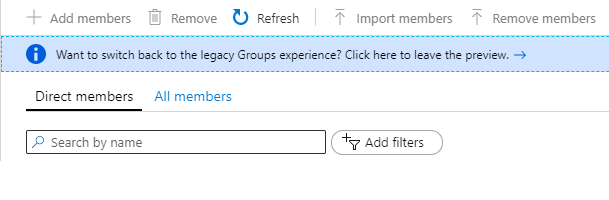

Добавьте соответствующего пользователя в группу безопасности:

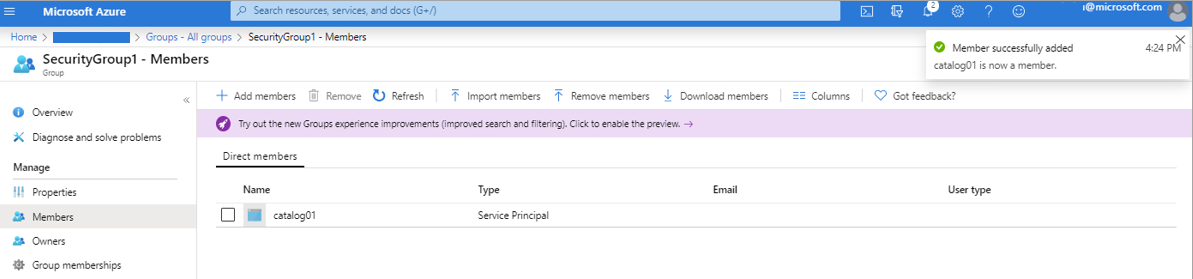

Если вы используете управляемое удостоверение в качестве метода проверки подлинности, добавьте управляемое удостоверение Microsoft Purview в эту группу безопасности. Выберите Участники, а затем + Добавить участников.

Если в качестве метода проверки подлинности используется делегированная проверка подлинности или субъект-служба , добавьте субъект-службу в эту группу безопасности. Выберите Участники, а затем + Добавить участников.

Найдите управляемое удостоверение Или субъект-службу Microsoft Purview и выберите его.

Вы увидите уведомление об успешном выполнении, показывающее, что оно было добавлено.

Связывание группы безопасности с клиентом Power BI

Войдите на портал администрирования Power BI.

Выберите страницу Параметры клиента .

Важно!

Вы должны быть Администратор Power BI, чтобы просмотреть страницу параметров клиента.

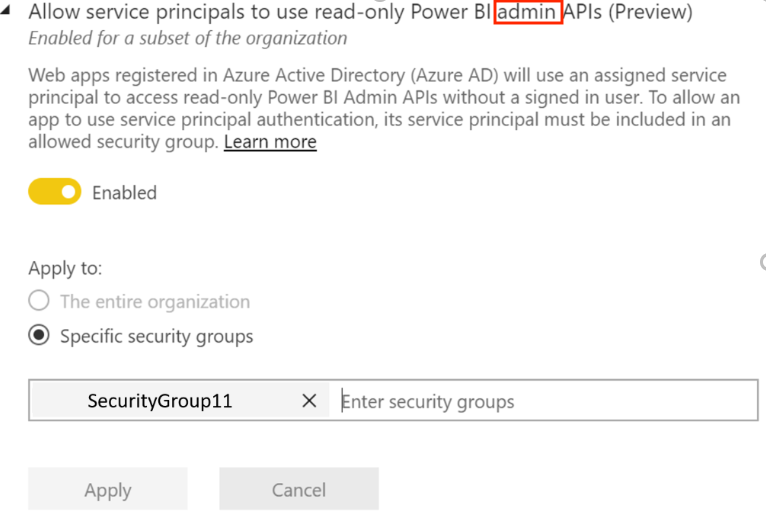

Выберите Администратор параметры> APIРазрешить субъектам-службам использовать API-интерфейсы администрирования Power BI (предварительная версия) только для чтения.

Выберите Определенные группы безопасности.

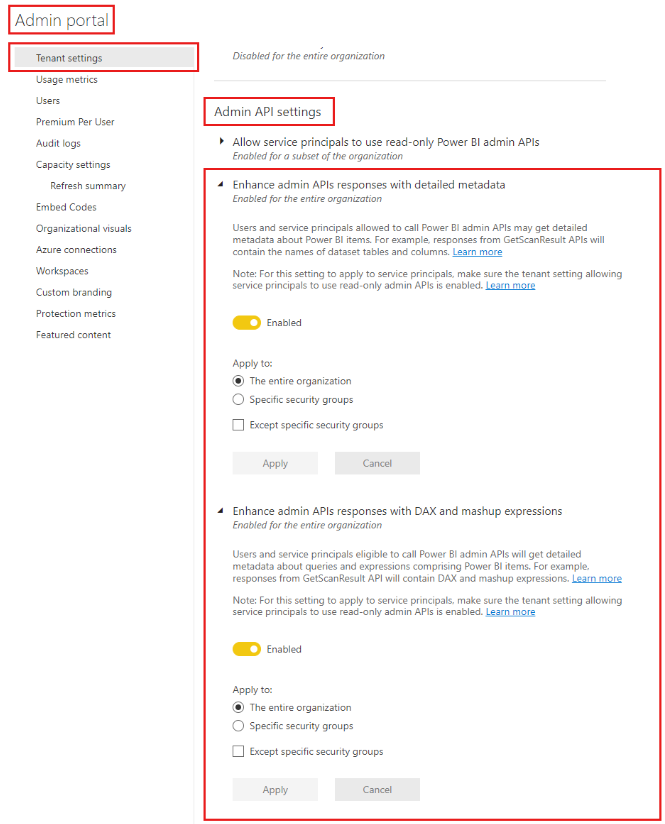

Выберите параметры API> АдминистраторРасширение ответов API администратора с помощью подробных метаданных и Улучшение ответов API администратора с помощью DAX и гибридных выражений> Включите переключатель, чтобы Схема данных Microsoft Purview автоматически обнаруживали подробные метаданные наборов данных Power BI в ходе сканирования.

Важно!

После обновления параметров API Администратор в клиенте Power Bi подождите около 15 минут, прежде чем зарегистрировать подключение для проверки и тестирования.

Предостережение

Если вы разрешаете созданной группе безопасности (с управляемым удостоверением Microsoft Purview в качестве участника) использовать API-интерфейсы администрирования Power BI только для чтения, вы также разрешаете ей доступ к метаданным (например, к именам панелей мониторинга и отчетам, владельцам, описаниям и т. д.) для всех артефактов Power BI в этом клиенте. После извлечения метаданных в Microsoft Purview разрешения Microsoft Purview, а не разрешения Power BI, определяют, кто может видеть эти метаданные.

Примечание.

Группу безопасности можно удалить из параметров разработчика, но извлеченные ранее метаданные не будут удалены из учетной записи Microsoft Purview. При желании его можно удалить отдельно.

Создание сканирования для Однотенантной службы Power BI с помощью Azure IR и управляемого удостоверения

Это подходящий сценарий, если и Microsoft Purview, и клиент Power BI настроены так, чтобы разрешить общий доступ в параметрах сети.

Чтобы создать и запустить новую проверку, сделайте следующее:

В Microsoft Purview Studio перейдите к карте данных в меню слева.

Перейдите в раздел Источники.

Выберите зарегистрированный источник Power BI.

Выберите + Создать сканирование.

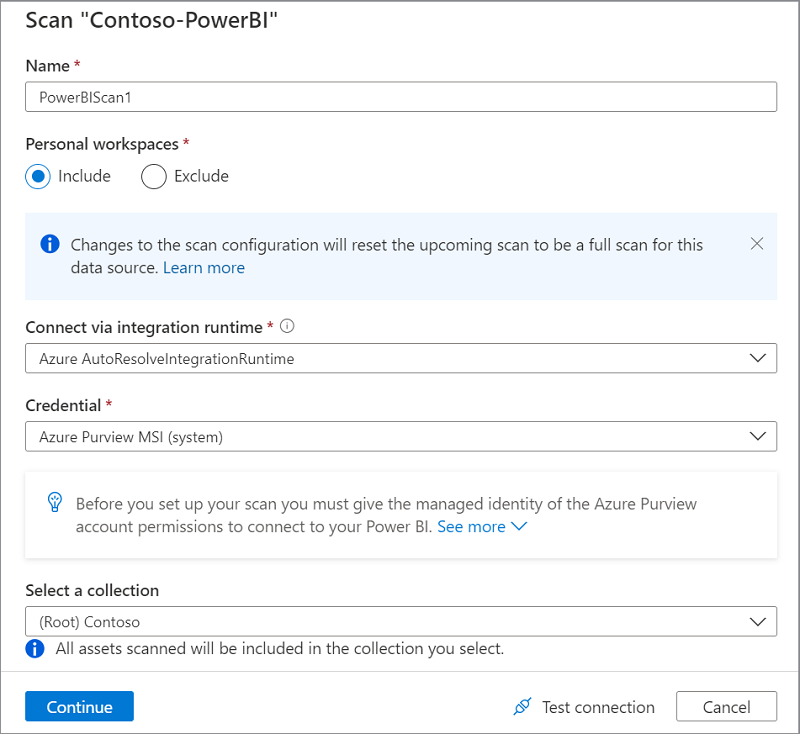

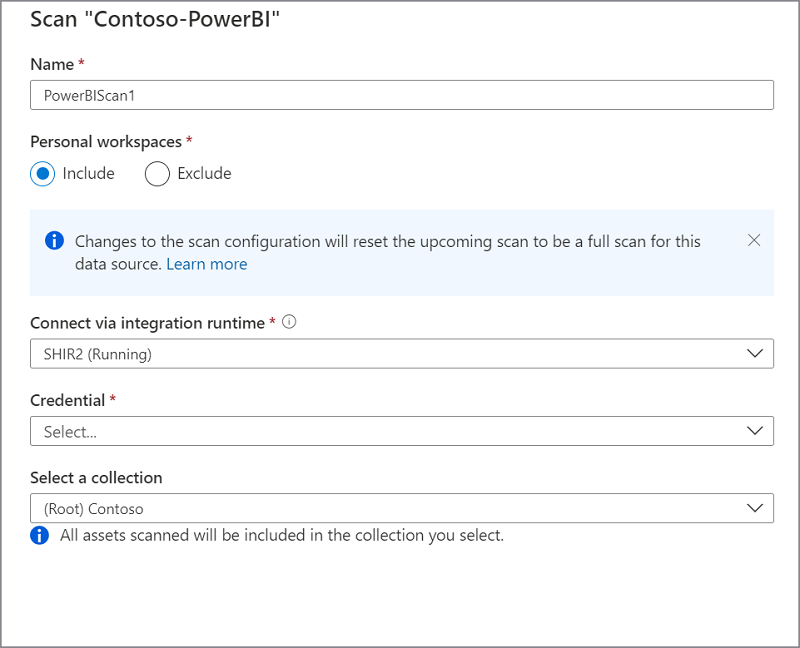

Присвойте сканированию имя. Затем выберите параметр для включения или исключения личных рабочих областей.

Примечание.

Переключение конфигурации сканирования на включение или исключение личной рабочей области приведет к запуску полной проверки источника Power BI.

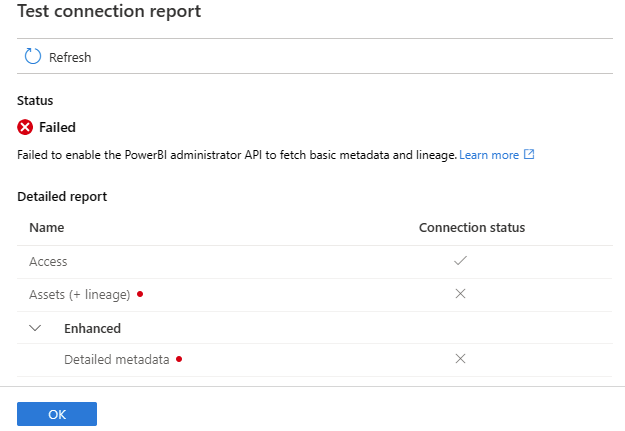

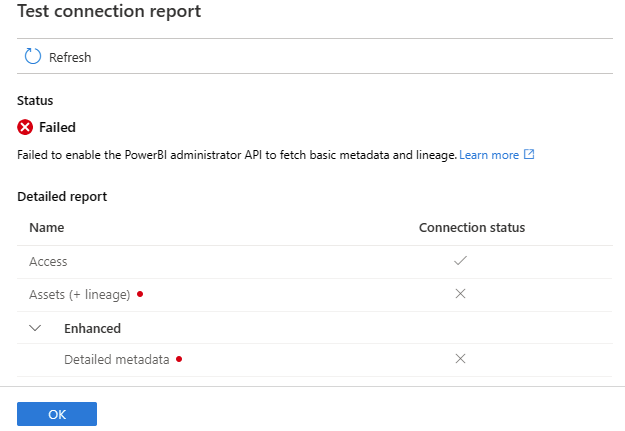

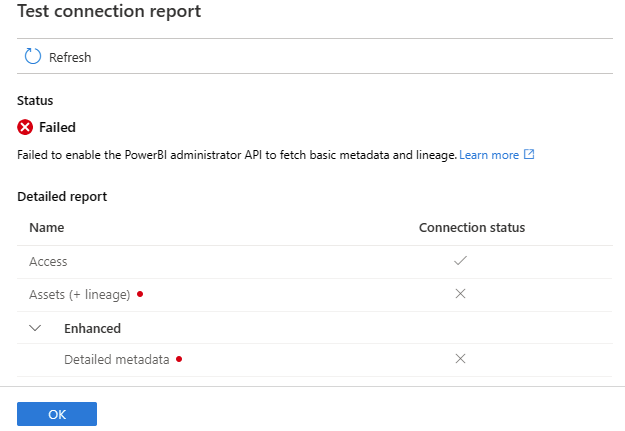

Выберите Проверить подключение , прежде чем переходить к дальнейшим действиям. Если не удалось проверить подключение , выберите Просмотреть отчет , чтобы просмотреть подробное состояние и устранить проблему.

- Доступ — состояние сбоя означает, что проверка подлинности пользователя завершилась сбоем. Сканирование с использованием управляемого удостоверения всегда будет проходить, так как проверка подлинности пользователя не требуется.

- Активы (+ происхождение) — состояние сбоя означает, что сбой авторизации Microsoft Purview — Power BI. Убедитесь, что управляемое удостоверение Microsoft Purview добавлено в группу безопасности, связанную с порталом администрирования Power BI.

- Подробные метаданные (расширенные) — состояние сбоя означает, что портал администрирования Power BI отключен для следующего параметра— Улучшение ответов API администратора с помощью подробных метаданных

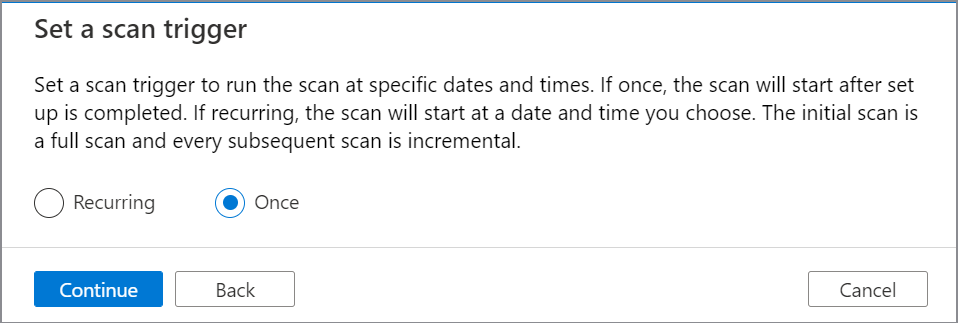

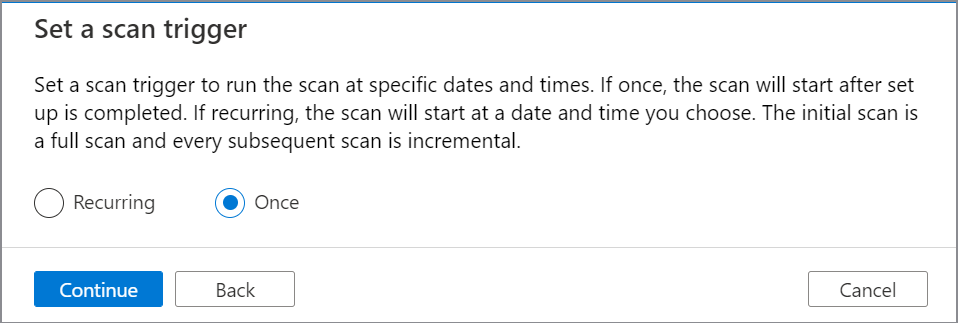

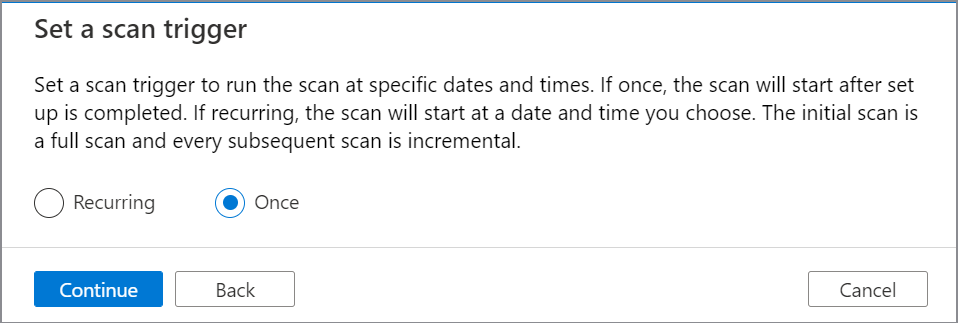

Настройка триггера сканирования. Параметры: Повторяющийся и Один раз.

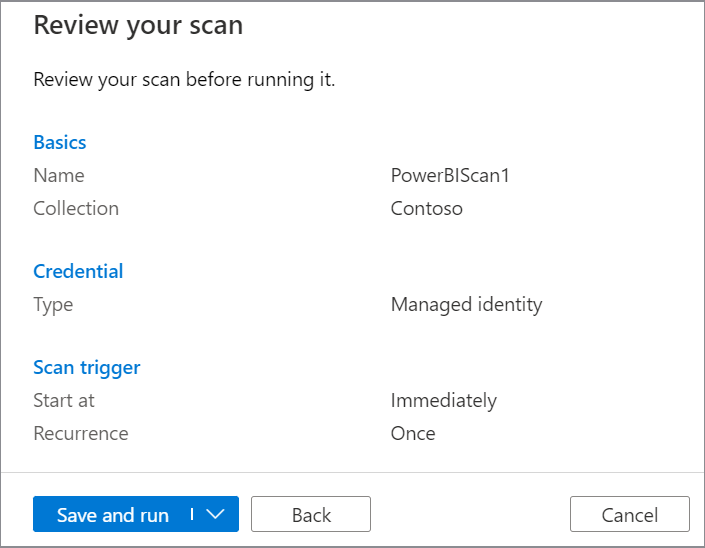

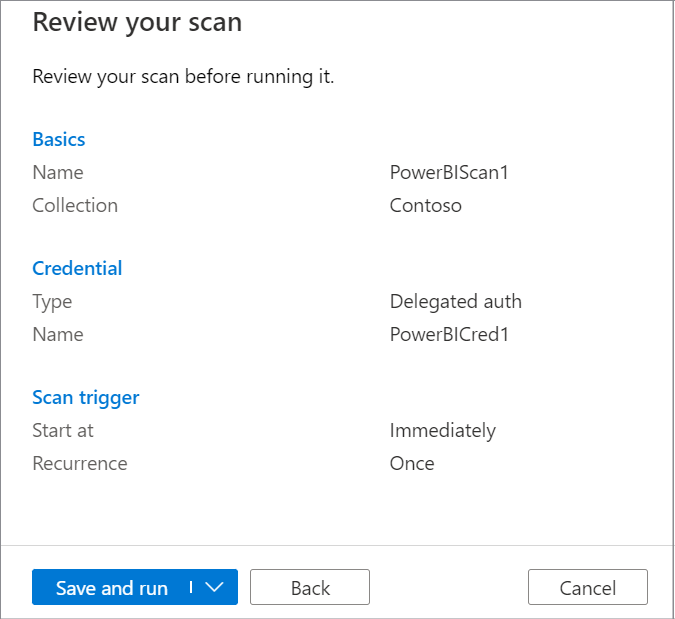

На вкладке Просмотр новой проверки выберите Сохранить и запустить , чтобы запустить проверку.

Создание сканирования для одного клиента с помощью локальной среды ir с субъектом-службой

Этот сценарий можно использовать, если Microsoft Purview и клиент Power BI настроены для использования частной конечной точки и запрета общедоступного доступа. Кроме того, этот параметр также применим, если Microsoft Purview и клиент Power BI настроены для предоставления общего доступа.

Дополнительные сведения о сети Power BI см. в статье Настройка частных конечных точек для доступа к Power BI.

Дополнительные сведения о параметрах сети Microsoft Purview см. в статье Использование частных конечных точек для учетной записи Microsoft Purview.

Чтобы создать и запустить новую проверку, сделайте следующее:

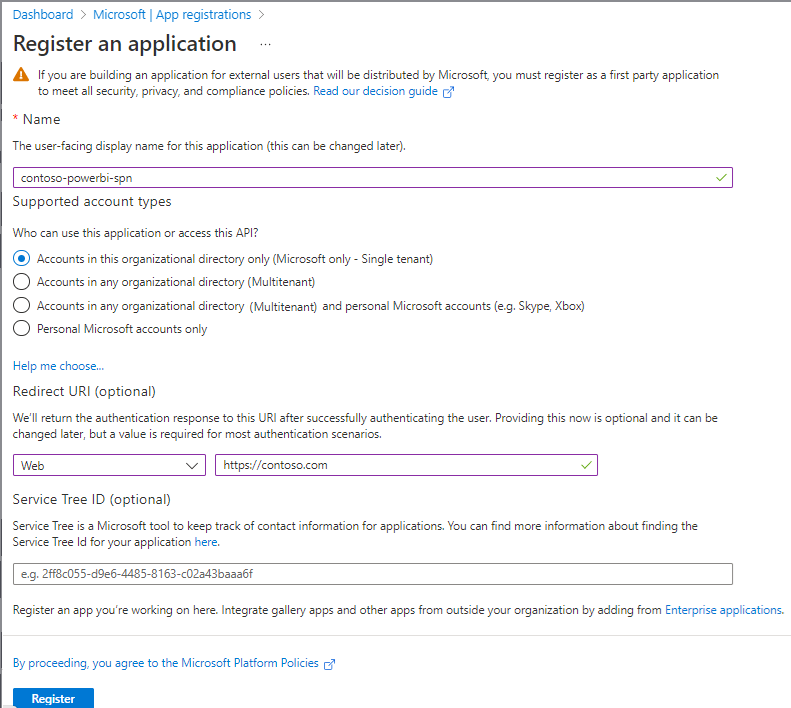

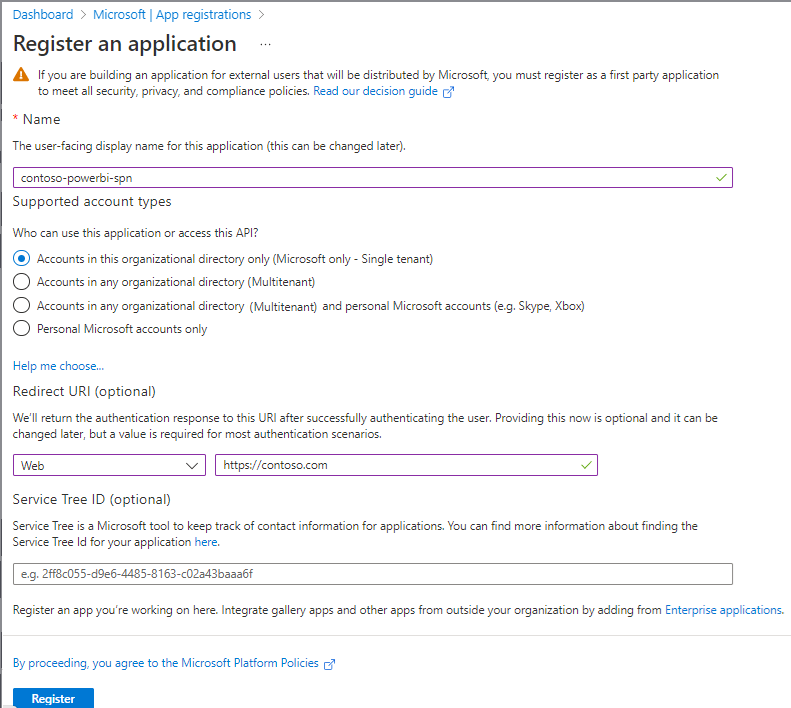

В портал Azure выберите Microsoft Entra ID и создайте регистрацию приложения в клиенте. Укажите URL-адрес веб-сайта в URI перенаправления. Сведения о URI перенаправления см. в этой документации из Microsoft Entra ID.

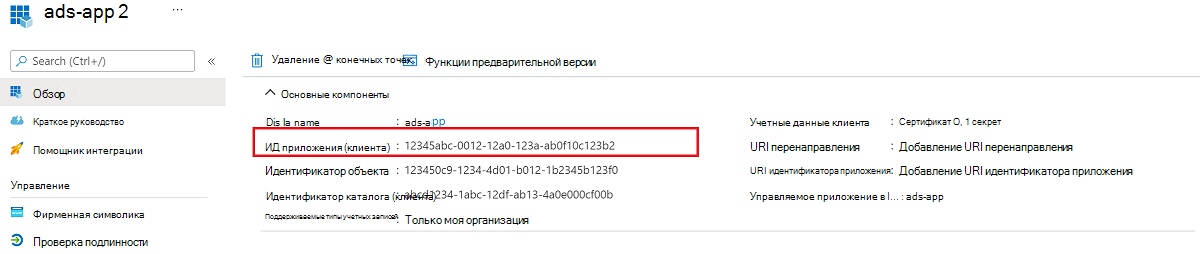

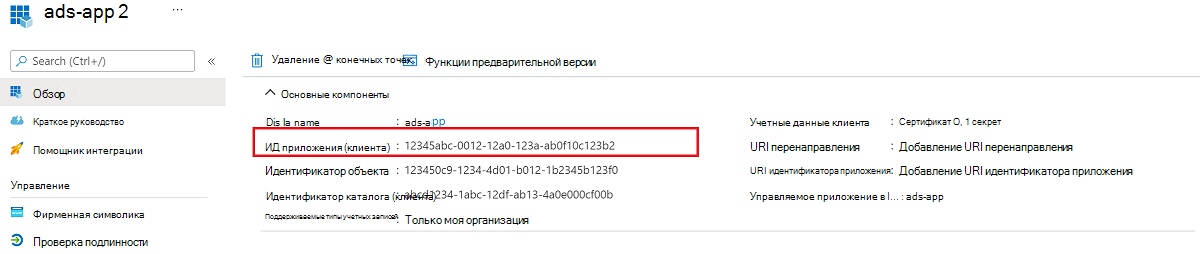

Запишите идентификатор клиента (идентификатор приложения).

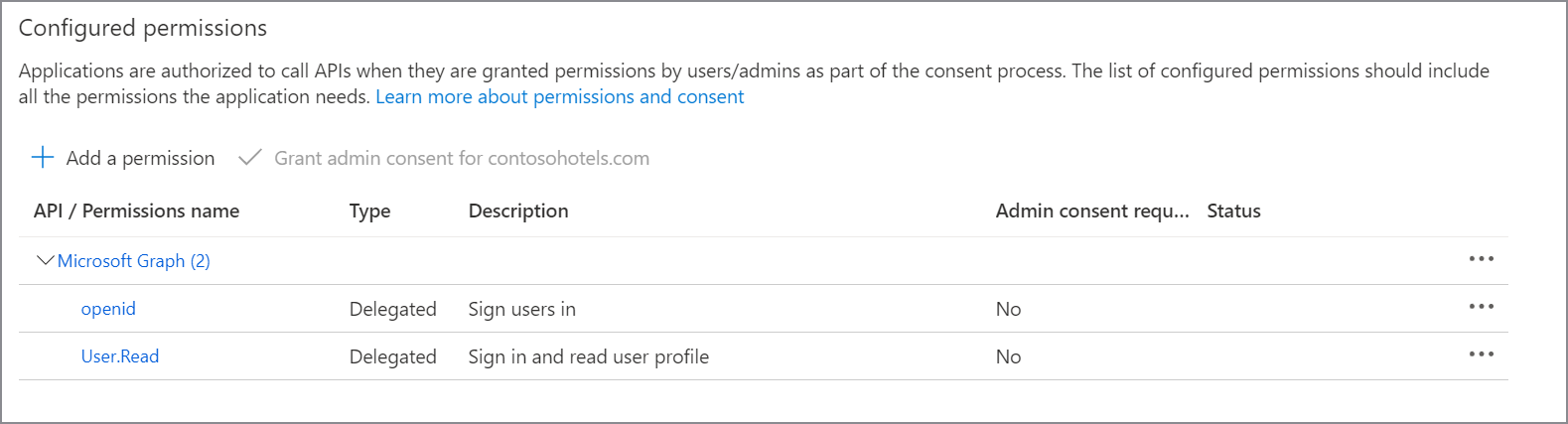

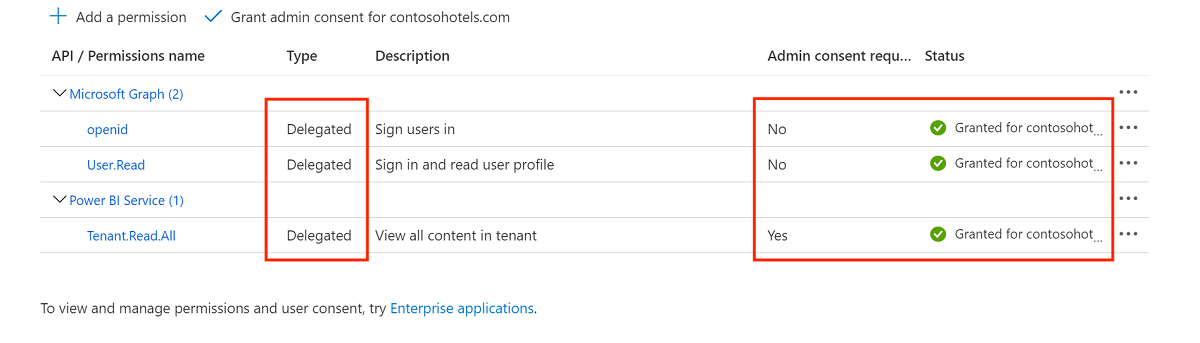

На панели мониторинга Microsoft Entra выберите только что созданное приложение, а затем выберите Регистрация приложения. В разделе Разрешения API назначьте приложению следующие делегированные разрешения:

- Microsoft Graph openid

- Microsoft Graph User.Read

В разделе Дополнительные параметры установите флажок Разрешить общедоступные клиентские потоки.

В разделе Сертификаты & секреты создайте новый секрет и сохраните его безопасно для дальнейших действий.

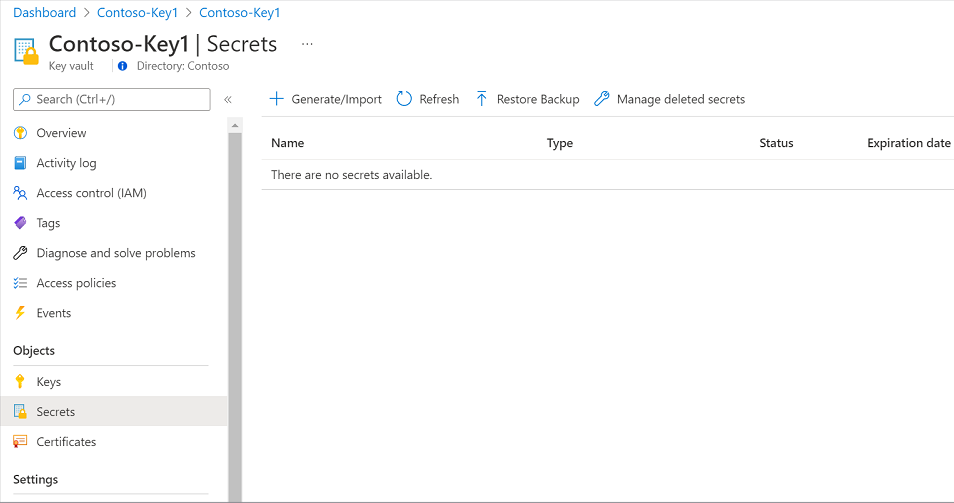

В портал Azure перейдите к хранилищу ключей Azure.

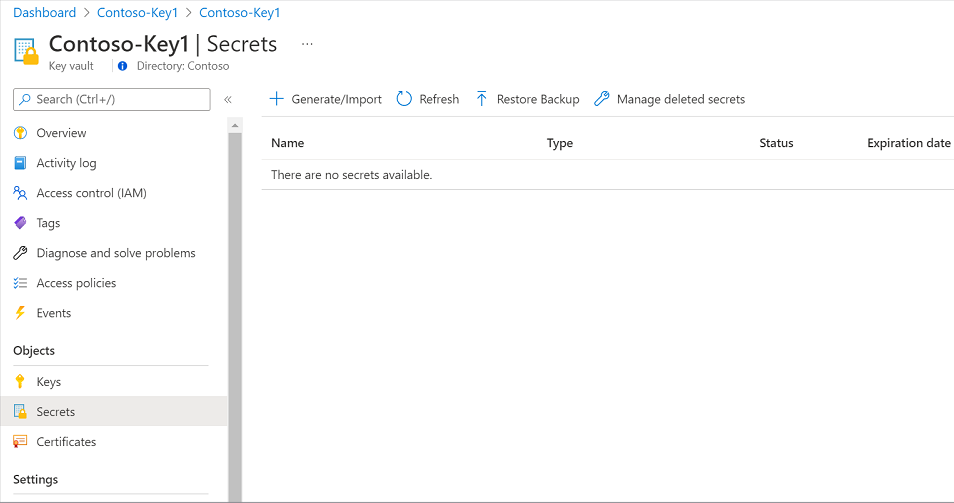

Выберите Параметры Секреты> и выберите + Создать и импортировать.

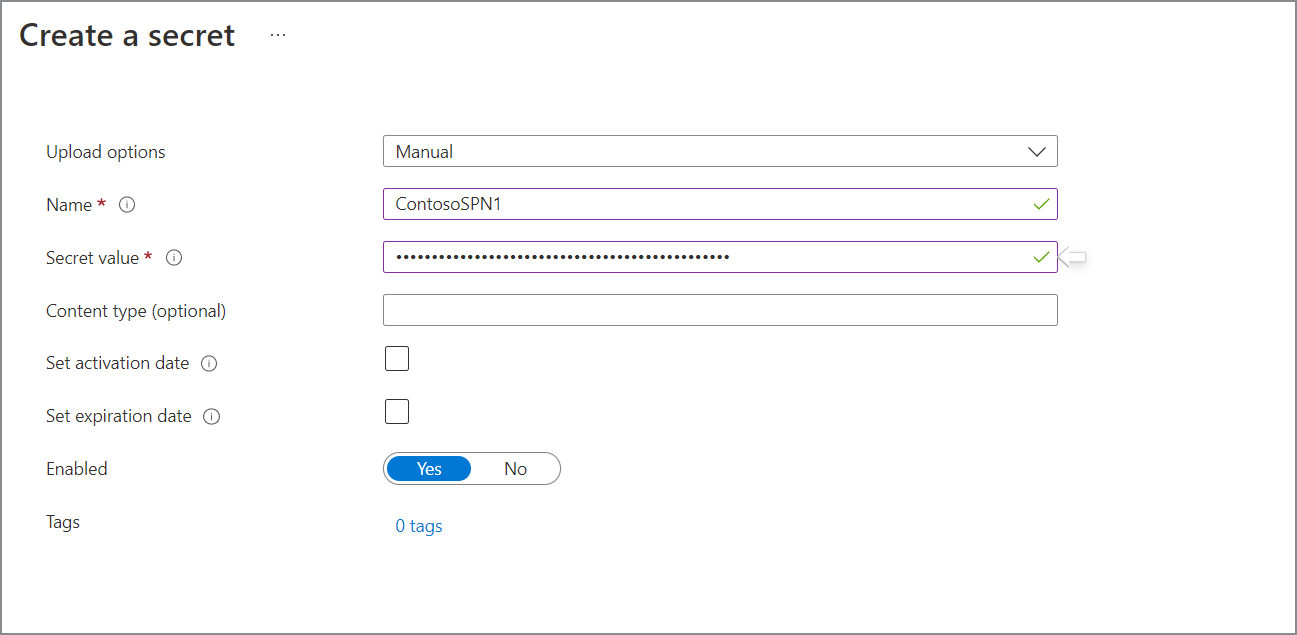

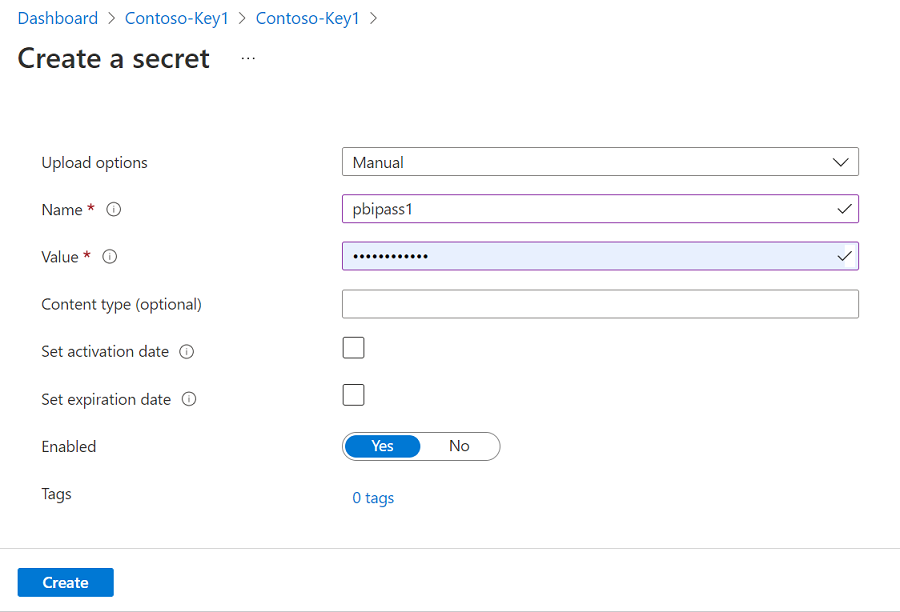

Введите имя секрета, а в поле Значение введите только что созданный секрет для регистрации приложения. Нажмите кнопку Создать , чтобы завершить.

Если хранилище ключей еще не подключено к Microsoft Purview, необходимо создать новое подключение к хранилищу ключей.

В Microsoft Purview Studio перейдите к карте данных в меню слева.

Перейдите в раздел Источники.

Выберите зарегистрированный источник Power BI.

Выберите + Создать сканирование.

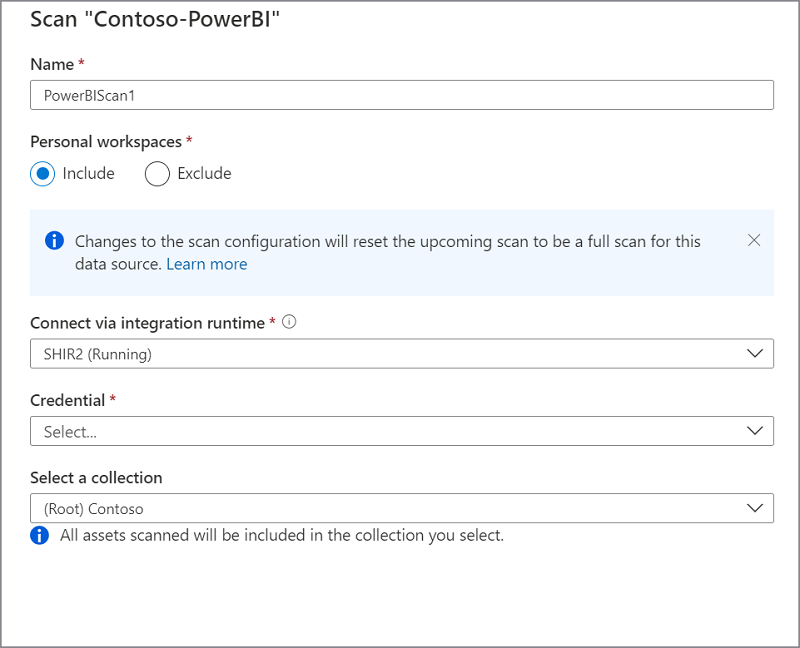

Присвойте сканированию имя. Затем выберите параметр для включения или исключения личных рабочих областей.

Примечание.

Переключение конфигурации сканирования на включение или исключение личной рабочей области приведет к запуску полной проверки источника Power BI.

Выберите локальную среду выполнения интеграции в раскрывающемся списке.

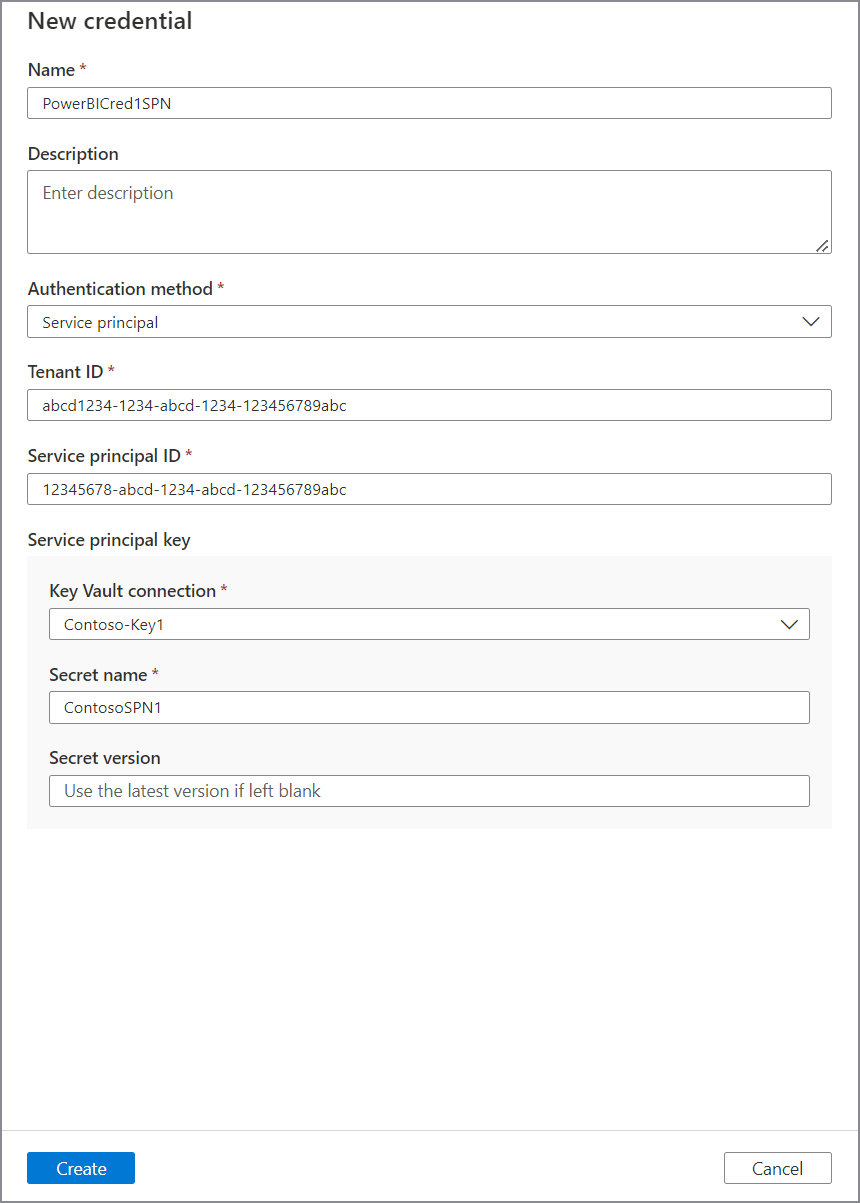

В поле Учетные данные выберите субъект-служба и нажмите + Создать , чтобы создать учетные данные.

Создайте учетные данные и укажите необходимые параметры:

- Имя: укажите уникальное имя учетных данных.

- Метод проверки подлинности: субъект-служба

- Идентификатор клиента: идентификатор клиента Power BI

- Идентификатор клиента. Используйте идентификатор клиента субъекта-службы (идентификатор приложения), созданный ранее.

Выберите Проверить подключение , прежде чем переходить к дальнейшим действиям. Если не удалось проверить подключение , выберите Просмотреть отчет , чтобы просмотреть подробное состояние и устранить проблему.

- Доступ — состояние сбоя означает, что проверка подлинности пользователя завершилась сбоем. Сканирование с использованием управляемого удостоверения всегда будет проходить, так как проверка подлинности пользователя не требуется.

- Активы (+ происхождение) — состояние сбоя означает, что сбой авторизации Microsoft Purview — Power BI. Убедитесь, что управляемое удостоверение Microsoft Purview добавлено в группу безопасности, связанную с порталом администрирования Power BI.

- Подробные метаданные (расширенные) — состояние сбоя означает, что портал администрирования Power BI отключен для следующего параметра— Улучшение ответов API администратора с помощью подробных метаданных

Настройка триггера сканирования. Параметры: Повторяющийся и Один раз.

На вкладке Просмотр новой проверки выберите Сохранить и запустить , чтобы запустить проверку.

Создание сканирования для одного клиента с помощью локальной среды ir с делегированной проверкой подлинности

Этот сценарий можно использовать, если Microsoft Purview и клиент Power BI настроены для использования частной конечной точки и запрета общедоступного доступа. Кроме того, этот параметр также применим, если Microsoft Purview и клиент Power BI настроены для предоставления общего доступа.

Дополнительные сведения о сети Power BI см. в статье Настройка частных конечных точек для доступа к Power BI.

Дополнительные сведения о параметрах сети Microsoft Purview см. в статье Использование частных конечных точек для учетной записи Microsoft Purview.

Чтобы создать и запустить новую проверку, сделайте следующее:

Создайте учетную запись пользователя в клиенте Microsoft Entra и назначьте ей роль Microsoft Entra Администратор структуры. Запишите имя пользователя и войдите, чтобы изменить пароль.

Назначьте пользователю правильную лицензию Power BI.

Перейдите в хранилище ключей Azure.

Выберите Параметры Секреты> и выберите + Создать и импортировать.

Введите имя секрета, а в поле Значение введите только что созданный пароль для пользователя Microsoft Entra. Нажмите кнопку Создать , чтобы завершить.

Если хранилище ключей еще не подключено к Microsoft Purview, необходимо создать новое подключение к хранилищу ключей.

Создайте регистрацию приложения в клиенте Microsoft Entra. Укажите URL-адрес веб-сайта в URI перенаправления.

Запишите идентификатор клиента (идентификатор приложения).

На панели мониторинга Microsoft Entra выберите только что созданное приложение, а затем выберите Регистрация приложения. Назначьте приложению следующие делегированные разрешения и предоставьте согласие администратора для клиента:

- Клиент службы Power BI.Read.All

- Microsoft Graph openid

- Microsoft Graph User.Read

В разделе Дополнительные параметры установите флажок Разрешить общедоступные клиентские потоки.

В Microsoft Purview Studio перейдите к карте данных в меню слева.

Перейдите в раздел Источники.

Выберите зарегистрированный источник Power BI.

Выберите + Создать сканирование.

Присвойте сканированию имя. Затем выберите параметр для включения или исключения личных рабочих областей.

Примечание.

Переключение конфигурации сканирования на включение или исключение личной рабочей области приведет к запуску полной проверки источника Power BI.

Выберите локальную среду выполнения интеграции в раскрывающемся списке.

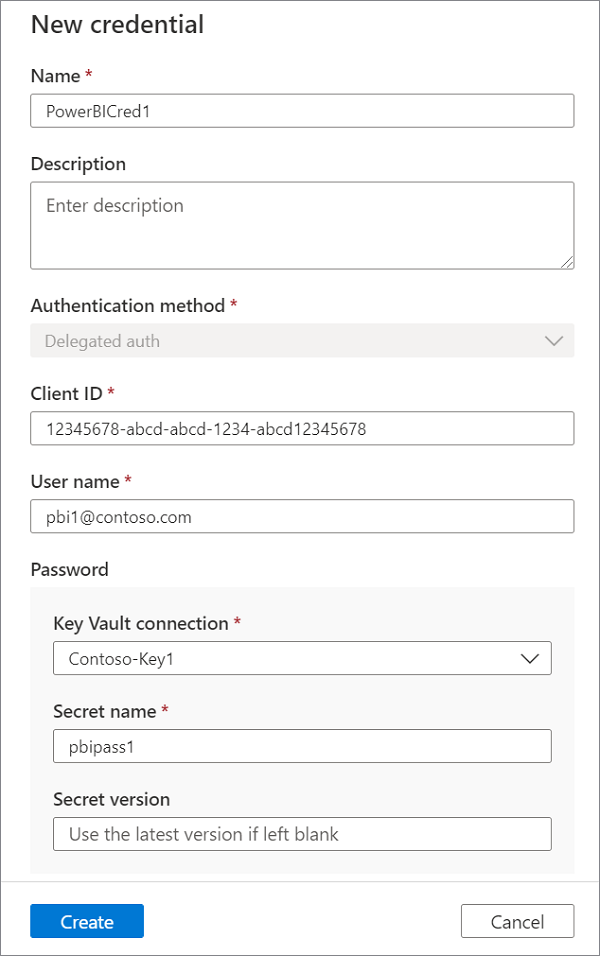

В поле Учетные данные выберите Делегированная проверка подлинности и нажмите + Создать , чтобы создать учетные данные.

Создайте учетные данные и укажите необходимые параметры:

- Имя: укажите уникальное имя учетных данных.

- Метод проверки подлинности: делегированная проверка подлинности

- Идентификатор клиента. Используйте идентификатор клиента субъекта-службы (идентификатор приложения), созданный ранее.

- Имя пользователя. Укажите имя пользователя администратора Fabric, созданного ранее.

- Пароль. Выберите соответствующее подключение к хранилищу ключей и имя секрета , в котором ранее был сохранен пароль учетной записи Power BI.

Выберите Проверить подключение , прежде чем переходить к дальнейшим действиям. Если не удалось проверить подключение , выберите Просмотреть отчет , чтобы просмотреть подробное состояние и устранить проблему.

- Доступ — состояние сбоя означает, что проверка подлинности пользователя завершилась сбоем. Сканирование с использованием управляемого удостоверения всегда будет проходить, так как проверка подлинности пользователя не требуется.

- Активы (+ происхождение) — состояние сбоя означает, что сбой авторизации Microsoft Purview — Power BI. Убедитесь, что управляемое удостоверение Microsoft Purview добавлено в группу безопасности, связанную с порталом администрирования Power BI.

- Подробные метаданные (расширенные) — состояние сбоя означает, что портал администрирования Power BI отключен для следующего параметра— Улучшение ответов API администратора с помощью подробных метаданных

Настройка триггера сканирования. Параметры: Повторяющийся и Один раз.

На вкладке Просмотр новой проверки выберите Сохранить и запустить , чтобы запустить проверку.

Область сканирования

Сейчас эта функция доступна в предварительной версии. Дополнительные условия использования предварительных версий Microsoft Azure включают дополнительные юридические условия, применимые к функциям Azure, которые находятся в бета-версии, в предварительной версии или еще не выпущены в общедоступной версии.

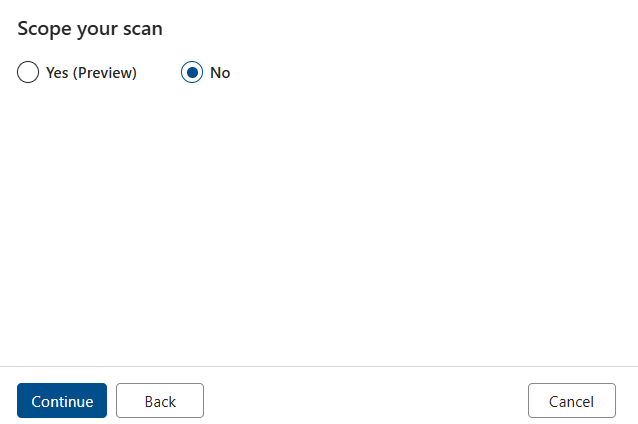

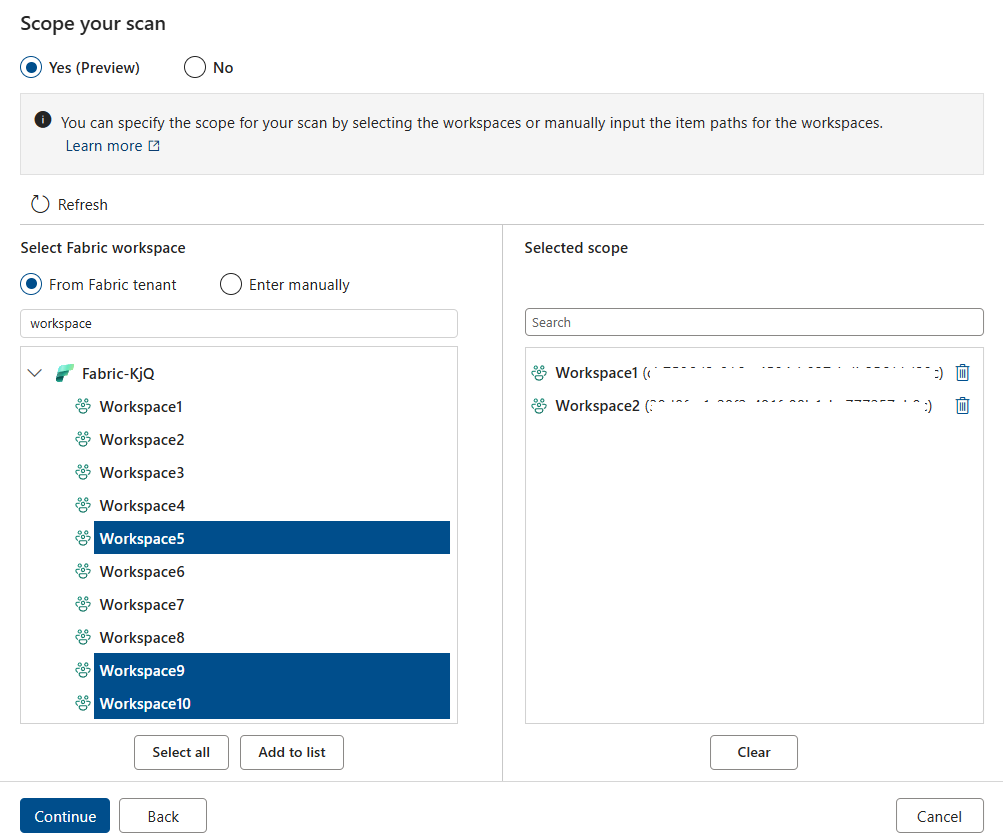

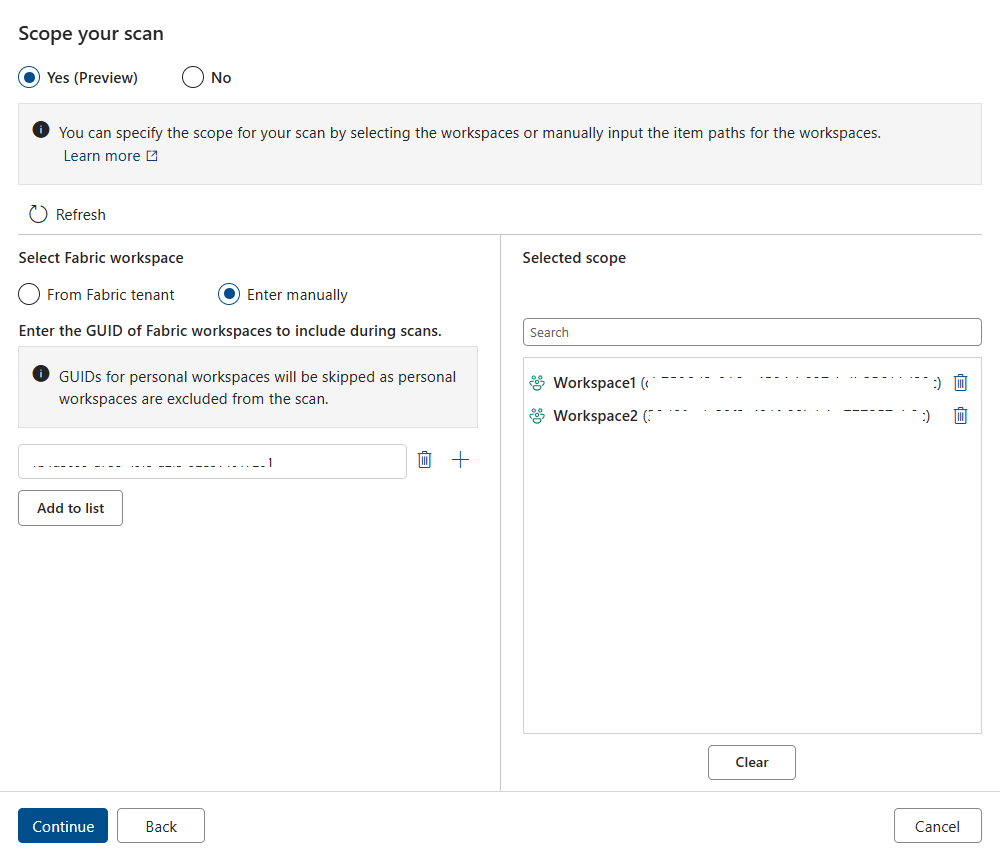

На этапе Определение области сканирования администраторы источников данных могут область проверки, указав рабочие области при необходимости. Администраторы источников данных могут выбрать из списка рабочих областей в клиенте или напрямую ввести идентификаторы GUID рабочей области, чтобы область проверки. Для использования сканирования с заданной областью не требуется дополнительное разрешение. Доступны два варианта. По умолчанию выбран параметр "Нет", и вы можете напрямую нажать кнопку "Продолжить", чтобы перейти к выполнению полной проверки, или выбрать "Да", чтобы включить возможности сканирования с заданной областью.

Если сканирование с заданной областью включено, вы увидите список существующих рабочих областей под клиентом слева (в настоящее время существует ограничение на то, что выбор пользовательского интерфейса поддерживает только менее 5000 рабочих областей). Вы можете выбрать рабочие области и добавить их в список справа. Если личная рабочая область настроена как "Включить", личные рабочие области будут отображаться в списке рабочих областей с префиксом "PersonalWorkspace". Вы можете напрямую щелкнуть рабочие области и нажать кнопку "Добавить в список", чтобы поместить рабочие области в список выбранных рабочих областей. В поле поиска можно ввести ключевое слово имени рабочей области или GUID рабочей области, чтобы отфильтровать выбранные рабочие области.

Вы также можете напрямую ввести GUID рабочей области и добавить его в список выбранных рабочих областей.

Примечание.

- Определение области сканирования путем выбора из Microsoft Fabric или клиента Power BI поддерживается только в том случае, если общее число рабочих областей меньше 5000 (будут учитываться личные рабочие области) или вам нужно переключиться на ввод guid guid рабочей области вручную, чтобы область сканирование.

- Вы можете переключаться между выбором рабочих областей в Microsoft Fabric или клиенте Power BI или вводом GUID рабочей области вручную, и входные данные будут объединены в один список выбранных рабочих областей.

- Microsoft Purview будет проверка, имеет ли введенный пользователем GUID правильный формат, но не будет проверка, представляет ли GUID допустимую рабочую область в Microsoft Fabric или клиенте Power BI. Если недопустимые идентификаторы GUID включены в проверку с заданной областью, проверка завершится с исключениями, и вы сможете найти недопустимые guid в журнале сканирования.

- Если личная рабочая область настроена как "Исключить", идентификаторы GUID для личных рабочих областей по-прежнему можно добавить в список выбранных рабочих областей, но они будут пропущены при проверке, и эти идентификаторы GUID будут включены в журнал сканирования.

- Если используется локальная среда выполнения интеграции, требуется версия 5.40.8836.1 и более поздних версий, и при проверке области поддерживается только ввод графических идентификаторов guid рабочей области вручную.

- Если используется управляемая среда выполнения интеграции виртуальной сети (версия 2), в проверке области поддерживается только ручной ввод идентификаторов GUID рабочей области.

Дальнейшие действия

Теперь, когда вы зарегистрировали источник, следуйте приведенным ниже руководствам, чтобы узнать больше о Microsoft Purview и ваших данных.