Гибридная современная проверка подлинности в случае Outlook для iOS и Android

Приложение Outlook для iOS и Android разработано как лучший способ взаимодействия с Microsoft 365 или Office 365 на мобильном устройстве с помощью служб Майкрософт для поиска, планирования и определения приоритетов в повседневной жизни и работе. Outlook обеспечивает безопасность, конфиденциальность и поддержку, необходимые при защите корпоративных данных с помощью таких возможностей, как Microsoft Entra условный доступ и политики защиты приложений Intune. В следующих разделах представлен обзор гибридной архитектуры современной проверки подлинности, необходимых компонентов для ее развертывания и способов безопасного развертывания Outlook для iOS и Android для локальных почтовых ящиков Exchange.

Архитектура Microsoft Cloud для пользователей гибридной среды Exchange Server

Приложение Outlook для iOS и Android работает при поддержке облака. Эта характеристика указывает на то, что интерфейс состоит из локально установленного приложения на базе безопасной и масштабируемой службы, работающей в Microsoft Cloud.

Для почтовых ящиков Exchange Server архитектура Outlook для iOS и Android встроена непосредственно в Microsoft Cloud, предоставляя клиентам дополнительные преимущества, такие как безопасность, конфиденциальность, встроенное соответствие требованиям и прозрачные операции, которые Корпорация Майкрософт фиксирует в Центре управления безопасностью Майкрософт и Центре управления безопасностью Azure.

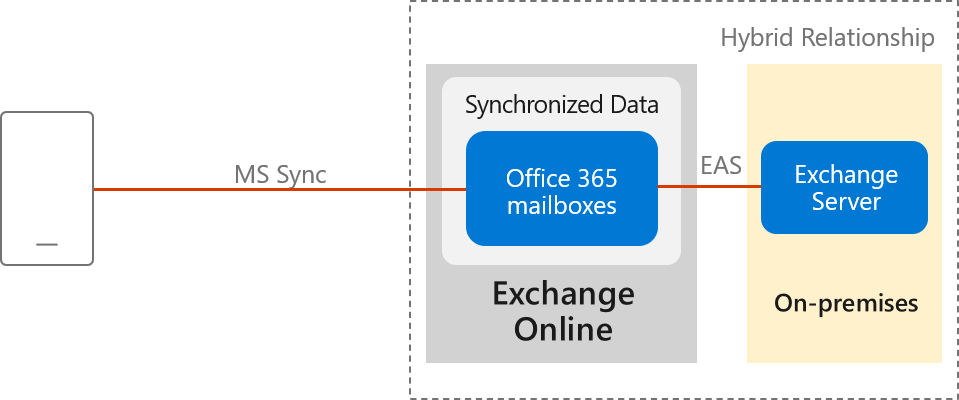

В архитектуре на основе Microsoft 365 или Office 365 Outlook для iOS и Android использует собственную технологию синхронизации майкрософт для синхронизации данных, которая защищена сквозным подключением, защищенным TLS, между Microsoft 365 или Office 365 и приложением.

Подключение Exchange ActiveSync (EAS) между Exchange Online и локальной средой обеспечивает синхронизацию локальных данных пользователей и включает четыре недели электронной почты, все данные календаря, все контактные данные и состояние вне офиса в клиенте Exchange Online. Эти данные автоматически удаляются из Exchange Online через 30 дней после удаления учетной записи в Microsoft Entra ID.

Синхронизация данных между локальной средой и Exchange Online происходит независимо от действий пользователя. Эта зависимость гарантирует, что мы можем быстро отправлять новые сообщения на устройства.

Обработка информации в Microsoft Cloud обеспечивает поддержку расширенных функций и возможностей, таких как категоризация электронных сообщений для сортировки почты, персонализированный интерфейс для путешествий и календаря, а также повышенную скорость поиска. Использование облака для интенсивной обработки и минимальное использование ресурсов пользовательских устройств повышают производительность и стабильность приложения. Наконец, он позволяет Outlook создавать функции, которые работают во всех учетных записях электронной почты, независимо от технологических возможностей базовых серверов (таких как различные версии Exchange Server, Microsoft 365 или Office 365).

В частности, эта новая архитектура включает следующие улучшения:

поддержка Enterprise Mobility + Security. Клиенты могут воспользоваться преимуществами Microsoft Enterprise Mobility + Security (EMS), включая Microsoft Intune и Microsoft Entra ID P1 или P2, чтобы включить условное доступ и Intune политики защиты приложений, которые контролируют и защищают корпоративные данные обмена сообщениями на мобильном устройстве.

Полностью на базе Microsoft Cloud. Данные локального почтового ящика синхронизируются в Exchange Online, что обеспечивает преимущества безопасности, конфиденциальности, соответствия требованиям и прозрачных операций, которые корпорация Майкрософт фиксирует в Центре управления безопасностью Майкрософт.

OAuth защищает пароли пользователей. Outlook использует гибридную современную проверку подлинности (OAuth) для защиты учетных данных пользователей. Гибридная современная проверка подлинности предоставляет Outlook безопасный механизм доступа к данным Exchange, не касаясь или не сохраняя учетные данные пользователя. При входе пользователь проходит проверку подлинности непосредственно на платформе удостоверений (Microsoft Entra ID или локальном поставщике удостоверений, например ADFS) и получает маркер доступа, который предоставляет Outlook доступ к почтовому ящику или файлам пользователя. Служба не имеет доступа к паролю пользователя в любой момент времени.

Уникальные идентификаторы устройств. Каждое подключение Outlook однозначно регистрируется в Microsoft Intune, поэтому им можно управлять как уникальным подключением.

Открывает новые функции в iOS и Android. Это обновление позволяет приложению Outlook воспользоваться преимуществами собственных функций Microsoft 365 или Office 365, которые сейчас не поддерживаются в локальной среде Exchange, например использовать полный поиск Exchange Online и папку "Входящие". Эти функции доступны только при использовании Outlook для iOS и Android.

Примечание.

Управление устройствами через локальный центр администрирования Exchange (EAC) невозможно. Для управления мобильными устройствами требуется Intune.

Средства управления безопасностью и аудитом данных, а также доступом к ним

Локальные данные синхронизируются с Exchange Online, и у пользователей возникают вопросы о том, как эти данные защищаются в Exchange Online. Шифрование в Microsoft Cloud описывает использование BitLocker для шифрования на уровне тома. Шифрование службы с помощью ключа клиента Microsoft Purview поддерживается в архитектуре Outlook для iOS и Android, но обратите внимание, что пользователю должна быть лицензия Office 365 корпоративный E5 (или соответствующие версии этих планов для государственных организаций или образования), чтобы назначить политику шифрования с помощью командлета set-mailuser.

По умолчанию у инженеров Майкрософт нет постоянных административных привилегий и нулевой постоянный доступ к содержимому клиентов в Microsoft 365 или Office 365. Элементы управления административным доступом обсуждают проверку персонала, проверку фона, блокировку и блокировку клиента и многое другое.

Документация iso Audited Controls on Service Assurance содержит состояние проверенных элементов управления на основе глобальных стандартов и правил информационной безопасности, реализованных Microsoft 365 и Office 365.

Поток подключения

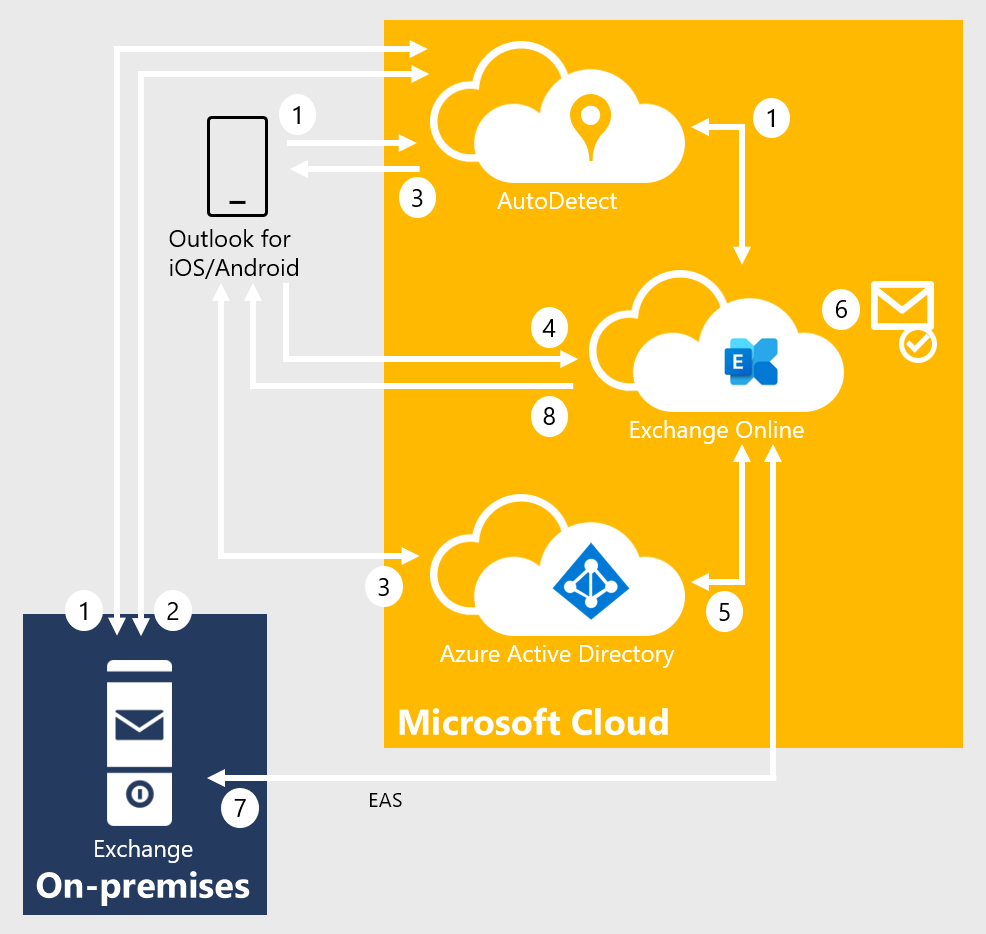

Когда в случае Outlook для iOS и Android используется гибридная современная проверка подлинности, применяется описанный ниже поток подключения.

Когда пользователь вводит свой электронный адрес, Outlook для iOS и Android подключается к службе AutoDetect. AutoDetect определяет тип почтового ящика путем запуска запроса автообнаружения для Exchange Online. Exchange Online определяет, что почтовый ящик пользователя является локальным, и возвращает отклик 302-redirect службе AutoDetect с URL-адресом локальной службы автообнаружения. AutoDetect запускает запрос к локальной службе автообнаружения, чтобы определить конечную точку ActiveSync для адреса электронной почты. URL-адрес, попробованный локально, аналогичен следующему примеру:

<https://autodiscover.contoso.com/autodiscover/autodiscover.json?Email=test%40contoso.com&Protocol=activesync&RedirectCount=3>.AutoDetect запускает подключение к локальному URL-адресу ActiveSync, возвращенному на шаге 1 выше, с пустым вызовом носителя. Запрос с пустым значением bearer сообщает локальной службе ActiveSync о том, что клиент поддерживает современную проверку подлинности. В ответ локальная служба ActiveSync отправляет отклик 401-challenge и включает заголовок WWW-Authenticate: Bearer. В заголовке WWW-Authenticate: Bearer находится значение authorization_uri, определяющее конечную точку Microsoft Entra, которая должна использоваться для получения маркера OAuth.

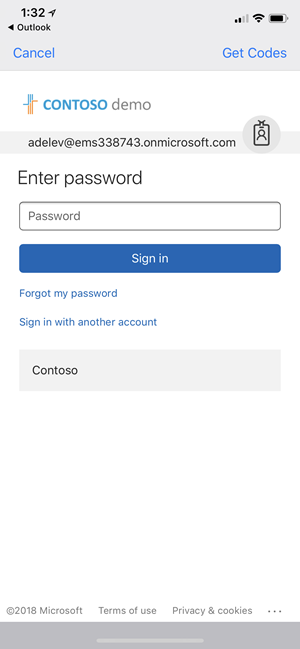

AutoDetect возвращает клиенту конечную точку Microsoft Entra. Клиент начинает поток входа, и пользователю предоставляется веб-форма (или перенаправляется в приложение Microsoft Authenticator) и он может ввести учетные данные. В зависимости от конфигурации удостоверения этот процесс может включать или не включать перенаправление федеративной конечной точки к локальному поставщику удостоверений. В конечном итоге клиент получает пару маркеров (доступа и обновления) под названием AT1/RT1. Областью действия маркера доступа является клиент Outlook для iOS и Android, а аудиторией конечная точка Exchange Online.

Outlook для iOS и Android устанавливает подключение к Exchange Online и выдает запрос на подготовку, включающий маркер доступа пользователя (AT1) и локальную конечную точку ActiveSync.

API подготовки MRS в Exchange Online использует AT1 в качестве входных данных и получает вторую пару маркеров доступа и обновления (с именем AT2/RT2) для доступа к локальному почтовому ящику через вызов on-behalf-of в Active Directory. Областью действия второго маркера доступа является клиент Exchange Online, а аудиторией конечная точка локального пространства имен ActiveSync.

Если почтовый ящик не подготовлен, API подготовки создает почтовый ящик.

API подготовки MRS устанавливает надежное соединение с локальной конечной точкой ActiveSync и синхронизирует данные о сообщениях пользователя, используя маркер доступа AT2 в качестве механизма проверки подлинности. RT2 периодически используется для создания нового маркера AT2, чтобы данные можно было синхронизировать в фоновом режиме без участия пользователя.

Данные возвращаются клиенту.

Технические и лицензионные требования

Для гибридной архитектуры современной проверки подлинности действуют следующие технические требования:

Примечание.

Локальные учетные записи, в которых используется гибридная современная проверка подлинности с Outlook Mobile, не поддерживаются Office 365 клиентами сообщества государственных организаций США и обороны, Office 365 клиентами из Германии и Office 365 Китае, управляемыми клиентами 21Vianet.

Локальная установка Exchange.

Exchange Server накопительный пакет обновления 1 (CU1) 2019 года или более поздней версии, Exchange Server накопительным пакетом обновления 8 (CU8) 2016 или более поздней версии или Exchange Server 2013 CU19 или более поздней версии на всех серверах Exchange. В гибридных развертываниях (локальное развертывание Exchange и Exchange Online) или в организациях, использующих Exchange Online Archiving (EOA) с локальным развертыванием Exchange, необходимо развернуть самый актуальный накопитель или один накопительный пакет обновления до последней версии.

Все серверы Exchange 2007 или Exchange 2010 должны быть удалены из среды. Эти версии Exchange не поддерживаются в основном и не работают с Outlook, управляемым Intune для iOS и Android. В этой архитектуре Outlook для iOS и Android использует OAuth в качестве механизма проверки подлинности. Одно из локальных изменений конфигурации включает конечную точку OAuth в Microsoft Cloud в качестве конечной точки авторизации по умолчанию. После внесения этого изменения клиенты могут начать переговоры об использовании OAuth. Так как это изменение охватывает всю организацию, почтовые ящики Exchange 2010 с интерфейсом Exchange 2013 или 2016 неправильно считают, что они могут выполнять OAuth (они не могут), и в конечном итоге в отключенном состоянии (Exchange 2010 не поддерживает OAuth в качестве механизма проверки подлинности).

Синхронизация Active Directory. Синхронизация Active Directory всего локального каталога получателей почты с Microsoft Entra ID через Microsoft Entra Connect. Если в конфигурации Microsoft Entra Connect включена фильтрация приложений и атрибутов Microsoft Entra, убедитесь, что выбраны следующие приложения:

- Office 365 профессиональный плюс

- Exchange Online.

- Azure RMS

- Intune

Если в конфигурации Microsoft Entra Connect не включена фильтрация Microsoft Entra приложений и атрибутов, все необходимые приложения уже выбраны по умолчанию.

Важно!

Outlook для iOS и Android использует глобальный список адресов клиента Exchange Online для локальных почтовых ящиков, использующих гибридную современную проверку подлинности. Если все получатели почты не синхронизированы с Microsoft Entra ID, у пользователей возникнут проблемы с потоком обработки почты.

Гибридная установка Exchange. Требуется полностью гибридная связь между локальной средой Exchange и Exchange Online.

Гибридная организация Microsoft 365 или Office 365 настроена в полной гибридной конфигурации с помощью режима классической гибридной топологии Exchange и настроена, как указано в помощнике по развертыванию Exchange.

Примечание.

Гибридная современная проверка подлинности не поддерживается гибридным агентом.

Требуется организация Microsoft 365 или Office 365 корпоративный, организация для бизнеса или образования.

Данные локального почтового ящика синхронизируются в том же регионе центра обработки данных, где настроена организация Microsoft 365 или Office 365, или в регион центра обработки данных, определенный в разделе PreferredDataLocation учетной записи. Дополнительные сведения о расположении Microsoft 365 и Office 365 данных см. в центре управления безопасностью Майкрософт. Дополнительные сведения о PreferredDataLocation см. в разделе Возможности с несколькими регионами.

Имена узлов внешних URL-адресов для Exchange ActiveSync и автообнаружения должны быть опубликованы в качестве субъектов-служб для Microsoft Entra ID с помощью мастера гибридной конфигурации.

Пространства имен автообнаружения и Exchange ActiveSync должны быть доступны из Интернета и не могут быть открыты для решения предварительной проверки подлинности.

Убедитесь, что разгрузка SSL или TLS не используется между подсистемой балансировки нагрузки и серверами Exchange, так как эта настройка влияет на использование маркера OAuth. Использование мостов SSL и TLS (завершение и повторное шифрование) поддерживается.

настройка Intune. Поддерживаются как Intune автономные развертывания, так и развертывания совместного управления (Базовая мобильность и безопасность для Microsoft 365 не поддерживается).

Лицензирование Microsoft 365 и Office 365:

- Приложение Outlook для iOS и Android бесплатно предоставляется потребителям в магазинах App Store (iOS) и Google Play. Однако коммерческим пользователям требуется подписка на Microsoft 365 или Office 365, которая включает классические приложения Office: Приложения Microsoft 365 для бизнеса, Microsoft 365 бизнес стандарт Приложения Microsoft 365 для предприятий, Office 365 корпоративный E3, Office 365 корпоративный E5 или соответствующие версии этих планов для правительства или образования. Коммерческие пользователи со следующими подписками могут использовать мобильное приложение Outlook на устройствах со встроенными экранами 10,1" по диагонали или меньше: Office 365 корпоративный E1, Office 365 F1, Office 365 A1, Microsoft 365 бизнес базовый и, если вы только иметь лицензию на Exchange Online (без Office). Если у вас есть только локальная лицензия Exchange (Exchange Server), вы не имеете лицензии на использование приложения.

- Для использования расширенных функций Exchange Online (например, шифрования служб с помощью ключа клиента или возможностей с несколькими регионами) локальному пользователю должна быть назначена соответствующая лицензия на Office 365 или подписку Microsoft 365 в центре Microsoft 365 Admin.

Дополнительные сведения о назначении лицензии см. в статье Добавление пользователей по отдельности или массово.

Лицензирование EMS. У каждого локального пользователя должна быть одна из перечисленных ниже лицензий.

- Intune автономной Microsoft Entra ID P1 или P2 или Microsoft Entra ID P1 или P2

- "Enterprise Mobility + Security E3", "Enterprise Mobility + Security E5".

Этапы реализации

Чтобы включить в организации поддержку гибридной современной проверки подлинности, необходимо выполнить каждое из указанных ниже действий (они подробно описаны в последующих разделах).

- создание политики условного доступа;

- создание политики защиты приложений с использованием Intune;

- включение гибридной современной проверки подлинности;

Создание политики условного доступа

Если в качестве почтового приложения используется только Outlook для iOS и Android, чтобы стандартизировать доступ пользователей к данным Exchange, можно настроить политику условного доступа, блокирующую другие способы доступа с мобильных устройств. Outlook для iOS и Android проходит проверку подлинности с помощью объекта удостоверения Microsoft Entra, а затем подключается к Exchange Online. Поэтому необходимо создать политики условного доступа Microsoft Entra, чтобы ограничить подключение мобильных устройств Exchange Online. Для выполнения этой задачи требуются две политики условного доступа, каждая из которых предназначена для всех потенциальных пользователей. Дополнительные сведения о создании этих политик можно найти в статье Условный доступ: требовать утвержденные клиентские приложения или политику защиты приложений.

Выполните действия, описанные в разделе Требовать утвержденные клиентские приложения или политику защиты приложений с мобильных устройств. Эта политика разрешает Outlook для iOS и Android, но блокирует подключение OAuth и базовой проверки подлинности Exchange ActiveSync мобильных клиентов к Exchange Online.

Примечание.

Эта политика гарантирует, что мобильные пользователи могут получить доступ ко всем конечным точкам Office с помощью соответствующих приложений.

Выполните действия, описанные в разделе Блокировать Exchange ActiveSync на всех устройствах, чтобы клиенты Exchange ActiveSync, использующие обычную проверку подлинности, не подключались к Exchange Online.

Приведенные выше политики используют элемент управления предоставлением Требовать политику защиты приложений, который гарантирует, что политика защиты приложений Intune применяется к связанной учетной записи в Outlook для iOS и Android перед предоставлением доступа. Если пользователь не назначен Intune политике защиты приложений, не лицензирован для Intune или приложение не включено в политику защиты приложений Intune, то политика запрещает пользователю получать маркер доступа и получать доступ к данным обмена сообщениями.

Наконец, следуйте указаниям блокировать устаревшую проверку подлинности с помощью Microsoft Entra условный доступ, чтобы заблокировать устаревшую проверку подлинности для других протоколов Exchange на устройствах iOS и Android. Эта политика должна быть ориентирована только на Microsoft 365 или Office 365 Exchange Online платформы облачных приложений и устройств iOS и Android. Такой подход гарантирует, что мобильные приложения, использующие веб-службы Exchange, протоколы IMAP4 или POP3 с обычной проверкой подлинности, не могут подключаться к Exchange Online.

Важно!

Чтобы можно было применять политики условного доступа для приложений на устройствах с iOS, должно быть установлено приложение Microsoft Authenticator. Для устройств с Android требуется приложение "Корпоративный портал Intune". Дополнительные сведения см. в статье Условный доступ на основе приложений с помощью Intune.

Чтобы заблокировать подключение других клиентов мобильных устройств (например, собственного почтового клиента, включенного в мобильную операционную систему) к локальной среде (которая проходит проверку подлинности с помощью обычной проверки подлинности локальная служба Active Directory):

Вы можете использовать встроенные правила доступа к мобильным устройствам Exchange и заблокировать подключение всех мобильных устройств, задав следующую команду в командной консоли Exchange:

Set-ActiveSyncOrganizationSettings -DefaultAccessLevel Block

Примечание.

Команда может повлиять на пользователей, подключающихся к локальной среде Exchange с помощью мобильных устройств.

создание политики защиты приложений с использованием Intune;

После включения гибридной современной проверки подлинности все локальные мобильные пользователи могут использовать Outlook для iOS и Android с помощью архитектуры Microsoft 365 или Office 365. Следовательно, очень важно защитить корпоративные данные с помощью политики защиты приложений с использованием Intune.

Чтобы создать политики защиты приложений с использованием Intune для iOS и Android, выполните действия, описанные в статье Как создать и назначить политики защиты приложений. Как минимум, каждая политика должна соответствовать следующим условиям:

К ним относятся все мобильные приложения Майкрософт, такие как Word, Excel или PowerPoint, так как это включение гарантирует, что пользователи могут безопасно получать доступ к корпоративным данным и управлять ими в любом приложении Майкрософт.

В ней должны быть реализованы функции защиты, предоставляемые средой Exchange для мобильных устройств, в том числе:

- запрашивание ПИН-кода для доступа (предусматривает выбор типа, длину ПИН-кода, разрешение простого ПИН-кода и разрешение отпечатков);

- шифрование данных приложения;

- запрет запуска управляемых приложений на взломанных и рутованных устройствах.

Они назначаются всем пользователям. Это широкое назначение гарантирует защиту всех пользователей независимо от того, используют ли они Outlook для iOS и Android.

Помимо указанных выше минимальных требований к политике, следует рассмотреть возможность развертывания параметров расширенной политики защиты, таких как Ограничение вырезания, копирования и вставки с другими приложениями, чтобы предотвратить утечку корпоративных данных. Дополнительные сведения о доступных параметрах см. в разделе Параметры политики защиты приложений Android в Microsoft Intune и параметры политики защиты приложений iOS.

Важно!

Чтобы применять политики защиты приложений с использованием Intune к приложениям на устройствах с Android, не зарегистрированных в Intune, пользователь также должен установить приложение "Корпоративный портал Intune". Дополнительные сведения см. в разделе Параметры политики защиты приложений Android в Microsoft Intune.

включение гибридной современной проверки подлинности;

Если вы не включили гибридную современную проверку подлинности, ознакомьтесь с предварительными условиями, описанными в статье Общие сведения о гибридной современной проверке подлинности и предварительные требования для ее использования с локальными серверами Skype для бизнеса и Exchange Server. После выполнения предварительных требований выполните действия, описанные в статье Настройка Exchange Server локальной среды для использования гибридной современной проверки подлинности.

Создайте правило разрешения доступа к локальному устройству Exchange, которое позволит Exchange Online подключаться к локальной среде с помощью протокола ActiveSync:

If ((Get-ActiveSyncOrganizationSettings).DefaultAccessLevel -ne "Allow") {New-ActiveSyncDeviceAccessRule -Characteristic DeviceType -QueryString "OutlookService" -AccessLevel Allow}Примечание.

Управление устройствами через локальный центр администрирования Exchange невозможно. Для управления мобильными устройствами требуется Intune.

Создайте правило доступа к локальному устройству Exchange, которое запрещает пользователям подключаться к локальной среде с помощью Outlook для iOS и Android с обычной проверкой подлинности по протоколу Exchange ActiveSync:

New-ActiveSyncDeviceAccessRule -Characteristic DeviceModel -QueryString "Outlook for iOS and Android" -AccessLevel BlockПримечание.

После создания этого правила Outlook для iOS и Android с пользователями обычной проверки подлинности будут заблокированы.

Убедитесь, что локальная Exchange ActiveSync maxRequestLength настроена в соответствии с maxSendSize/MaxReceiveSize вашей конфигурации транспорта:

- Путь:

%ExchangeInstallPath%\FrontEnd\HttpProxy\Sync\web.config - Свойство:

maxRequestLength - Значение: задано в кб (например, 10 МБ — 10240)

- Путь:

Неподдерживаемые функции клиентов

Следующие функции не поддерживаются для локальных почтовых ящиков, использующих гибридную современную проверку подлинности с Outlook для iOS и Android.

- Синхронизация папки "Черновики" и черновиков сообщений

- Просмотр электронной почты в течение более четырех недель с помощью ссылки "Загрузить дополнительные сообщения" в нижней части списка сообщений

- Общий доступ к календарю и делегирование доступа к календарю

- Общий доступ и делегирование доступа к данным почтового ящика

- Время выхода Кортаны/ Время в пути

- Многофункциональные расположения собраний

- Управление задачами с помощью Microsoft To Do

- Надстройки

- Интересные календари

- Воспроизведение моих писем

- Метки конфиденциальности

- S/MIME;

- Планирование отправки

Следующие функции поддерживаются только в том случае, если локальная инфраструктура использует Exchange Server 2016 и более поздних версий:

- Вложения календарей

Вопросы и ответы о потоке подключения

Вопрос. В моей организации есть политика безопасности, которая требует, чтобы входящие подключения к Интернету были ограничены утвержденными IP-адресами или полными доменными именами. Возможна ли такая конфигурация при использовании этой архитектуры?

О. Корпорация Майкрософт рекомендует, чтобы локальные конечные точки для протоколов автообнаружения и ActiveSync были открыты и доступны из Интернета без каких-либо ограничений. В некоторых ситуациях, которые могут оказаться невозможными. Например, если вы находитесь в период сосуществования с другим решением стороннего единого управления конечными точками (UEM), возможно, потребуется наложить ограничения на протокол ActiveSync, чтобы запретить пользователям обходить решение UEM во время миграции в Intune и Outlook для iOS и Android. Если на пограничных устройствах локального брандмауэра или шлюза необходимо установить ограничения, корпорация Майкрософт рекомендует выполнять фильтрацию на основе конечных точек полного доменного имени. Если конечные точки FQDN не могут использоваться, отфильтруйте их по IP-адресам. Убедитесь, что в список разрешенных включены следующие IP-подсети и полные доменные имена:

Все Exchange Online полные доменные имена и диапазоны IP-подсетей, как определено в разделе Дополнительные конечные точки, не включенные в веб-службу IP-адресов и URL-адресов Microsoft 365 или Office 365.

Полные доменные имена autoDetect и диапазоны IP-подсетей, определенные в разделе Дополнительные конечные точки, не включенные в веб-службу IP-адресов и URL-адресов Microsoft 365 или Office 365. Эти IP-подсети и полные доменные имена необходимы, так как служба автоопределяет подключения к локальной инфраструктуре.

Все полные доменные имена приложений Outlook для iOS, Android и мобильных приложений Office, как определено в Microsoft 365 и Office 365 URL-адреса и диапазоны IP-адресов.

Вопрос. В настоящее время моя организация использует стороннее решение UEM для управления подключением к мобильному устройству. Предоставление пространства имен Exchange ActiveSync в Интернете позволяет пользователям обойти стороннее решение UEM в течение периода сосуществования. Как предотвратить эту ситуацию?

Ответ. Устранить эту проблему можно тремя способами.

- Реализуйте правила доступа к Exchange с мобильных устройств, которые указывают, каким устройствам разрешено подключаться.

- Некоторые сторонние решения UEM интегрируются с правилами доступа к мобильным устройствам Exchange, блокируя несанкционированный доступ, добавляя утвержденные устройства в свойство ActiveSyncAllowedDeviceIDs пользователя.

- Реализуйте ограничения IP-адресов в пространстве имен Exchange ActiveSync.

Вопрос. Можно ли использовать Azure ExpressRoute для управления трафиком между Microsoft Cloud и локальной средой?

О. Для подключения к Microsoft Cloud требуется подключение к Интернету. Корпорация Майкрософт рекомендует предоставлять автообнаружение и Exchange ActiveSync непосредственно в Интернете. Дополнительные сведения см. в статье Принципы подключения к сети Microsoft 365 и Office 365. Однако Azure ExpressRoute поддерживается для гибридных сценариев Exchange. Дополнительные сведения см. в статье Azure ExpressRoute для Microsoft 365 и Office 365.

При использовании ExpressRoute нет пространства частных IP-адресов для подключений ExpressRoute и не может быть "частного" разрешения DNS. Любая конечная точка, которую ваша компания хочет использовать через ExpressRoute, должна разрешаться в общедоступной службе DNS. Если эта конечная точка разрешается в IP-адрес, содержащийся в объявленных префиксах, связанных с каналом ExpressRoute (при включении пиринга Майкрософт для подключения ExpressRoute компания должна настроить эти префиксы в портал Azure), исходящее подключение из Exchange Online в локальную среду направляется через канал ExpressRoute. Вашей компании необходимо убедиться, что обратный трафик, связанный с этими подключениями, проходит через канал ExpressRoute (избегая асимметричной маршрутизации).

Важно!

Так как Outlook для Android, iOS и Mac не поддерживает Azure ExpressRoute (а также собственные почтовые клиенты для мобильных устройств), мы не рекомендуем использовать Azure ExpressRoute, если вы планируете получить доступ к электронной почте на мобильном устройстве или устройстве Mac. Это связано с тем, что не может быть перекрытия пространства общедоступных IP-адресов, объявленного корпорации Майкрософт на канале ExpressRoute, и пространства общедоступных IP-адресов, объявленных в каналах Интернета.

Вопрос. Если данные сообщений синхронизируются с Exchange Online только за четыре недели, значит ли это, что поисковые запросы, выполняемые в Outlook для iOS и Android, не могут возвращать сведения, кроме данных, доступных на локальном устройстве?

Ответ. При выполнении поискового запроса в Outlook для iOS и Android элементы, соответствующие поисковому запросу, возвращаются, если они находятся на устройстве. Кроме того, поисковый запрос передается в локальную среду Exchange через Exchange Online. Локальная служба Exchange выполняет поисковый запрос к локальному почтовому ящику и возвращает результаты в Exchange Online, который передает результаты клиенту. Результаты локального запроса хранятся в Exchange Online в течение одного дня перед удалением.

Вопрос. Как убедиться, что учетная запись электронной почты успешно добавлена в Outlook для iOS и Android?

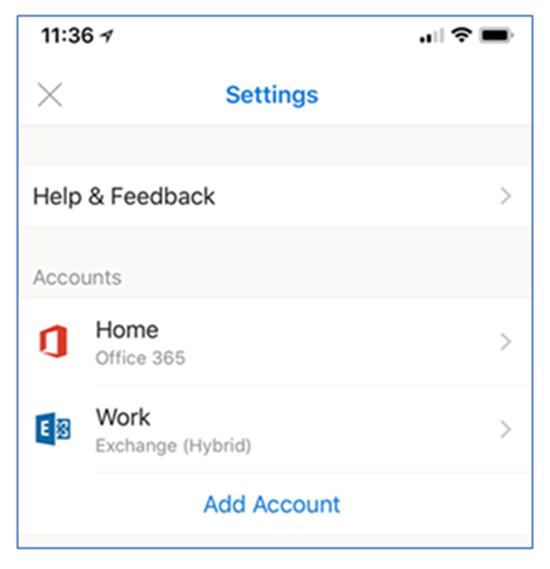

О. Локальные почтовые ящики, добавляемые с помощью гибридной современной проверки подлинности, помечены как Exchange (гибридная) в параметрах учетной записи в Outlook для iOS и Android, как показано в следующем примере:

Вопросы и ответы о проверке подлинности

Вопрос. Какие конфигурации удостоверений поддерживаются в случае гибридной современной проверки подлинности и Outlook для iOS и Android?

О. При гибридной современной проверке подлинности поддерживаются следующие конфигурации удостоверений с Microsoft Entra ID:

- Федеративное удостоверение с любым локальным поставщиком удостоверений, поддерживаемым Microsoft Entra ID

- Синхронизация хэша паролей через Microsoft Entra Connect

- Сквозная проверка подлинности через Microsoft Entra Connect

Вопрос. Какой механизм проверки подлинности используется для Outlook для iOS и Android? Хранятся ли учетные данные в Microsoft 365 или Office 365?

О. См. статью Настройка учетной записи с современной проверкой подлинности в Exchange Online.

Вопрос. Поддерживается ли единый вход в Outlook для iOS и Android, а также других мобильных приложениях Microsoft Office?

О. См. статью Настройка учетной записи с современной проверкой подлинности в Exchange Online.

Вопрос. Каков срок действия маркеров, создаваемых и используемых библиотекой проверки подлинности Active Directory (ADAL) в Outlook для iOS и Android?

О. См. статью Настройка учетной записи с современной проверкой подлинности в Exchange Online.

Вопрос. Что происходит с маркером доступа при изменении пароля пользователя?

О. См. статью Настройка учетной записи с современной проверкой подлинности в Exchange Online.

Вопрос. Может ли пользователь обойти AutoDetect, добавляя свою учетную запись в Outlook для iOS и Android?

Ответ. Да, пользователь может в любое время обойти автоопределить и вручную настроить подключение с помощью обычной проверки подлинности по протоколу Exchange ActiveSync. Чтобы пользователь не установил подключение к локальной среде с помощью механизма, который не поддерживает политики условного доступа Microsoft Entra или Intune защиты приложений, локальный администратор Exchange должен настроить правило доступа к устройству Exchange, которое блокирует подключение ActiveSync. Для выполнения этой задачи в командной консоли Exchange введите следующую команду:

New-ActiveSyncDeviceAccessRule -Characteristic DeviceModel -QueryString "Outlook for iOS and Android" -AccessLevel Block

Вопрос. Что происходит, когда организация переходит от обычной проверки подлинности с помощью Outlook для iOS и Android к гибридной современной проверке подлинности?

О. После того как организация включает гибридную современную проверку подлинности, выполнив описанные выше шаги по реализации, конечным пользователям необходимо удалить существующий профиль учетной записи в Outlook для iOS и Android, так как профиль использует обычную проверку подлинности. Затем пользователи могут создать новый профиль, который использует гибридную современную проверку подлинности.

Устранение неполадок

В этом разделе описываются наиболее распространенные проблемы или ошибки с локальными почтовыми ящиками, использующими гибридную современную проверку подлинности с Outlook для iOS и Android.

Автообнаружения и ActiveSync

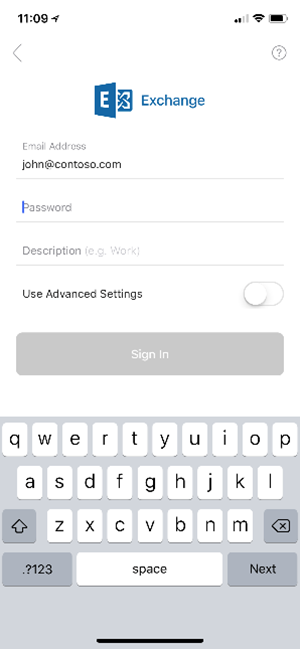

Во время создания профиля пользователю должно быть представлено диалоговое окно Современная проверка подлинности, аналогичное на следующем снимке экрана:

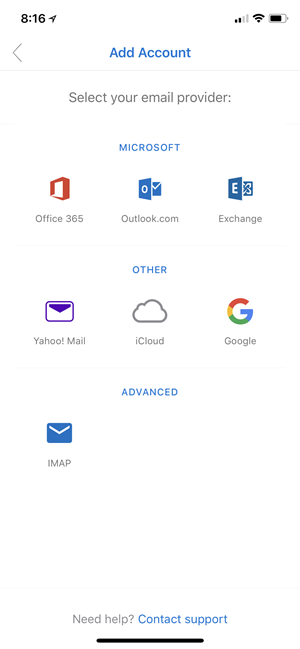

Если вместо этого пользователю предоставляется одно из следующих диалогов, возникает проблема с локальными конечными точками автообнаружения или ActiveSync.

Ниже приведен пример того, как пользователю предоставляется устаревшая базовая проверка подлинности Exchange ActiveSync:

Ниже приведен пример того, что пользователи видят, когда автоопределить не удается обнаружить конфигурацию для локальных почтовых ящиков пользователей.

В любом сценарии убедитесь, что локальная среда настроена правильно. Для выполнения этой задачи скачайте и выполните скрипт проверки гибридной современной проверки подлинности для Outlook для iOS и Android из коллекции TechNet.

При просмотре выходных данных скрипта должны отобразиться следующие выходные данные автообнаружения:

{

"Protocol": "activesync",

"Url": "https://mail.contoso.com/Microsoft-Server-ActiveSync"

}

Локальная конечная точка ActiveSync должна возвращать следующий ответ, в котором заголовок WWW-Authenticate содержит authorization_uri:

Content-Length →0

Date →Mon, 29 Jan 2018 19:51:46 GMT

Server →Microsoft-IIS/10.0 Microsoft-HTTPAPI/2.0

WWW-Authenticate →Bearer client_id="00000002-0000-0ff1-ce00-000000000000", trusted_issuers="00000001-0000-0000-c000-000000000000@5de110f8-2e0f-4d45-891d-bcf2218e253d,00000004-0000-0ff1-ce00-000000000000@contoso.com", token_types="app_asserted_user_v1 service_asserted_app_v1", authorization_uri="https://login.windows.net/common/oauth2/authorize"

Www-Authenticate →Basic realm="mail.contoso.com"

X-Powered-By →ASP.NET

request-id →5ca2c827-5147-474c-8457-63c4e5099c6e

Если ответы автообнаружения или ActiveSync не похожи на приведенные выше примеры, можно изучить следующие причины:

Если не удается получить доступ к конечной точке автообнаружения, скорее всего, возникла проблема с конфигурацией брандмауэра или подсистемы балансировки нагрузки (например, настроены ограничения IP-адресов и отсутствуют необходимые диапазоны IP-адресов). Кроме того, перед Exchange может находиться устройство, требующее предварительной проверки подлинности для доступа к конечной точке автообнаружения.

Если конечная точка автообнаружения не возвращает правильный URL-адрес, возникает проблема с конфигурацией со значением ExternalURL виртуального каталога ActiveSync.

Если не удается получить доступ к конечной точке ActiveSync, возникает проблема с конфигурацией брандмауэра или подсистемы балансировки нагрузки. Опять же, одним из примеров является настройка ограничений IP-адресов и отсутствуют необходимые диапазоны IP-адресов. Кроме того, перед Exchange может находиться устройство, требующее предварительной проверки подлинности для доступа к конечной точке ActiveSync.

Если конечная точка ActiveSync не содержит authorization_uri значение, убедитесь, что сервер проверки подлинности EvoSTS настроен в качестве конечной точки по умолчанию с помощью командной консоли Exchange:

Get-AuthServer EvoSts | Format-List IsDefaultAuthorizationEndpointЕсли конечная точка ActiveSync не содержит заголовок WWW-Authenticate, устройство перед Exchange может отвечать на запрос.

Проблемы с синхронизацией клиентов

Существует несколько сценариев, которые могут привести к устареть данные в Outlook для iOS и Android. Как правило, это условие данных связано с проблемой со вторым маркером доступа (маркер, используемый MRS в Exchange Online для синхронизации данных с локальной средой). Ниже приведены две наиболее распространенные причины этой проблемы.

- Разгрузка SSL/TLS в локальной среде.

- Проблемы с метаданными сертификата EvoSTS.

При разгрузке SSL/TLS маркеры выдаются для определенного URI, и это значение включает значение протокола ("https://"). Когда подсистема балансировки нагрузки разгружает ПРОТОКОЛ SSL/TLS, запрос, полученный Exchange, поступает по протоколу HTTP, что приводит к несоответствию утверждений из-за http:// значения протокола. В следующем примере показан заголовок ответа из трассировки Fiddler:

Content-Length →0

Date →Mon, 29 Jan 2018 19:51:46 GMT

Server →Microsoft-IIS/10.0 Microsoft-HTTPAPI/2.0

WWW-Authenticate →Bearer client_id="00000002-0000-0ff1-ce00-000000000000", trusted_issuers="00000001-0000-0000-c000-000000000000@00c118a9-2de9-41d3-b39a-81648a7a5e4d", authorization_uri="https://login.windows.net/common/oauth2/authorize", error="invalid_token"

WWW-Authenticate →Basic realm="mail.contoso.com"

X-Powered-By →ASP.NET

request-id →2323088f-8838-4f97-a88d-559bfcf92866

x-ms-diagnostics →2000003;reason="The hostname component of the audience claim value is invalid. Expected 'https://mail.contoso.com'. Actual 'http://mail.contoso.com'.";error_category="invalid_resource"

Как указано выше в разделе Технические требования и требования к лицензированию, разгрузка SSL/TLS не поддерживается для потоков OAuth.

Для метаданных сертификата EvoSTS метаданные сертификата, используемые EvoSTS, периодически обновляются в Microsoft 365 или Office 365. Почтовый ящик локального арбитража Exchange с возможностью организации "OrganizationCapabilityManagement" отвечает за обнаружение изменений и обновление соответствующих метаданных в локальной среде; этот процесс выполняется каждые восемь часов.

Администраторы Exchange могут найти этот почтовый ящик, выполнив следующий командлет с помощью командной консоли Exchange:

$x=Get-mailbox -arbitration | ? {$_.PersistedCapabilities -like "OrganizationCapabilityManagement"};Get-MailboxDatabaseCopyStatus $x.database.name

На сервере, на котором размещена база данных для почтового ящика арбитража OrganizationCapabilityManagement, просмотрите журналы событий приложения на наличие событий с источником MSExchange AuthAdmin. События должны указать, может ли Exchange обновить метаданные. Если метаданные устарели, их можно обновить вручную с помощью следующего командлета:

Set-AuthServer EvoSts -RefreshAuthMetadata

Вы также можете создать запланированную задачу, которая выполняет указанную выше команду каждые 24 часа.

статистика Exchange Online

Для просмотра статистических данных для каждого синхронизированного локального почтового ящика можно использовать следующие командлеты Exchange Online.

Сначала получите расположение синхронизированного локального почтового ящика в клиенте, указав удостоверение локального почтового ящика (например,

jane@contoso.com).$m = Get-MailboxLocation <identity>Чтобы просмотреть статистику, связанную с почтовыми ящиками, используйте

Get-MailboxStatistics $m.idЧтобы просмотреть статистику мобильных устройств (например, когда Outlook для iOS и Android в последний раз синхронизировался с Exchange Online), используйте

Get-MobileDeviceStatistics -Mailbox $m.id

Дополнительные сведения см. в разделах Get-MailboxStatistics и Get-MobileDeviceStatistics.

Другие проблемы

Существуют и другие проблемы, которые могут препятствовать правильной работе гибридной современной проверки подлинности. Дополнительные сведения см. в разделе об устранении неполадок в статье Объявление о гибридной современной проверке подлинности для локальной службы Exchange.