Настройка параметров сервера для проверки подлинности P2S VPN-шлюз RADIUS

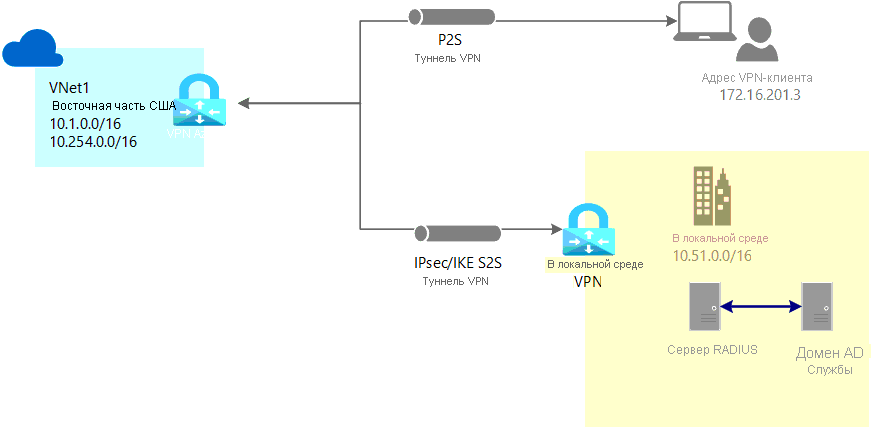

В этой статье показано, как создать подключение типа "точка — сеть" (P2S), использующее проверку подлинности RADIUS. Эту конфигурацию можно создать с помощью PowerShell или портал Azure. Действия, описанные в этой статье, работают как для VPN-шлюзов в активном режиме, так и для VPN-шлюзов с активным режимом ожидания.

VPN-подключения P2S полезны, если вы хотите подключиться к виртуальной сети из удаленного расположения, например при телекоммуникации из дома или конференции. Вы также можете использовать P2S вместо VPN типа "сеть — сеть" (S2S), если у вас есть только несколько клиентов, которые должны подключаться к виртуальной сети. Для подключения P2S не требуется VPN-устройство или общедоступный IP-адрес. Существуют различные варианты конфигурации, доступные для P2S. Дополнительные сведения см. в статье О VPN-подключении типа "точка — сеть".

Для этого типа подключения требуется следующее:

- VPN-шлюз RouteBased с использованием номера SKU VPN-шлюза, отличного от номера SKU уровня "Базовый".

- Сервер RADIUS для аутентификации пользователей. Сервер RADIUS можно развернуть локально или в виртуальной сети Azure. Можно также настроить два сервера RADIUS для обеспечения высокой доступности.

- Пакет конфигурации профиля VPN-клиента. Пакет конфигурации профиля клиента VPN — это пакет, который вы создаете. Он содержит параметры, необходимые для vpn-клиента для подключения через P2S.

Ограничения:

- Если вы используете IKEv2 с RADIUS, поддерживается только проверка подлинности на основе EAP.

- Подключение ExpressRoute нельзя использовать для подключения к локальному серверу RADIUS.

Сведения об аутентификации домена Active Directory (AD) для VPN-подключений типа "точка — сеть"

Если используется аутентификация домена AD, пользователи могут входить в Azure с помощью учетных данных домена организации. Для этой проверки требуется сервер RADIUS, который интегрирован с сервером AD. Организации также могут использовать существующее развертывание RADIUS.

Сервер RADIUS может находиться локально или в виртуальной сети Azure. Во время аутентификации VPN-шлюз выступает в качестве транзитного и переадресовывает сообщения аутентификации между сервером RADIUS и подключаемым устройством. Очень важно, чтобы VPN-шлюз мог связаться с сервером RADIUS. Если сервер RADIUS развернут локально, требуется VPN-подключение "сеть — сеть" между Azure и локальной сетью.

Сервер RADIUS можно интегрировать не только с Active Directory, но и с другими системами внешних идентификаторов. Благодаря этому доступно множество вариантов проверки подлинности для P2S VPN, включая параметры MFA. Список систем идентификаторов для интеграции см. в документации поставщика сервера RADIUS.

Настройка сервера RADIUS

Перед настройкой параметров шлюза виртуальной сети "точка — сеть" сервер RADIUS должен быть правильно настроен для проверки подлинности.

- Если вы еще не развернули сервер RADIUS, сделайте это. Инструкции по развертыванию см. в руководстве по установке, которое предоставлено поставщиком RADIUS.

- Настройте VPN-шлюз как клиент RADIUS на сервере RADIUS. При добавлении клиента RADIUS укажите подсеть шлюза виртуальной сети, которую вы создали.

- После настройки сервера RADIUS получите его IP-адрес и общий секрет, который клиенты RADIUS будут использовать для обмена данными с сервером RADIUS. Если сервер RADIUS находится в виртуальной сети Azure, используйте IP-адрес ЦС виртуальной машины сервера RADIUS.

Статья Сервер политики сети (NPS) содержит сведения о настройке сервера RADIUS (NPS) под управлением Windows для аутентификации домена AD.

Проверка VPN-шлюза

У вас должен быть VPN-шлюз на основе маршрутов, совместимый с конфигурацией P2S, которую вы хотите создать и подключить VPN-клиенты. Чтобы определить необходимую конфигурацию P2S, ознакомьтесь с таблицей VPN-клиента. Если шлюз использует номер SKU "Базовый", понять, что номер SKU уровня "Базовый" имеет ограничения P2S и не поддерживает проверку подлинности IKEv2 или RADIUS. Дополнительные сведения см. в разделе "Сведения о номерах SKU шлюза".

Если у вас еще нет работающего VPN-шлюза, совместимого с конфигурацией P2S, которую вы хотите создать, см. статью "Создание VPN-шлюза и управление ими". Создайте совместимый VPN-шлюз, а затем вернитесь к этой статье для настройки параметров P2S.

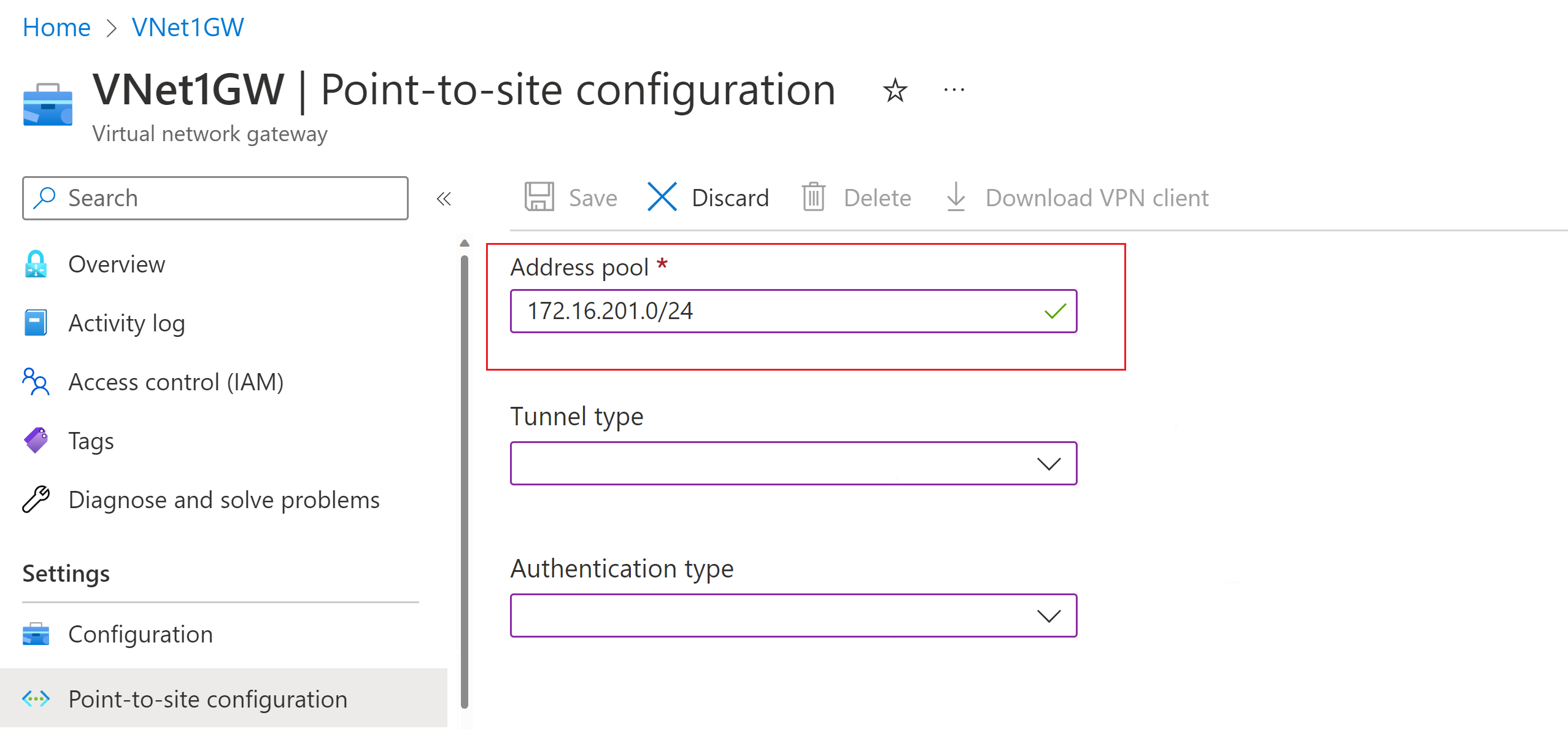

Добавление пула адресов VPN-клиента

Пул адресов клиента представляет собой диапазон частных IP-адресов, указанных вами. Клиенты, которые подключаются через подключение типа "точка — сеть", динамически получают IP-адреса из этого диапазона. Используйте диапазон частных IP-адресов, не пересекающихся с локальным расположением, из которого будет выполняться подключение, или виртуальной сетью, к которой вы хотите подключиться. Если вы настроите несколько протоколов и один из них будет SSTP, то заданный пул адресов поровну разделится между этими протоколами.

В портал Azure перейдите к VPN-шлюзу.

На странице шлюза в левой области выберите конфигурацию "Точка — сеть".

Щелкните Настроить, чтобы открыть страницу настройки.

На странице Конфигурация "точка — сеть" в поле Пул адресов добавьте диапазон частных IP-адресов, который вы хотите использовать. VPN-клиенты динамически получают IP-адрес из указанного вами диапазона. Минимальное значение для маски подсети: 29 бит в режиме "активный — пассивный" и 28 бит в режиме "активный — активный".

Перейдите к следующему разделу, чтобы настроить дополнительные параметры.

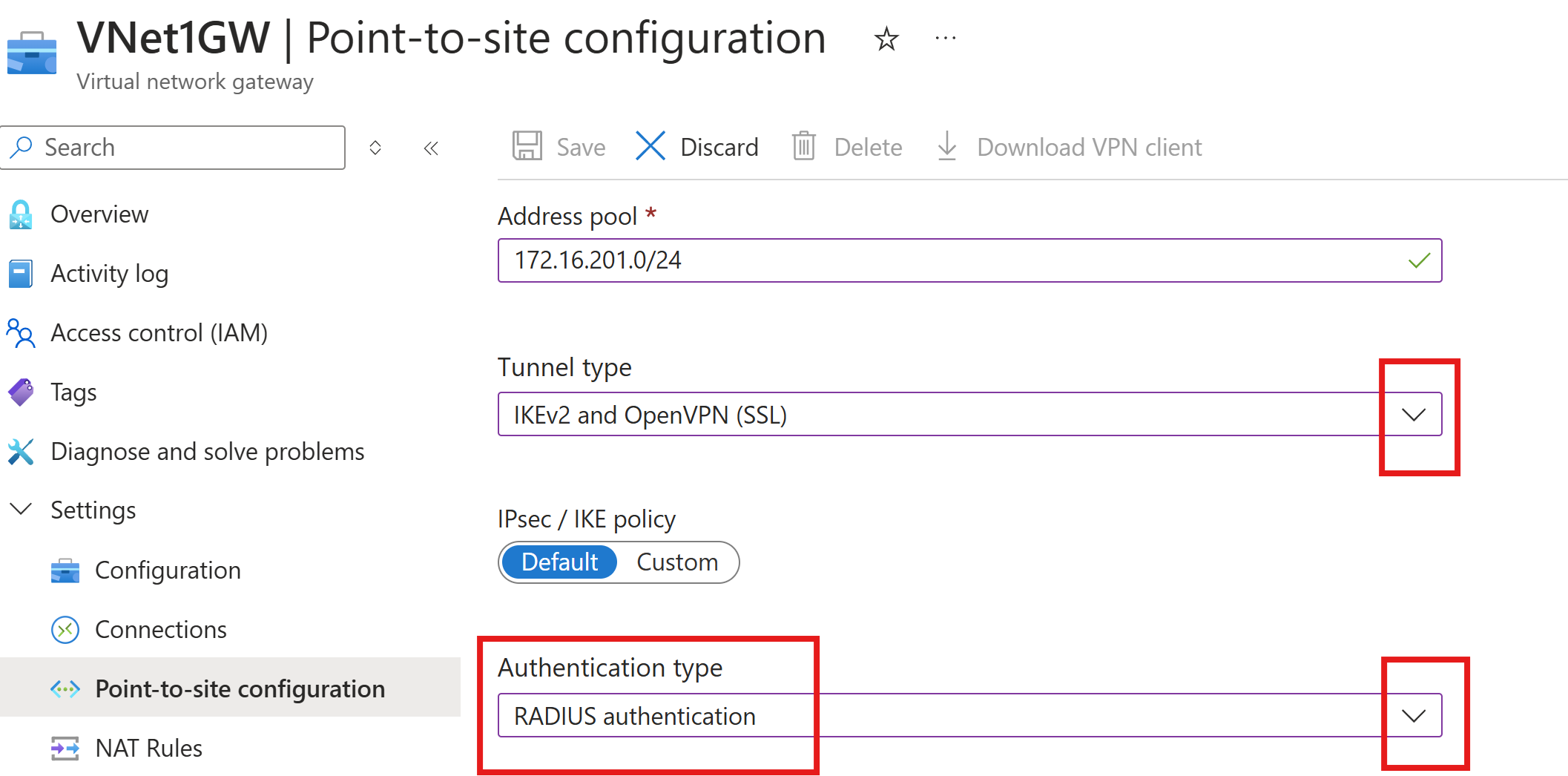

Указание типа туннеля и проверки подлинности

В этом разделе вы укажете тип туннеля и тип проверки подлинности. Эти параметры могут стать сложными. Вы можете выбрать параметры, содержащие несколько типов туннелей в раскрывающемся списке, например IKEv2 и OpenVPN(SSL) или IKEv2 и SSTP (SSL). Доступны только определенные сочетания типов туннелей и типов проверки подлинности.

Тип туннеля и тип проверки подлинности должны соответствовать программному обеспечению VPN-клиента, которое вы хотите использовать для подключения к Azure. При подключении различных VPN-клиентов из разных операционных систем важно планирование типа туннеля и типа проверки подлинности.

Примечание.

Если на странице конфигурации "Точка — сеть" не отображается тип туннеля или тип проверки подлинности, шлюз использует номер SKU "Базовый". SKU «Базовый» не поддерживает проверку подлинности IKEv2 и RADIUS. Если вам нужно использовать эти параметры, удалите и снова создайте шлюз, указав другой SKU шлюза.

В поле "Тип туннеля" выберите тип туннеля, который требуется использовать.

Для типа проверки подлинности в раскрывающемся списке выберите проверку подлинности RADIUS.

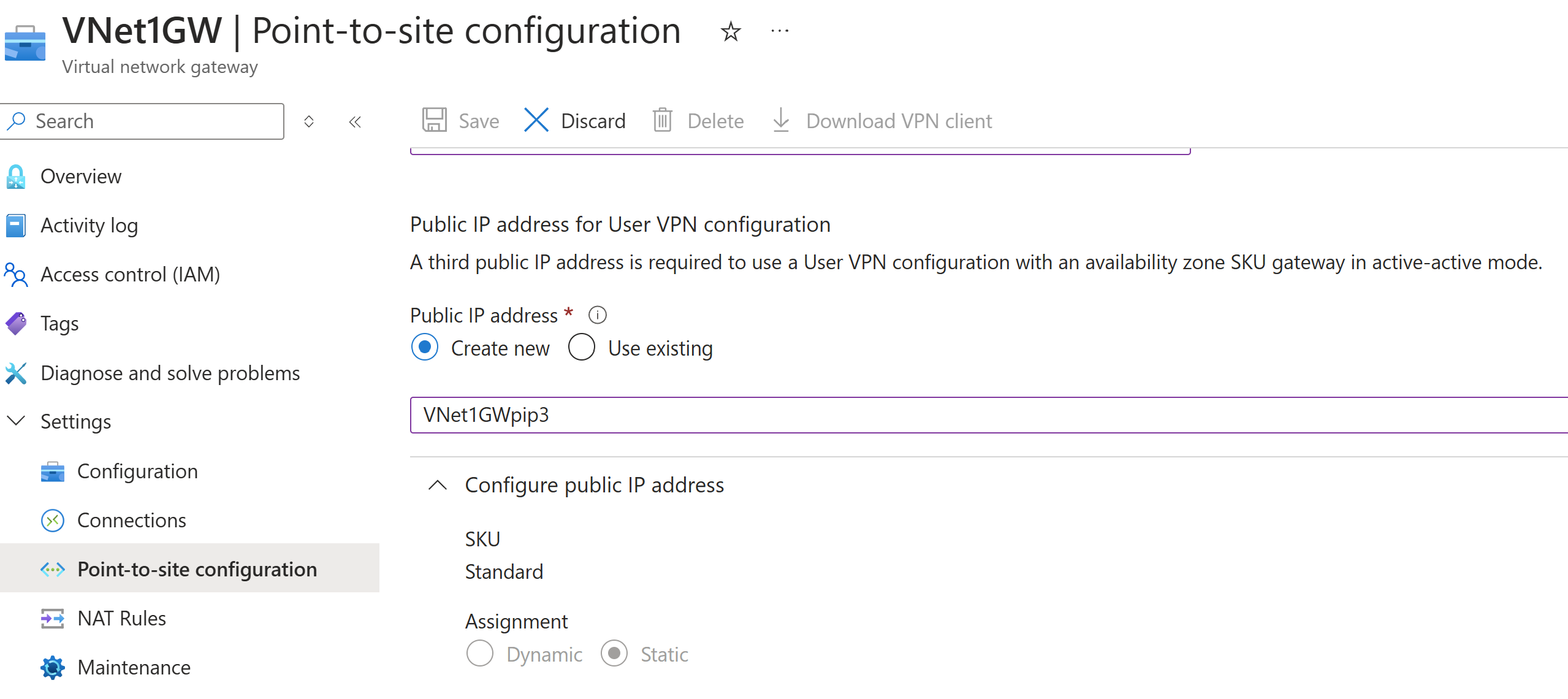

Добавление другого общедоступного IP-адреса

Если у вас есть шлюз активно-активного режима, необходимо указать третий общедоступный IP-адрес для настройки типа "точка — сеть". В примере мы создадим третий общедоступный IP-адрес с помощью примера значения VNet1GWpip3. Если шлюз не работает в активном режиме, вам не нужно добавлять другой общедоступный IP-адрес.

Укажите сервер RADIUS

На портале укажите следующие параметры:

- IP-адрес сервера-источника

- Секрет основного сервера. Это секрет RADIUS и должен соответствовать настроенным на сервере RADIUS.

Необязательные параметры:

- При необходимости можно указать IP-адрес дополнительного сервера и секрет сервера-получателя. Это полезно для сценариев высокой доступности.

- Дополнительные маршруты для объявления. Дополнительные сведения об этом параметре см. в разделе "Объявление пользовательских маршрутов".

После завершения указания конфигурации типа "точка — сеть" нажмите кнопку "Сохранить " в верхней части страницы.

Настройка VPN-клиента и подключение

Пакеты конфигурации профиля VPN-клиента содержат параметры, которые помогают настроить профили VPN-клиента для подключения к виртуальной сети Azure.

См. сведения о создании пакета конфигурации VPN-клиента и настройке VPN-клиента:

- RADIUS — проверка подлинности на основе сертификата для VPN-клиента

- RADIUS — проверка подлинности на основе пароля для VPN-клиентов

- RADIUS — другие методы проверки подлинности для VPN-клиентов

После настройки клиента VPN установите подключение к Azure.

Проверка подключения

Чтобы убедиться, что VPN-подключение активно, на клиентском компьютере откройте командную строку с повышенными привилегиями и запустите ipconfig/all.

Просмотрите результаты. Обратите внимание, что полученный вами IP-адрес — это один из адресов в пуле адресов VPN-клиента подключения P2S, указанном в конфигурации. Вы должны увидеть результат, аналогичный приведенному ниже.

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.3(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Устранение неполадок подключения типа "точка — сеть" описывается в разделе Устранение неполадок подключения типа "точка — сеть" Azure.

Вопросы и ответы

Ответы на часто задаваемые вопросы см. в разделе "Точка — сеть" — проверка подлинности RADIUS.

Следующие шаги

Дополнительные сведения см. в статье О VPN-подключении типа "точка — сеть".